ce este IP spoofing?

internet Protocol (IP) spoofing este un tip de atac rău intenționat în cazul în care actorul amenințare ascunde adevărata sursă de pachete IP pentru a face dificil de a ști de unde au venit. Atacatorul creează pachete, schimbând adresa IP sursă pentru a juca rolul unui alt sistem informatic, pentru a deghiza identitatea expeditorului sau ambele. Câmpul antet al pachetului falsificat pentru adresa IP sursă conține o adresă diferită de adresa IP sursă reală.

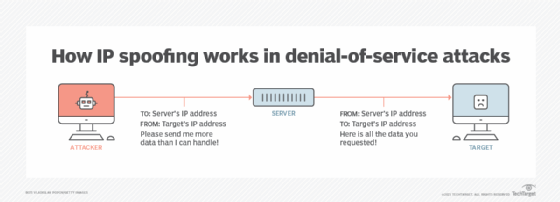

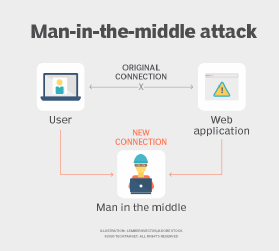

spoofing-ul IP este o tehnică folosită adesea de atacatori pentru a lansa atacuri de tip distributed denial of service (DDoS) și atacuri man-in-the-middle împotriva dispozitivelor vizate sau a infrastructurilor din jur. Scopul atacurilor DDoS este de a copleși o țintă cu trafic, ascunzând în același timp identitatea sursei rău intenționate, prevenind eforturile de atenuare.

utilizarea adreselor IP falsificate permite atacatorilor să facă următoarele:

- împiedicați autoritățile să descopere cine sunt și să le implice în atac;

- împiedicați dispozitivele vizate să trimită alerte despre atacuri în care sunt participanți involuntari; și

- ocoliți scripturile, dispozitivele și serviciile de securitate care blochează adresele IP cunoscute a fi surse de trafic rău intenționat.

cum funcționează spoofing-ul IP?

traficul pe Internet este trimis în unități denumite pachete. Pachetele conțin anteturi IP care au informații de rutare despre pachet. Aceste informații includ adresa IP sursă și adresa IP de destinație. Gândiți-vă la pachet ca la un pachet din e-mail și la adresa IP sursă ca la adresa de retur a pachetului respectiv.

în IP address spoofing, atacatorul schimbă adresa sursă în antetul pachetului de ieșire. În acest fel, computerul de destinație vede pachetul ca provenind dintr-o sursă de încredere-cum ar fi un computer dintr-o rețea de întreprindere-și îl acceptă.

atacatorii pot genera anteturi de pachete frauduloase prin falsificarea și randomizarea continuă a adresei sursă folosind un instrument. De asemenea, pot utiliza adresa IP a unui alt dispozitiv existent, astfel încât răspunsurile la pachetul falsificat să meargă acolo.

pentru a efectua spoofing IP, atacatorii au nevoie de următoarele:

- o adresă IP de încredere pe care dispozitivul receptor ar permite să intre în rețea. Există numeroase modalități de a găsi IP-uri ale dispozitivului. O modalitate este Shodan, o bază de date online cu mapări de adrese IP pe dispozitiv.

- abilitatea de a intercepta pachetul și de a schimba antetul IP real pentru cel fraudulos. Un instrument de sniffing de rețea sau o Scanare Address Resolution Protocol (Arp) poate fi utilizat pentru a intercepta pachetele dintr-o rețea și a aduna adrese IP pentru a falsifica.

cum poți detecta ip spoofing?

utilizatorii finali au un timp dificil detectarea IP spoofing. Aceste atacuri sunt efectuate la nivelul rețelei — stratul 3 al modelului de comunicații de interconectare a sistemelor deschise. În acest fel, nu există semne externe de manipulare. Cererile de conexiune falsificate arată ca cereri de conexiune legitime extern.

cu toate acestea, există instrumente de monitorizare a rețelei pe care organizațiile le pot utiliza pentru a efectua analize de trafic la punctele finale ale rețelei. Filtrarea pachetelor este principala modalitate de a face acest lucru.

sistemele de filtrare a pachetelor sunt adesea conținute în Routere și firewall-uri. Acestea detectează neconcordanțe între adresa IP a pachetului și adresele IP dorite conținute în listele de control al accesului (ACL). De asemenea, detectează pachete frauduloase.

filtrarea prin intrare și filtrarea prin ieșire sunt cele două tipuri de filtrare a pachetelor:

- filtrarea Ingress examinează pachetele primite pentru a vedea dacă antetul IP sursă se potrivește cu o adresă sursă permisă. Respinge orice care nu se potrivesc sau care afișează alt comportament suspect. Această filtrare stabilește un ACL cu adrese IP sursă permise.

- filtrarea ieșirilor examinează ieșirile pe care le scanează pentru adrese IP sursă care nu se potrivesc cu cele din rețeaua companiei. Această abordare împiedică persoanele din interior să lanseze un atac de spoofing IP.

cum vă protejați împotriva falsificării IP?

pachetele falsificate IP nu pot fi eliminate. Dar organizațiile pot lua măsuri pentru a-și proteja rețelele și datele.

iată câteva măsuri pe care companiile le pot lua:

- utilizați metode puternice de verificare și autentificare pentru toate acces la distanță. Nu autentificați dispozitivele și utilizatorii numai pe baza adresei IP.

- faceți un ACL de adrese IP.

- utilizați atât filtrarea pachetelor de intrare, cât și de ieșire.

- utilizați antivirus și alte programe de securitate care urmăresc activitatea suspectă a rețelei.

- utilizați protocoale de criptare la nivel IP pentru a proteja traficul către și de la serverul enterprise. Această abordare îi împiedică pe atacatori să citească potențiale adrese IP pentru a se da drept.

- mențineți software-ul de rețea actualizat și practicați o bună gestionare a patch-urilor.

- efectuarea monitorizării continue a rețelei.

firewall-urile și regulile de filtrare a routerului enterprise ar trebui configurate pentru a respinge pachetele care pot fi falsificate. Aceasta ar include pachete cu adrese IP private care provin din afara perimetrului întreprinderii. De asemenea, acoperă traficul care provine din interiorul întreprinderii, dar falsifică o adresă externă ca adresă IP sursă. Acest lucru împiedică inițierea atacurilor de falsificare din rețeaua internă împotriva rețelelor externe.

care sunt alte tipuri de spoofing de rețea?

există mai multe tipuri de spoofing, dintre care multe se întâmplă pe rețelele bazate pe IP. Dar cele mai multe dintre acestea nu sunt adresa IP spoofing în cazul în care adresa IP a unui pachet este schimbat.

alte tipuri de spoofing care tratează adresele IP includ următoarele:

Address Resolution Protocol. Un atac ARP spoofing apare atunci când un atacator trimite mesaje false ARP printr-o rețea locală (LAN). Aceasta leagă adresa de control al accesului media a atacatorului cu adresa IP a unui computer sau server legitim din rețea. Acest lucru se întâmplă la stratul de legătură de date din cadrele Ethernet care poartă acel protocol.

sistem de nume de domeniu (DNS). Cu un atac DNS spoofing, DNS înregistrează și deviază traficul pe internet departe de serverele legitime și spre cele false. DNS mapează adresele IP către site-uri web, iar utilizatorii accesează serverele DNS pentru a ajunge la site-uri web. Hackerii pot injecta intrări DNS false în serverele DNS, astfel încât, atunci când utilizatorii accesează serverul, aceștia să fie trimiși în locația injectată de hacker, mai degrabă decât la destinația dorită.

alte metode de spoofing abordează diferite tipuri de informații și pot să nu afecteze adresele IP direct sau deloc. Câteva exemple includ următoarele:

ID apelant. Falsificarea ID-ului apelantului modifică un ID de apelant pentru a face ca un apel telefonic să pară că provine dintr-o altă locație. Acest lucru se întâmplă în mod obișnuit atunci când telemarketerii apelează ținte folosind codul de zonă al țintei.

e-mail. Atacatorii modifică câmpurile antetului de e-mail pentru a indica în mod fals că mesajul provine de la un expeditor diferit. E-mailul falsificat face adesea parte dintr-un atac de phishing care conține un link către o versiune duplicată a unui site web care pare a fi originalul. Site-ul falsificat încearcă să păcălească victimele țintă în predarea acreditărilor de conectare sau a altor informații confidențiale.

sistem de poziționare globală (GPS). Spoofing-ul GPS este atunci când un utilizator al unui dispozitiv mobil păcălește dispozitivul să afișeze o locație diferită de locația sa geografică adevărată. Acest lucru se poate face folosind o aplicație terță parte care produce informații de poziție și navigare diferite.

serviciu de mesaje scurte (SMS). SMS sau mesaj text spoofing este atunci când numărul de telefon al expeditorului este schimbat la altul pentru a ascunde numărul de telefon real. Atacatorii pot include link-uri către site-uri de phishing sau descărcări de programe malware în textele lor. Organizațiile legitime pot utiliza, de asemenea, această metodă pentru a înlocui un număr de telefon dificil de reținut cu un ID alfanumeric ușor de reținut.

URL. Cu acest tip de spoofing, actorii rău intenționați folosesc o adresă URL aproape identică care imită una reală cu câteva personaje schimbate. Intenția este de a obține țintă pentru a merge la o pagină web care imita aspectul de unul legitim și apoi le introduceți informații sensibile.

care sunt exemplele de spoofing IP?

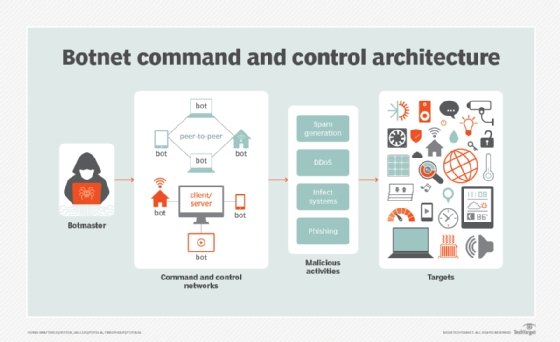

când atacatorii lansează un atac DDoS, ei folosesc adrese IP falsificate pentru a copleși serverele de calculatoare cu volume de pachete prea mari pentru computerele de destinație. Botnet-urile sunt adesea folosite pentru a trimite pachete dispersate geografic. Botnet-urile mari pot conține zeci de mii de computere, fiecare dintre acestea putând falsifica mai multe adrese IP sursă în același timp. Aceste atacuri automate sunt greu de urmărit.

Exemple de modul în care spoofing a fost folosit în atacurile DDoS includ următoarele:

- GitHub. În Februarie. 28, 2018, platforma de găzduire a codului GitHub a fost lovită de ceea ce la acea vreme se credea a fi cel mai mare atac DDoS vreodată. Atacatorii au falsificat adresa IP a GitHub și au trimis interogări către serverele memcached care sunt adesea folosite pentru a accelera site-urile bazate pe baze de date. Serverele au amplificat datele returnate din aceste solicitări către GitHub cu un factor de aproximativ 50. Ca urmare, pentru fiecare octet trimis de atacator, până la 51 kilobyte au fost trimise la țintă. GitHub a fost lovit cu 1,35 terabiți pe secundă de trafic, determinând site-ul să coboare timp de 10 minute.

- Tsutomu Shimomura. În Decembrie. 25, 1994, hacker Kevin Mitnick a lansat un atac împotriva calculatoarelor hacker rival Tsutomu Shimomura folosind IP spoofing. Mitnick a exploatat relația de încredere dintre computerul terminal X al lui Shimomura și server învățând modelul numerelor de secvență TCP pe care computerul le generează. El a inundat computerul cu cereri SYN de la adrese IP falsificate care erau rutabile, dar inactive. Computerul nu a putut răspunde la cererile, și memoria sa umplut cu cereri SYN. Această tehnică este cunoscută sub numele de scanare SYN.

atacurile Man-in-the-middle folosesc, de asemenea, spoofing IP pentru a juca rolul unui destinatar țintă, pentru a primi traficul de internet al destinatarului și pentru a răspunde cu propriile pachete, care pot conține malware.