WPA2-Enterprise există din 2004 și este încă considerat standardul de aur pentru securitatea rețelei wireless, oferind criptare over-the-air și un nivel ridicat de securitate. În combinație cu metoda eficientă de autentificare cunoscută sub numele de 802.1 X pentru cloud RADIUS, utilizatorii au fost autorizați cu succes pentru acces securizat la rețea de mai mulți ani. Dar în acel moment, WPA2-Enterprise nu a devenit mai ușor de configurat manual. Indiferent dacă implementați o rețea wireless pentru prima dată sau un expert experimentat, există întotdeauna provocări unice gata să vă dea dureri de cap. Din fericire, soluțiile de rețea încercate și adevărate sunt disponibile pentru a căuta să corecteze dificultățile de rețea pe care le întâmpinați.

- WPA2-PSK și WPA2-Enterprise: care este diferența?

- WPA2-PSK

- WPA3-PSK

- WPA2-Enterprise

- WPA3-Enterprise

- implementarea WPA2-Enterprise și 802.1 x

- componentele 802.1x

- Client / solicitant

- comutator / punct de acces / controler

- server RADIUS

- Magazin de identitate

- 802.1 X metode de autentificare

- autentificare bazată pe Parolă

- autentificare bazată pe Token

- autentificare bazată pe Certificate

- protocoale de autentificare WPA2

- EAP-TLS

- EAP-TTLS/PAP

- PEAP-MSCHAPv2

- WPA2-provocări Enterprise

- Drawback # 1: variația dispozitivului

- Drawback #2: MITM și livrarea certificatelor

- Drawback #3: problema schimbării parolei

- Drawback # 4: schimbarea așteptărilor utilizatorului

- simplificarea WPA2-Enterprise cu JoinNow

- eficiență prin Onboarding

- certificat călit WPA2-Enterprise

- auto provizionare dispozitive gestionate

- servere RADIUS și Politica de control al accesului condus

WPA2-PSK și WPA2-Enterprise: care este diferența?

WPA2-PSK

WPA2-PSK (Wi-Fi Protected Access 2 Pre-Shared Key) este un tip de rețea care este protejat de o singură parolă partajată între toți utilizatorii. În general, este acceptat faptul că o singură parolă pentru a accesa Wi-Fi este sigură, dar numai atât cât aveți încredere în cei care o folosesc. În caz contrar, este banal ca cineva care a obținut parola prin mijloace nefaste să se infiltreze în rețea. Acesta este motivul pentru care WPA2-PSK este adesea considerat nesigur.

există doar câteva situații în care ar trebui să fie implementate WPA2-PSK:

- rețeaua are doar câteva dispozitive, toate fiind de încredere. Aceasta ar putea fi o casă sau un birou mic.

- ca o modalitate de a restricționa utilizatorii ocazionali să se alăture unei rețele deschise atunci când nu pot implementa un portal captiv. Aceasta ar putea fi o cafenea sau o rețea de oaspeți.

- ca o rețea alternativă pentru dispozitive care nu sunt compatibile cu 802.1 x. un exemplu fiind Console de jocuri într-un cămin studențesc.

WPA3-PSK

pentru a îmbunătăți eficiența PSK, actualizările la WPA3-PSK oferă o protecție mai mare prin îmbunătățirea procesului de autentificare. O strategie pentru a face acest lucru folosește autentificarea simultană a egalilor (SAE) pentru a face atacurile de dicționar cu forță brută mult mai dificile pentru un hacker. Acest protocol necesită interacțiune din partea utilizatorului la fiecare încercare de autentificare, provocând o încetinire semnificativă pentru cei care încearcă să forțeze brute prin procesul de autentificare.

WPA2-Enterprise

implementarea WPA2-Enterprise necesită un server RADIUS, care se ocupă de sarcina autentificării accesului utilizatorilor rețelei. Procesul de autentificare propriu-zis se bazează pe politica 802.1 x și vine în mai multe sisteme diferite etichetate EAP. Deoarece fiecare dispozitiv este autentificat înainte de a se conecta, se creează efectiv un tunel personal, criptat, între dispozitiv și rețea.

WPA3-Enterprise

o îmbunătățire semnificativă pe care o oferă WPA3-Enterprise este o cerință pentru validarea certificatului de server care trebuie configurată pentru a confirma identitatea serverului la care se conectează dispozitivul.

vă interesează să aflați mai multe despre WPA3? Obțineți detalii despre modificările pe care WPA3 este pregătit să le aducă în acest articol.

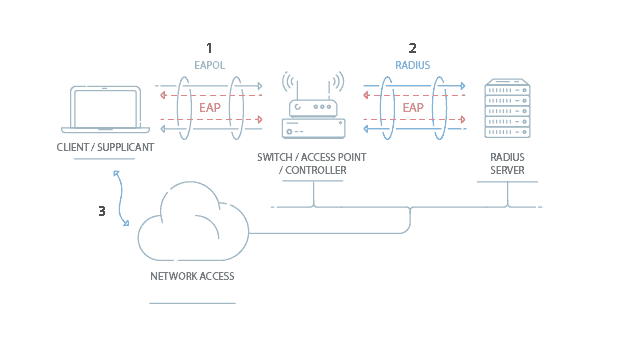

implementarea WPA2-Enterprise și 802.1x

există doar câteva componente care sunt necesare pentru ca 802.1 x să funcționeze. În mod realist, dacă aveți deja puncte de acces și un spațiu de rezervă pentru server, aveți tot hardware-ul necesar pentru a face ca wireless-ul securizat să se întâmple. Uneori nici nu aveți nevoie de server: unele puncte de acces vin cu software încorporat care poate funcționa 802.1 x (deși numai pentru cele mai mici implementări mici). Indiferent dacă achiziționați soluții profesionale sau construiți unul singur din instrumente open source, calitatea și ușurința 802.1 x este în întregime un aspect de design.

componentele 802.1 x

Client / Supplicant

pentru ca un dispozitiv să participe la autentificarea 802.1 x, trebuie să aibă un software numit supplicant instalat în stiva de rețea. Solicitantul este necesar, deoarece va participa la negocierea inițială a tranzacției EAP cu comutatorul sau controlerul și va împacheta acreditările utilizatorului într-o manieră conformă cu 802.1 x. Dacă un client nu are un solicitant, cadrele EAP trimise de la comutator sau controler vor fi ignorate și comutatorul nu va putea autentifica.

din fericire, aproape toate dispozitivele ne-am putea aștepta să se conecteze la o rețea fără fir au un supplicant built-in. SecureW2 oferă un 802.1 x supplicant pentru dispozitivele care nu au unul nativ.

din fericire, marea majoritate a producătorilor de dispozitive au suport încorporat pentru 802.1 x. Cele mai frecvente excepții de la acest lucru ar putea fi echipamentele de consum, cum ar fi consolele de jocuri, dispozitivele de divertisment sau unele imprimante. În general, aceste dispozitive ar trebui să fie mai puțin de 10% din dispozitivele din rețeaua dvs. și sunt tratate cel mai bine ca excepție, mai degrabă decât ca focalizare.

comutator / punct de acces / controler

comutatorul sau controlerul wireless joacă un rol important în tranzacția 802.1 x acționând ca un ‘broker’ în schimb. Până la o autentificare reușită, clientul nu are conectivitate la rețea, iar singura comunicare este între client și switch în schimbul 802.1 X. Comutatorul / controlerul inițiază schimbul prin trimiterea unui pachet Eapol-Start către client atunci când Clientul se conectează la rețea. Răspunsurile clientului sunt redirecționate către serverul RADIUS corect pe baza configurației din setările de securitate Wireless. Când autentificarea este completă, comutatorul / controlerul ia o decizie dacă să autorizeze dispozitivul pentru accesul la rețea pe baza stării utilizatorului și, eventual, a atributelor conținute în pachetul Access_Accept trimis de la serverul RADIUS.

dacă serverul RADIUS trimite un pachet Access_Accept ca rezultat al autentificării, acesta poate conține anumite atribute care furnizează comutatorului informații despre modul de conectare a dispozitivului în rețea. Atributele comune vor specifica ce VLAN să atribuie unui utilizator sau, eventual, un set de ACL-uri (Lista de control al accesului) utilizatorului ar trebui să i se dea odată conectat. Aceasta se numește în mod obișnuit ‘atribuire politică bazată pe utilizator’, deoarece serverul RADIUS ia decizia pe baza acreditărilor utilizatorului. Cazurile obișnuite de utilizare ar fi împingerea utilizatorilor invitați la un VLAN invitat și a angajaților la un VLAN angajat.

RADIUS Server

serverul on-premise sau Cloud RADIUS acționează ca „gardian” al rețelei; pe măsură ce utilizatorii se conectează la rețea, RADIUS le autentifică identitatea și le autorizează pentru utilizarea rețelei. Un utilizator devine autorizat pentru accesul la rețea după înscrierea pentru un certificat de la PKI (Private Key Infrastructure) sau confirmarea acreditărilor. De fiecare dată când utilizatorul se conectează, RADIUS confirmă că are certificatul sau acreditările corecte și împiedică utilizatorii neaprobați să acceseze rețeaua. Un mecanism cheie de securitate de utilizat atunci când se utilizează o RADIUS este validarea certificatului de server. Acest lucru garantează că utilizatorul se conectează numai la rețeaua pe care intenționează să o configureze prin configurarea dispozitivului pentru a confirma identitatea razei prin verificarea certificatului de server. Dacă certificatul nu este cel pe care îl caută dispozitivul, acesta nu va trimite un certificat sau acreditări pentru autentificare.

serverele RADIUS pot fi, de asemenea, utilizate pentru autentificarea utilizatorilor dintr-o altă organizație. Soluții precum Eduroam au serverele RADIUS funcționează ca proxy-uri (cum ar fi RADSEC), astfel încât, dacă un student vizitează o universitate vecină, serverul RADIUS își poate autentifica statutul la Universitatea de origine și le poate acorda acces securizat la rețea la universitatea pe care o vizitează în prezent.

Identity Store

Identity Store se referă la entitatea în care sunt stocate numele de utilizator și parolele. În majoritatea cazurilor, acesta este Active Directory sau potențial un server LDAP. Aproape orice server RADIUS se poate conecta la anunțul dvs. sau la LDAP pentru a valida utilizatorii. Există câteva avertismente atunci când se utilizează LDAP, în special în ceea ce privește modul în care parolele sunt hash în serverul LDAP. Dacă parolele dvs. nu sunt stocate în text clar sau într-un hash NTLM, va trebui să alegeți cu atenție metodele EAP, deoarece anumite metode, cum ar fi EAP-PEAP, pot să nu fie compatibile. Aceasta nu este o problemă cauzată de serverele RADIUS, ci mai degrabă de hash-ul parolei.

SecureW2 vă poate ajuta să configurați SAML pentru a autentifica utilizatorii, pe orice furnizor de identitate, pentru acces Wi-Fi. Iată ghiduri pentru integrarea cu unele produse populare.

pentru a configura autentificarea SAML în spațiul de lucru Google, Faceți clic aici.

Configurarea WPA2-Enterprise cu Okta, faceți clic aici.

pentru un ghid privind autentificarea SAML folosind Shibboleth, click aici.

pentru a configura WPA2-Enterprise cu ADFS, faceți clic aici.

dezvoltarea unei rețele WPA2-Enterprise robuste necesită sarcini suplimentare, cum ar fi configurarea unui PKI sau ca (autoritate de certificare), pentru a distribui fără probleme certificatele utilizatorilor. Dar, contrar a ceea ce ați putea crede, puteți face oricare dintre aceste upgrade-uri fără a cumpăra hardware nou sau a face modificări ale infrastructurii. De exemplu, lansarea accesului oaspeților sau modificarea metodei de autentificare poate fi realizată fără infrastructură suplimentară. Recent, multe instituții au schimbat metodele EAP de la PEAP la EAP-TLS după ce au văzut o îmbunătățire vizibilă a timpului de conectare și a capacității de roaming sau trecerea de la un server RADIUS fizic la o soluție de rază Cloud. Îmbunătățirea funcționalității rețelelor fără fir poate fi obținută fără a schimba o singură piesă hardware.

protocoale WPA2-Enterprise

ceea ce urmează este un scurt rezumat al protocoalelor principale de autentificare WPA2-Enterprise. Dacă doriți o comparație și un contrast mai aprofundat, citiți articolul complet.

EAP-TLS

EAP-TLS este un protocol bazat pe certificate care este considerat pe scară largă unul dintre cele mai sigure standarde EAP, deoarece elimină riscul furtului de acreditări over-the-air. Este, de asemenea, protocolul care oferă cea mai bună experiență de utilizator, deoarece elimină deconectările legate de parolă din cauza politicilor de schimbare a parolei. În trecut, a existat o concepție greșită că autentificarea bazată pe certificate era dificil de configurat și/sau gestionat, dar acum EAP-TLS este considerat de mulți ca fiind de fapt mai ușor de configurat și gestionat decât celelalte protocoale.

doriți să aflați mai multe despre avantajele EAP-TLS și despre modul în care SecureW2 vă poate ajuta să îl implementați în propria rețea? Faceți clic pe link!

EAP-TTLS/PAP

EAP-TTLS/PAP este un protocol bazat pe acreditări care a fost creat pentru o configurare mai ușoară, deoarece necesită doar autentificarea serverului, în timp ce autentificarea utilizatorului este opțională. TTLS creează un „tunel” între client și server și vă oferă mai multe opțiuni pentru autentificare.

dar TTLS include multe vulnerabilități. Procesul de configurare poate fi dificil pentru utilizatorii de rețea neexperimentați, iar un singur dispozitiv configurat greșit poate duce la pierderi semnificative pentru organizație. Protocolul permite acreditările să fie trimise prin aer în text clar, care pot fi vulnerabile la atacuri cibernetice, cum ar fi Omul în mijloc și ușor refăcute pentru a atinge obiectivele hackerului.

dacă doriți să aflați mai multe despre vulnerabilitățile TTLS-PAP, citiți articolul complet aici.

PEAP-MSCHAPv2

PEAP-MSCHAPv2 este un protocol bazat pe acreditări care a fost proiectat de Microsoft pentru mediile Active Directory. Deși este una dintre cele mai populare metode pentru autentificarea WPA2-Enterprise, PEAP-MSCHAPv2 nu necesită configurarea validării certificatului de server, lăsând dispozitivele vulnerabile la furtul de acreditări Over-the-Air. Configurarea greșită a dispozitivului, atunci când este lăsată utilizatorilor finali, este relativ frecventă, motiv pentru care majoritatea organizațiilor se bazează pe software-ul de bord pentru a configura dispozitivele pentru PEAP-mschapv2. Citiți cum s-a convertit această universitate de top de la autentificarea PEAP-MSCHAPv2 la EAP-TLS pentru a oferi o autentificare mai stabilă utilizatorilor rețelei.

pentru mai multe informații despre PEAP MSCHAPv2, citiți acest articol.

802.1 X metode de autentificare

înainte ca utilizatorii să poată fi autentificați pentru accesul la rețea zilnic, aceștia trebuie să fie conectați la rețeaua securizată. Onboarding este procesul de revizuire și aprobare a utilizatorilor, astfel încât aceștia să se poată conecta la rețeaua securizată folosind o formă de identificare, cum ar fi numele de utilizator/parola sau certificatele. Acest proces devine adesea o povară semnificativă, deoarece necesită utilizatorilor să-și configureze dispozitivele pentru rețea. Pentru utilizatorii obișnuiți de rețea, procesul se poate dovedi a fi prea dificil, deoarece necesită cunoștințe IT la nivel înalt pentru a înțelege pașii. De exemplu, universitățile de la începutul unui an universitar experimentează acest lucru atunci când se îmbarcă sute sau chiar mii de dispozitive ale studenților și are ca rezultat linii lungi de bilete de sprijin. Clienții Onboarding oferă o alternativă ușor de utilizat, care permite utilizatorilor finali să-și autoconfigureze cu ușurință dispozitivele în câțiva pași, economisind utilizatorii și administratorii IT o mulțime de timp și bani.

autentificare bazată pe Parolă

marea majoritate a metodelor de autentificare se bazează pe un nume de utilizator/parolă. Este cel mai ușor de implementat, deoarece majoritatea instituțiilor au deja configurate un fel de acreditări, dar rețeaua este susceptibilă la toate problemele parolelor fără un sistem de onboarding (vezi mai jos).

pentru autentificarea bazată pe parolă, există practic 2 opțiuni: PEAP-MSCHAPv2 și EAP-TTLS/PAP. Ambele funcționează în mod similar, dar TTLS nu este acceptat de niciun sistem de operare Microsoft înainte de Windows 8 fără a utiliza un solicitant 802.1 x terț, cum ar fi clientul nostru Enterprise. În acest moment, majoritatea instituțiilor au desfășurat sau au făcut trecerea la PEAP. Cu toate acestea, nu puteți implementa PEAP fără a utiliza Active Directory (un serviciu Microsoft proprietar) sau fără a vă lăsa parolele necriptate.

autentificare bazată pe Token

din punct de vedere istoric, jetoanele erau dispozitive fizice sub formă de chei sau dongle care ar fi distribuite utilizatorilor. Au generat numere sincronizate cu un server pentru a adăuga validare suplimentară la o conexiune. Chiar dacă le puteți transporta și utiliza funcții avansate, cum ar fi scanerele de amprente digitale sau ca plug-in-uri USB, dongle-urile au dezavantaje. Acestea pot fi costisitoare și se știe că pierd ocazional conexiunea la servere.

jetoanele fizice sunt încă în uz, dar popularitatea lor scade, deoarece smartphone-urile le-au făcut redundante. Ceea ce a fost odată încărcat pe un fob puteți pune acum într-o aplicație. În plus, există și alte metode de autentificare cu doi factori în afara metodei EAP în sine, cum ar fi confirmările text sau e-mail pentru a valida un dispozitiv.

autentificare bazată pe Certificate

certificatele au fost mult timp un pilon al autentificării în general, dar nu sunt de obicei implementate în setările BYOD, deoarece certificatele solicită utilizatorilor să le instaleze pe propriile dispozitive. Cu toate acestea, odată instalat un certificat, acestea sunt uimitor de convenabile: acestea nu sunt afectate de politicile de schimbare a parolei, sunt mult mai sigure decât numele de utilizator/parolele, iar dispozitivele sunt autentificate mai repede.

serviciile PKI ale SecureW2, combinate cu clientul JoinNow onboarding, creează o soluție la cheie pentru autentificarea Wi-Fi bazată pe certificate. Un PKI eficient oferă toată infrastructura necesară pentru implementarea unei rețele bazate pe certificate și menține securitatea și distribuția tuturor certificatelor de rețea.. Organizațiile pot acum să distribuie fără probleme certificatele pe dispozitive și să le gestioneze cu ușurință folosind funcțiile noastre puternice de gestionare a certificatelor.

WPA2-Enterprise Challenges

din experiența noastră, am constatat că rețeaua medie WPA2-Enterprise suferă de o combinație a acestor 4 probleme:

Drawback #1: variația dispozitivului

când IEEE a creat protocolul 802.1 x în 2001, existau puține dispozitive care puteau utiliza accesul wireless, iar gestionarea rețelei era mult mai simplă. De atunci, numărul producătorilor de dispozitive a explodat odată cu creșterea calculului mobil. Pentru a oferi o perspectivă, există mai multe arome de Android astăzi decât existau sisteme de operare întregi în 2001.

Suportul pentru 802.1 x este inconsistent între dispozitive, chiar și între dispozitivele aceluiași sistem de operare. Fiecare dispozitiv are caracteristici unice care îi pot face să se comporte imprevizibil. Această problemă este agravată de driverele unice și de software-ul instalat pe dispozitiv.

Drawback #2: MITM și livrarea certificatelor

în timp ce WPA2 oferă o conexiune foarte sigură, trebuie să fiți sigur că utilizatorii se vor conecta numai la rețeaua securizată. O conexiune securizată nu are sens dacă utilizatorul este conectat în necunoștință de cauză la un semnal honeypot sau impostor. Instituțiile caută adesea și detectează puncte de acces necinstite, inclusiv atacuri de tip Man-in-the-Middle, dar utilizatorii pot fi în continuare vulnerabili în afara site-ului. O persoană cu un laptop poate încerca să adune în liniște acreditările de utilizator la o stație de autobuz, cafenea sau oriunde ar putea trece dispozitivele și să încerce să se conecteze automat.

chiar dacă serverul are un certificat configurat corect, nu există nicio garanție că utilizatorii nu se vor conecta la un SSID necinstit și nu vor accepta certificatele care le sunt prezentate. Cea mai bună practică este instalarea cheii publice pe dispozitivul utilizatorului pentru a verifica automat certificatele prezentate de server.

pentru a afla mai multe despre atacurile MITM, citiți defalcarea noastră aici.

Drawback #3: problema schimbării parolei

rețelele cu parole care expiră în mod regulat se confruntă cu o povară suplimentară cu WPA2-Enterprise. Fiecare dispozitiv va pierde conectivitatea până la reconfigurare. Aceasta a fost mai puțin o problemă atunci când utilizatorul mediu avea un singur dispozitiv, dar în mediul BYOD de astăzi, fiecare utilizator este probabil să aibă mai multe dispozitive care necesită toate o conexiune de rețea sigură. În funcție de modul în care sunt adoptate modificările parolei sau de abilitățile utilizatorilor de a gestiona parolele, aceasta poate fi o povară pentru birourile de asistență.

este și mai rău în rețelele care au modificări neașteptate ale parolei din cauza încălcărilor de date sau a vulnerabilităților de securitate. Pe lângă faptul că trebuie să lanseze noi acreditări la nivel de site, trebuie să se ocupe de un aflux de bilete de asistență legate de Wi-Fi.

Drawback #4: schimbarea așteptărilor utilizatorului

de departe cea mai dificilă parte a finalizării unei configurații de rețea WPA2-Enterprise este instruirea utilizatorilor. Utilizatorii de astăzi au așteptări incredibil de mari pentru ușurința utilizării. De asemenea, au mai multe opțiuni ca niciodată pentru a lucra în jurul accesului Oficial. Dacă rețeaua este prea greu de utilizat, vor folosi date. Dacă certificatul este rău, îl vor ignora. Dacă nu pot accesa ceva ce doresc, vor folosi un proxy.

pentru ca WPA2-Enterprise să fie eficient, trebuie să faceți cât mai ușor posibil navigarea utilizatorilor de rețea fără a sacrifica securitatea.

înainte de a începe să utilizați rețeaua WPA2-Enterprise, consultați grundul nostru despre cele mai frecvente greșeli pe care le fac oamenii atunci când configurează WPA2-Enterprise.

simplificarea WPA2-Enterprise cu JoinNow

o rețea WPA2-Enterprise configurată corespunzător utilizând autentificarea 802.1 X este un instrument puternic pentru protejarea siguranței utilizatorilor rețelei și securizarea datelor valoroase; dar în niciun caz nu este acesta sfârșitul considerațiilor de rețea pe care trebuie să le faceți. Multe componente contribuie la securitatea și utilitatea rețelei ca sistem complet. Dacă doar metoda de autentificare este sigură în timp ce configurația dispozitivelor gestionate este lăsată la utilizatorul mediu al rețelei, există un risc grav pentru integritatea rețelei. SecureW2 recunoaște că fiecare fațetă a rețelei fără fir trebuie să funcționeze la unison pentru securitatea îmbrăcată în fier, așa că am furnizat câteva concepte la cheie pe care fiecare administrator de rețea trebuie să le ia în considerare în planificarea rețelei.

eficiență prin Onboarding

una dintre cele mai mari provocări pentru administratorii de rețea este conectarea eficientă și precisă a utilizatorilor la rețeaua securizată. Dacă sunt lăsați pe propriile dispozitive, mulți utilizatori vor configura greșit. Configurarea pentru o rețea WPA2-Enterprise cu autentificare 802.1 x nu este un proces simplu și implică mai mulți pași pe care o persoană care nu este familiarizată cu conceptele IT nu le-ar înțelege. Dacă utilizatorii nu se conectează la SSID-ul securizat și nu sunt configurați corespunzător pentru WPA2-Enterprise, beneficiile de securitate pe care administratorii le așteaptă vor fi pierdute. Pentru cei care doresc avantajele care vin cu rețelele bazate pe certificate, mulți optează pentru a implementa un client onboarding care va configura automat dispozitivele utilizatorilor.

clienții Onboarding, cum ar fi cele oferite de SecureW2, elimină confuzia pentru utilizatori, solicitându-i doar câțiva pași simpli, concepuți pentru a fi finalizați de studenții de vârstă K-12 și peste. Rezultatul este o rețea WPA2-Enterprise configurată corespunzător cu autentificare 802.1 X care a activat cu succes toți utilizatorii rețelei în rețeaua securizată.

vrei mai multe informații despre avantajele unei simplificate și sigure aduce propriul dispozitiv (BYOD) Onboarding software-ul? Check out această piesă informativ pe onboarding!

certificate-Hardened WPA2-Enterprise

un PKI permite organizațiilor să utilizeze certificate x.509 și să le distribuie utilizatorilor rețelei. Se compune dintr-un HSM (Hardware Security Module), CAs, client, chei publice și private și un CRL (Certificate Revocation List). Un PKI eficient susține în mod semnificativ securitatea rețelei, permițând organizațiilor să elimine problemele legate de parolă cu Autentificarea bazată pe certificate. Odată ce PKI este configurat, utilizatorii de rețea pot începe înscrierea pentru certificate. Aceasta este o sarcină dificilă pentru a finaliza, dar organizațiile care au folosit un client onboarding au avut cel mai mare succes distribuirea certificatelor. SecureW2 este în măsură să ofere toate instrumentele necesare pentru o implementare PKI de succes și distribuirea eficientă a certificatelor. După echiparea dispozitivelor cu un certificat, utilizatorii sunt gata să fie autentificați pentru rețeaua fără fir. Dincolo de autentificarea wireless sigură, certificatele pot fi utilizate pentru VPN, autentificarea aplicațiilor Web, Securitatea inspecției SSL și multe altele.

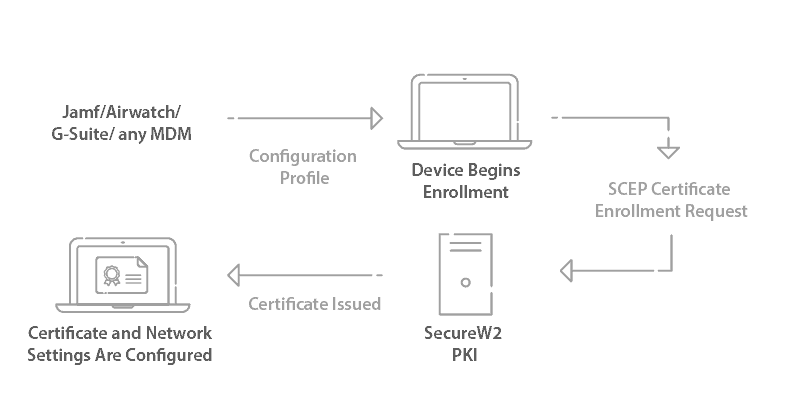

WPA2-Enterprise managed device Configuration

întreprinderile cu dispozitive gestionate nu au adesea o metodă unificată de a obține dispozitive configurate pentru securitate bazată pe certificate. Permiterea utilizatorilor să se autoconfigureze duce adesea la multe dispozitive configurate greșit, iar lăsarea sarcinii la aceasta poate fi montană. Configurarea manuală a zeci, sau uneori chiar sute, de dispozitive pentru o rețea sigură WPA2-Enterprise este adesea considerată prea intensă pentru a merita. Gateway-urile avansate SCEP și wstep ale SecureW2 oferă un mijloc de înscriere automată a dispozitivelor gestionate fără interacțiune cu utilizatorul final. Într-o singură lovitură, aceste gateway-uri permit unui departament IT să configureze dispozitive gestionate de la orice furnizor major pentru securitatea rețelei bazate pe certificate.

serverele RADIUS și controlul accesului condus de politici

serverul RADIUS joacă un rol critic în rețea, autentificând fiecare dispozitiv atunci când se conectează la rețea. Soluția joinnow a SecureW2 vine încorporată cu un server de rază Cloud de clasă mondială, oferind autentificare 802.1 x puternică, bazată pe politici. Susținută de AWS, oferă disponibilitate ridicată, conexiuni consistente și de calitate și nu necesită instalare fizică. Serverul poate fi ușor configurat și personalizat pentru a se potrivi cerințelor oricărei organizații, fără a fi necesare upgrade-uri ale infrastructurii existente. Odată integrată complet, rețeaua bazată pe certificate este gata să înceapă autentificarea utilizatorilor rețelei.

SecureW2 oferă, de asemenea, o tehnologie de primă industrie pe care o numim dynamic cloud RADIUS, care permite RADIUS să facă referire directă la director-chiar și directoare cloud precum Google, Azure și Okta. În loc să ia decizii de politică pe baza certificatelor statice, RADIUS ia decizii de politică la nivel de execuție pe baza atributelor utilizatorului stocate în director.

dynamic RADIUS este o rază îmbunătățită, cu o mai bună securitate și o gestionare mai ușoară a utilizatorilor. Vrei să afli mai multe? Discutați cu unul dintre experții noștri pentru a vedea dacă rețeaua dvs. WPA2-Enterprise poate beneficia de raza dinamică.

cheile unei implementări RADIUS reușite sunt disponibilitatea, consistența și viteza. Raza Cloud SecureW2 echipează organizațiile cu instrumentele de care au nevoie pentru a face rețeaua securizată ușor de conectat și întotdeauna disponibilă, astfel încât utilizatorii să fie protejați în mod constant de amenințările externe.