In questo articolo vi presenteremo alcune conoscenze di base di Active Directory e quali sono i vantaggi nell’implementazione di Active Directory. Le informazioni sulle foreste, domini, unità organizzativa e sito, nonché le conoscenze di base di LDAP (Lightweight Directory Access Protocol) e Criteri di gruppo.

Active Directory che cosa è?

Prima di tutto andiamo a scoprire se Active Directory è cosa. Active Directory è un servizio di directory (directory service) è stato registrato copyright da Microsoft, è parte integrante dell’architettura di Windows. Come altri servizi di directory, come Novell Directory Services (NDS), Active Directory è un sistema di standard e messa a fuoco, utilizzato per automatizzare la gestione di rete dei dati degli utenti, la sicurezza, e le risorse sono distribuite, che permette l’interazione con l’altra cartella. Aggiungere a questo Active Directory è stato progettato appositamente per l’ambiente connessione di rete è allocata secondo un certo.

Active Directory può essere considerato un nuovo sviluppo rispetto a Windows 2000 Server e sta crescendo e finendo meglio in Windows Server 2003, diventando una parte importante del sistema operativo. Windows Server 2003 Active Directory fornisce un riferimento è chiamato un servizio di directory, a tutti gli oggetti in una rete, inclusi utenti, gruppi, computer, stampante, criteri e autorizzazioni.

in breve e generale, Active Directory è 1 modulo di database con uno scopo chiaro e separatamente, tuttavia non è assolutamente 1 sostituzione per il Registro di Windows. Immaginate questo fatto, 1 client di rete di grandi dimensioni ci sono centinaia, migliaia di dipendenti, e ogni dipendente ha il suo nome (nome e cognome) diversi, diversi posti di lavoro, diversi reparti… e ogni server gestito client “mucchio” che deve avere Active Directory per classificare e gestire il lavoro in modo ottimale. La parte dei dati in Active Directory sono ereditati, ridimensionamento, rango… chiaro e flessibile.

perché è necessario applicare Active Directory?

Ci sono una serie di motivi per spiegare le domande di cui sopra. Microsoft Active Directory è visto come un passo verso lo sviluppo significativo rispetto al dominio Windows NT Server 4.0, o anche il server di rete standalone. Active Directory ha un meccanismo di governance si concentra su tutta la rete. Fornisce inoltre ridondanza e failover automatico quando due o più controller di dominio vengono distribuiti in un dominio.

Active Directory gestirà automaticamente la comunicazione tra il controller di dominio per garantire la manutenzione della rete. Gli utenti possono accedere a tutte le risorse della rete tramite un single sign-on. Tutte le risorse della rete è protetto da un meccanismo di sicurezza è abbastanza forte, questo meccanismi di sicurezza in grado di controllare l’identificazione degli utenti e poteri di ogni visita per le risorse.

Active Directory consente di aumentare il livello, il livello inferiore del controller di dominio e il server membro in modo semplice. Il sistema può essere gestito e protetto tramite Criteri di gruppo Criteri di gruppo. Si tratta di un modello di organizzazione, gerarchico flessibile, che consente una facile gestione e responsabilità amministrative delegate. Anche se il più importante è ancora Active Directory ha la capacità di gestire milioni di oggetti all’interno di un dominio.

L’unità di base di Active Directory?

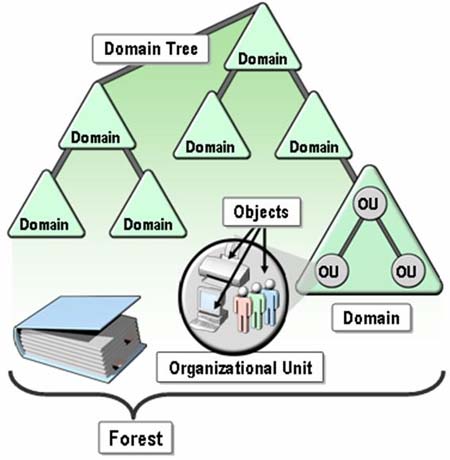

La rete Active Directory è organizzata utilizzando 4 tipi di unità o categoria di struttura. Quattro questa unità è divisa in foresta, dominio, unità organizzativa e sito.

- Foreste: Gruppo di oggetti, l’attributo e la sintassi degli attributi in Active Directory.

- Dominio: Gruppo di computer che condividono una politica comune, il nome e un database dei nostri membri.

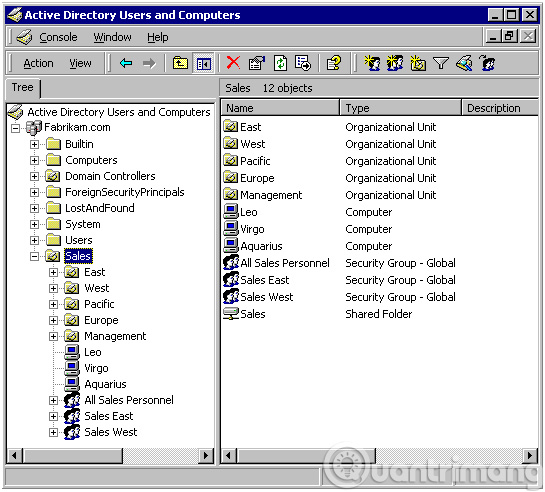

- Unità organizzativa (OU): raggruppa gli elementi nel dominio che lo esegue. Abbiamo creato una gerarchia architettonica per il dominio e creare una struttura solida di Active Directory in base alle condizioni dell’organizzazione e della geografia.

- Siti: raggruppamento fisico delle componenti indipendenti della struttura e OU. Il sito distingue tra la posizione è collegata dalla connessione ad alta velocità e la velocità di connessione è bassa ed è definita da una o più sottoreti IP.

La Foresta non è limitata dalla geografia o dalla topologia di rete. Una foresta può essere composta da più domini, ogni dominio condivide uno schema generale. I membri del dominio della stessa foresta, anche senza collegare la LAN o WAN tra di loro. Ogni una rete privata può anche essere una famiglia di molti foresta indipendente. In generale, una foresta dovrebbe essere utilizzata per ogni entità. Nonostante questo, ancora bisogno di venire al supplemento foresta per l’attuazione di test e scopi di ricerca al di fuori della foresta di aderire alla produzione.

Il dominio-Dominio funge da elementi nelle attività di politica sulla privacy e amministrazione. Tutti gli oggetti all’interno di un dominio sono soggetti a Criteri di gruppo, estensione del dominio. Allo stesso modo, qualsiasi amministratore di dominio può gestire tutti gli oggetti all’interno di un dominio. Inoltre, ogni dominio ha anche una base di dati, l’unico account di esso. Pertanto, l’autenticità è uno dei problemi di base del dominio. Quando un account utente completamente verificato contro un dominio che questo account utente ha accesso alle risorse all’interno del dominio.

Active Directory richiede uno o più domini per funzionare. Come accennato in precedenza, un dominio Active Directory è un insieme di condivisione di computer un insieme comune di politiche, nome e database dei nostri membri. Un dominio deve avere uno o più controller di dominio (DC) e salvare il database, mantenere i criteri e fornire l’autenticazione per l’accesso al dominio.

in precedenza in Windows NT domain controller primary-primary domain controller (PDC) e domain controller backup – backup domain controller (BDC) è il ruolo può essere assegnato a un server in una rete del computer utilizzando il sistema operativo Windows. Windows ha utilizzato l’idea di un dominio per gestire l’accesso alle risorse di rete (applicazioni, stampanti, ecc.) per un gruppo di utenti. Gli utenti devono solo accedere a un dominio possono accedere alle risorse, queste risorse possono essere localizzate su un numero di server diversi nella rete.

server noto come PDC, gestire database user Master per il dominio. Uno o un numero di altri server è progettato come BDC. PDC invia periodicamente il database di copia al BDC. Un BDC può può svolgere un ruolo come PDC se il server PDC è bacato e può anche aiutare a bilanciare il flusso di lavoro se troppo occupato.

Con Windows 2000 Server, quando il controller di dominio è ancora mantenuto, il server di ruolo PDC e BDC basic è stato sostituito da Active Directory. Inoltre, gli utenti non creeranno la distinzione del dominio per dividere il privilegio di amministratore. All’interno di Active Directory, gli utenti possono delegare completamente i privilegi di amministrazione, in base alla OU. Il dominio non è limitato da un numero di utenti 40.000. Il dominio Active Directory può gestire milioni di oggetti. Poiché non esiste più PDC e BDC dovrebbe Active Directory utilizzando copia replica multi-master, e tutti i controller di dominio sono le righe orizzontali insieme.

Le unità organizzative si sono dimostrate più flessibili e consentono una gestione più semplice rispetto al dominio. OU consentono di ottenere possibilità flessibili quasi illimitate, è possibile spostare, eliminare e creare l’OU nuovo, se necessario. Sebbene il dominio abbia anche proprietà flessibili. Possono essere trasandati creare nuovi, tuttavia, questo processo è facile da portare a rompere l’ambiente rispetto alla OU e dovrebbe anche essere evitato se possibile.

Per definizione, i siti che contengono la sottorete IP hanno l’affidabilità del collegamento di comunicazione e veloce tra l’host. Utilizzando il sito, si è in grado di controllare e ridurre la quantità di traffico trasmesso sul link WAN lentamente.

Infrastructure Master e Global Catalog:

Una delle altre parti principali in Active Directory è l’Infrastructure Master. Infrastructure Master (IM) è un FSMO a livello di dominio (Flexible Single Master of Operations) ha il ruolo di rispondere nel processo automatico per correggere l’errore (phantom) all’interno del database di Active Directory.

Phantom è stato creato sul DC, richiede un riferimento incrociato di dati di base tra un oggetto all’interno del proprio database e un oggetto dal lato nella foresta. Ad esempio, può essere catturato quando si aggiunge un determinato utente da un dominio a un gruppo in un altro dominio con la stessa foresta. Phantom perderà forza quando non contengono nuovi aggiornamenti dei dati, questo appare come vengono apportate modifiche agli oggetti al di fuori di quel Fantasma, espresso, ad esempio, quando l’oggetto di destinazione viene ripristinato il nome, spostare da qualche parte tra il dominio, o l’eliminazione. Infrastruttura Padroneggiare la capacità di individuare e risolvere alcuni dei phantom. Tutte le modifiche che si verificano a causa del processo di correzioni di bug vengono creati copia a tutti i DC a sinistra nel dominio.

Infrastructure Master è a volte confuso con il catalogo globale (GC), questo ingrediente è quello di mantenere una copia sola autorizzazione di lettura per il dominio si trova in una foresta, utilizzato per il gruppo di archiviazione app universale e processo di login,… Con GC salvare una copia, non completa di tutti gli oggetti all’interno della foresta, in modo che possano creare il riferimento incrociato tra domini senza bisogno fantasma.

Active Directory e LDAP:

LDAP (Lightweight Directory Access Protocol) fa parte di Active Directory, è un software di protocollo che consente di posizionare l’organizzazione, l’individuo o altre risorse come file e dispositivi in una rete anche se la rete è Internet pubblica o intranet in azienda.

In una rete, una directory ti dice dove archiviare quali dati ci sono. Nelle reti TCP / IP (incluso Internet), Domain Name system (DNS) è una cartella di sistema utilizzata con nomi di dominio allegati con un particolare indirizzo di rete (posizione singola nella rete). Anche così, potresti non conoscere il nome di dominio, ma LDAP ti consente di cercare lo specifico senza sapere che sono posizionati ora.

La directory LDAP è organizzata in una struttura ad albero composta semplicemente dal livello sottostante:

- directory radice sono rami, figlia

- Paese, ogni paese ha rami figlia

- Organizzazioni, ogni organizzazione ha filiali figlia

- Unità organizzative (unità, dipartimenti,…), OU hanno il ramo

- Individui (individui, incluse persone, file e risorse condivise, ad esempio una stampante)

Una directory LDAP può essere distribuita tra più server. Ogni server può avere una versione del generale ed essere sincronizzato nel ciclo.

gli amministratori devono comprendere LDAP durante la ricerca delle informazioni in Active Directory è necessario creare la query LDAP utile durante la ricerca delle informazioni memorizzate nel database di Active Directory.

La politica di gruppo di gestione e Active Directory:

Quando si tratta di Active Directory, di sicuro dobbiamo fare riferimento alla Politica di gruppo. L’amministratore può utilizzare Criteri di gruppo in Active Directory per definire le impostazioni utente e il computer nella rete. Questa impostazione è configurata e memorizzata negli oggetti Criteri di gruppo( GPO), questi componenti verranno quindi combinati con gli oggetti Active Directory, inclusi il dominio e il sito. Questo è il meccanismo principale per applicare la modifica al computer e all’utente nell’ambiente Windows.

attraverso la gestione, Criteri di gruppo, gli amministratori possono configurare impostazioni globali desktop sul computer degli utenti, limitare o consentire l’accesso per il file o la cartella all’interno della rete.

Aggiungi a questo abbiamo anche dovuto capire GPO è usato e come. Oggetto Criteri di gruppo viene applicato nel seguente ordine: La politica sulla macchina locale essere utilizzato prima, allora questo è il sito politica, la politica di dominio, la politica viene utilizzata per la propria OU. Ad un certo punto, un oggetto di un utente o di un computer può appartenere solo a un sito o a un dominio, quindi riceverà solo il GPO collegato al sito o al dominio.

Il GPO è diviso in due sezioni separate: il modello di criteri di gruppo (GPT) e il Contenitore criteri di gruppo (GPC). Il modello Criteri di gruppo ha la responsabilità di salvare le impostazioni create all’interno del GPO. Memorizza le impostazioni in una struttura di cartelle e il file di grandi dimensioni. Per applicare queste impostazioni per tutti gli oggetti utente e computer GPT deve essere creato copia per tutti DC all’interno del dominio.

Contenitore criteri di gruppo fa parte del GPO ed è ospitato in Active Directory sul DC nel dominio. GPC è responsabile di mantenere riferimento per le estensioni lato client (CSEs), il percorso del GPT, il percorso del pacchetto di installazione, e quali aspetti altro riferimento del GPO. GPC non contiene più informazioni relative al GPO corrispondente ad esso, tuttavia è un componente necessario di Criteri di gruppo. Quando l’installazione del software dei criteri è configurata, GPC aiuterà a mantenere il collegamento all’interno del GPO. Inoltre, mantiene anche le relazioni di collegamento altre e il percorso viene memorizzato nelle proprietà dell’oggetto. Conoscere la struttura del GPC e come accedere alle informazioni nascoste memorizzate nell’attributo sarà molto necessario quando è necessario controllare un problema correlato al GP.

Con Windows Server 2003, Microsoft ha rilasciato una soluzione per gestire i criteri di gruppo, è Group Policy Management Console (GPMC). GPMC dare all’amministratore un’interfaccia di gestione semplifica le attività sono legati a GPO. Vi auguro successo!