Úvod

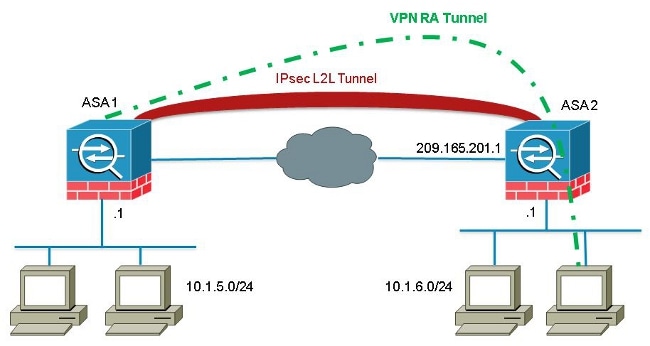

tento dokument popisuje, jak nakonfigurovat Cisco Adaptive Security Appliance (ASA), aby bylo možné vzdálené připojení klienta VPN z peer adresy Lan-to-Lan (L2L).

předpoklady

požadavky

Cisco doporučuje, abyste měli znalosti o těchto tématech:

- Cisco ASA

- VPN vzdáleného přístupu

- VPN LAN-to-LAN

použité komponenty

informace v tomto dokumentu jsou založeny na Cisco 5520 Series ASA, která spouští verzi softwaru 8.4(7).

informace v tomto dokumentu byly vytvořeny ze zařízení v konkrétním laboratorním prostředí. Všechna zařízení použitá v tomto dokumentu začala vymazanou (výchozí) konfigurací. Pokud je vaše síť aktivní, ujistěte se, že rozumíte možnému dopadu jakéhokoli příkazu.

základní informace

ačkoli není běžné setkat se se scénářem, kdy se klient VPN pokusí navázat spojení prostřednictvím tunelu L2L, administrátoři mohou chtít určitým vzdáleným uživatelům přiřadit konkrétní oprávnění nebo omezení přístupu a instruovat je, aby používali softwarového klienta, pokud je vyžadován přístup k těmto prostředkům.

Poznámka: tento scénář fungoval v minulosti, ale po upgradu headendu ASA na verzi 8.4 (6)nebo novější, klient VPN již nebude schopen navázat spojení.

Cisco bug ID CSCuc75090 představil změnu chování. Dříve, s Private Internet Exchange (PIX), když proxy server Internet Protocol Security (IPSec) neodpovídal seznamu řízení přístupu k krypto-mapám (ACL), pokračoval v kontrole položek dále v seznamu. To zahrnovalo zápasy s dynamickou kryptografickou mapou bez specifikovaného peer.

toto bylo považováno za chybu zabezpečení, protože vzdálení Administrátoři mohli získat přístup ke zdrojům, které správce hlav neměl v úmyslu při konfiguraci statického L2L.

byla vytvořena oprava, která přidala kontrolu, aby se zabránilo shodám se záznamem krypto-mapy bez peer, když již zkontrolovala položku mapy, která odpovídala peer. To však ovlivnilo scénář, který je popsán v tomto dokumentu. Konkrétně vzdálený klient VPN, který se pokouší připojit z L2L peer adresy, se nemůže připojit k hlavnímu konci.

Configure

použijte tuto sekci pro konfiguraci ASA, aby bylo možné vzdálené připojení klienta VPN z L2L peer adresy.

Přidat novou dynamickou položku

Chcete-li povolit vzdálené připojení VPN z L2L peer adres, musíte přidat novou dynamickou položku, která obsahuje stejnou peer IP adresu.

Poznámka: Musíte také nechat další dynamickou položku bez peer, aby se mohl připojit i jakýkoli klient z internetu.

zde je příklad předchozí dynamické konfigurace krypto-map:

crypto dynamic-map ra-dyn-map 10 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 1 match address outside_cryptomap_1

crypto map outside_map 1 set peer 209.165.201.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic ra-dyn-map

zde je dynamická konfigurace krypto-mapy s nakonfigurovanou novou dynamickou položkou:

crypto dynamic-map ra-dyn-map 10 set ikev1 transform-set ESP-AES-128-SHA

crypto dynamic-map ra-dyn-map 10 set peer 209.165.201.1

crypto dynamic-map ra-dyn-map 20 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 1 match address outside_cryptomap_1

crypto map outside_map 1 set peer 209.165.201.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic ra-dyn-map

ověřte

v současné době není pro tuto konfiguraci k dispozici žádný ověřovací postup.

Poradce při potížích

v současné době nejsou k dispozici žádné konkrétní informace o řešení problémů pro tuto konfiguraci.