co je IP spoofing?

Internet Protocol (IP) spoofing je druh škodlivého útoku, kde herec hrozby skrývá skutečný zdroj IP paketů, aby bylo obtížné zjistit, odkud pocházejí. Útočník vytváří pakety, mění zdrojovou IP adresu, aby se vydával za jiný počítačový systém, zamaskoval identitu odesílatele nebo obojí. Pole záhlaví falešného paketu pro zdrojovou IP adresu obsahuje adresu, která se liší od skutečné zdrojové IP adresy.

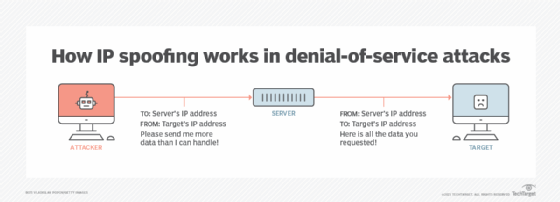

IP spoofing je technika, kterou útočníci často používají k zahájení distribuovaných útoků typu denial of service (DDoS) a útoků typu man-in-the-middle proti cíleným zařízením nebo okolním infrastrukturám. Cílem útoků DDoS je zahltit cíl provozem a zároveň skrýt identitu škodlivého zdroje, zabránit snahám o zmírnění.

použití falešných IP adres umožňuje útočníkům provést následující:

- aby úřady nezjistily, kdo jsou, a zapojily je do útoku;

- zabránit cíleným zařízením v odesílání upozornění na útoky, ve kterých jsou nevědomými účastníky; a

- obejít bezpečnostní skripty, zařízení a služby, které blokují IP adresy známé jako zdroje škodlivého provozu.

jak funguje IP spoofing?

internetový provoz se odesílá v jednotkách označovaných jako pakety. Pakety obsahují hlavičky IP, které mají směrovací informace o paketu. Tyto informace zahrnují zdrojovou IP adresu a cílovou IP adresu. Představte si paket jako balíček v poště a zdrojovou IP adresu jako zpáteční adresu v tomto balíčku.

při spoofingu IP adres útočník změní zdrojovou adresu v záhlaví odchozího paketu. Takto cílový počítač vidí paket jako pocházející z důvěryhodného zdroje – například z počítače v podnikové síti-a přijímá jej.

útočníci mohou generovat podvodné záhlaví paketů falšováním a nepřetržitou randomizací zdrojové adresy pomocí nástroje. Mohou také použít IP adresu jiného existujícího zařízení, aby tam místo toho šly odpovědi na falešný paket.

k provedení IP spoofingu potřebují útočníci následující:

- důvěryhodná IP adresa, kterou by přijímající zařízení umožnilo vstoupit do sítě. Existuje mnoho způsobů, jak najít IP zařízení. Jedním ze způsobů je Shodan, online databáze mapování IP adres na zařízení.

- schopnost zachytit paket a vyměnit skutečnou hlavičku IP za podvodnou. Síť čichání nástroj nebo Address Resolution Protocol (ARP) skenování lze použít k zachycení paketů v síti a shromažďovat IP adresy, aby spoof.

jak můžete detekovat IP spoofing?

koncoví uživatelé mají potíže s detekcí spoofingu IP. Tyto útoky jsou prováděny na síťové vrstvě-vrstvě 3 komunikačního modelu propojení otevřených systémů. Tímto způsobem nejsou žádné vnější známky manipulace. Falešné požadavky na připojení vypadají externě jako legitimní požadavky na připojení.

existují však nástroje pro monitorování sítě, které mohou organizace použít k provádění analýzy provozu na koncových bodech sítě. Filtrování paketů je hlavním způsobem, jak toho dosáhnout.

systémy filtrování paketů jsou často obsaženy ve směrovačích a firewallech. Detekují nesrovnalosti mezi IP adresou paketu a požadovanými IP adresami obsaženými v seznamech řízení přístupu (ACL). Detekují také podvodné pakety.

filtrování vniknutí a filtrování výstupu jsou dva typy filtrování paketů:

- Ingress filtering zkoumá příchozí pakety, aby zjistil, zda zdrojová IP hlavička odpovídá povolené zdrojové adrese. Odmítá jakékoli, které se neshodují nebo které vykazují jiné podezřelé chování. Toto filtrování vytvoří ACL s povolenými zdrojovými IP adresami.

- filtrování Egress zkoumá odchozí it prohledává zdrojové IP adresy, které neodpovídají těm v síti společnosti. Tento přístup zabraňuje zasvěceným osobám zahájit útok spoofingu IP.

jak chráníte před spoofingem IP?

IP spoofed pakety nelze odstranit. Organizace však mohou přijmout opatření na ochranu svých sítí a dat.

zde jsou některé kroky, které mohou společnosti podniknout:

- používejte silné metody ověřování a ověřování pro veškerý vzdálený přístup. Neověřujte zařízení a uživatele pouze na základě IP adresy.

- Vytvořte ACL IP adres.

- použijte filtrování paketů ingress i egress.

- používejte antivirový a další bezpečnostní software, který sleduje podezřelou síťovou aktivitu.

- použijte šifrovací protokoly na úrovni IP k ochraně provozu na podnikový server a z něj. Tento přístup zabraňuje útočníkům číst potenciální IP adresy, aby se vydávali za sebe.

- Udržujte Síťový software aktualizovaný a procvičujte dobrou správu oprav.

- provádění průběžného monitorování sítě.

brány firewall a pravidla filtrování podnikových routerů by měla být nakonfigurována tak, aby odmítala pakety, které mohou být falešné. To by zahrnovalo pakety se soukromými IP adresami, které pocházejí mimo podnikový obvod. To také zahrnuje provoz, který pochází uvnitř podniku, ale spoofs externí adresu jako zdrojová IP adresa. Tím se zabrání tomu, aby byly útoky spoofingu zahájeny z interní sítě proti externím sítím.

jaké jsou další typy síťového spoofingu?

existuje několik typů spoofingu, z nichž mnohé se vyskytují v sítích založených na IP. Většina z nich však není spoofing IP adres, kde se změní IP adresa paketu.

některé další typy spoofingu, které se zabývají IP adresami, zahrnují následující:

protokol rozlišení adresy. K útoku spoofingu ARP dochází, když útočník odešle falešné zprávy ARP přes místní síť (LAN). Tím se propojí adresa řízení přístupu útočníka k médiím s adresou IP legitimního počítače nebo serveru v síti. K tomu dochází ve vrstvě datového spojení v ethernetových rámcích nesoucích tento protokol.

Domain name system (DNS). Při útoku spoofingu DNS DNS zaznamenává a odvádí internetový provoz od legitimních serverů a směrem k falešným. DNS mapuje IP adresy na webové stránky a uživatelé přistupují k serverům DNS, aby se dostali na webové stránky. Hackeři mohou vkládat falešné záznamy DNS do serverů DNS, takže když uživatelé přistupují k serveru, jsou odesíláni na místo, které hacker vložil, spíše než na zamýšlené místo určení.

jiné metody spoofingu řeší různé typy informací a nemusí ovlivnit IP adresy přímo nebo vůbec. Některé příklady zahrnují následující:

ID volajícího. Spoofing ID volajícího změní ID volajícího, aby se zdálo, že telefonní hovor přichází z jiného místa. K tomu obvykle dochází, když telemarketers volají cíle pomocí předčíslí cíle.

e-mail. Útočníci mění pole záhlaví e-mailu tak, aby falešně naznačovali, že zpráva pochází od jiného odesílatele. Falešný e-mail je často součástí phishingového útoku, který obsahuje odkaz na duplicitní verzi webu, který se jeví jako originál. Falešná webová stránka se pokouší přimět cílové oběti k předání přihlašovacích údajů nebo jiných důvěrných informací.

Global positioning system (GPS). GPS spoofing je, když uživatel mobilního zařízení triky zařízení do zobrazení umístění, které se liší od jeho skutečné geografické polohy. To lze provést pomocí aplikace třetí strany, která vytváří různé informace o poloze a navigaci.

služba krátkých zpráv (SMS). Spoofing SMS nebo textových zpráv je, když je telefonní číslo odesílatele změněno na jiné, aby zakrylo skutečné telefonní číslo. Útočníci mohou do svých textů zahrnout odkazy na phishingové weby nebo stahování malwaru. Legitimní organizace mohou také použít tuto metodu k nahrazení obtížně zapamatovatelného telefonního čísla snadno zapamatovatelným alfanumerickým ID.

URL. U tohoto typu spoofingu používají škodliví herci téměř identickou adresu URL, která napodobuje skutečnou adresu s několika změněnými znaky. Záměrem je přimět cíl, aby šel na webovou stránku, která napodobuje vzhled legitimní, a poté je nechat zadat citlivé informace.

jaké jsou příklady IP spoofingu?

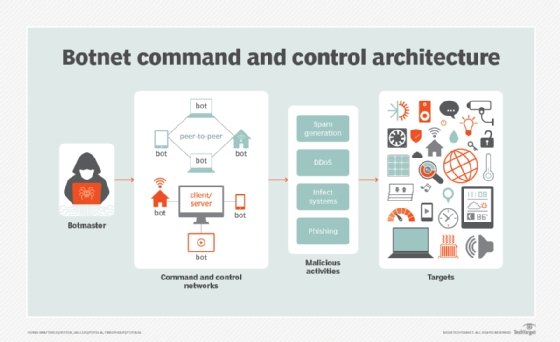

když útočníci zahájí útok DDoS, používají falešné IP adresy k zahlcení počítačových serverů s příliš velkými objemy paketů pro cílové počítače. Botnety se často používají k odesílání geograficky rozptýlených paketů. Velké botnety mohou obsahovat desítky tisíc počítačů, z nichž každý může současně zfalšovat více zdrojových IP adres. Tyto automatizované útoky je těžké vysledovat.

příklady použití spoofingu při DDoS útocích zahrnují následující:

- GitHub. Února. 28, 2018, hostingová platforma GitHub code byla zasažena tím, co se v té době považovalo za největší útok DDoS vůbec. Útočníci zfalšovali IP adresu GitHubu a odeslali dotazy na servery memcached, které se často používají k urychlení webů založených na databázi. Servery zesílily vrácená data z těchto požadavků na GitHub o faktor asi 50. Výsledkem bylo, že pro každý bajt odeslaný útočníkem bylo do cíle odesláno až 51 kilobajtů. GitHub byl zasažen 1,35 terabitů za sekundu provozu, což způsobilo, že web klesal po dobu 10 minut.

- Tsutomu Shimomura. Prosince. 25, 1994, hacker Kevin Mitnick zahájil útok proti počítačům konkurenčního hackera Tsutomu Shimomura pomocí IP spoofingu. Mitnick využil důvěryhodného vztahu mezi terminálovým počítačem X Shimomury a serverem tím, že se naučil vzor sekvenčních čísel TCP, která počítač generuje. Zaplavil počítač synchronizovanými IP adresami, které byly směrovatelné, ale neaktivní. Počítač nemohl reagovat na požadavky a jeho paměť byla naplněna požadavky SYN. Tato technika je známá jako skenování SYN.

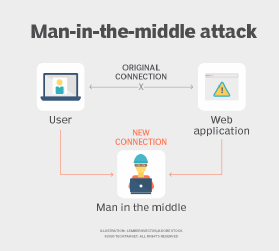

útoky typu Man-in-the-middle také používají IP spoofing k vydávání se za cílového příjemce, přijímání internetového provozu tohoto příjemce a reakci vlastními pakety, které mohou obsahovat malware.