Password Authentication Protocol nebo PAP a Challenge Handshake Authentication Protocol nebo CHAP se používají k ověření relací PPP a lze je použít s mnoha VPN.

PAP funguje jako standardní postup přihlášení. Vzdálený systém se ověřuje pomocí statické kombinace uživatelského jména a hesla. Heslo může projít zavedeným šifrovaným tunelem pro další zabezpečení, ale PAP je vystaven četným útokům. Vzhledem k tomu, že informace jsou statické, je náchylný k hádání hesla a snooping.

CHAP zaujímá sofistikovanější a bezpečnější přístup k autentizaci. Vytváří jedinečnou výzvu frázi pro každou autentizaci generováním náhodný řetězec. Tato výzva fráze je kombinována s názvy hostitelů zařízení pomocí jednosměrné hašovací funkce. S tímto procesem, CHAP může ověřit tak, že statické tajné informace nejsou odesílány přes drát.

pojďme se ponořit hlouběji do rozdílů mezi PAP a CHAP a jak mohou spolupracovat.

co je PAP?

u dvou metod ověřování Point-to-Point Protocol (PPP) je PAP starší. To bylo standardizováno v roce 1992 prostřednictvím IETF žádosti o připomínky 1334. PAP je klient-server, ověřovací protokol založený na heslech. K autentizaci dochází pouze jednou na začátku procesu vytváření relace.

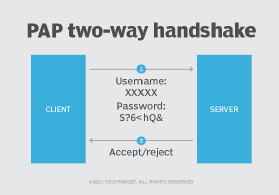

PAP používá obousměrný proces podání ruky pro autentizaci pomocí následujících kroků.

Krok 1. Klient odešle uživatelské jméno a heslo na server.

klient, který si přeje vytvořit relaci PPP se serverem, odešle na server kombinaci uživatelského jména a hesla. To se provádí pomocí paketu požadavku na ověření.

Krok 2. Server přijímá pověření a ověřuje.

pokud server poslouchá požadavky na ověření, přijme přihlašovací údaje uživatelského jména a hesla a ověří, zda se shodují.

pokud jsou přihlašovací údaje odeslány správně, server pošle klientovi paket odpovědi autentizace-ACK. Server pak vytvoří relaci PPP mezi klientem a serverem.

pokud jsou pověření odeslána nesprávně, server odešle klientovi paket odezvy autentizace-nak. Server nebude navázat odpověď na základě negativního potvrzení.

PAP je jednoduchý autentizační mechanismus a snadno se implementuje, ale má vážné nevýhody jeho použití v reálných prostředích. Největší nevýhodou je, že PAP odesílá statická uživatelská jména a hesla z klientů na servery prostým textem. Pokud špatní aktéři zachytili tuto komunikaci pomocí nástrojů, jako je Sniffer paketů, mohli jménem klienta ověřit a vytvořit relaci PPP.

je možné odesílat požadavky na autentizaci PAP prostřednictvím existujících šifrovaných tunelů. Pokud jsou však k dispozici jiné možnosti ověřování, například CHAP, týmy by měly použít alternativní metodu.

co je KAP?

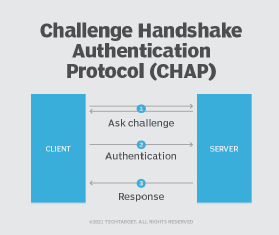

CHAP používá třícestný proces podání ruky k ochraně autentizačního hesla před špatnými aktéry. Funguje to následovně.

Krok 1. Po navázání odkazu odešle ověřovatel výzvu k ověření.

síťový přístupový server provede vyhledávání názvu hostitele na klientovi a iniciuje autentizaci CHAP zasláním výzvy“ ask challenge “ vzdálenému uživateli. Tato výzva zahrnuje náhodně generovaný řetězec výzev.

Krok 2. Klient provádí vyhledávání názvu hostitele.

klient používá heslo, které klient i server znají, k vytvoření šifrovaného jednosměrného hash založeného na provokačním řetězci.

Krok 3. Server dešifruje hash a ověřuje.

server dešifruje hash a ověří, zda odpovídá počátečnímu provokačnímu řetězci. Pokud se řetězce shodují, server odpoví paketem úspěšného ověření. Pokud se řetězce neshodují, server odešle odpověď na zprávu o selhání autentizace a relace je ukončena.

jaké jsou rozdíly mezi PAP vs. CHAP?

CHAP přišel v roce 1996 z velké části jako reakce na nedostatky autentizace vlastní PAP. Místo obousměrného handshake, CHAP používá třícestný handshake a neposílá heslo přes síť. CHAP používá šifrovaný hash, pro který klient i server znají sdílený tajný klíč. Tento další krok pomáhá eliminovat bezpečnostní nedostatky nalezené v PAP.

dalším rozdílem je, že CHAP může být nastaven tak, aby prováděl opakované autentizace midsession. To je užitečné pro určité relace PPP, které nechávají port otevřený, i když se Vzdálené zařízení odpojilo. V tom případě, někdo jiný by mohl vyzvednout spojení uprostřed relace vytvořením fyzické konektivity.

jak mohou PAP a CHAP spolupracovat?

PAP a CHAP nemohou spolupracovat samy o sobě. Protokoly, které používají PAP nebo CHAP, však mohou v případě potřeby komunikovat s oběma metodami ověřování.

například PPP může pro autentizaci použít buď PAP nebo CHAP. Administrátoři tak mohli nakonfigurovat komunikační protokol tak, aby se nejprve pokusil ověřit pomocí zabezpečeného třícestného handshake CHAP a poté se vrátit k méně bezpečnému obousměrnému procesu ověřování nalezenému v PAP.