![]()

když je server CA odinstalován nebo dojde k selhání po obnovení, některé objekty zůstanou ve službě Active Directory. Je dobré odstranit tyto zastaralé objekty.

pozadí

při instalaci verze certifikační autority, která je integrována do služby Active Directory (tj.: < CA obecný název>

Typ: certificateAuthority

LDAP Path: CN=Aia, CN=Public Key Services, CN=Services, CN = Configuration, DC=DC = example, DC=com

Používá se pro: Obsahuje certifikáty CA, které mohou klienti načíst při ověřování řetězce certifikátů. Certifikáty mohou odkazovat na toto místo prostřednictvím rozšíření certifikátu Authority Information Access (Aia).

Název: < CA běžný název>

Typ: crlDistributionPoint

LDAP cesta: CN=<CAServerName>,CN=CDP,CN=služba veřejného klíče, CN=služby, CN=konfigurace, DC=DC = příklad, DC = com

Používá se pro: Obsahuje CRL (base a delta), které CAs zveřejnil v reklamě. Certifikáty mohou odkazovat na toto místo pomocí rozšíření certifikátu CRL Distribution Point (CDP).

Name: <Root CA Common Name>

Type: certificationAuthority

LDAP Path: CN=certifikační autority, CN=Public Key Services, CN=Services, CN = Configuration, DC = example, DC=com

Používá se pro: kořenové certifikáty CA umístěné zde jsou automaticky důvěryhodné všemi členy domény. Certifikační autorita integrovaná do reklamy sem umístí svůj certifikát během instalace. Zde můžete importovat další certifikáty Root CA ručně.

Název: < Ca běžný název>

Typ: pKIEnrollmentService

LDAP Path: CN=Enrollment Services, CN=Public Key Services, CN=Services, CN = Configuration, DC = example, DC=com

Používá se pro: Obsahuje certifikáty CA od CAs, které mohou vydávat certifikáty v reklamě.

Název: < Ca běžný název>

Typ: msPKI-PrivateKeyRecoveryAgent

LDAP cesta: CN=KRA, CN=služby veřejného klíče, CN=služby, CN = konfigurace, DC = příklad, DC = com

Používá se pro: Obsahuje certifikáty pro všechny agenty obnovení klíčů. Klíčové prostředky pro obnovení musí být ručně nakonfigurovány na CA.

Název: NtAuthCertificates

Typ: certificationAuthority

LDAP Path: CN=Public Key Services, CN=Services, CN = Configuration, DC=example, DC = com

Používá se pro: Obsahuje certifikáty CA od CAs, jejichž certifikáty čipové karty a řadiče domény jsou důvěryhodné pro přihlášení systému Windows. Ad-integrované CAs jsou zde přidány automaticky duing instalaci.

Poznámka! Tento objekt je vytvořen první ad-integrovanou CA, ale následující CAs modifikuje tento objekt namísto vytváření nových objektů uniqe. Více informací o tom později v tomto článku.

když později odinstalujete roli CA ze serveru, je ve skutečnosti odstraněn pouze jeden reklamní objekt, objekt pKIEnrollmentService. Když je tento objekt odstraněn, klienti se již nebudou pokoušet zapsat certifikáty z této CA. Ostatní objekty související s PKI zůstanou nedotčeny, protože všechny vydané neodvolané certifikáty budou mít problémy, pokud neexistují.

pokud jste si jisti, že všechny vydané certifikované z tohoto serveru CA jsou buď prošlé nebo zrušené, můžete / měli byste tyto objekty související s CA odstranit z AD.

kroky

Důležitá poznámka: Ujistěte se, že neodstraňujete žádné objekty související s jinými instalacemi PKI než CA, kterou se chystáte vyčistit!

spusťte služby a služby služby Active Directory

Poznámka! Některé z těchto kroků můžete také provést pomocí správy reklamních kontejnerů v modulu snap-in Enterprise PKI, ale existují určité problémy (kra entrys nejsou zobrazeny), takže bych se držel webů a služeb služby Active Directory.

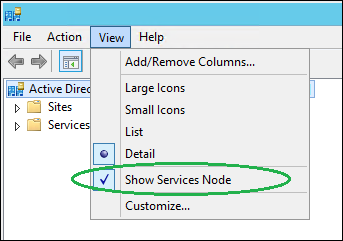

pokud uzel služby nevidíte, zkontrolujte, zda je uzel zobrazit služby zaškrtnut:

rozbalte služby / služby veřejného klíče / AIA, klepněte pravým tlačítkem myši na objekt v pravém podokně odpovídající příslušnému serveru CA a klikněte na Odstranit, potvrďte tlačítkem ANO:

vyberte kontejner CDP, klepněte pravým tlačítkem myši na kontejner v pravém podokně odpovídající příslušnému serveru CA a klikněte na Odstranit, potvrďte dvakrát Ano:

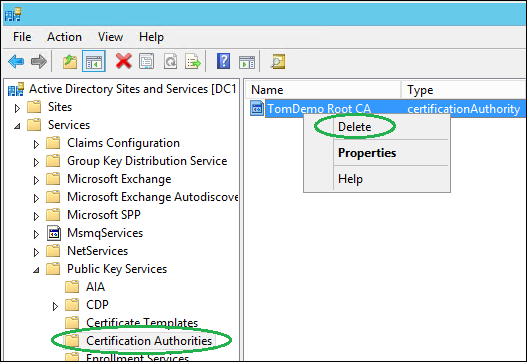

vyberte certifikační autority kontejnerů. Ujistěte se, že byste měli tento objekt odstranit. Pokud odstraňujete informace o podřízeném CA, je tento objekt pravděpodobně vaším kořenovým CA a mohou existovat další závislosti na tomto certifikátu. Pokud odebíráte informace o podnikové kořenové CA, můžete je smazat. Chcete-li to provést, klepněte pravým tlačítkem myši na objekt v pravém podokně odpovídající příslušnému serveru CA a klikněte na Odstranit, potvrďte Ano:

vyberte kontejner KRA, klepněte pravým tlačítkem myši na objekt v pravém podokně odpovídající příslušnému serveru CA a klikněte na Odstranit, potvrďte tlačítkem ANO:

Vyberte služby Registrace kontejneru a ujistěte se, že průvodce odinstalací role CA odstranil objekt zde. Pokud server CA z nějakého důvodu nikdy nebyl správně odinstalován, musíte také ručně odebrat objekt pKIEnrollmentService. Chcete – li tak učinit, klepněte pravým tlačítkem myši na objekt v pravém podokně odpovídající příslušnému serveru CA a klikněte na Odstranit, potvrďte Ano:

nyní musíme odstranit CA-server z objektu NtAuthCertificates. To je však trochu jiné, protože se nejedná o samostatný objekt, ale spíše o hodnotu v existujícím objektu reklamy.

Chcete-li odstranit informace o CA-serveru z objektu NtAuthCertificates, spusťte následující příkaz certutil (musíte jej spustit jako Enterprise Admin):

certutil-viewdelstore “ ldap: / / / CN=NtAuthCertificates, CN=služby veřejného klíče, CN=služby, CN = konfigurace, DC=tomdemo, DC=se?cacertifikát?základna?objectclass=certificationAuthority“

nejprve změňte zvýrazněné informace o kořenech lesa podle prostředí.

budete vyzváni se seznamem certifikátů v objektu NtAuthCertificates:

ujistěte se, že jste vybrali správný certifikát CA (Snímek obrazovky zobrazuje pouze jeden certifikát, můžete vidět jeden nebo více) a potom klepněte na tlačítko OK. Volba zrušit zruší všechny pokusy o smazání.

tady to máte, všechny informace o CA byly odstraněny ze služby Active Directory. Nyní jste připraveni implementovat nové, čerstvé PKI-řešení!