WPA2-Enterprise existuje od roku 2004 a je stále považován za zlatý standard pro zabezpečení bezdrátové sítě, poskytuje šifrování over-the-air a vysokou úroveň zabezpečení. Ve spojení s účinnou metodou ověřování známou jako 802.1 x Pro Cloud RADIUS jsou uživatelé úspěšně autorizováni pro bezpečný přístup k síti po mnoho let. Ale v té době se WPA2-Enterprise nepodařilo ručně konfigurovat. Bez ohledu na to, zda nasazujete bezdrátovou síť poprvé nebo zkušeného odborníka, vždy existují jedinečné výzvy, které vám mohou způsobit bolesti hlavy. Naštěstí jsou k dispozici osvědčená síťová řešení, která se snaží napravit potíže se sítí, se kterými se setkáte.

- WPA2-PSK a WPA2-Enterprise: jaký je v tom rozdíl?

- WPA2-PSK

- WPA3-PSK

- WPA2-Enterprise

- WPA3-Enterprise

- nasazení WPA2-Enterprise a 802.1 x

- komponenty 802.1x

- klient / žadatel

- přepínač / přístupový bod / řadič

- RADIUS Server

- identita Store

- 802.1 x metody ověřování

- ověřování založené na heslech

- ověřování založené na tokenu

- ověřování založené na certifikátech

- WPA2 ověřovací protokoly

- EAP-TLS

- EAP-TTLS / PAP

- PEAP-MSCHAPv2

- WPA2-podnikové výzvy

- nevýhoda #1: variace zařízení

- nevýhoda #2: MITM a doručování certifikátů

- nevýhoda #3: problém se změnou hesla

- nevýhoda #4: Změna očekávání uživatelů

- zjednodušení WPA2-Enterprise s JoinNow

- účinnost prostřednictvím onboardingu

- certifikát tvrzené WPA2-Enterprise

- automatické zřizování spravovaných zařízení

- Radius servery a řízení přístupu řízené zásadami

WPA2-PSK a WPA2-Enterprise: jaký je rozdíl?

WPA2-PSK

WPA2-PSK (Wi-Fi Protected Access 2 Pre-Shared Key) je typ sítě, která je chráněna jediným heslem sdíleným mezi všemi uživateli. Obecně se uznává, že jediné heslo pro přístup k Wi-Fi je bezpečné, ale pouze tolik, kolik důvěřujete těm, kteří jej používají. Jinak je triviální pro někoho, kdo získal heslo hanebnými prostředky k infiltrování do sítě. Proto je WPA2-PSK často považován za nejistý.

existuje jen několik situací, ve kterých by měl být WPA2-PSK nasazen:

- síť má jen několik zařízení, z nichž Všechna jsou důvěryhodná. Může to být domácí nebo malá kancelář.

- jako způsob, jak omezit příležitostným uživatelům připojení k otevřené síti, když nemohou nasadit zajatý portál. Může to být kavárna nebo hostující síť.

- jako alternativní síť pro zařízení, která nejsou kompatibilní s 802.1 x. příkladem jsou herní konzole na studentské koleji.

WPA3-PSK

Chcete-li zlepšit účinnost PSK, aktualizace WPA3-PSK nabízejí větší ochranu zlepšením procesu ověřování. Strategie k tomu využívá simultánní autentizaci rovných (SAE), aby se útoky hrubou silou slovníku mnohem obtížnější pro hackera. Tento protokol vyžaduje interakci uživatele při každém pokusu o ověření, což způsobuje významné zpomalení pro ty, kteří se pokoušejí o hrubou sílu prostřednictvím procesu ověřování.

WPA2-Enterprise

nasazení WPA2-Enterprise vyžaduje server RADIUS, který zpracovává úlohu ověřování přístupu uživatelů sítě. Samotný proces autentizace je založen na zásadách 802.1 x a je dodáván v několika různých systémech označených EAP. Protože každé zařízení je před připojením ověřeno, je mezi zařízením a sítí efektivně vytvořen osobní šifrovaný tunel.

WPA3-Enterprise

významným zlepšením, které WPA3-Enterprise nabízí, je požadavek, aby ověření certifikátu serveru bylo nakonfigurováno tak, aby potvrdilo identitu serveru, ke kterému se zařízení připojuje.

máte zájem dozvědět se více o WPA3? Získejte podrobnosti o změnách, které WPA3 chystá přinést v tomto článku.

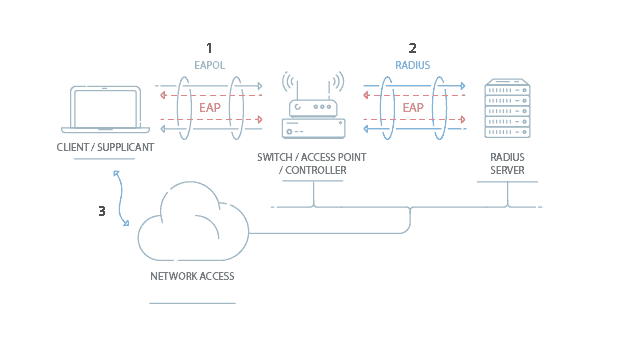

nasazení WPA2-Enterprise a 802.1x

existuje jen několik komponent, které jsou potřebné k tomu, aby 802.1 x fungoval. Realisticky, pokud již máte přístupové body a nějaké volné místo na serveru, máte veškerý hardware potřebný k zajištění bezpečného bezdrátového připojení. Někdy server ani nepotřebujete: některé přístupové body jsou dodávány s vestavěným softwarem, který dokáže pracovat 802.1 x (i když pouze pro nejmenší z malých nasazení). Bez ohledu na to, zda si zakoupíte profesionální řešení nebo si sami vytvoříte nástroje s otevřeným zdrojovým kódem, kvalita a snadnost 802.1 x je zcela designovým aspektem.

součásti 802.1 x

klient / žadatel

aby se zařízení mohlo účastnit autentizace 802.1 x, musí mít v síťovém zásobníku nainstalovaný software nazvaný žadatel. Žadatel je nezbytný, protože se bude podílet na počátečním vyjednávání transakce EAP s přepínačem nebo řadičem a zabalí přihlašovací údaje uživatele způsobem v souladu s 802.1 x. Pokud klient nemá žadatele, rámce EAP odeslané z přepínače nebo řadiče budou ignorovány a přepínač nebude moci ověřit.

naštěstí téměř všechna zařízení, která bychom mohli očekávat, že se připojí k bezdrátové síti, mají vestavěný prosebník. SecureW2 poskytuje 802.1 x supplicant pro zařízení, která nemají jeden nativně.

naštěstí drtivá většina výrobců zařízení má vestavěnou podporu pro 802.1 x. nejčastějšími výjimkami mohou být spotřební zařízení, jako jsou herní konzole, zábavní zařízení nebo některé tiskárny. Obecně řečeno, tato zařízení by měla být menší než 10% zařízení ve vaší síti a nejlépe se s nimi zachází spíše jako s výjimkou než se zaměřením.

přepínač / přístupový bod / řadič

přepínač nebo bezdrátový řadič hraje důležitou roli v transakci 802.1 x tím, že působí jako „makléř“ na burze. Až do úspěšné autentizace nemá Klient síťové připojení a jediná komunikace je mezi klientem a přepínačem ve výměně 802.1 x. Přepínač / řadič iniciuje výměnu zasláním paketu EAPOL-Start klientovi, když se klient připojí k síti. Odpovědi klienta jsou přeposílány na správný server RADIUS na základě konfigurace v Nastavení Zabezpečení bezdrátové sítě. Po dokončení ověřování se přepínač / řadič rozhodne, zda autorizuje zařízení pro přístup k síti na základě stavu uživatele a případně atributů obsažených v paketu Access_Accept odeslaném ze serveru RADIUS.

pokud server RADIUS odešle v důsledku ověření paket Access_Accept, může obsahovat určité atributy, které poskytují přepínači informace o tom, jak připojit zařízení k síti. Společné atributy určí, které VLAN přiřadit uživateli, nebo případně sadu ACL (Access Control List) uživatel by měl mít po připojení. Tomu se běžně říká „přiřazení zásad založených na uživateli“, protože server RADIUS rozhoduje na základě pověření uživatele. Běžné případy použití by bylo tlačit uživatele hosta na „Host VLAN“ a zaměstnance na „VLAN zaměstnance“.

RADIUS Server

on-premise nebo Cloud RADIUS server funguje jako „bezpečnostní stráž“ sítě; jak se uživatelé připojují k síti, RADIUS ověřuje jejich identitu a autorizuje je pro použití v síti. Uživatel je oprávněn k přístupu k síti poté, co se přihlásí k certifikátu z PKI (Private Key Infrastructure) nebo potvrdí své přihlašovací údaje. Pokaždé, když se uživatel připojí, RADIUS potvrdí, že má správný certifikát nebo pověření, a zabrání všem neschváleným uživatelům v přístupu k síti. Klíčovým bezpečnostním mechanismem, který se používá při použití radiusu, je ověření certifikátu serveru. To zaručuje, že se uživatel připojí pouze k síti, kterou má v úmyslu, konfigurací svého zařízení k potvrzení identity radiusu kontrolou certifikátu serveru. Pokud certifikát není ten, který zařízení hledá, neposílá certifikát nebo pověření pro ověření.

RADIUS servery lze také použít k ověření uživatelů z jiné organizace. Radsec), takže pokud student navštíví sousední univerzitu, může server RADIUS ověřit svůj stav na své domovské univerzitě a poskytnout jim bezpečný přístup k síti na univerzitě, kterou právě navštěvují.

úložiště Identity

úložiště Identity označuje entitu, ve které jsou uložena uživatelská jména a hesla. Ve většině případů se jedná o službu Active Directory nebo potenciálně server LDAP. Téměř každý server RADIUS se může připojit k vaší reklamě nebo LDAP a ověřit uživatele. Existuje několik upozornění při použití LDAP, konkrétně o tom, jak jsou hesla hash na serveru LDAP. Pokud vaše hesla nejsou uložena v cleartextu nebo NTLM hash, budete muset pečlivě zvolit metody EAP, protože některé metody, jako je EAP-PEAP, nemusí být kompatibilní. Nejedná se o problém způsobený servery RADIUS, ale spíše o hash hesla.

SecureW2 vám může pomoci nastavit SAML pro ověření uživatelů, u jakéhokoli poskytovatele Identity, pro přístup k Wi-Fi. Zde jsou návody k integraci s některými populárními produkty.

Chcete-li nastavit ověřování SAML v rámci pracovního prostoru Google, klikněte zde.

konfigurace WPA2-Enterprise s Okta, klikněte zde.

průvodce ověřováním SAML pomocí Shibboleth naleznete zde.

Chcete-li nakonfigurovat WPA2-Enterprise pomocí ADFS, klikněte zde.

vývoj robustní sítě WPA2-Enterprise vyžaduje další úkoly, jako je nastavení PKI nebo CA (certifikační autorita), pro bezproblémovou distribuci certifikátů uživatelům. Ale na rozdíl od toho, co si myslíte, můžete provést některý z těchto upgradů bez nákupu nového hardwaru nebo provedení změn v infrastruktuře. Například zavedení přístupu hosta nebo změna metody ověřování lze provést bez další infrastruktury. V poslední době mnoho institucí přepínalo metody EAP z PEAP na EAP-TLS poté, co zaznamenalo znatelné zlepšení doby připojení a schopnosti roamingu nebo přepnutí z fyzického serveru RADIUS na řešení cloud RADIUS. Zlepšení funkčnosti bezdrátových sítí lze získat bez změny jediného kusu hardwaru.

WPA2-Enterprise Protocols

následuje stručné shrnutí primárních protokolů WPA2-Enterprise Authentication Protocols. Pokud byste chtěli podrobnější porovnání a kontrast, přečtěte si celý článek.

EAP-TLS

EAP-TLS je protokol založený na certifikátech, který je široce považován za jeden z nejbezpečnějších standardů EAP, protože eliminuje riziko krádeže pověření. Je to také protokol, který poskytuje nejlepší uživatelský zážitek, protože eliminuje odpojení související s heslem kvůli zásadám změny hesla. V minulosti existovala mylná představa, že ověřování založené na certifikátech bylo obtížné nastavit a/nebo spravovat, ale nyní je mnoho EAP-TLS považováno za snadnější nastavení a správu než ostatní protokoly.

chcete se dozvědět více o výhodách EAP-TLS a jak vám SecureW2 může pomoci implementovat jej do vlastní sítě? Klikněte na odkaz!

EAP-TTLS / PAP

EAP-TTLS / PAP je protokol založený na pověření, který byl vytvořen pro snadnější nastavení, protože vyžaduje pouze autentizaci serveru, zatímco autentizace uživatele je volitelná. TTLS vytvoří „tunel“ mezi klientem a serverem a dává vám více možností ověřování.

ale TTLS obsahuje mnoho zranitelností. Proces konfigurace může být pro nezkušené uživatele sítě obtížný a jediné nesprávně nakonfigurované zařízení může mít za následek významnou ztrátu organizace. Protokol umožňuje odesílání pověření vzduchem v jasném textu,který může být zranitelný vůči kybernetickým útokům, jako je Man-In-the-Middle, a snadno repurposed k dosažení cílů hackera.

pokud se chcete dozvědět více o zranitelnosti TTLS-PAP, přečtěte si celý článek zde.

PEAP-MSCHAPv2

PEAP-MSCHAPv2 je protokol založený na pověření, který byl navržen společností Microsoft pro prostředí Active Directory. Ačkoli je to jedna z nejpopulárnějších metod ověřování WPA2-Enterprise, PEAP-MSCHAPv2 nevyžaduje konfiguraci ověření certifikátu serveru, takže zařízení jsou zranitelná vůči krádeži pověření přes vzduch. Nesprávná konfigurace zařízení, pokud je ponechána koncovým uživatelům, je relativně běžná, a proto většina organizací spoléhá na Onboarding Software pro konfiguraci zařízení pro PEAP-MSCHAPv2. Přečtěte si, jak tato špičková univerzita převedla z ověřování PEAP-MSCHAPv2 na ověřování EAP-TLS, aby uživatelům sítě poskytla stabilnější autentizaci.

další informace o PEAP MSCHAPv2 naleznete v tomto článku.

802.1 x metody ověřování

než mohou být uživatelé ověřeni pro každodenní přístup k síti, musí být připojeni k zabezpečené síti. Onboarding je proces kontroly a schvalování uživatelů, aby se mohli připojit k zabezpečené síti pomocí formy identifikace, jako je uživatelské jméno/heslo nebo certifikáty. Tento proces se často stává významnou zátěží, protože vyžaduje, aby uživatelé nakonfigurovali svá zařízení pro síť. Pro běžné uživatele sítě se tento proces může ukázat jako příliš obtížný, protože k pochopení kroků vyžaduje znalosti IT na vysoké úrovni. Například univerzity na začátku akademického roku to zažívají, když nastupují stovky nebo dokonce tisíce studentských zařízení a výsledkem jsou dlouhé řady vstupenek na podporu. Klienti na palubě nabízejí snadno použitelnou alternativu, která umožňuje koncovým uživatelům snadno nakonfigurovat svá zařízení v několika krocích, což uživatelům šetří a spravuje spoustu času a peněz.

ověření na základě hesla

drtivá většina metod ověřování se spoléhá na uživatelské jméno/heslo. Je to nejjednodušší nasazení, protože většina institucí již má nastaveno nějaké pověření, ale síť je náchylná ke všem problémům s hesly bez palubního systému (viz níže).

pro ověření pomocí hesla existují v zásadě 2 možnosti: PEAP-MSCHAPv2 a EAP-TTLS / PAP. Oba fungují podobně, ale TTLS není podporován žádným operačním systémem Microsoft před Windows 8 bez použití žadatele 802.1 x třetí strany, jako je náš podnikový klient. V tomto bodě, většina institucí nasadila nebo provedla přechod na PEAP. PEAP však nemůžete nasadit bez použití služby Active Directory (proprietární služba společnosti Microsoft) nebo ponechání hesel nešifrovaných.

ověřování založené na tokenu

historicky byly tokeny fyzickými zařízeními ve formě klíčů nebo klíčů, které by byly distribuovány uživatelům. Generovali čísla synchronizovaně se serverem, aby přidali další ověření připojení. I když je můžete nosit a využívat pokročilé funkce, jako jsou skenery otisků prstů nebo jako USB plug-iny, dongles mají nevýhody. Mohou být drahé a je známo, že občas ztratí připojení k serverům.

fyzické žetony se stále používají, ale jejich popularita klesá, protože smartphony je nadbytečné. To, co bylo kdysi naloženo na fob, můžete nyní vložit do aplikace. Kromě toho existují další metody pro dvoufaktorovou autentizaci mimo samotnou metodu EAP, jako jsou textová nebo e-mailová potvrzení k ověření zařízení.

ověřování založené na certifikátech

certifikáty jsou již dlouho základem ověřování obecně, ale nejsou obvykle nasazovány v nastavení BYOD, protože certifikáty vyžadují, aby je uživatelé nainstalovali na svá vlastní zařízení. Jakmile je však certifikát nainstalován, jsou úžasně pohodlné: nejsou ovlivněny zásadami změny hesla, jsou mnohem bezpečnější než uživatelská jména/hesla a zařízení jsou ověřována rychleji.

služby PKI SecureW2 v kombinaci s klientem JoinNow onboarding vytvářejí řešení na klíč pro ověřování Wi-Fi založené na certifikátech. Efektivní PKI poskytuje veškerou potřebnou infrastrukturu pro implementaci sítě založené na certifikátech a udržuje zabezpečení a distribuci všech síťových certifikátů.. Organizace mohou nyní bez problémů distribuovat certifikáty do zařízení a snadno je spravovat pomocí našich výkonných funkcí správy certifikátů.

WPA2-Enterprise Challenges

podle našich zkušeností jsme zjistili, že průměrná síť WPA2-Enterprise trpí kombinací těchto 4 problémů:

nevýhoda #1: variace zařízení

když IEEE vytvořil protokol 802.1 x v roce 2001, bylo jen málo zařízení, která by mohla používat bezdrátový přístup a správa sítě byla mnohem jednodušší. Od té doby počet výrobců zařízení explodoval s nárůstem mobilních počítačů. Abychom dali nějakou perspektivu, dnes existuje více příchutí Androidu než v roce 2001 celé operační systémy.

podpora 802.1 x je nekonzistentní napříč zařízeními, dokonce i mezi zařízeními stejného operačního systému. Každé zařízení má jedinečné vlastnosti, díky nimž se mohou chovat nepředvídatelně. Tento problém je zhoršen jedinečnými ovladači a softwarem nainstalovaným v zařízení.

nevýhoda #2: MITM a doručování certifikátů

zatímco WPA2 nabízí velmi bezpečné připojení, musíte si být jisti, že se uživatelé připojí pouze k zabezpečené síti. Zabezpečené připojení nemá smysl, pokud se uživatel nevědomky připojil k signálu honeypot nebo imposter. Instituce často hledají a detekují nepoctivé přístupové body, včetně útoků Man-in-the-Middle, ale uživatelé mohou být stále zranitelní mimo web. Osoba s notebookem se může pokusit tiše shromáždit přihlašovací údaje Uživatele na autobusové zastávce, kavárně nebo kdekoli, kde by zařízení mohla projít a pokusit se o automatické připojení.

i když má server správně nakonfigurovaný certifikát, neexistuje žádná záruka, že se uživatelé nepřipojí k nepoctivému SSID a nepřijmou žádné certifikáty, které jim byly předloženy. Osvědčeným postupem je instalace veřejného klíče do zařízení uživatele, aby se automaticky ověřily certifikáty předložené serverem.

Chcete-li se dozvědět více o útocích MITM, přečtěte si náš rozpis zde.

nevýhoda #3: problém se změnou hesla

sítě s hesly, která pravidelně vyprší, čelí další zátěži s WPA2-Enterprise. Každé zařízení ztratí připojení, dokud nebude překonfigurováno. To byl menší problém, když průměrný uživatel měl pouze jedno zařízení, ale v dnešním prostředí BYOD, každý uživatel pravděpodobně bude mít více zařízení, která vyžadují zabezpečené připojení k síti. V závislosti na tom, jak jsou změny hesla uzákoněny nebo na schopnostech uživatelů spravovat hesla, to může být pro helpdesks zátěží.

je to ještě horší v sítích, které mají neočekávané změny hesla v důsledku narušení dat nebo bezpečnostních chyb. Kromě toho, že musí zavádět nové přihlašovací údaje na celém webu, musí se vypořádat s přílivem helpdeskových lístků souvisejících s Wi-Fi.

nevýhoda #4: Změna očekávání uživatelů

zdaleka nejtěžší částí dokončení nastavení sítě WPA2-Enterprise je školení uživatelů. Uživatelé dnes mají neuvěřitelně vysoká očekávání pro snadné použití. Mají také více možností než kdy jindy, jak obejít oficiální přístup. Pokud je síť příliš obtížná, použijí data. Pokud je certifikát špatný, budou jej ignorovat. Pokud nemají přístup k něčemu, co chtějí, použijí proxy.

aby byla WPA2-Enterprise efektivní, musíte uživatelům sítě co nejjednodušší navigaci bez obětování zabezpečení.

než začnete na síti WPA2-Enterprise, podívejte se na náš základní nátěr na nejčastější chyby, které lidé dělají při nastavování WPA2-Enterprise.

zjednodušení WPA2-Enterprise pomocí JoinNow

správně nakonfigurovaná síť WPA2-Enterprise využívající autentizaci 802.1 x je výkonným nástrojem pro ochranu bezpečnosti uživatelů sítě a zabezpečení cenných dat; ale v žádném případě to není konec síťových úvah, které musíte udělat. Mnoho komponent přispívá k bezpečnosti a použitelnosti sítě jako kompletního systému. Pokud je pouze metoda ověřování bezpečná, zatímco konfigurace spravovaných zařízení je ponechána průměrnému uživateli sítě, existuje vážné riziko pro integritu sítě. SecureW2 uznává, že každý aspekt bezdrátové sítě musí pracovat jednotně pro zabezpečení žehličkou, proto jsme poskytli několik konceptů na klíč, které musí každý správce sítě zvážit při plánování sítě.

efektivita prostřednictvím onboardingu

jednou z největších výzev pro správce sítě je efektivní a přesné připojení uživatelů do zabezpečené sítě. Pokud je ponecháno na svých vlastních zařízeních, mnoho uživatelů se nesprávně nakonfiguruje. Konfigurace sítě WPA2-Enterprise s autentizací 802.1 x není jednoduchý proces a zahrnuje několik kroků, kterým by osoba, která není obeznámena s koncepty IT, nerozuměla. Pokud se uživatelé nepřipojují k zabezpečenému SSID a nejsou správně nastaveni pro WPA2-Enterprise, budou bezpečnostní výhody, které administrátoři očekávají, ztraceny. Pro ty, kteří chtějí výhody, které přicházejí se sítěmi založenými na certifikátech, se mnozí rozhodnou nasadit klienta na palubě, který automaticky nakonfiguruje zařízení uživatelů.

onboarding klienti, jako jsou ty, které nabízí SecureW2, eliminovat zmatek pro uživatele tím, že vyzve je jen několik jednoduchých kroků, které mají být dokončeny K-12 věku studentů a nahoru. Výsledkem je správně nakonfigurovaná síť WPA2-Enterprise s autentizací 802.1 x, která úspěšně zapnula všechny uživatele sítě do zabezpečené sítě.

chcete více informací o výhodách efektivního a bezpečného softwaru Bring Your Own Device (BYOD) Onboarding? Podívejte se na tento informativní článek o onboardingu!

certifikát-tvrzené WPA2-Enterprise

PKI umožňuje organizacím používat x. 509 certifikáty a distribuovat je uživatelům sítě. Skládá se z HSM (Hardware Security Module), CAs, klientských, veřejných a soukromých klíčů a CRL (Certificate Revocation List). Efektivní PKI výrazně posiluje zabezpečení sítě, což organizacím umožňuje eliminovat problémy související s heslem pomocí ověřování na základě certifikátů. Jakmile je PKI nakonfigurován, mohou uživatelé sítě začít přihlašovat certifikáty. To je náročný úkol dokončit, ale organizace, které používají onboarding klienta měli největší úspěch distribuci certifikátů. SecureW2 je schopen poskytnout všechny nástroje potřebné pro úspěšné nasazení PKI a efektivní distribuci certifikátů. Po vybavení svých zařízení certifikátem jsou uživatelé připraveni k ověření bezdrátové sítě. Kromě zabezpečené bezdrátové autentizace lze certifikáty použít pro VPN, ověřování webových aplikací, zabezpečení kontroly SSL a mnoho dalšího.

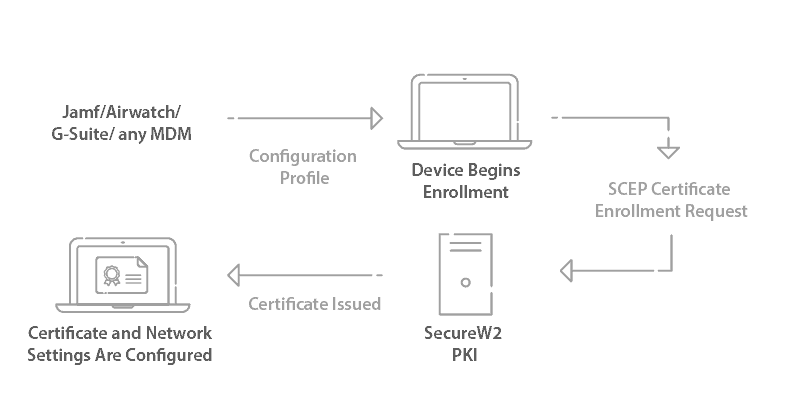

WPA2-Enterprise Managed device Configuration

podniky se spravovanými zařízeními často postrádají jednotný způsob získávání zařízení nakonfigurovaných pro zabezpečení založené na certifikátech. Umožnění vlastní konfigurace uživatelům často vede k mnoha nesprávně nakonfigurovaným zařízením a ponechání úkolu na něm může být hornaté. Ruční konfigurace desítek nebo někdy i stovek zařízení pro zabezpečenou síť WPA2-Enterprise je často považována za příliš náročnou na práci. Pokročilé brány SCEP a WSTEP společnosti SecureW2 poskytují prostředky k automatickému zápisu spravovaných zařízení bez interakce s koncovým uživatelem. V jednom pádu umožňují tyto brány IT oddělení konfigurovat spravovaná zařízení od jakéhokoli významného dodavatele pro zabezpečení sítě založené na certifikátech.

servery RADIUS a řízení přístupu řízené zásadami

server RADIUS hraje v síti kritickou roli a ověřuje každé zařízení, když se připojí k síti. SecureW2 je JoinNow řešení přichází vestavěný s world-class cloud RADIUS server, poskytující výkonné, politika-řízený 802.1 x ověřování. S podporou AWS poskytuje vysokou dostupnost, konzistentní a kvalitní připojení a nevyžaduje žádnou fyzickou instalaci. Server lze snadno nakonfigurovat a přizpůsobit tak, aby vyhovoval požadavkům všech organizací, bez nutnosti upgradu stávající infrastruktury. Po úplné integraci je síť založená na certifikátech připravena začít ověřovat uživatele sítě.

SecureW2 také nabízí technologii, kterou nazýváme Dynamic cloud RADIUS, která umožňuje radiusu přímo odkazovat na adresář – dokonce i cloudové adresáře jako Google, Azure a Okta. Namísto rozhodování zásad založených na statických certifikátech provádí RADIUS rozhodnutí zásad na úrovni runtime na základě atributů uživatele uložených v adresáři.

dynamický poloměr je vylepšený poloměr s lepší bezpečností a snadnější správou uživatelů. Chcete vědět víc? Promluvte si s jedním z našich odborníků a zjistěte, zda vaše síť WPA2-Enterprise může těžit z dynamického poloměru.

klíčem k úspěšnému nasazení poloměru je dostupnost, konzistence a rychlost. SecureW2 je Cloud RADIUS vybavuje organizace s nástroji, které potřebují, aby se zabezpečená síť snadno připojit a vždy k dispozici, takže uživatelé jsou trvale chráněny před vnějšími hrozbami.