apa2-Enterprise har eksisteret siden 2004 og betragtes stadig som guldstandarden for trådløs netværkssikkerhed, der leverer over-the-air kryptering og et højt sikkerhedsniveau. I forbindelse med den effektive godkendelsesmetode kendt som 802.1 for Cloud RADIUS er brugerne blevet godkendt til sikker netværksadgang i mange år. Men på det tidspunkt er APV2-Enterprise ikke blevet lettere at konfigurere manuelt. Uanset om du implementerer et trådløst netværk for første gang eller en erfaren ekspert, er der altid unikke udfordringer, der er klar til at give dig hovedpine. Heldigvis, afprøvede og sande netværksløsninger er tilgængelige for at søge at rette op på de netværksproblemer, du oplever.

- APV2 – PSK og Apv2-Enterprise: Hvad er forskellen?

- apa2-PSK

- APA3-PSK

- apa2-Enterprise

- APA3-Enterprise

- implementering af APV2-Enterprise og 802,1

- komponenterne i 802.1

- klient / Supplicant

- kontakt / adgangspunkt / Controller

- RADIUS Server

- Identitetslager

- 802.1 autentificeringsmetoder

- adgangskodebaseret autentificering

- tokenbaseret autentificering

- Certifikatbaseret autentificering

- apa2-godkendelsesprotokoller

- EAP-TLS

- EAP-TTLS / PAP

- PEAP-MSCHAPv2

- apa2-Virksomhedsudfordringer

- ulempe # 1: enhedsvariation

- ulempe # 2: MITM og levering af certifikater

- ulempe # 3: problemet med ændring af adgangskode

- ulempe # 4: Ændring af brugerforventning

- forenkling af apa2-Enterprise med Sammenføjningnu

- effektivitet gennem Onboarding

- Certifikathærdet apa2-Enterprise

- automatisk Klargøring af administrerede enheder

- RADIUS-servere og Politikdrevet adgangskontrol

APV2 – PSK og Apv2-Enterprise: Hvad er forskellen?

apa2-PSK

apa2-PSK (Pre-Shared Key) er en type netværk, der er beskyttet af en enkelt adgangskode, der deles mellem alle brugere. Det er almindeligt accepteret, at en enkelt adgangskode til at få adgang til trådløst internet er sikkert, men kun så meget som du stoler på dem, der bruger det. Ellers er det trivielt for en person, der har fået adgangskoden gennem uhyggelige midler til at infiltrere netværket. Derfor betragtes app2-PSK ofte som usikker.

der er kun få situationer, hvor app2-PSK skal implementeres:

- netværket har kun et par enheder, som alle er tillid til. Dette kan være et hjem eller et lille kontor.

- som en måde at begrænse afslappede brugere fra at deltage i et åbent netværk, når de ikke kan implementere en captive portal. Dette kan være en kaffebar eller gæstenetværk.

- som et alternativt netværk til enheder, der ikke er kompatible med 802.1.

APA3-PSK

for at forbedre effektiviteten af PSK tilbyder opdateringer til APA3-PSK større beskyttelse ved at forbedre godkendelsesprocessen. En strategi til at gøre dette bruger samtidig godkendelse af ligemænd (SAE) for at gøre brute-force ordbog angreb langt vanskeligere for en hacker. Denne protokol kræver interaktion fra brugeren ved hvert godkendelsesforsøg, hvilket forårsager en betydelig afmatning for dem, der forsøger at brute-force gennem godkendelsesprocessen.

apa2-Enterprise

implementering af apa2-Enterprise kræver en RADIUS-server, der håndterer opgaven med at godkende netværksbrugeres adgang. Selve godkendelsesprocessen er baseret på 802.1-politikken og findes i flere forskellige systemer mærket EAP. Fordi hver enhed er godkendt, før den opretter forbindelse, oprettes en personlig, krypteret tunnel effektivt mellem enheden og netværket.

APA3-Enterprise

en væsentlig forbedring, som APA3-Enterprise tilbyder, er et krav om, at validering af servercertifikat skal konfigureres til at bekræfte identiteten på den server, som enheden opretter forbindelse til.

interesseret i at lære mere om APV3? Få detaljerne om de ændringer, APV3 er klar til at bringe i denne artikel.

implementering af APV2-Enterprise og 802.1

der er kun få komponenter, der er nødvendige for at få 802,1 til at fungere. Realistisk set, hvis du allerede har adgangspunkter og noget ekstra serverplads, har du alt det udstyr, der er nødvendigt for at få sikker trådløs til at ske. Nogle gange har du ikke engang brug for serveren: nogle adgangspunkter leveres med indbygget program, der kan betjene 802.1 gange (dog kun for de mindste små implementeringer). Uanset om du køber professionelle løsninger eller bygger en selv fra open source-værktøjer, er kvaliteten og letheden på 802.1 helt et designaspekt.

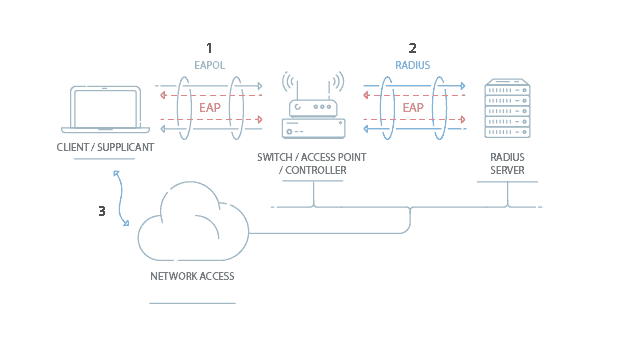

802.1 * komponenter

klient / Supplicant

for at en enhed kan deltage i 802.1-godkendelsen, skal den have et stykke program kaldet en supplicant installeret i netværksstakken. Supplicanten er nødvendig, da den vil deltage i den indledende forhandling af EAP-transaktionen med kontakten eller controlleren og pakke brugeroplysningerne på en måde, der er i overensstemmelse med 802.1. Hvis en klient ikke har en supplicant, ignoreres de EAP-rammer, der sendes fra kontakten eller controlleren, og kontakten kan ikke godkendes.

heldigvis har næsten alle enheder, vi kan forvente at oprette forbindelse til et trådløst netværk, en supplicant indbygget. Securev2 giver en 802,1 gange supplicant til enheder, der ikke har en indbygget.

heldigvis har langt de fleste enhedsproducenter indbygget support til 802.1 h. de mest almindelige undtagelser fra dette kan være forbrugerudstyr, såsom spilkonsoller, underholdningsenheder eller nogle printere. Generelt skal disse enheder være mindre end 10% af enhederne på dit netværk og behandles bedst som undtagelsen snarere end fokus.

Skift / adgangspunkt / Controller

kontakten eller den trådløse controller spiller en vigtig rolle i 802.1-transaktionen ved at fungere som en ‘mægler’ i udvekslingen. Indtil en vellykket godkendelse har klienten ikke netværksforbindelse, og den eneste kommunikation er mellem klienten og kontakten i 802.1-udvekslingen. Kontakten / controlleren initierer udvekslingen ved at sende en eapol-Start-pakke til klienten, når klienten opretter forbindelse til netværket. Klientens svar videresendes til den korrekte RADIUS-server baseret på konfigurationen i de trådløse sikkerhedsindstillinger. Når godkendelsen er afsluttet, træffer kontakten/controlleren en beslutning om at godkende enheden til netværksadgang baseret på brugerens status og muligvis attributterne indeholdt i Access_Accept-pakken sendt fra RADIUS-serveren.

hvis RADIUS-serveren sender en access_accept-pakke som et resultat af en godkendelse, kan den indeholde visse attributter, der giver kontakten information om, hvordan du tilslutter enheden på netværket. Almindelige attributter angiver, hvilken VLAN der skal tildeles en bruger, eller muligvis et sæt ACL ‘ er (Adgangskontrolliste) brugeren skal gives, når den er tilsluttet. Dette kaldes almindeligvis ‘brugerbaseret Politiktildeling’, da RADIUS-serveren træffer beslutningen baseret på brugeroplysninger. Almindelige brugssager ville være at skubbe gæstebrugere til en ‘Gæstevlan’ og medarbejdere til en ‘medarbejder VLAN’.

RADIUS Server

on-premise eller Cloud RADIUS server fungerer som “sikkerhedsvagt” for netværket; når brugere opretter forbindelse til netværket, godkender RADIUS deres identitet og autoriserer dem til netværksbrug. En bruger bliver autoriseret til netværksadgang efter tilmelding til et certifikat fra PKI (Private Key Infrastructure) eller bekræftelse af deres legitimationsoplysninger. Hver gang brugeren opretter forbindelse, radius bekræfter, at de har det korrekte certifikat eller legitimationsoplysninger og forhindrer ikke-godkendte brugere i at få adgang til netværket. En vigtig sikkerhedsmekanisme, der skal bruges, når du bruger en RADIUS, er validering af servercertifikat. Dette garanterer, at brugeren kun opretter forbindelse til det netværk, de har til hensigt, ved at konfigurere deres enhed til at bekræfte radiusens identitet ved at kontrollere servercertifikatet. Hvis certifikatet ikke er det, som enheden leder efter, sender det ikke et certifikat eller legitimationsoplysninger til godkendelse.

RADIUS-servere kan også bruges til at godkende brugere fra en anden organisation. Løsninger som Eduroam har RADIUS-servere, der fungerer som fuldmagter (såsom RADSEC), så hvis en studerende besøger et nærliggende universitet, kan RADIUS-serveren godkende deres status på deres hjemmeuniversitet og give dem sikker netværksadgang på det Universitet, de i øjeblikket besøger.

Identity Store

Identity Store refererer til den enhed, hvor brugernavne og adgangskoder er gemt. I de fleste tilfælde er dette Active Directory eller potentielt en LDAP-server. Næsten enhver RADIUS-server kan oprette forbindelse til din annonce eller LDAP for at validere brugere. Der er et par advarsler, når LDAP bruges, specifikt omkring, hvordan adgangskoderne hashes i LDAP-serveren. Hvis dine adgangskoder ikke gemmes i klar tekst eller en NTLM-hash, skal du vælge dine EAP-metoder omhyggeligt, da visse metoder, såsom EAP-PEAP, muligvis ikke er kompatible. Dette er ikke et problem forårsaget af RADIUS-servere, men snarere fra adgangskoden hash.

Securev2 kan hjælpe dig med at konfigurere SAML til at godkende brugere på enhver identitetsudbyder til trådløs internetadgang. Her er vejledninger til integration med nogle populære produkter.

Klik her for at konfigurere SAML-godkendelse i Google-arbejdsområdet.

konfiguration af apa2-Enterprise med Okta, Klik her.

for en guide til SAML-godkendelse ved hjælp af Shibboleth, Klik her.

Klik her for at konfigurere apa2-Enterprise med ADFS.

udvikling af et robust apa2-Enterprise-netværk kræver yderligere opgaver, som at oprette en PKI eller CA (Certificate Authority), for problemfrit at distribuere certifikater til brugerne. Men i modsætning til hvad du måske tror, kan du foretage nogen af disse opgraderinger uden at købe nyt udstyr eller foretage ændringer i infrastrukturen. For eksempel kan udrulning af gæsteadgang eller ændring af godkendelsesmetoden udføres uden yderligere infrastruktur. For nylig har mange institutioner skiftet EAP-metoder fra PEAP til EAP-TLS efter at have set mærkbar forbedring i forbindelsestid og roamingevne eller skiftet fra en fysisk RADIUSSERVER til en Skyradiusløsning. Forbedring af funktionaliteten af trådløse netværk kan opnås uden at ændre et enkelt stykke udstyr.

apa2-Enterprise Protocols

det følgende er en kort oversigt over de primære apa2-Enterprise Authentication Protocols. Hvis du vil have en mere dybdegående sammenligning og kontrast, skal du læse artiklen i fuld længde.

EAP-TLS

EAP-TLS er en certifikatbaseret protokol, der i vid udstrækning betragtes som en af de mest sikre EAP-standarder, fordi den eliminerer risikoen for tyveri af legitimationsoplysninger. Det er også den protokol, der giver den bedste brugeroplevelse, da den eliminerer adgangskoderelaterede afbrydelser på grund af politikker for ændring af adgangskode. Tidligere var der en misforståelse om, at certifikatbaseret godkendelse var vanskelig at opsætte og/eller administrere, men nu anses EAP-TLS af mange for faktisk at være lettere at opsætte og administrere end de andre protokoller.

vil du lære mere om fordelene ved EAP-TLS, og hvordan Securev2 kan hjælpe dig med at implementere det i dit eget netværk? Klik på linket!

EAP-TTLS/PAP

EAP-TTLS/PAP er en legitimationsbaseret protokol, der blev oprettet for en lettere opsætning, fordi den kun kræver, at serveren godkendes, mens brugergodkendelse er valgfri. TTLS opretter en” tunnel ” mellem klienten og serveren og giver dig flere valgmuligheder for godkendelse.

men TTLS indeholder mange sårbarheder. Konfigurationsprocessen kan være vanskelig for uerfarne netværksbrugere, og en enkelt fejlkonfigureret enhed kan resultere i betydeligt tab for organisationen. Protokollen gør det muligt at sende legitimationsoplysninger over luften i klar tekst, som kan være sårbare over for cyberangreb som Man-in-the-Middle og let genanvendes for at nå hackerens mål.

hvis du gerne vil vide mere om sårbarhederne i TTLS-PAP, Læs hele artiklen her.

PEAP-MSCHAPv2

PEAP-MSCHAPv2 er en legitimationsbaseret protokol, der er designet af Microsoft til Active Directory-miljøer. Selvom det er en af de mest populære metoder til godkendelse af APV2-Enterprise, kræver PEAP-Mschapv2 ikke konfiguration af validering af servercertifikat, hvilket efterlader enheder sårbare over for tyveri af legitimationsoplysninger. Fejlkonfiguration af enheder, når de overlades til slutbrugere, er relativt almindelig, hvorfor de fleste organisationer er afhængige af onboarding-programmer til at konfigurere enheder til PEAP-MSCHAPv2. Læs, hvordan dette topuniversitet konverterede fra PEAP-MSCHAPv2 til EAP-TLS-godkendelse for at give mere stabil godkendelse til netværksbrugere.

For mere information om PEAP MSCHAPv2, læs denne artikel.

802.1 godkendelsesmetoder

før brugere kan godkendes til netværksadgang dagligt, skal de være ombord på det sikre netværk. Onboarding er processen med at gennemgå og godkende brugere, så de kan oprette forbindelse til det sikre netværk ved hjælp af en form for identifikation, såsom brugernavn/adgangskode eller certifikater. Denne proces bliver ofte en betydelig byrde, fordi den kræver, at brugerne får deres enheder konfigureret til netværket. For almindelige netværksbrugere kan processen vise sig at være for vanskelig, fordi den kræver IT-viden på højt niveau for at forstå trinnene. For eksempel oplever universiteter i begyndelsen af et akademisk år dette, når de går ombord på hundreder eller endda tusinder af studerendes enheder og resulterer i lange linjer med supportbilletter. Onboarding-klienter tilbyder et brugervenligt alternativ, der gør det muligt for slutbrugerne nemt at selvkonfigurere deres enheder i et par trin, hvilket sparer brugere og IT-administratorer masser af tid og penge.

adgangskodebaseret godkendelse

langt de fleste godkendelsesmetoder er afhængige af et brugernavn/en adgangskode. Det er det nemmeste at implementere, da de fleste institutioner allerede har en slags legitimationsoplysninger oprettet, men netværket er modtageligt for alle problemer med adgangskoder uden et onboarding-system (se nedenfor).

for adgangskodebaseret godkendelse er der grundlæggende 2 muligheder: PEAP-MSCHAPv2 og EAP-TTLS / PAP. De fungerer begge på samme måde, men TTLS understøttes ikke af nogen Microsoft OS før Vinduer 8 uden at bruge en tredjepart 802.1 h supplicant, såsom vores virksomhedsklient. På dette tidspunkt har de fleste institutioner indsat eller skiftet til PEAP. Du kan dog ikke installere PEAP uden enten at bruge Active Directory (en proprietær Microsoft-tjeneste) eller lade dine adgangskoder være ukrypterede.

tokenbaseret godkendelse

historisk set var tokens fysiske enheder i form af nøglefobs eller dongler, der ville blive distribueret til brugerne. De genererede tal synkroniseret med en server for at tilføje yderligere validering til en forbindelse. Selvom du kan bære dem rundt og bruge avancerede funktioner som fingeraftryksscannere eller som USB-plug-ins, har dongles ulemper. De kan være dyre og er kendt for lejlighedsvis at miste forbindelsen til serverne.

fysiske tokens er stadig i brug, men deres popularitet er aftagende, da smartphones har gjort dem overflødige. Hvad der engang blev indlæst på en fob, kan du nu sætte i en app. Derudover er der andre metoder til tofaktorautentificering uden for selve EAP-metoden, såsom tekst-eller e-mail-bekræftelser for at validere en enhed.

Certifikatbaseret godkendelse

certifikater har længe været en grundpille i godkendelse generelt, men er typisk ikke implementeret i BYOD-indstillinger, da certifikater kræver, at brugerne installerer dem på deres egne enheder. Men når et certifikat er installeret, er de utroligt praktiske: de påvirkes ikke af politikker for ændring af adgangskode, er langt sikrere end brugernavne/adgangskoder, og enheder godkendes hurtigere.

Securev2s PKI-tjenester, kombineret med onboarding-klienten, skaber en nøglefærdig løsning til certifikatbaseret trådløs godkendelse. En effektiv PKI leverer al den nødvendige infrastruktur til implementering af et certifikatbaseret netværk og opretholder sikkerheden og distributionen af alle netværkscertifikater.. Organisationer kan nu problemfrit distribuere certifikater til enheder og administrere dem med lethed ved hjælp af vores kraftfulde certifikatstyringsfunktioner.

apa2-Enterprise Challenges

efter vores erfaring har vi fundet ud af, at det gennemsnitlige apa2-Enterprise-netværk lider af en kombination af disse 4 problemer:

ulempe #1: enhedsvariation

da IEEE oprettede 802.1 h-protokollen i 2001, var der få enheder, der kunne bruge trådløs adgang, og netværksadministration var meget enklere. Siden da er antallet af enhedsproducenter eksploderet med stigningen i mobil computing. For at give noget perspektiv er der flere varianter af Android i dag, end der var hele operativsystemer i 2001.

understøttelse af 802.1 er inkonsekvent på tværs af enheder, selv mellem enheder af samme OS. Hver enhed har unikke egenskaber, der kan få dem til at opføre sig uforudsigeligt. Dette problem forværres af unikke drivere og programmer installeret på enheden.

ulempe #2: MITM og levering af certifikater

mens APV2 tilbyder en meget sikker forbindelse, skal du også være sikker på, at brugerne kun opretter forbindelse til det sikre netværk. En sikker forbindelse er meningsløs, hvis brugeren ubevidst er forbundet til et honeypot-eller bedragersignal. Institutioner fejer ofte efter og registrerer useriøse adgangspunkter, herunder man-in-the-Middle-angreb, men brugere kan stadig være sårbare off-site. En person med en bærbar computer kan forsøge at stille og roligt samle brugeroplysninger ved et busstoppested, kaffebar eller hvor som helst enheder kan passere igennem og forsøge at oprette automatisk forbindelse.

selvom serveren har et certifikat korrekt konfigureret, er der ingen garanti for, at brugerne ikke opretter forbindelse til et useriøst SSID og accepterer certifikater, der præsenteres for dem. Den bedste praksis er at installere den offentlige nøgle på brugerens enhed for automatisk at verificere de certifikater, der præsenteres af serveren.

for at lære mere om MITM-angreb, læs vores opdeling her.

ulempe #3: problemet med ændring af adgangskode

netværk med adgangskoder, der udløber regelmæssigt, står over for en ekstra byrde med apa2-Enterprise. Hver enhed mister forbindelsen, indtil den er konfigureret igen. Dette var mindre et problem, da den gennemsnitlige bruger kun havde en enhed, men i dagens BYOD-miljø har hver bruger sandsynligvis flere enheder, som alle kræver en sikker netværksforbindelse. Afhængigt af hvordan adgangskodeændringer vedtages eller brugernes evner til at administrere adgangskoder, kan dette være en byrde for helpdeske.

det er endnu værre på netværk, der har uventede adgangskodeændringer på grund af databrud eller sikkerhedssårbarheder. Ud over at skulle udrulle nye legitimationsoplysninger på hele siden, det har at gøre med en tilstrømning af HelpDesk-billetter relateret til trådløs internetadgang.

ulempe #4: Ændring af brugerforventning

langt den sværeste del af at gennemføre en APV2-Enterprise netværksopsætning er at træne brugerne. Brugere i dag har utroligt høje forventninger til brugervenlighed. De har også flere muligheder end nogensinde for at omgå officiel adgang. Hvis netværket er for svært at bruge, bruger de data. Hvis certifikatet er dårligt, vil de ignorere det. Hvis de ikke kan få adgang til noget, de ønsker, bruger de en fuldmagt.

for at apa2-Enterprise skal være effektiv, skal du gøre det så let som muligt for netværksbrugere at navigere uden at ofre sikkerheden.

før du går i gang med dit APV2-Enterprise-netværk, skal du tjekke vores primer på de mest almindelige fejl, folk laver, når de opretter APV2-Enterprise.

forenkling af APV2-Enterprise med Joinnu

et korrekt konfigureret APV2-Enterprise-netværk, der bruger 802.1-godkendelse, er et kraftfuldt værktøj til at beskytte netværksbrugernes sikkerhed og sikre værdifulde data; men på ingen måde er dette slutningen på netværksovervejelser, du skal tage. Mange komponenter bidrager til sikkerheden og anvendeligheden af netværket som et komplet system. Hvis kun godkendelsesmetoden er sikker, mens konfigurationen af administrerede enheder overlades til den gennemsnitlige netværksbruger, er der en alvorlig risiko for netværkets integritet. Vi anerkender, at alle aspekter af det trådløse netværk skal fungere sammen for jernklædt sikkerhed, så vi har leveret nogle nøglefærdige koncepter, som enhver netværksadministrator skal overveje i deres netværksplanlægning.

effektivitet gennem Onboarding

en af de største udfordringer for netværksadministratorer er effektivt og præcist onboarding brugere til det sikre netværk. Hvis de overlades til deres egne enheder, vil mange brugere fejlkonfigurere. Konfiguration af et APV2-virksomhedsnetværk med 802.1-godkendelse er ikke en simpel proces og involverer flere trin, som en person, der ikke er bekendt med IT-koncepter, ikke ville forstå. Hvis brugere ikke opretter forbindelse til det sikre SSID og ikke er konfigureret korrekt til APV2-Enterprise, vil de sikkerhedsfordele, som administratorer forventer, gå tabt. For dem, der ønsker de fordele, der følger med certifikatbaserede netværk, vælger mange at implementere en onboarding-klient, der automatisk konfigurerer brugernes enheder.

onboarding-klienter, som dem, der tilbydes af Secure2, eliminerer forvirringen for brugerne ved at bede dem med kun få, enkle trin designet til at blive gennemført af K-12-aldersstuderende og derover. Resultatet er et korrekt konfigureret apa2-Enterprise-netværk med 802.1-godkendelse, der med succes har indbygget alle netværksbrugere til det sikre netværk.

vil du have mere information om fordelene ved et strømlinet og sikkert Medbring dit eget ONBOARDINGPROGRAM (BYOD)? Tjek dette informative stykke om onboarding!

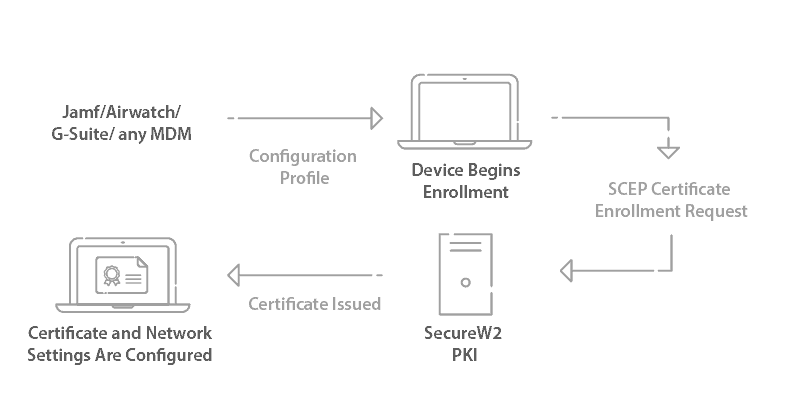

Certifikathærdet apa2-Enterprise

en PKI gør det muligt for organisationer at bruge 509 certifikater og distribuere dem til netværksbrugere. Den består af en HSM (sikkerhedsmodul), CAS, klient, offentlige og private nøgler, og en CRL (certifikat tilbagekaldelse liste). En effektiv PKI styrker netværkssikkerheden betydeligt, så organisationer kan fjerne adgangskoderelaterede problemer med certifikatbaseret godkendelse. Når PKI er konfigureret, kan netværksbrugere begynde at tilmelde sig certifikater. Dette er en udfordrende opgave at gennemføre, men organisationer, der har brugt en onboarding-klient, har haft mest succes med at distribuere certifikater. Securev2 er i stand til at levere alle de nødvendige værktøjer til en vellykket PKI-implementering og effektiv distribution af certifikater. Efter at have udstyret deres enheder med et certifikat, er brugerne klar til at blive godkendt til det trådløse netværk. Ud over sikker trådløs godkendelse kan certifikater bruges til VPN, internetapplikationsgodkendelse, SSL-Inspektionssikkerhed og meget mere.

apa2-Enterprise Managed Device Configuration

virksomheder med administrerede enheder mangler ofte en samlet metode til at få enheder konfigureret til certifikatdrevet sikkerhed. At give brugerne mulighed for selvkonfiguration resulterer ofte i mange fejlkonfigurerede enheder, og det kan være bjergrigt at overlade opgaven til den. Konfiguration af snesevis, eller nogle gange endda hundreder, af enheder manuelt til et sikkert APV2-virksomhedsnetværk betragtes ofte for arbejdskrævende til at være umagen værd. Secure2s avancerede SCEP-og GANGSPORTE giver et middel til automatisk tilmelding af administrerede enheder uden slutbrugerinteraktion. I et fald tillader disse porte en IT-afdeling at konfigurere administrerede enheder fra enhver større leverandør til certifikatdrevet netværkssikkerhed.

RADIUS-servere og Politikdrevet adgangskontrol

RADIUS-serveren spiller en kritisk rolle i netværket og godkender hver enhed, når de opretter forbindelse til netværket. Secure2s løsning er indbygget med en cloud RADIUS-server i verdensklasse, der giver kraftfuld, politikdrevet 802.1-godkendelse. Den leverer høj tilgængelighed, ensartede forbindelser og kvalitetsforbindelser og kræver ingen fysisk installation. Serveren kan let konfigureres og tilpasses til at passe til enhver organisations krav, uden at der kræves gaffeltruckopgraderinger af eksisterende infrastruktur. Når det er fuldt integreret, er det certifikatbaserede netværk klar til at begynde at godkende netværksbrugere.

Securev2 tilbyder også en industri-første teknologi, vi kalder Dynamic Cloud RADIUS, der gør det muligt for RADIUS at direkte henvise til mappen – selv cloud mapper som Google, blå og Okta. I stedet for at træffe politiske beslutninger baseret på statiske certifikater træffer RADIUS politiske beslutninger på runtime-niveau baseret på brugerattributter, der er gemt i biblioteket.

dynamisk RADIUS er en forbedret RADIUS med bedre sikkerhed og lettere brugerstyring. Vil du vide mere? Tal med en af vores eksperter for at se, om dit APV2-Enterprise-netværk kan drage fordel af dynamisk RADIUS.

nøglerne til en vellykket RADIUSINSTALLATION er tilgængelighed, konsistens og hastighed. Secure2s Cloud RADIUS udstyrer organisationer med de værktøjer, de har brug for for at gøre det sikre netværk Let at oprette forbindelse til og altid tilgængeligt, så brugerne konsekvent er beskyttet mod trusler udefra.