introduktion

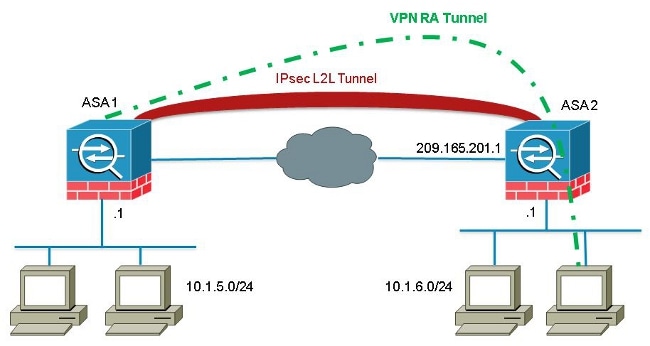

dette dokument beskriver, hvordan du konfigurerer Cisco Adaptive Security Appliance (ASA) for at tillade en ekstern VPN-klientforbindelse fra en Lan-til-Lan (L2L) peer-adresse.

forudsætninger

krav

Cisco anbefaler, at du har kendskab til disse emner:

- Cisco ASA

- VPN ‘er til fjernadgang

- LAN-til-LAN VPN’ er

anvendte komponenter

oplysningerne i dette dokument er baseret på Cisco 5520-serien ASA, der kører programversion 8.4(7).

oplysningerne i dette dokument blev oprettet fra enhederne i et specifikt laboratoriemiljø. Alle de enheder, der blev brugt i dette dokument, startede med en ryddet (standard) konfiguration. Hvis dit netværk er live, skal du sørge for, at du forstår den potentielle indvirkning af enhver kommando.

baggrundsinformation

selvom det ikke er almindeligt at støde på et scenarie, hvor en VPN-klient forsøger at etablere en forbindelse via en L2L-tunnel, vil administratorer måske tildele bestemte privilegier eller adgangsbegrænsninger til bestemte fjernbrugere og instruere dem om at bruge programklienten, når der kræves adgang til disse ressourcer.

Bemærk: Dette scenario fungerede tidligere, men efter en opgradering af headend ASA til Version 8.4(6) eller nyere, er VPN-klienten ikke længere i stand til at etablere forbindelsen.

Cisco bug ID CSCuc75090 indført en adfærdsændring. Tidligere med den Private Internetudveksling (IPsec), da Internet Protocol Security (IPSec) fuldmægtig ikke matchede en crypto-map Adgangskontrolliste (ACL), fortsatte den med at kontrollere poster længere nede på listen. Dette omfattede kampe med et dynamisk krypto-kort uden peer specificeret.

dette blev betragtet som en sårbarhed, da fjernadministratorer kunne få adgang til ressourcer, som headend-administratoren ikke havde til hensigt, da den statiske L2L blev konfigureret.

der blev oprettet en rettelse, der tilføjede en check for at forhindre kampe med en krypto-kortindgang uden en peer, da den allerede kontrollerede en kortindgang, der matchede peer. Dette påvirkede imidlertid scenariet, der diskuteres i dette dokument. Specifikt er en ekstern VPN-klient, der forsøger at oprette forbindelse fra en L2L-peer-adresse, Ikke i stand til at oprette forbindelse til headend.

Konfigurer

Brug dette afsnit til at konfigurere ASA for at tillade en ekstern VPN-klientforbindelse fra en L2L-peer-adresse.

Tilføj en ny dynamisk Post

for at tillade eksterne VPN-forbindelser fra L2L peer-adresser, skal du tilføje en ny dynamisk post, der indeholder den samme peer-IP-adresse.

Bemærk: Du skal også forlade en anden dynamisk post uden en peer, så enhver klient fra internettet også kan oprette forbindelse.

her er et eksempel på den tidligere dynamiske krypto – kort arbejdskonfiguration:

crypto dynamic-map ra-dyn-map 10 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 1 match address outside_cryptomap_1

crypto map outside_map 1 set peer 209.165.201.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic ra-dyn-map

her er den dynamiske krypto-kortkonfiguration med den nye dynamiske post konfigureret:

crypto dynamic-map ra-dyn-map 10 set ikev1 transform-set ESP-AES-128-SHA

crypto dynamic-map ra-dyn-map 10 set peer 209.165.201.1

crypto dynamic-map ra-dyn-map 20 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 1 match address outside_cryptomap_1

crypto map outside_map 1 set peer 209.165.201.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic ra-dyn-map

Bekræft

der er i øjeblikket ingen verifikationsprocedure tilgængelig for denne konfiguration.

fejlfinding

der er i øjeblikket ingen specifikke fejlfindingsoplysninger tilgængelige for denne konfiguration.