KB ID 0001113

Problem

Cisco DNS doctoring er en proces, der opfanger en DNS-responspakke, når den kommer tilbage i netværket, og ændrer IP-adressen i svaret.

Hvorfor vil du gerne gøre dette? Lad os sige, at du har en internetserver på dit netværk, og dens offentlige IP er 111.111.111.111, og på dit LAN er dens interne IP-adresse 192.168.1.100, dens offentlige DNS-navn (eller URL) er www.yoursite.com. når en bruger skriver.din side.DNS vil svare med den offentlige IP af 111.111.111.111, og ikke den IP-adresse, der er på dit LAN (192.168.1.100). Klienten kan ikke sende trafikken ud af brandvæggen, ‘hårnål’ den dog 180 grader og sende trafikken tilbage igen. Så det fejler. Hvad DNS gør er at kigge efter DNS-responspakker, der har 111.111.111.111 i dem og dynamisk ændrer ip ‘ en i pakken til 192.168.1.100.

er der nogen forudsætninger? Kun at DNS-serveren sender svaret sender det svar selvom ASA, dvs. hvis du har din egen DNS-server på stedet, der betjener anmodningen (uden et fremadrettet opslag eller et rodtip). så går DNS-svaret ikke selvom ASA, så det kan ikke læge det. Dette sker, hvis du Offentlige hjemmeside og dit interne domæne har samme navn, eller hvis din DNS-server er autoritativ for et domæne med en IP-adresse uden for dit netværk. For at løse dette problem er dit bedste valg at opsætte ‘Split DNS’

vinduer opsætning af Split DNS

Sådan opsættes DNS Doctoring

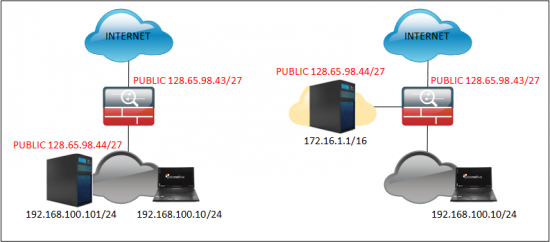

hvis du læser indledningen, ved du, at DNS-svaret skal gå gennem brandvæggen, og den offentlige IP, der bliver løst, skal være på dit netværk. Dette kan enten være en vært på dit netværk med en offentlig IP eller en vært i din DM, der har en offentlig IP (begge eksempler er vist nedenfor).

det tager længere tid at forklare, hvad DNS doctoring er, end det gør for faktisk at konfigurere det. I det væsentlige tilføjer du blot ‘dns’ nøgleordet til slutningen af den statiske nat-erklæring for den interne vært til dens offentlige adresse.

mulighed 1 – DNS Doctoring for en vært på dit LAN

dette er simpelthen en en-til-en statisk nat med dns-nøgleordet tilføjet på det, så brug eksemplet ovenfor (til venstre), lad os se på vores NATs.

Petes-ASA# show run nat!object network obj_any nat (inside,outside) dynamic interfaceobject network Obj-Static-128.65.98.44 nat (inside,outside) static 128.65.98.44

du har måske meget mere output, men det fortæller mig, at der er en dynamisk NAT for al netværkstrafik (klapp alt til den udvendige grænseflade Dynamisk). Og en statisk oversættelse til din interne vært, det er den, vi skal tilføje dns-nøgleordet til.

Petes-ASA# configure terminal Petes-ASA(config)# object network Obj-Static-128.65.98.44Petes-ASA(config-network-object)# nat (inside,outside) static 128.65.98.44 dnsPetes-ASA(config-network-object)# exitPetes-ASA(config)# write memBuilding configuration...Cryptochecksum: de650019 1f1583f7 70121512 e1d093e8 15724 bytes copied in 3.430 secs (5241 bytes/sec)Petes-ASA(config)#

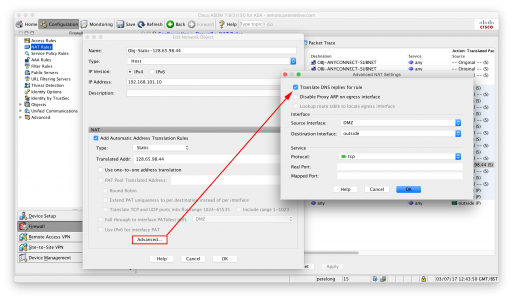

hvordan konfigurerer jeg DNS Doctoring i ASDM?

Testing DNS Doctoring

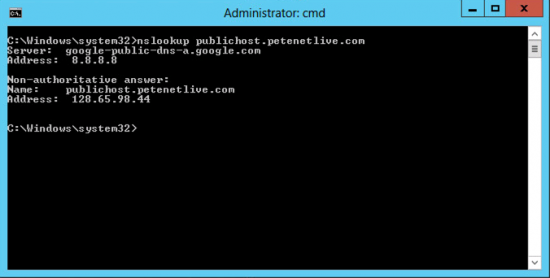

Heres et eksempel på, hvad der skete før vi setup DNS doctoring, (eller hvor DNS doctoring ikke virker).

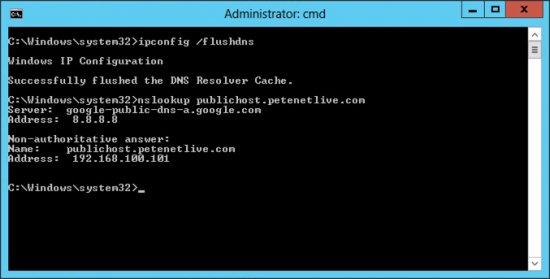

og når det er konfigureret, gør det samme og bemærk forskellen;

Mulighed 2 – vært i DMS

processen er identisk med ovenfor, kun NAT-stammerne er forskellige, dvs.

Bemærk: Jeg antager, at objektværten allerede eksisterer, hvis ikke så tilføj linjen i blåt.

Petes-ASA# configure terminal Petes-ASA(config)# object network Obj-Static-128.65.98.44Petes-ASA(config)# host 172.16.1.1Petes-ASA(config-network-object)# nat (DMZ,outside) static 128.65.98.44 dns

Mulighed 3-Split DNS

vinduer-opsætning af Split DNS