![]()

når en CA-server er afinstalleret eller går ned efter gendannelse, er nogle objekter tilbage i Active Directory. Det er god praksis at fjerne disse forældede objekter.

baggrund

når du installerer en version af Certificate Authority, der er Active Directory-integreret (dvs. Enterprise Root eller Enterprise underordnet), oprettes/ændres følgende 6 objekter i Active Directory-databasen:

navn: <ca Common Name>

Type: certificateAuthority

LDAP Path: CN=AIA,CN=Public Key Services,CN=Services,CN=Configuration,DC=DC=eksempel,DC=com

bruges til: indeholder CA-certifikater, som klienter kan hente, når de validerer en certifikatkæde. Certifikater kan pege på denne placering via certifikatudvidelsen Authority Information Access (Aia).

navn: < ca almindeligt navn>

Type: crlDistributionPoint

LDAP-sti: CN=<CAServerName>, CN=CDP,CN=Public Key Service,CN=Services, CN=Configuration, DC=DC = eksempel, DC=com

brugt til: Indeholder CRLs (base og delta), som CAs har offentliggjort i annoncen. Certifikater kan pege på denne placering via CRL Distribution Point (CDP) certifikatudvidelsen.

navn: <Root CA Common Name>

Type: certificationAuthority

LDAP Path: CN=certificeringsmyndigheder,CN=Public Key Services,CN=Services,CN=Configuration,DC=eksempel,DC=com

bruges til: Root CA-certifikater placeret her er automatisk tillid til alle domænemedlemmer. En AD-integreret CA placerer deres certifikat her under installationen. Du kan importere andre Root CA-certifikater her manuelt.

navn: <ca almindeligt navn>

Type: pKIEnrollmentService

LDAP-sti: CN=Tilmeldingstjenester,CN=offentlige nøgletjenester,CN=tjenester,CN=konfiguration,DC=eksempel,DC=com

brugt til: indeholder CA-certifikater fra CAs, der kan udstede certifikater i annoncen.

navn: <ca Common Name>

Type: msPKI-PrivateKeyRecoveryAgent

LDAP Path: CN=KRA,CN=Public Key Services,CN=Services,CN=Configuration,DC=eksempel,DC=com

bruges til: indeholder certifikaterne for eventuelle nøgle recovery agenter. Key recovery agenter skal konfigureres manuelt på CA.

navn: NTAUTHCERTIFICATES

Type: certificationAuthority

LDAP-sti: CN=offentlige nøgletjenester,CN=tjenester,CN=konfiguration,DC=eksempel,DC=com

bruges til: indeholder CA-certifikater fra CAs, hvis smartkort-og domænecontrollercertifikater er tillid til til vinduer logon. AD-integreret CAs tilføjes her automatisk duing installation.

Bemærk! Dette objekt oprettes af den første AD-integrerede CA, men efterfølgende CAS ændrer dette objekt i stedet for at oprette nye unikke objekter. Flere oplysninger om dette senere i denne artikel.

når du senere afinstallerer CA-rollen fra serveren, fjernes kun et ANNONCEOBJEKT, pkienrollmentservice-objektet. Når dette objekt fjernes, vil klienter ikke længere forsøge at tilmelde certifikater fra den pågældende CA. De andre PKI-relaterede objekter efterlades intakte, fordi eventuelle udstedte ikke-tilbagekaldte certifikater vil have problemer, hvis de ikke findes.

hvis du er sikker på, at alle udstedte certificerede fra den pågældende CA-server enten er udløbet eller tilbagekaldt, kan/bør du fjerne disse CA-relaterede objekter fra annoncen.

Steps

vigtig note: Sørg for, at du ikke sletter objekter relateret til andre PKI-installationer end den CA, du er ved at rydde op!

start Active Directory Sites og tjenester

Bemærk! Du kan også gøre nogle af disse trin med Administrer ANNONCECONTAINERE i Enterprise PKI snap-in , men der er nogle problemer der (KRA entrys vises ikke), så jeg holder mig til Active Directory-sider og-tjenester.

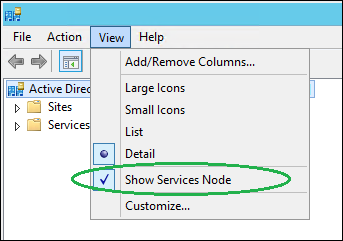

hvis du ikke kan se Services-noden, skal du sørge for, at Vis Services-noden er markeret:

Udvid tjenester / offentlige nøgletjenester / AIA, Højreklik på objektet i højre rude, der matcher den pågældende CA-server, og klik på Slet, bekræft med Ja:

Vælg container CDP, Højreklik på beholderen i højre rude, der matcher den pågældende CA-server, og klik på Slet, bekræft med JA to gange:

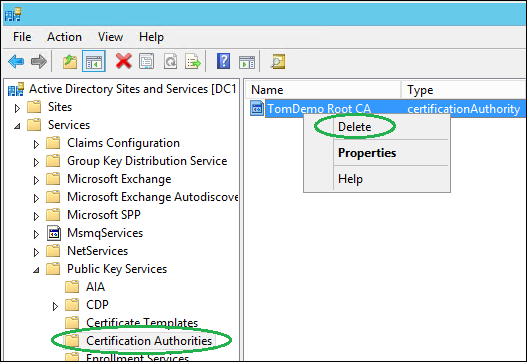

Vælg container certificeringsmyndighederne. Sørg for at slette dette objekt. Hvis du fjerner oplysninger om en underordnet CA, er dette objekt sandsynligvis din Root CA, og der kan være andre afhængigheder til dette certifikat. Hvis du fjerner oplysninger om en Enterprise Root CA, kan du slette dem. For at gøre det skal du højreklikke på objektet i højre rude, der matcher den pågældende CA-server, og klikke på Slet, bekræft med Ja:

Vælg containeren KRA, Højreklik på objektet i højre rude, der matcher den pågældende CA-server, og klik på Slet, bekræft med Ja:

Vælg containertilmeldingstjenesterne, sørg for, at guiden afinstallation af ca-rolle fjernede objektet her. Hvis CA-serveren af en eller anden grund aldrig blev afinstalleret korrekt, skal du også manuelt fjerne pkienrollmentservice-objektet. For at gøre det skal du højreklikke på objektet i højre rude, der matcher den pågældende CA-server, og klikke på Slet, bekræft med Ja:

nu skal vi slette CA-serveren fra ntauthcertificates-objektet. Dette er dog lidt anderledes, da dette ikke er et separat objekt, men snarere en værdi i et eksisterende ANNONCEOBJEKT.

hvis du vil slette oplysninger om CA-serveren fra ntauthcertificates-objektet, skal du køre følgende certutil-kommando (du skal køre dette som Enterprise Admin):

“ldap: / / / CN=NtAuthCertificates, CN=offentlige nøgletjenester, CN=tjenester,CN=konfiguration,DC=tomdemo, DC=se?cACertificate?base?objectclass=certificeringauthority”

Skift de fremhævede Skovrodsoplysninger i henhold til dit miljø først.

du bliver bedt om en liste over certifikater i ntauthcertificates-objektet:

sørg for, at du har valgt det korrekte CA-certifikat (skærmbilledet viser kun et certifikat, du kan muligvis se et eller flere), og klik derefter på OK. Hvis du vælger Annuller, afbrydes eventuelle sletningsforsøg.

der går du, alle oplysninger om CA er blevet fjernet fra Active Directory. Du er nu klar til at implementere en ny, frisk PKI-løsning!