Hvad er IP-spoofing?

Internet Protocol (IP) spoofing er en type ondsindet angreb, hvor trusselsaktøren skjuler den sande kilde til IP-pakker for at gøre det vanskeligt at vide, hvor de kom fra. Angriberen opretter pakker, ændrer kildens IP-adresse for at efterligne et andet computersystem, skjule afsenderens identitet eller begge dele. Den forfalskede pakkes overskriftsfelt for kilde-IP-adressen indeholder en adresse, der er forskellig fra den faktiske kilde-IP-adresse.

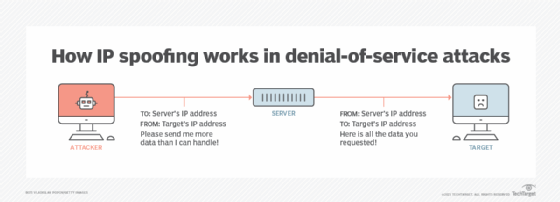

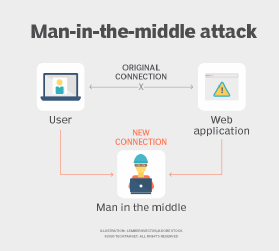

IP-spoofing er en teknik, der ofte bruges af angribere til at lancere DDoS-angreb (distributed denial of Service) og man-in-the-middle-angreb mod målrettede enheder eller de omkringliggende infrastrukturer. Målet med DDoS-angreb er at overvælde et mål med trafik, mens du skjuler identiteten af den ondsindede kilde og forhindrer afbødningsindsats.

brug af falske IP-adresser gør det muligt for angribere at gøre følgende:

- forhindre myndighederne i at opdage, hvem de er, og implicere dem i angrebet;

- forhindre målrettede enheder i at sende advarsler om angreb, hvor de er uvidende deltagere; og

- omgå sikkerhedsskripter, enheder og tjenester, der blokerer IP-adresser, der vides at være kilder til ondsindet trafik.

Hvordan fungerer IP-spoofing?

internettrafik sendes i enheder kaldet pakker. Pakker indeholder IP-overskrifter, der har routingoplysninger om pakken. Disse oplysninger omfatter kilde-IP-adressen og destinations-IP-adressen. Tænk på pakken som en pakke i posten og kildens IP-adresse som returadressen på den pågældende pakke.

i IP-adresse spoofing ændrer angriberen kildeadressen i den udgående pakkehoved. På den måde ser destinationscomputeren pakken som kommer fra en pålidelig kilde-såsom en computer på et virksomhedsnetværk-og accepterer den.

angribere kan generere svigagtige pakkehoveder ved at forfalske og løbende randomisere kildeadressen ved hjælp af et værktøj. De kan også bruge IP-adressen på en anden eksisterende enhed, så svar på den falske pakke går der i stedet.

for at udføre IP-spoofing har angribere brug for følgende:

- en pålidelig IP-adresse, som den modtagende enhed tillader at komme ind i netværket. Der er mange måder at finde enhedens IP ‘ er på. En måde er Shodan, en online database med IP-adresse-til-enhed-kortlægninger.

- evnen til at opfange pakken og bytte den rigtige IP-overskrift ud for den svigagtige. Et netværk sniffing værktøj eller en adresse Resolution Protocol (ARP) scanning kan bruges til at opfange pakker på et netværk og samle IP-adresser til spoof.

Hvordan kan du opdage IP-spoofing?

slutbrugere har svært ved at opdage IP-spoofing. Disse angreb udføres på netværkslaget – lag 3 af Open Systems Interconnection communications model. På den måde er der ikke eksterne tegn på manipulation. De falske forbindelsesanmodninger ligner legitime forbindelsesanmodninger eksternt.

der er dog netværksovervågningsværktøjer, som organisationer kan bruge til at udføre trafikanalyse på netværksendepunkter. Pakkefiltrering er den vigtigste måde at gøre dette på.

Pakkefiltreringssystemer findes ofte i routere og brandvægge. De registrerer uoverensstemmelser mellem pakkens IP-adresse og ønskede IP-adresser indeholdt på adgangskontrollister (ACL ‘ er). De opdager også svigagtige pakker.

Ingress filtrering og egress filtrering er de to typer af pakke filtrering:

- Ingress filtrering undersøger indgående pakker for at se, om kilden IP header matcher en tilladt kilde adresse. Det afviser enhver, der ikke stemmer overens, eller som viser anden mistænkelig opførsel. Denne filtrering opretter en ACL med tilladte kilde-IP-adresser.

- Udgangsfiltrering undersøger udgående it-scanninger efter kilde-IP-adresser, der ikke matcher dem på virksomhedens netværk. Denne tilgang forhindrer insidere i at starte et IP-spoofing-angreb.

hvordan beskytter du mod IP-spoofing?

IP-falske pakker kan ikke fjernes. Men organisationer kan træffe foranstaltninger for at beskytte deres netværk og data.

her er nogle trin virksomheder kan tage:

- brug stærke verifikations-og godkendelsesmetoder til al fjernadgang. Godkend ikke enheder og brugere udelukkende baseret på IP-adresse.

- lav en ACL af IP-adresser.

- brug både ingress og egress pakkefiltrering.

- brug antivirus og andre sikkerhedsprogrammer, der holder øje med mistænkelig netværksaktivitet.

- brug krypteringsprotokoller på IP-niveau til at beskytte trafikken til og fra enterprise-serveren. Denne tilgang forhindrer angribere i at læse potentielle IP-adresser for at efterligne sig.

- hold netværksprogrammer opdateret, og øv dig på god patch-styring.

- udfører løbende netværksovervågning.

regler for filtrering af brandvægge og enterprise router skal konfigureres til at afvise pakker, der kan være falske. Det vil omfatte pakker med private IP-adresser, der kommer uden for virksomhedens omkreds. Det dækker også trafik, der stammer fra virksomheden, men spoofer en ekstern adresse som kilde-IP-adressen. Dette forhindrer, at spoofing-angreb initieres fra det interne netværk mod eksterne netværk.

Hvad er andre typer af netværk spoofing?

der er flere typer spoofing, hvoraf mange sker på IP-baserede netværk. Men de fleste af disse er ikke IP-adresse spoofing, hvor IP-adressen på en pakke ændres.

nogle andre spoofing-typer, der beskæftiger sig med IP-adresser, inkluderer følgende:

Adresseopløsningsprotokol. Et ARP-spoofingangreb opstår, når en angriber sender falske ARP-meddelelser via et lokalnetværk (LAN). Dette forbinder angriberens medieadgangskontroladresse med IP-adressen på en legitim computer eller server på netværket. Dette sker ved datalinklaget i Ethernet-rammerne, der bærer denne protokol.

Domain name system (DNS). Med et DNS-spoofing-angreb registrerer og omdirigerer DNS internettrafik væk fra legitime servere og mod falske. DNS kortlægger IP-adresser til hjemmesider, og brugerne får adgang til DNS-servere for at komme til hjemmesider. Hackere kan injicere falske DNS-poster i DNS-servere, så når brugerne får adgang til serveren, sendes de til det sted, som hackeren injicerede, snarere end til deres tilsigtede destination.

andre spoofing-metoder adresserer forskellige informationstyper og påvirker muligvis ikke IP-adresser direkte eller overhovedet. Nogle eksempler inkluderer følgende:

opkalds-ID. Spoofing af opkalds-ID ændrer et opkalds-ID for at foretage et telefonopkald ser ud til at komme fra et andet sted. Dette sker ofte, når telemarketers kalder mål ved hjælp af målets områdekode.

e-mail. Angribere ændrer e-mail-overskriftsfelter for fejlagtigt at indikere, at meddelelsen stammer fra en anden afsender. Forfalsket e-mail er ofte en del af et phishing-angreb, der indeholder et link til en duplikatversion af en hjemmeside, der ser ud til at være originalen. Den falske hjemmeside Forsøger at narre målofre til at udlevere loginoplysninger eller andre fortrolige oplysninger.

Global positioning system (GPS). GPS spoofing er, når en bruger af en mobil enhed tricks enheden til at vise en placering, der er forskellig fra dens sande geografiske placering. Dette kan gøres ved hjælp af et tredjepartsprogram, der producerer forskellige positions-og navigationsoplysninger.

kort besked Service (SMS). SMS-eller sms-spoofing er, når afsenderens telefonnummer ændres til et andet for at skjule det rigtige telefonnummer. Angribere kan indeholde links til phishing-sider eller ondsindede programmer i deres tekster. Legitime organisationer kan også bruge denne metode til at erstatte et vanskeligt at huske telefonnummer med et let at huske alfanumerisk ID.

URL. Med denne type spoofing bruger ondsindede skuespillere en næsten identisk URL, der efterligner en rigtig med et par ændrede tegn. Hensigten er at få målet til at gå til en hjemmeside, der efterligner udseendet af en legitim og derefter få dem til at indtaste følsomme oplysninger.

hvad er eksempler på IP spoofing?

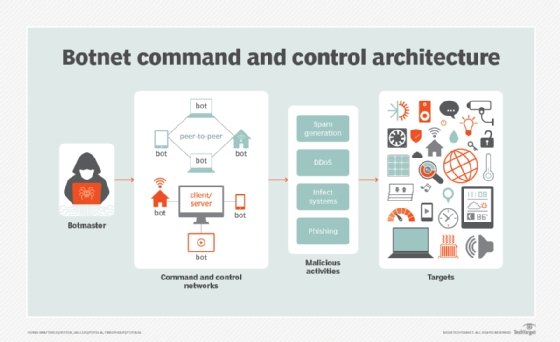

når angribere starter et DDoS-angreb, bruger de falske IP-adresser til at overvælde computerservere med pakkevolumener, der er for store til, at destinationscomputere kan håndtere. Botnets bruges ofte til at sende geografisk spredte pakker. Store botnets kan indeholde titusinder af computere, som hver kan spoof flere kilde IP-adresser på samme tid. Disse automatiske angreb er svære at spore.

eksempler på, hvordan spoofing er blevet brugt i DDoS-angreb, inkluderer følgende:

- GitHub. Den Feb. 28, 2018, GitHub code hosting platform blev ramt af, hvad der på det tidspunkt blev antaget at være det største DDoS-angreb nogensinde. Angribere forfalskede Githubs IP-adresse og sendte forespørgsler til memcached servere, der ofte bruges til at fremskynde databasedrevne sider. Serverne forstærkede de returnerede data fra disse anmodninger til GitHub med en faktor på omkring 50. Som følge heraf blev der for hver byte sendt af angriberen sendt op til 51 kilobyte til målet. GitHub blev ramt med 1,35 terabits per sekund af trafikken, hvilket fik Stedet til at gå ned i 10 minutter.

- Tsutomu Shimomura. Den Dec. 25, 1994, hacker Kevin Mitnick lancerede et angreb mod computere fra rivaliserende hacker Tsutomu Shimomura ved hjælp af IP-spoofing. Mitnick udnyttede tillidsforholdet mellem Shimomuras terminalcomputer og serveren ved at lære mønsteret af TCP-sekvensnumre, som computeren genererer. Han oversvømmede computeren med SYN-anmodninger fra falske IP-adresser, der kunne dirigeres, men inaktive. Computeren kunne ikke svare på anmodningerne, og dens hukommelse fyldt med SYN-anmodninger. Denne teknik er kendt som SYN scanning.

man-in-the-middle-angreb bruger også IP-spoofing til at efterligne en målmodtager, modtage modtagerens internettrafik og svare med deres egne pakker, som kan indeholde ondsindet program.