NNQP Ransomware zielt darauf ab, alle Daten auf Ihrem Computer zu verschlüsseln

NNQP Ransomware ist eine Variante der STOP / DJVU-Dateiverschlüsselungsvirenfamilie. Nachdem das Zielsystem durch Betrug infiziert wurde, werden alle Ordner gescannt und alle darin gefundenen Dateien mit den Verschlüsselungsalgorithmen Salsa20 und RSA-2048 verschlüsselt.nnqp-Erweiterung. Wie Sie sehen, leitet sich der Virenname von der Erweiterung ab, die er für verschlüsselte Dateien angibt. Zum Beispiel eine Datei, die ursprünglich 1 hieß.jpg wird 1.jpeg.nnqp nach dem Angriff. Zusätzlich, diese Ransomware Tropfen _readme.txt-Notizen in jedem betroffenen Datenordner. Dieser Hinweis soll das Opfer informieren, wie NNQP-Datei Entschlüsselungs-Tool zu erhalten. Wie in der Notiz erläutert, besteht die einzige Möglichkeit darin, ein hohes Lösegeld für Cyberkriminelle zu zahlen.

Zur Verdeutlichung, der einzige Zweck dieser Malware ist es, alle Dateien auf dem Computer des Opfers zu verschlüsseln und dann versuchen, den Benutzer zu erpressen ein großes Lösegeld für NNQP Ransomware Virus Betreiber zu zahlen. Die Angreifer setzen Datenverschlüsselungsalgorithmen schlecht ein. In der täglichen Kommunikation wird Verschlüsselung typischerweise verwendet, um die Informationsübertragung zu sichern, so dass nur die Person, die den Entschlüsselungsschlüssel hat, darauf zugreifen kann. In dieser Situation haben Cyberkriminelle den Schlüssel und versuchen, ihn für Sie zu verkaufen, nachdem sie Ihren Zugriff auf Ihre persönlichen Dateien illegal blockiert haben.

Um das Opfer mit Informationen über den Angriff zu versorgen, Die Ransomware wurde entwickelt, um Lösegeldforderungen namens _readme zu löschen.txt im gesamten Computersystem. Diese Hinweise geben an, dass die einzige Möglichkeit, zu entschlüsseln .nnqp-Dateien ist ein Lösegeld zu zahlen. Die Angreifer schlagen vor, eine verschlüsselte Datei zu senden, die keine wertvollen Informationen enthält, damit sie beweisen können, dass sie alle Daten entschlüsseln können. Die Lösegeldforderung gibt an, die persönliche ID des Opfers in die E-Mail an sie aufzunehmen. Sie bieten auch zwei E–Mail-Adressen zu verwenden – die primäre, [email protected] und eine alternative, [email protected] . Laut der Notiz hängen die Kosten der Entschlüsselungstools davon ab, wie schnell das Opfer an die Angreifer schreibt. Wenn dies innerhalb der ersten 72 Stunden nach dem Infektionszeitstempel erfolgt, versprechen die Gauner einen Rabatt von 50%, der den Preis auf 490 US-Dollar festlegt. Andernfalls, die Entschlüsselung Preis bleibt $980.

Wenn Sie darüber nachdenken, das Lösegeld zu zahlen, möchten wir Sie warnen, dass dies laut Cybersicherheitsexperten und FBI keine empfohlene Option ist. Es garantiert nicht nur keine Datenwiederherstellung, sondern trägt auch dazu bei, weitere Ransomware-Verteilungsvorgänge voranzutreiben. Cyberkriminelle hinter dieser Art von Malware verdienen jährlich Millionen von US-Dollar, so dass sie nur ermutigt werden, ihr schmutziges Geschäft fortzusetzen. Darüber hinaus gibt es keine Möglichkeit, die Angreifer aufzuspüren, wenn Sie sich entscheiden, auf ihre Forderungen zu hören – die Angreifer akzeptieren keine regulären Banktransaktionen, um nicht aufgespürt zu werden. Die einzige Möglichkeit, die Zahlungen zu akzeptieren, ist über Kryptowährung. Sie neigen dazu, Opfer zu bitten, zum Beispiel Bitcoins im Wert des vereinbarten Lösegeldbetrags zu kaufen und dann zu befehlen, den Betrag in ihre virtuelle Brieftasche zu überweisen.

Ein weiteres besorgniserregendes Detail dieser Ransomware ist, dass sie dazu neigt, Computer mit Malware zu infizieren, die Informationen stiehlt, beispielsweise, AZORULT- oder VIDAR-Trojaner. Diese Bedrohungen ermöglichen es Angreifern, bestimmte Befehle auf dem Computer des Opfers aus der Ferne auszuführen und verschiedene sensible Daten zu extrahieren, die für weitere Angriffe oder Erpressungen verwendet werden können – zum Beispiel Ihre Passwörter, Bankdaten, Browserverlauf, Cookies, Kryptowährungs-Wallets und mehr. Denken Sie daher nicht, dass die Zahlung des Lösegelds alle Probleme mit Ihrem Computer und Ihrer Privatsphäre löst. Sie können verstehen, wie hinterhältig diese Angreifer sind, da in _readme keine einzige Erwähnung zusätzlicher Malware auf Ihrem Computer enthalten ist.txt Hinweis.

Um die Verwüstung auf Ihrem Computer zu beseitigen, empfehlen wir Ihnen, NNQP Ransomware Virus ohne Verzögerung zu entfernen. Dazu sollten Sie Ihren Computer zuerst im abgesicherten Modus mit Netzwerk starten. Unter diesem Artikel finden Sie kostenlose Richtlinien dazu. Um mit der Malware verknüpfte Dateien und verschiedene Registrierungsänderungen zu identifizieren, empfehlen wir die Verwendung einer robusten Antivirenlösung, z. B. INTEGO Antivirus. Darüber hinaus können Sie RESTORO herunterladen und es verwenden, um durch Viren verursachte Schäden an Windows-Betriebssystemdateien zu reparieren.

Ransomware Summary

| Name | NNQP Ransomware Virus |

| Type | Ransomware; Crypto-malware; Virtual Extortion Virus |

| Family | STOP/DJVU |

| Encryption type | RSA 2048 + Salsa20 |

| Previous versions | YJQS, SHGV, HUDF, NNQP, XCMB, SBPG, MIIA (find full list here) |

| Version | 363rd |

| Extension | .nnqp |

| Cybercriminal emails | [email protected], [email protected] |

| Zusätzliche Malware gelöscht | Azorult oder Vidar Trojan |

| Schaden | Nach der ersten Infiltration in das Zielsystem, die Ransomware verschlüsselt alle Dateien darauf und hängt sie mit .nnqp-Erweiterung. Der Virus speichert auch eine Kopie von _readme.txt Lösegeldforderung in jedem Ordner und Desktop. Darüber hinaus kann der Virus den Computer mit zusätzlicher Malware infizieren. Einige der beobachteten Varianten sind AZORULT- und VIDAR-Trojaner. Der Virus löscht auch Volumeschattenkopien, um vorhandene Systemwiederherstellungspunkte zu entfernen. Einige Versionen bearbeiten möglicherweise auch die Windows-HOSTS-Datei, um den Zugriff auf eine Reihe von Domänen zu blockieren. |

| Lösegeldforderung | _readme.txt |

| Lösegeldforderung | $490-$980 in Bitcoin |

| Verteilung | Opfer laden diese Ransomware häufig zusammen mit illegalen Torrent-Downloads herunter, geknackte Software, Aktivatoren, Schlüsselgeneratoren oder Tools wie KMSpico. |

| Bekannte Software-Risse, die diese Malware enthalten | Corel Draw, Tenorshare 4ukey, Adobe Photoshop, Cubase, Adobe Illustrator, Internet Download Manager, Tally, League of Legends. |

| Erkennung Namen | Trojan:Win32/Krypter.AA!MTB (Microsoft), Gen:Variante.Fragment.36858 (B) (Emsisoft), UDS:Trojaner.Win32.Scarsi.gen (Variante), Gen:Variante.Fragment.36858 (BitDefender), MaschinEnlernen / Anomal.95% (Malwarebytes), Verpackt.Generisch.528 (Symantec) alle Variationen des Erkennungsnamens auf VirusTotal anzeigen |

| Entfernung | Entfernen Sie Ransomware und verwandte Malware von Ihrem PC mit professioneller Software Ihrer Wahl. Wir empfehlen dringend, INTEGO Antivirus zu verwenden. Um Virenschäden an Windows-Betriebssystemdateien zu reparieren, sollten Sie mit RESTORO scannen. |

MALWARE ENTFERNEN & VIRENSCHÄDEN REPARIEREN

1 Schritt. Holen Sie sich ein robustes Antivirenprogramm, um vorhandene Bedrohungen zu entfernen und Echtzeitschutz zu aktivieren

INTEGO Antivirus für Windows bietet robusten Echtzeitschutz, Web Shield gegen Phishing und betrügerische Websites, blockiert bösartige Downloads und blockiert Zero-Day-Bedrohungen. Verwenden Sie es, um Ransomware und andere Viren professionell von Ihrem Computer zu entfernen.

2 Schritt. Reparieren Sie Virenschäden auf Windows-Betriebssystemdateien

Laden Sie RESTORO herunter, um Ihr System KOSTENLOS zu scannen und Sicherheits-, Hardware- und Stabilitätsprobleme zu erkennen. Sie können die Scanergebnisse verwenden und versuchen, Bedrohungen manuell zu entfernen, oder Sie können die Vollversion der Software herunterladen, um erkannte Probleme zu beheben und Virenschäden an Windows-Systemdateien automatisch zu reparieren.

Wie Ransomware-Viren verteilt werden

Um weitere Malware- und Ransomware-Infektionen zu verhindern, ist es wichtig zu erfahren, wie diese Computerviren verteilt werden und wie sie in Ihren Computer gelangen können. Wenn es um diesen speziellen Ransomware–Stamm geht – STOP / DJVU (derjenige, mit dem Sie infiziert wurden), beruht die primäre Verteilungsmethode auf raubkopierten Softwareversionen, die Risse, Schlüsselgeneratoren und andere Tools enthalten. Meistens können diese über Torrents heruntergeladen werden. Computerbenutzer, die die schlechte Angewohnheit haben, Software-Downloads auf unbestätigten und zwielichtigen Online-Ressourcen zu durchsuchen, laufen Gefahr, dass ihre Computer kompromittiert werden, weil Cyberkriminelle solche Benutzer jagen. Darüber hinaus sind diese Computerbenutzer leichte Ziele, da sie häufig auch die Warnungen ihrer Cybersicherheitssoftware in Bezug auf solche Torrent-Downloads ignorieren.

Es gibt einen populären Irrglauben über Antivirus-Warnungen und Torrents – Benutzer neigen dazu, fälschlicherweise anzunehmen, dass Antivirus jeden Software-Crack als bösartig markiert. Während diese Warnungen in einigen Fällen falsch positiv sein können, sind sie es meistens nicht. Um eine Infektion zu vermeiden, empfehlen wir Ihnen daher, offizielle und bestätigte Online-Ressourcen auszuwählen, aus denen Sie Ihre Programme beziehen können. Opfer von STOP / DJVU haben berichtet, dass sie nach dem Öffnen raubkopierter Versionen dieser beliebten Programme infiziert wurden: Adobe Photoshop, Internet Download Manager, Corel Draw, Adobe Illustrator, VMware Workstation, Tenorshare 4ukey, League of Legends und viele andere.

Eine weitere Möglichkeit, Ransomware zu verbreiten, besteht darin, ein schädliches Skript in DOCX, PDF, XLS oder ein anderes Dateiformat einzufügen, das Skriptsprachen unterstützt, und eine solche Datei an betrügerische E-Mail-Nachrichten anzuhängen. Die Angreifer verwenden böswillige Spam-Technik und geben häufig vor, eine legitime Einheit zu sein (z. B. ein bekanntes Online-Einzelhandelsunternehmen, eine Strafverfolgungsbehörde, ein Paketzusteller und andere). Der Anhang kann als Rechnung, Paketverfolgungsdetails, Bestellübersicht, Frachtbrief, ausstehende Zahlung usw. bezeichnet werden. Die Angreifer möchten, dass Sie glauben, dass der Anhang von einer vertrauenswürdigen Entität gesendet wurde, und Sie davon überzeugen, die angehängte Datei so schnell wie möglich zu öffnen. Leider kann das Öffnen eines und, noch schlimmer, das Deaktivieren des gesicherten Modus einige Skripte ausführen, mit denen die tatsächliche Nutzlast heruntergeladen und auf Ihrem Computer ausgeführt werden soll.

Heutzutage kann es schwierig sein, gefährliche E-Mails zu identifizieren. Es gibt jedoch einige Muster, die von Cyberkriminellen verwendet werden, daher werden wir versuchen, sie zu beschreiben. Vermeiden Sie zunächst das Öffnen von E-Mail-Anhängen und Links, wenn Sie in der Nachricht des Absenders Dringlichkeit spüren. Zweitens, halten Sie Ausschau nach unbekannten Gruß Linie. Drittens neigen Betrüger dazu, E-Mail-Betreffzeilen in Großbuchstaben zu schreiben und unprofessionell ausgerichtete E-Mails mit niedrig aufgelösten Firmenlogos einzufügen. Schließlich möchten wir Ihnen raten, E-Mails zu vermeiden, die Ihr E-Mail-Anbieter als Spam-Verdacht markiert. Heutzutage können Sie auch der E-Mail-Adresse des Absenders nicht vertrauen, da Kriminelle E-Mail-Spoofing-Techniken verwenden, um die Adresse des ursprünglichen Absenders zu maskieren.

Opfer von STOP / DJVU Ransomware-Varianten sollten sich vor gefälschten Entschlüsselungstools hüten, die online verfügbar sind. Berichte zeigen, dass Cyberkriminelle dazu neigen, diese Tools auf verdächtige Online-Ressourcen hochzuladen. Leider statt zu entschlüsseln .nnqp-Dateien, Sie können Ihren Computer mit Second Ransomware infizieren und Ihre Dateien erneut verschlüsseln. Aus diesem Grund empfehlen wir Ihnen, Updates auf unserer Website oder auf seriösen Websites für Cybersicherheitsnachrichten zu verfolgen. In der Zwischenzeit empfehlen wir Ihnen, die aktuelle Situation zum Entschlüsseln und Reparieren von STOP / DJVU-verschlüsselten Dateien zu lesen.

Wie NNQP Ransomware funktioniert: aufschlüsselung der Funktionalität

Dieser Abschnitt gibt einen Überblick über die Funktionsweise des NNPQ-Virus und dessen Funktionsweise nach der Infektion Ihres Computersystems. Zunächst kommt es als eine Reihe von ausführbaren Dateien an, die am häufigsten als build bezeichnet werden.exe, build2.exe und eine andere, die als 4-stellige Zeichenfolge bezeichnet wird, z. B. 6GV7.exe. Einige Variationen von STOP / DJVU zeigen während des Angriffs auch ein gefälschtes Windows Update-Fenster an, um die plötzliche Verlangsamung des Systems zu rechtfertigen. Dieses Fenster erscheint von einer ausführbaren Datei namens winupdate.exe.

Zunächst prüft die Ransomware, ob der Computer mit datenverschlüsselter Malware infiziert werden kann. Aus diesem Grund wird eine Verbindung zu https//api.2ip.ua/geo.json hergestellt und die Antwort in geo gespeichert.json-Datei. Diese Datei kann Ihren Ländernamen, Ihre Stadt, Ihre Postleitzahl und andere Details enthalten. Sie können einen Screenshot dieser Datei unten sehen. Die Ransomware überprüft dann ihre Ausnahmelandliste, um sicherzustellen, dass das System angegriffen werden kann. Der Virus neigt dazu, seinen Betrieb einzustellen, wenn er feststellt, dass Ihr Land mit einem der folgenden Länder übereinstimmt: Tadschikistan, Ukraine, Kirgisistan, Russland, Syrien, Kasachstan, Armenien, Weißrussland oder Usbekistan.

Wenn eine Übereinstimmung nicht gefunden wird, Die Ransomware sammelt einige Informationen über das kompromittierte System in Informationen.txt-Datei (wie unten dargestellt). Der Virus sammelt Details wie den Namen Ihres Computers, Benutzername, Betriebssystemversion, Infektionszeitstempel, Hardwaredetails, Liste der installierten Software und Liste der aktiven Prozesse. Der Virus macht auch einen Screenshot des Desktops und sendet ihn entlang der Informationen.txt-Datei zu seinem Befehl& Steuerserver.

Als nächstes versucht die Ransomware, einen Online-Verschlüsselungsschlüssel von ihrem C& C-Server abzurufen. Wenn dies gelingt, speichert es es in bowsakkdestx .txt-Datei zusammen mit der eindeutigen ID des Opfers. Andernfalls, die Ransomware verwendet einen Offline-Schlüssel für die Verschlüsselung, die in den Code der Ransomware fest codiert ist. In jedem Fall werden der Schlüssel und die ID in der oben genannten Datei und die ID in PersonalID gespeichert.txt-Datei befindet sich in C:\SystemID. Es ist auch wichtig zu erwähnen, dass die Verwendung von Offline-Verschlüsselungsschlüsseln als diejenige bekannt ist, die die Möglichkeit bietet, Dateien in Zukunft zu entschlüsseln, wie hier erläutert. Anhand der letzten beiden Zeichen in der PersonalID können Sie feststellen, ob der Verschlüsselungstyp online oder offline verwendet wurde.txt-Datei. Wenn diese t1 sind, zeigt dies die Offline-Schlüsselverschlüsselung an.

Die Ransomware beginnt dann mit einer Kombination aus Salsa20- und RSA-2048-Verschlüsselung, um alle Dateien auf dem Computersystem zu sperren. Sie können einen Screenshot des betroffenen Datenordners im Bild unten sehen.

Gleichzeitig speichert der Virus _readme.txt-Notiz in jeden betroffenen Datenordner kopieren. Ein Screenshot der Lösegeldforderung wird unten angezeigt.

Schließlich löscht der Virus zusätzliche Malware (wie AZORULT oder VIDAR) und löscht Volumenschattenkopien aus dem System. Wenn Sie diese entfernen, wird sichergestellt, dass das Opfer keinen Zugriff auf vorhandene Systemwiederherstellungspunkte hat. Darüber hinaus kann das Virus Ihre Windows-HOSTS-Datei bearbeiten, um den Zugriff auf eine Liste von Websites zu verhindern. Nachdem wir die Liste der blockierten Websites überprüft haben, können wir sagen, dass die Angreifer versuchen, Sie daran zu hindern, Websites zu besuchen, die relevante Cybersicherheitsnachrichten und Informationen zur Prävention von Ransomware und zur Reaktion auf Vorfälle enthalten. Versuche, eine der blockierten Websites zu besuchen, können den DNS_PROBE_FINISHED_NXDOMAIN-Fehler in Ihrem Webbrowser auslösen.

Entfernen NNQP Ransomware Virus und entschlüsseln oder Reparieren Sie Ihre Dateien

In einem unglücklichen Fall, ein Opfer von Datei-Verschlüsselung Malware-Angriff, Wir empfehlen, dass Sie Maßnahmen ergreifen und entfernen NNQP Ransomware Virus zusammen mit anderen Malware von Ihrem Computer mit Windows-Betriebssystem. Der beste Weg, dies zu tun ist, führen Sie Ihren Computer im abgesicherten Modus mit Netzwerk, so stellen Sie sicher, Richtlinien zu lesen, wie es unten zu tun. Sobald Sie sich in diesem Modus befinden, wählen Sie das richtige Antivirenprogramm für die Aufgabe. Unser Team empfiehlt die Verwendung von INTEGO Antivirus, einem hervorragenden Tool zum Schutz Ihres PCS und zum Stoppen von Malware, bevor sie in ihn eindringt. Darüber hinaus empfehlen wir, RESTORO herunterzuladen, um Virenschäden an Windows-Betriebssystemdateien zu reparieren.

Das vollständige Tutorial zum Entfernen von NNQP-Viren finden Sie unten. Vergessen Sie nicht, Ihre örtliche Strafverfolgungsbehörde über den Ransomware-Vorfall zu informieren und alle mit dem infizierten Computer verknüpften Kennwörter so schnell wie möglich zu ändern. Sie können Datensicherungen verwenden, um Ihre Dateien wiederherzustellen, oder erfahren Sie, wie Sie Dateien entschlüsseln / reparieren können, die von STOP / DJVU-Varianten gesperrt wurden (siehe den entsprechenden Abschnitt unten oder lesen Sie hier einen ausführlichen Artikel darüber).

UNSERE GEEKS EMPFEHLEN

Unser Team empfiehlt einen zweistufigen Rettungsplan, um Ransomware und andere verbleibende Malware von Ihrem Computer zu entfernen und verursachte Virenschäden am System zu reparieren:

SCHRITT 1. ENTFERNEN SIE AUTOMATISCH MIT ROBUSTEM ANTIVIRUS

Holen Sie sich INTEGO ANTIVIRUS für Windows, um Ransomware, Trojaner, Adware und andere Spyware- und Malware-Varianten zu entfernen und Ihren PC und Ihre Netzlaufwerke 24/7 zu schützen.. Diese VB100-zertifizierte Sicherheitssoftware verwendet modernste Technologie zum Schutz vor Ransomware, Zero-Day-Angriffen und erweiterten Bedrohungen. Intego Web Shield blockiert gefährliche Websites, Phishing-Angriffe, bösartige Downloads und die Installation potenziell unerwünschter Programme.

Verwenden Sie INTEGO Antivirus, um erkannte Bedrohungen von Ihrem Computer zu entfernen.

Lesen Sie die vollständige Rezension hier.

SCHRITT 2. REPARIEREN SIE VIRENSCHÄDEN AN IHREM COMPUTER

RESTORO bietet einen kostenlosen Scan, mit dem Hardware-, Sicherheits- und Stabilitätsprobleme identifiziert werden können, und einen umfassenden Bericht, mit dem Sie erkannte Probleme manuell finden und beheben können. Es ist eine großartige PC-Reparatur-Software zu verwenden, nachdem Sie Malware mit professionellen Antivirus entfernen. Die Vollversion der Software wird erkannte Probleme beheben und Virenschäden an Ihren Windows-Betriebssystemdateien automatisch reparieren.

RESTORO verwendet die AVIRA Scan Engine, um vorhandene Spyware und Malware zu erkennen. Wenn irgendwelche gefunden werden, wird die Software sie beseitigen.

Lesen Sie die vollständige Rezension hier.

GeeksAdvice.com redakteure wählen empfohlene Produkte basierend auf ihrer Wirksamkeit aus. Wir können eine Provision von Affiliate-Links verdienen, ohne zusätzliche Kosten für Sie. Erfahren Sie mehr.

Richtlinien zum Entfernen von NNQP Ransomware-Viren

Methode 1. Wechseln Sie in den abgesicherten Modus mit Networking

Schritt 1. Starten Sie Windows im abgesicherten Modus mit Networking

Bevor Sie versuchen, NNQP Ransomware Virus Virus zu entfernen, müssen Sie Ihren Computer im abgesicherten Modus mit Networking starten. Im Folgenden bieten wir die einfachsten Möglichkeiten, den PC im abgesicherten Modus zu starten, aber Sie können zusätzliche in diesem ausführlichen Tutorial auf unserer Website finden – So starten Sie Windows im abgesicherten Modus. Sehen Sie sich auch ein Video-Tutorial an, wie es geht:

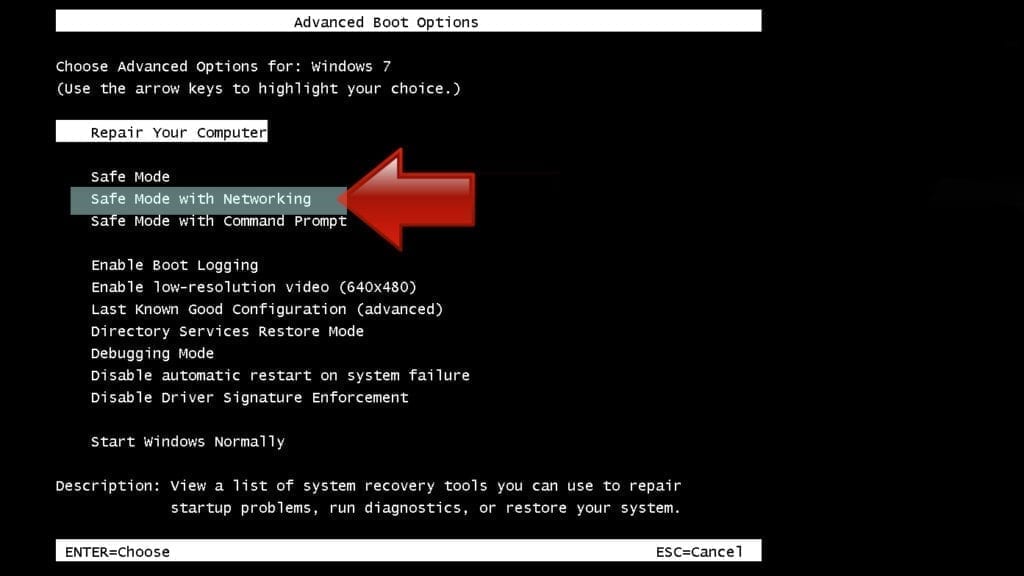

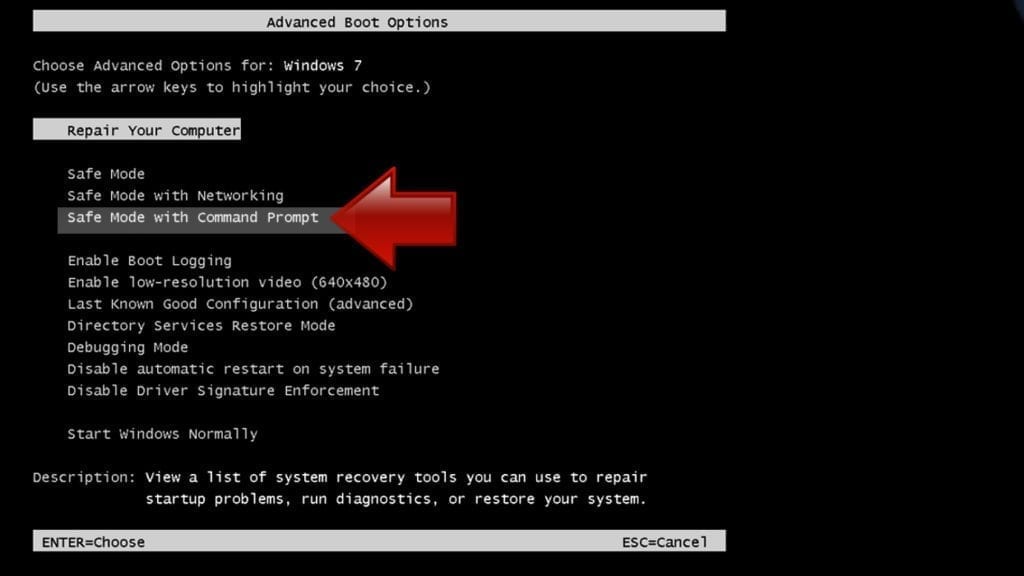

Anleitung für Benutzer von Windows XP / Vista / 7

- Schalten Sie zunächst Ihren PC aus. Dann drücken sie die Power-taste, um es wieder zu starten und sofort starten drücken F8 taste auf ihre tastatur wiederholt in 1-zweite abständen. Dadurch wird das Menü Erweiterte Startoptionen gestartet.

- Navigieren Sie mit den Pfeiltasten auf der Tastatur in den abgesicherten Modus mit Netzwerkoption und drücken Sie die Eingabetaste.

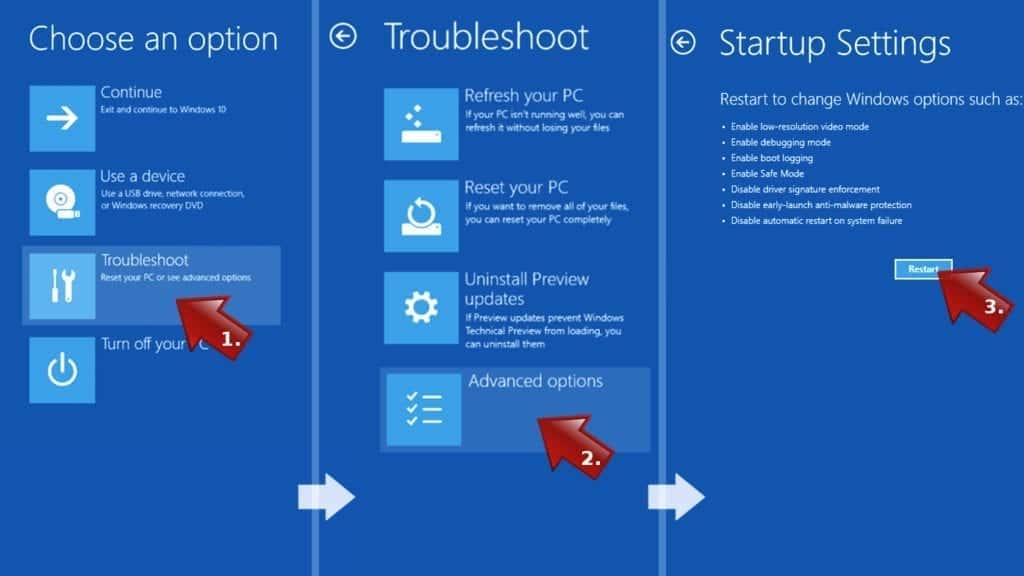

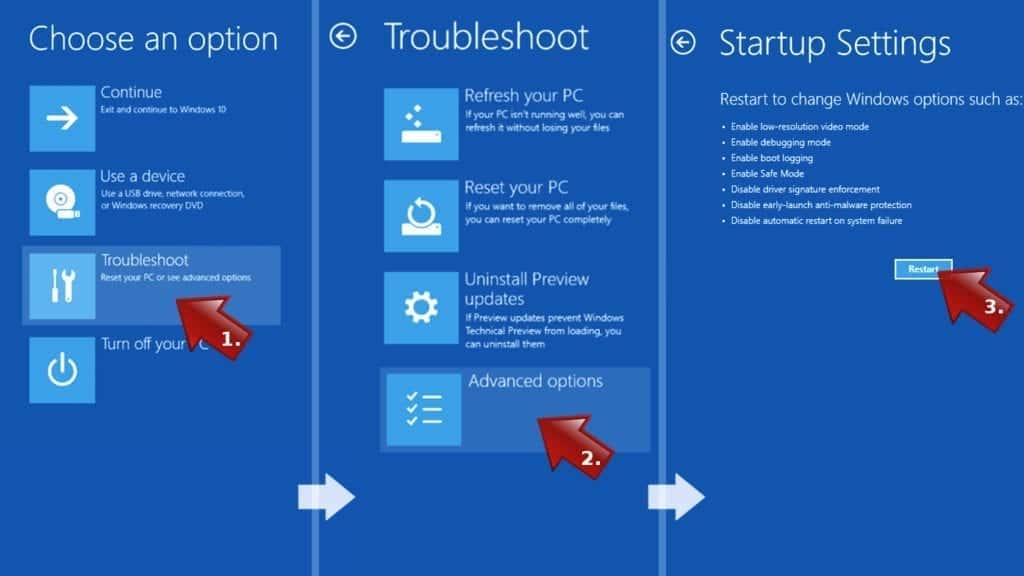

Anweisungen für Benutzer von Windows 8/8.1/10/11

- Öffnen Sie das Windows-Startmenü und drücken Sie die Ein- / Aus-Taste. Halten Sie auf Ihrer Tastatur die Umschalttaste gedrückt, und wählen Sie dann die Option Neustart.

- Dadurch gelangen Sie zum Windows-Fehlerbehebungsbildschirm. Wählen Sie Fehlerbehebung > Erweiterte Optionen > Starteinstellungen > Neustart. Tipp: Wenn Sie die Starteinstellungen nicht finden können, klicken Sie auf Weitere Wiederherstellungsoptionen anzeigen.

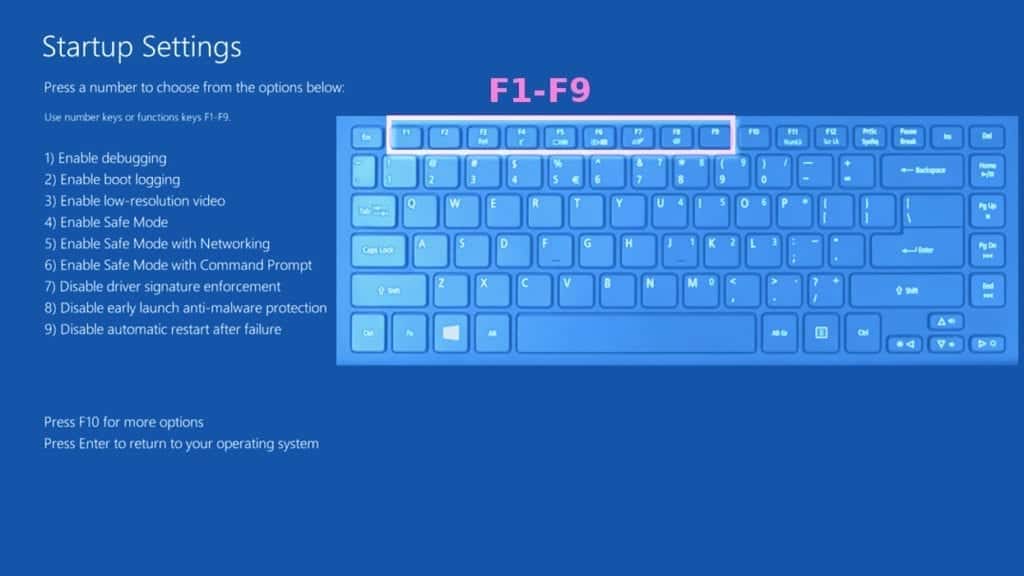

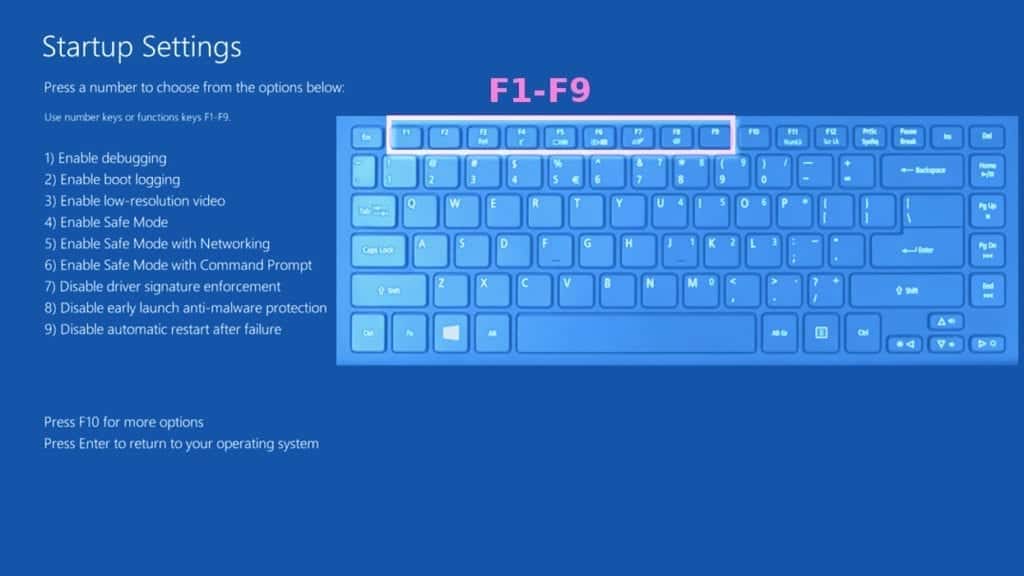

- Drücken Sie in den Starteinstellungen die rechte Taste zwischen F1 und F9, um den abgesicherten Modus mit Netzwerk aufzurufen. In diesem Fall ist es die Taste F5.

Schritt 2. Mit dem Virus verknüpfte Dateien entfernen

Jetzt können Sie nach NNQP Ransomware Virus-Dateien suchen und diese entfernen. Es ist sehr schwierig, Dateien und Registrierungsschlüssel zu identifizieren, die zum Ransomware-Virus gehören, Außerdem neigen Malware-Ersteller dazu, sie wiederholt umzubenennen und zu ändern. Daher ist der einfachste Weg, einen solchen Computervirus zu deinstallieren, die Verwendung eines zuverlässigen Sicherheitsprogramms wie INTEGO Antivirus, das auch Datenwiederherstellungssoftware enthält. Für die Reparatur von Virenschäden sollten Sie RESTORO verwenden.

Sonderangebot

Kompatibilität: Microsoft Windows

Vollständige Rezension ansehen

RESTORO ist ein einzigartiges PC-Reparatur-Tool, das mit einer integrierten Avira-Scan-Engine zum Erkennen und Entfernen von Spyware / Malware-Bedrohungen ausgestattet ist und eine patentierte Technologie zur Reparatur von Virenschäden verwendet. Die Software kann beschädigte, fehlende oder fehlerhafte Windows-Betriebssystemdateien, beschädigte DLLs und mehr reparieren. Die kostenlose Version bietet einen Scan, der Probleme erkennt. Um sie zu beheben, muss ein Lizenzschlüssel für die vollständige Softwareversion erworben werden.

Methode 2. Systemwiederherstellung verwenden

Um die Systemwiederherstellung verwenden zu können, müssen Sie über einen Systemwiederherstellungspunkt verfügen, der entweder manuell oder automatisch erstellt wurde.

Schritt 1. Starten Sie Windows im abgesicherten Modus mit der Eingabeaufforderung

Anweisungen für Benutzer von Windows XP / Vista / 7

- Fahren Sie Ihren PC herunter. Starten Sie es erneut, indem Sie die Ein- / Aus-Taste drücken, und drücken Sie sofort die Taste F8 auf Ihrer Tastatur wiederholt in Intervallen von 1 Sekunde. Sie sehen das Menü Erweiterte Startoptionen.

- Navigieren Sie mit den Pfeiltasten auf der Tastatur zum abgesicherten Modus mit Eingabeaufforderung und drücken Sie die Eingabetaste.

Anweisungen für Benutzer von Windows 8/8.1/10/11

- Starten Sie das Windows-Startmenü und klicken Sie dann auf die Ein- / Aus-Taste. Halten Sie auf Ihrer Tastatur die Umschalttaste gedrückt, und wählen Sie dann mit dem Mauszeiger die Option Neustart.

- Dadurch gelangen Sie zum Windows-Fehlerbehebungsbildschirm. Wählen Sie Fehlerbehebung > Erweiterte Optionen > Starteinstellungen > Neustart. Tipp: Wenn Sie die Starteinstellungen nicht finden können, klicken Sie auf Weitere Wiederherstellungsoptionen anzeigen.

- Drücken Sie in den Starteinstellungen die rechte Taste zwischen F1 und F9, um den abgesicherten Modus mit der Eingabeaufforderung aufzurufen. Drücken Sie in diesem Fall die Taste F6.

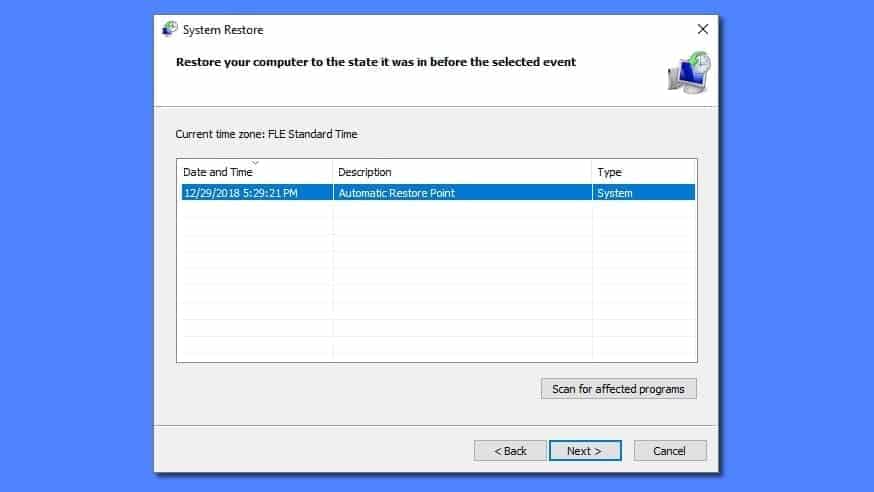

Schritt 2. Starten Sie den Systemwiederherstellungsprozess

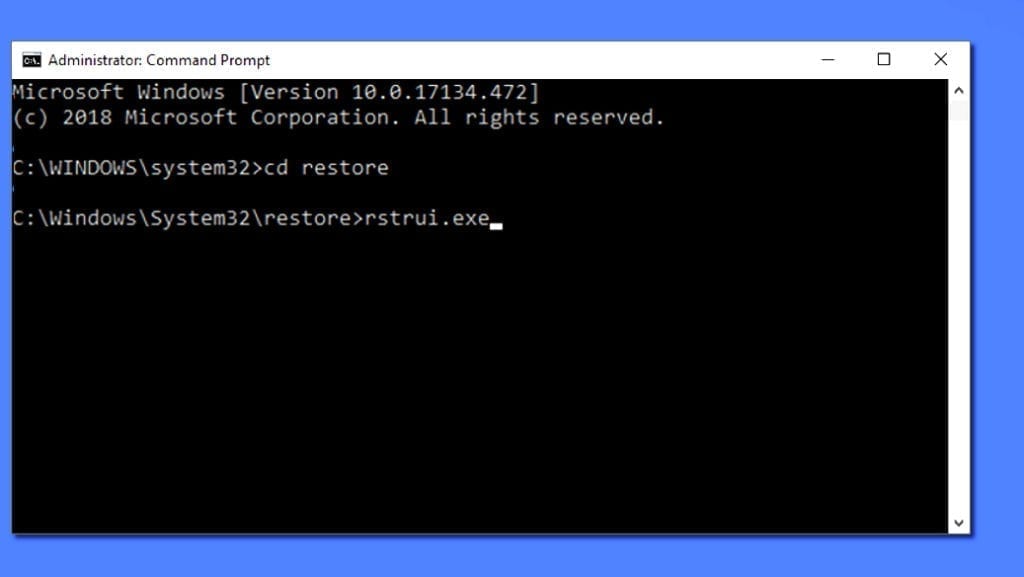

- Warten Sie, bis das System geladen wird und die Eingabeaufforderung angezeigt wird.

- Geben Sie cd restore ein, drücken Sie die Eingabetaste und geben Sie dann rstrui ein.exe und drücken Sie die Eingabetaste. Oder Sie können einfach %systemroot%system32restorerstrui eingeben.exe in der Eingabeaufforderung und drücken Sie die Eingabetaste.

- Dadurch wird das Fenster Systemwiederherstellung gestartet. Klicken Sie auf Weiter, und wählen Sie dann einen in der Vergangenheit erstellten Systemwiederherstellungspunkt aus. Wählen Sie eine, die vor Ransomware-Infektion erstellt wurde.

- Klicken Sie auf Ja, um den Systemwiederherstellungsprozess zu starten.

Nach der Wiederherstellung des Systems empfehlen wir, das System mit Antiviren- oder Anti-Malware-Software zu scannen. In den meisten Fällen bleibt keine Malware übrig, aber es schadet nie, dies noch einmal zu überprüfen. Darüber hinaus empfehlen wir dringend, die von unseren Experten bereitgestellten Richtlinien zur Verhinderung von Ransomware zu überprüfen, um Ihren PC in Zukunft vor ähnlichen Viren zu schützen.

Alternative Softwareempfehlungen

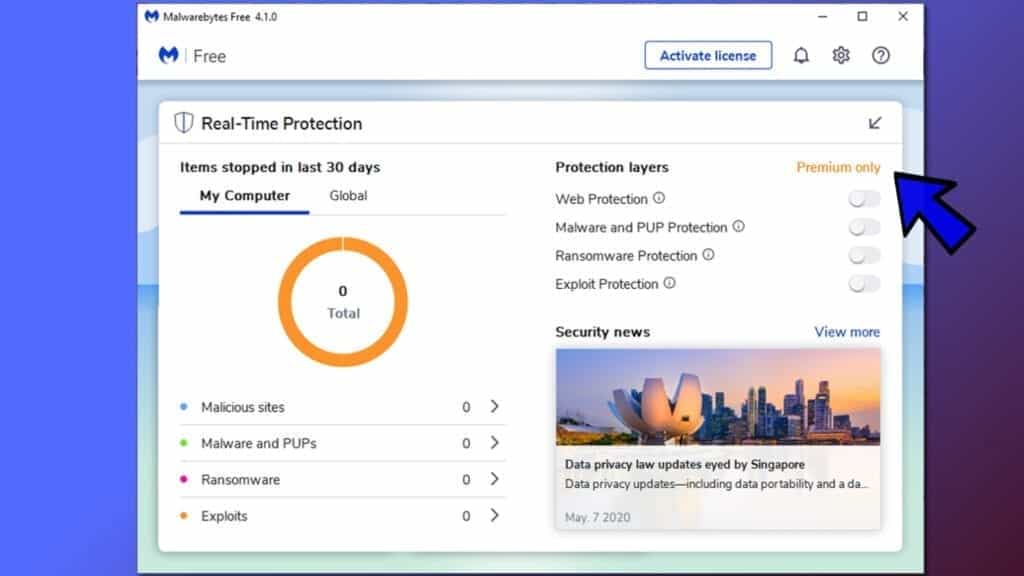

Malwarebytes Anti-Malware

Das Entfernen von Spyware und Malware ist ein Schritt in Richtung Cybersicherheit. Um sich vor sich ständig weiterentwickelnden Bedrohungen zu schützen, empfehlen wir dringend den Kauf einer Premium-Version von Malwarebytes Anti-Malware, die Sicherheit basierend auf künstlicher Intelligenz und maschinellem Lernen bietet. Enthält Ransomware-Schutz. Sehen Sie sich die Preisoptionen an und schützen Sie sich jetzt.

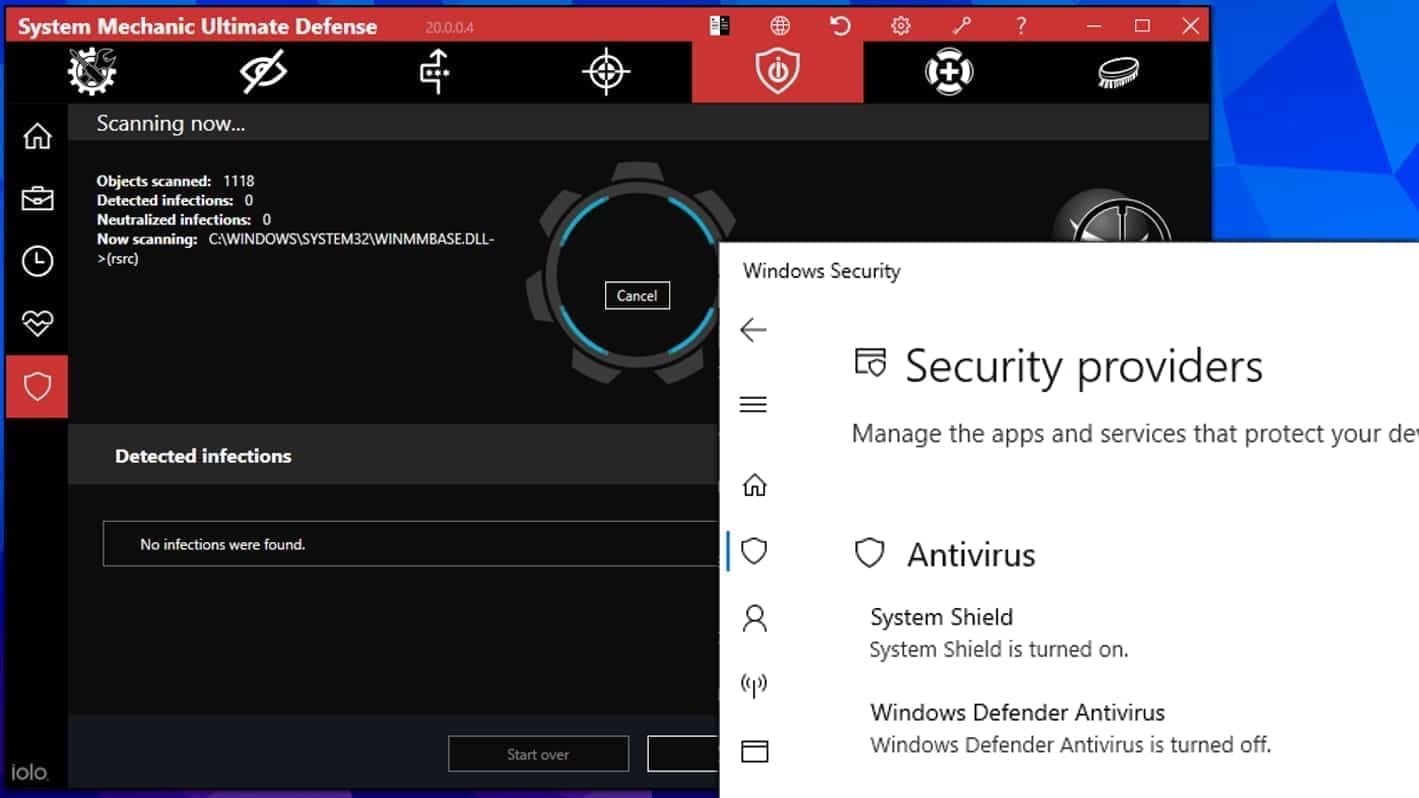

System Mechanic Ultimate Defense

Wenn Sie nach einer All-in-One-Systemwartungssuite suchen, die über 7 Kernkomponenten verfügt, die leistungsstarken Echtzeitschutz, On-Demand-Malware-Entfernung, Systemoptimierung, Datenwiederherstellung, Passwort-Manager, Online-Datenschutz und sichere Treiberwischtechnologie bieten. Aufgrund seiner breiten Palette von Funktionen verdient System Mechanic Ultimate Defense daher die Zustimmung von Geek. Holen Sie es sich jetzt für 50% Rabatt. Sie könnten auch an der vollständigen Überprüfung interessiert sein.

Haftungsausschluss. Diese Website enthält Affiliate-Links. Wir können eine kleine Provision verdienen, indem wir bestimmte Produkte ohne zusätzliche Kosten für Sie empfehlen. Wir wählen nur hochwertige Software und Dienstleistungen zu empfehlen.

Entschlüsseln NNQP-Dateien

Fix und öffnen Sie große NNQP-Dateien leicht:

Es wird berichtet, dass STOP /DJVU Ransomware Versionen verschlüsseln nur den Anfang 150 KB jeder Datei, um sicherzustellen, dass das Virus alle Dateien auf dem System beeinflussen verwaltet. In einigen Fällen kann das Schadprogramm einige Dateien überhaupt überspringen. Wir empfehlen jedoch, diese Methode zuerst an mehreren großen Dateien (> 1 GB) zu testen.

- Erstellen Sie mit den Befehlen Copy > Paste eine Kopie der verschlüsselten Datei in einem separaten Ordner.

- Klicken Sie nun mit der rechten Maustaste auf die erstellte Kopie und wählen Sie Umbenennen. Wählen Sie die NNQP-Erweiterung aus und löschen Sie sie. Drücken Sie die Eingabetaste, um die Änderungen zu speichern.

- Klicken Sie in der Eingabeaufforderung, in der Sie gefragt werden, ob Sie die Änderungen vornehmen möchten, da die Datei möglicherweise unbrauchbar wird, auf OK.

- Versuchen Sie, die Datei zu öffnen.

HALT/DJVU decryption Tool usage guide

HALT/DJVU Ransomware-Versionen werden in alte und neue Varianten gruppiert. NNQP Ransomware Virus gilt als die neue STOP / DJVU Variante, genau wie YJQS, SHGV, HUDF, NNQP, XCMB, SBPG, MIIA (vollständige Liste finden Sie hier). Dies bedeutet, dass eine vollständige Datenentschlüsselung jetzt nur möglich ist, wenn Sie vom Offline-Verschlüsselungsschlüssel betroffen sind. Um Ihre Dateien zu entschlüsseln, müssen Sie Emsisoft Decryptor für STOP DJVU herunterladen, ein Tool, das von einem genialen Sicherheitsforscher Michael Gillespie erstellt und gepflegt wurde.

Hinweis! Bitte spammen Sie den Sicherheitsforscher nicht mit Fragen, ob er Ihre mit Online Key verschlüsselten Dateien wiederherstellen kann – dies ist nicht möglich.

Um das Tool zu testen und zu sehen, ob es NNQP-Dateien entschlüsseln kann, folgen Sie dem angegebenen Tutorial.

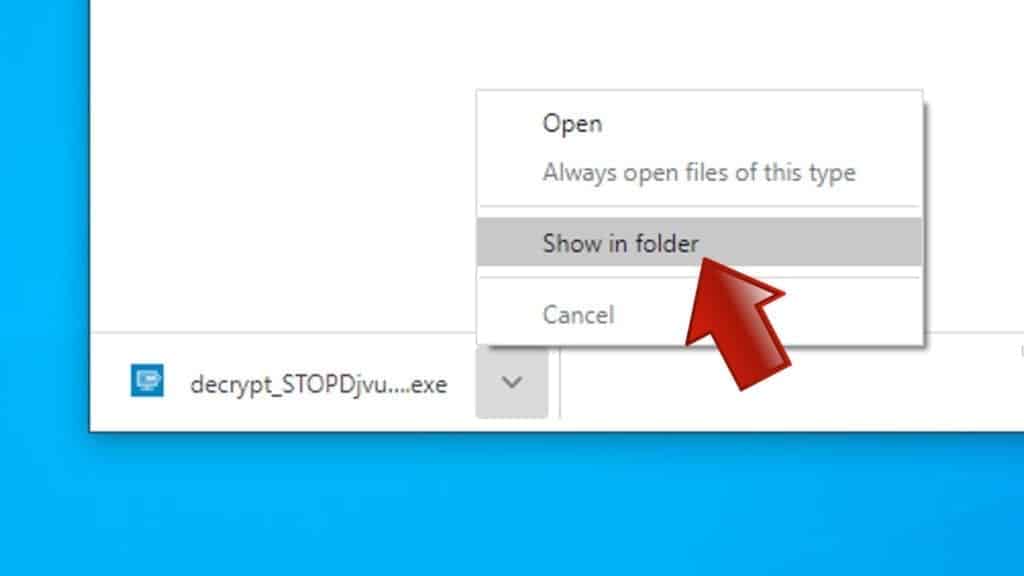

- Laden Sie das Entschlüsselungstool von Emsisoft herunter.

- Klicken Sie auf den kleinen Pfeil neben Ihrem Download und wählen Sie In Ordner anzeigen.

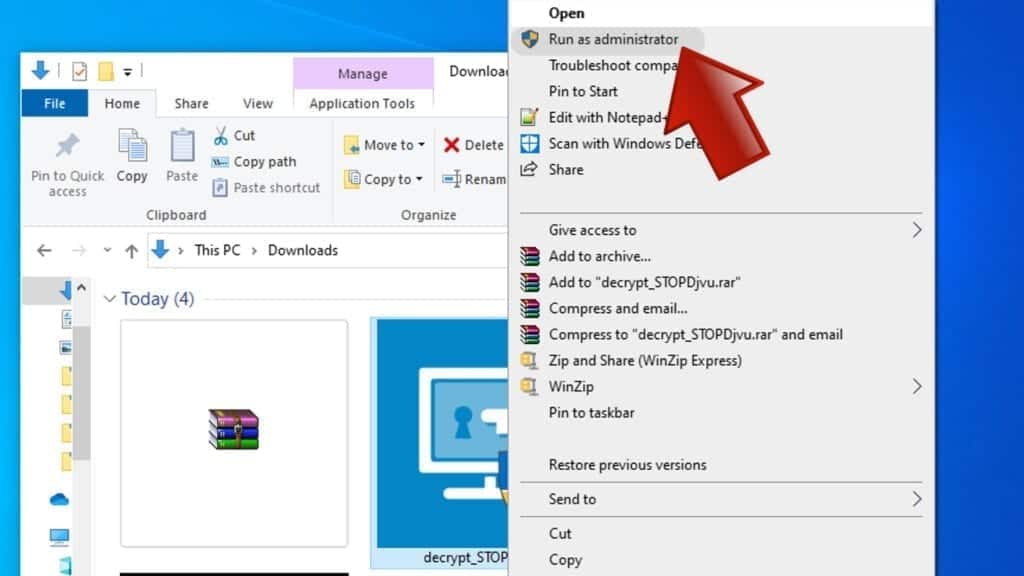

- Klicken Sie nun mit der rechten Maustaste auf die Datei und wählen Sie Als Administrator ausführen. Wenn Sie dazu aufgefordert werden, geben Sie das Administratorkennwort ein.

- Klicken Sie im UAC-Fenster auf Ja.

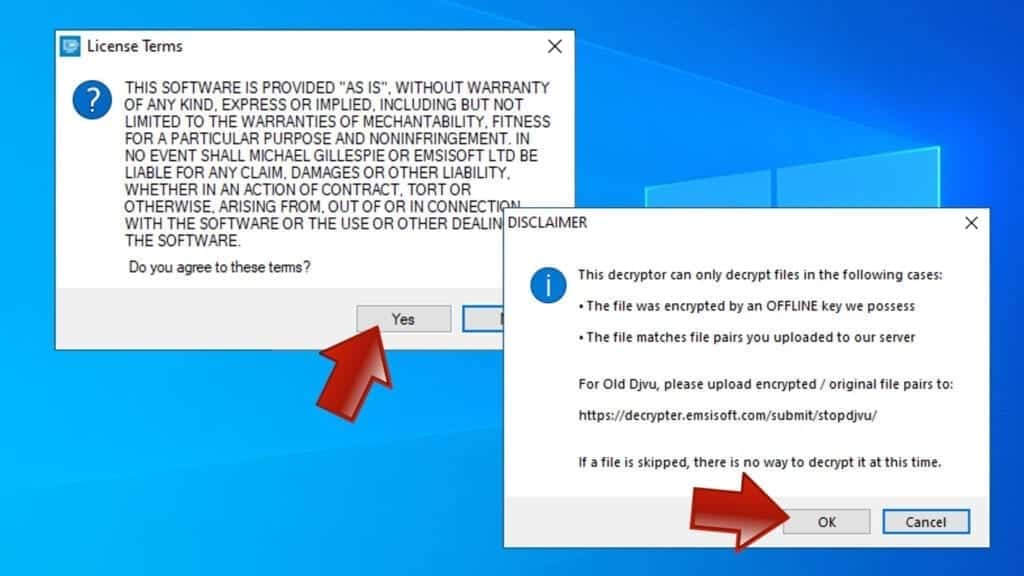

- Klicken Sie auf Ja, um den Softwarebedingungen in beiden Fenstern zuzustimmen.

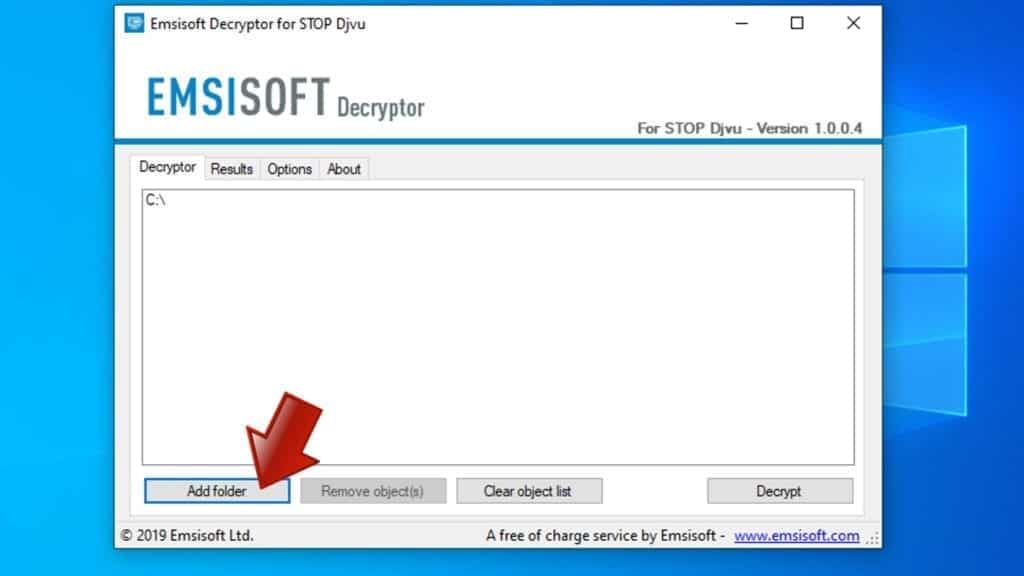

- Das Tool enthält automatisch C:// disk als Speicherort für die Entschlüsselung. Das Dateiwiederherstellungstool füllt die zu scannenden Speicherorte, einschließlich angeschlossener Datenspeicherlaufwerke oder Netzlaufwerke, vorab aus. Klicken Sie auf Ordner hinzufügen, wenn Sie weitere Speicherorte hinzufügen möchten.

Auf der Registerkarte Optionen können Sie verschlüsselte Dateikopien beibehalten. Wir empfehlen, diese Option ausgewählt zu lassen, insbesondere wenn Sie nicht wissen, ob das Entschlüsselungstool funktioniert.

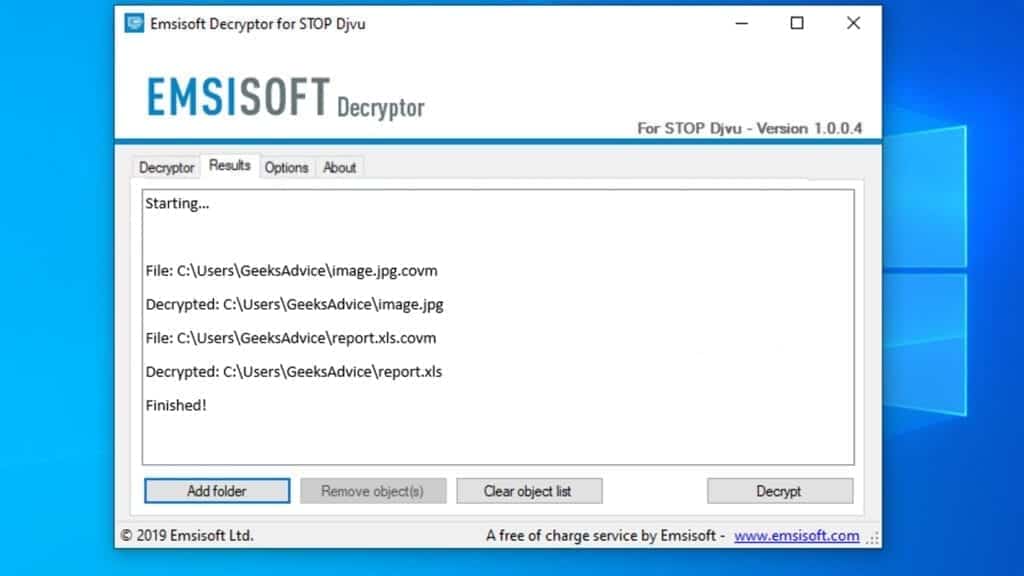

- Klicken Sie auf Entschlüsseln, um mit der Wiederherstellung von NNQP-Dateien zu beginnen. Sie sehen den Fortschritt auf der Registerkarte Ergebnisse. Hier sehen Sie Meldungen des Tools, z. B. ob der Entschlüsselungsvorgang erfolgreich war oder ob Sie auf ein Update warten müssen.

Möglicherweise werden Sie auch darüber informiert, dass der Online-Schlüssel zum Verschlüsseln Ihrer Dateien verwendet wurde. In diesem Fall funktioniert das Entschlüsselungstool nicht für Sie, und die einzige Möglichkeit, Ihre Dateien wiederherzustellen, besteht darin, eine Datensicherung zu verwenden.

Bedeutungen der Nachrichten des Entschlüsselers

Das NNQP-Entschlüsselungstool zeigt nach einem fehlgeschlagenen Versuch, Ihre Dateien wiederherzustellen, möglicherweise mehrere verschiedene Nachrichten an. Möglicherweise erhalten Sie eine der folgenden Meldungen:

Fehler: Datei mit ID kann nicht entschlüsselt werden:

Diese Meldung bedeutet normalerweise, dass in der Datenbank des Entschlüsselers kein entsprechender Entschlüsselungsschlüssel vorhanden ist.

Kein Schlüssel für neue Variante online ID:

Hinweis: diese ID scheint eine Online-ID zu sein, Entschlüsselung ist unmöglich

Diese Nachricht informiert, dass Ihre Dateien mit dem Online-Schlüssel verschlüsselt wurden, was bedeutet, dass niemand anderes das gleiche Verschlüsselungs- / Entschlüsselungsschlüsselpaar hat, Daher ist eine Datenwiederherstellung ohne Bezahlung der Kriminellen unmöglich.

Ergebnis: Kein Schlüssel für neue Variante Offline-ID:

Diese ID scheint eine Offline-ID zu sein. Entschlüsselung kann in Zukunft möglich sein.

Wenn Sie darüber informiert wurden, dass ein Offlineschlüssel verwendet wurde, Dateien jedoch nicht wiederhergestellt werden konnten, bedeutet dies, dass der Offlineentschlüsselungsschlüssel noch nicht verfügbar ist. Der Empfang dieser Nachricht ist jedoch eine äußerst gute Nachricht, was bedeutet, dass es möglicherweise möglich ist, Ihre NNQP-Erweiterungsdateien in Zukunft wiederherzustellen. Es kann einige Monate dauern, bis der Entschlüsselungsschlüssel gefunden und in den Entschlüsseler hochgeladen wird. Wir empfehlen Ihnen, Updates zu den entschlüsselbaren DJVU-Versionen zu verfolgen hier. Wir empfehlen dringend, Ihre verschlüsselten Daten zu sichern und zu warten.

Internetkriminalität an Rechtsabteilungen melden

Opfer des NNQP Ransomware-Virus sollten den Vorfall mit Internetkriminalität der offiziellen Betrugs- und Betrugswebsite der Regierung entsprechend ihrem Land melden:

- Besuchen Sie in den USA die On Guard Online-Website.

- In Australien besuchen Sie die SCAMwatch-Website.

- In Deutschland besuchen Sie die Website des Bundesamtes für Sicherheit in der Informationstechnik.

- In Irland besuchen Sie die Website von An Garda Síochána.

- Besuchen Sie in Neuseeland die Website für Betrugsfälle bei Verbraucherangelegenheiten.

- Besuchen Sie im Vereinigten Königreich die Website von Action Fraud.

- In Kanada wenden Sie sich an das Canadian Anti-Fraud Centre.

- Gehen Sie in Indien zum Indian National Cybercrime Reporting Portal.

- In Frankreich wenden Sie sich an die Agence nationale de la sécurité des systèmes d’information.

Wenn Sie in dieser Liste keine Behörde finden, die Ihrem Standort entspricht, empfehlen wir Ihnen, eine Suchmaschine zu verwenden, um nach “ Cyberkriminalität melden“ zu suchen. Dies sollte Sie zur richtigen Website der Behörde führen. Wir empfehlen auch, sich von Kriminalitätsberichtsdiensten von Drittanbietern fernzuhalten, die häufig bezahlt werden. Es kostet nichts, Internetkriminalität bei offiziellen Behörden zu melden.

Eine weitere Empfehlung ist, sich an die Bundespolizei oder Kommunikationsbehörde Ihres Landes oder Ihrer Region zu wenden.

Häufig gestellte Fragen

Sie können NNQP-Dateien nur öffnen, wenn Sie über den Entschlüsselungsschlüssel verfügen oder wenn Sie vom Offline-Verschlüsselungstyp betroffen waren.

Um herauszufinden, ob Sie von der Offline-Verschlüsselung betroffen waren, gehen Sie bitte zu C:/SystemID/PersonalID.txt und sehen Sie, ob die Zeichenfolge darin in t1 endet. Sie können auch versuchen, Emsisoft Decryptor für WINDOWS / DJVU zu verwenden.

Bitte folgen Sie den Anleitungen der offiziellen NNQP-Entschlüsselungstools und glauben Sie, was sie sagen. Wenn sie sagen, es ist unmöglich, zu entschlüsseln, es ist wirklich so. Es gibt kein magisches Werkzeug oder einen Menschen, der in der Lage ist, Ihre Dateien zu entschlüsseln, die sich irgendwo verstecken. Verschlüsselung ist eine Technik, die entwickelt wurde, um ohne einen speziellen privaten Schlüssel (im Besitz der Kriminellen) fast unmöglich zu entschlüsseln.

Wir empfehlen das Scannen mit Antiviren-, Anti-Malware-, Malware-Entfernungstools oder Software wie RESTORO, um Virenschäden auf dem System zu beseitigen. Wenn Sie kein einziges Tool verwenden, versuchen Sie, eines nach dem anderen auszuführen. Wir empfehlen jedoch nicht, mehrere Sicherheitsprogramme gleichzeitig auf einem Computer zu speichern, da diese die Arbeit des anderen beeinträchtigen können.

Hüten Sie sich vor gefälschten NNQP-Entschlüsselungstools, die im Internet kursieren. Cyberkriminelle laden sie auf verschiedene zwielichtige Websites hoch, Möglicherweise bewerben Sie sie auch über verdächtige Youtube-Videos. Diese Programme können Ihren Computer noch stärker infizieren (Trojaner, Bergleute usw.). Wir empfehlen, im Internet äußerst vorsichtig zu sein. Wenn ein offizielles STOP / DJVU-Entschlüsselungstool verfügbar ist, wird dies in den öffentlichen Medien ausführlich diskutiert.

Norbert Webb ist der Leiter des Beratungsteams von Geek. Er ist der Chefredakteur der Website, der die Qualität der veröffentlichten Inhalte kontrolliert. Der Mann liebt es auch, Cybersicherheitsnachrichten zu lesen, neue Software zu testen und seine Erkenntnisse darüber zu teilen. Norbert sagt, dass es eine der besten Entscheidungen war, seiner Leidenschaft für Informationstechnologie zu folgen, die er je getroffen hat. „Ich habe keine Lust zu arbeiten, während ich etwas tue, was ich liebe.“ Der Geek hat jedoch andere Interessen wie Snowboarden und Reisen.