Was ist IP-Spoofing?

Internet Protocol (IP) Spoofing ist eine Art böswilliger Angriff, bei dem der Bedrohungsakteur die wahre Quelle von IP-Paketen verbirgt, um es schwierig zu machen, zu wissen, woher sie kamen. Der Angreifer erstellt Pakete, indem er die Quell-IP-Adresse ändert, um sich als ein anderes Computersystem auszugeben, die Identität des Absenders oder beides zu verschleiern. Das Header-Feld des gefälschten Pakets für die Quell-IP-Adresse enthält eine Adresse, die sich von der tatsächlichen Quell-IP-Adresse unterscheidet.

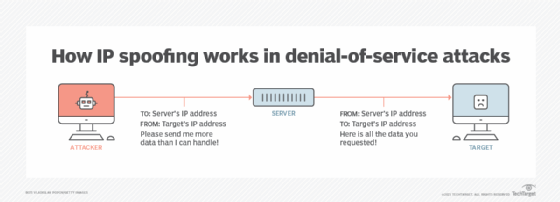

IP-Spoofing ist eine Technik, die häufig von Angreifern verwendet wird, um DDoS-Angriffe (Distributed Denial of Service) und Man-in-the-Middle-Angriffe auf Zielgeräte oder die umliegenden Infrastrukturen auszuführen. Das Ziel von DDoS-Angriffen besteht darin, ein Ziel mit Datenverkehr zu überfordern und gleichzeitig die Identität der schädlichen Quelle zu verbergen, wodurch Minderungsbemühungen verhindert werden.

Mit gefälschten IP-Adressen können Angreifer Folgendes tun:

- verhindern Sie, dass Behörden herausfinden, wer sie sind, und sie in den Angriff verwickeln;

- Verhindern Sie, dass Zielgeräte Warnungen über Angriffe senden, an denen sie unwissentlich beteiligt sind; und

- Umgehen Sie Sicherheitsskripts, Geräte und Dienste, die IP-Adressen blockieren, von denen bekannt ist, dass sie Quellen für böswilligen Datenverkehr sind.

Wie funktioniert IP-Spoofing?

Der Internetverkehr wird in Einheiten gesendet, die als Pakete bezeichnet werden. Pakete enthalten IP-Header, die Routing-Informationen über das Paket enthalten. Diese Informationen umfassen die Quell-IP-Adresse und die Ziel-IP-Adresse. Stellen Sie sich das Paket als Paket in der E-Mail und die Quell-IP-Adresse als Rücksendeadresse für dieses Paket vor.

Beim IP-Adress-Spoofing ändert der Angreifer die Quelladresse im ausgehenden Paketheader. Auf diese Weise erkennt der Zielcomputer, dass das Paket von einer vertrauenswürdigen Quelle stammt, z. B. von einem Computer in einem Unternehmensnetzwerk, und akzeptiert es.

Angreifer können betrügerische Paketheader generieren, indem sie die Quelladresse mithilfe eines Tools fälschen und kontinuierlich randomisieren. Sie können auch die IP-Adresse eines anderen vorhandenen Geräts verwenden, sodass Antworten auf das gefälschte Paket stattdessen dorthin gehen.

Um IP-Spoofing durchzuführen, benötigen Angreifer Folgendes:

- Eine vertrauenswürdige IP-Adresse, die das empfangende Gerät zum Betreten des Netzwerks zulassen würde. Es gibt zahlreiche Möglichkeiten, Geräte-IPs zu finden. Eine Möglichkeit ist Shodan, eine Online-Datenbank mit Zuordnungen von IP-Adressen zu Geräten.

- Die Möglichkeit, das Paket abzufangen und den echten IP-Header gegen den betrügerischen auszutauschen. Ein Netzwerk-Sniffing-Tool oder ein ARP-Scan (Address Resolution Protocol) können verwendet werden, um Pakete in einem Netzwerk abzufangen und IP-Adressen zu sammeln, um sie zu fälschen.

Wie können Sie IP-Spoofing erkennen?

Endbenutzer haben Schwierigkeiten, IP-Spoofing zu erkennen. Diese Angriffe werden auf der Netzwerkschicht durchgeführt – Schicht 3 des Kommunikationsmodells für offene Systemverbindungen. Auf diese Weise gibt es keine äußeren Anzeichen von Manipulationen. Die gefälschten Verbindungsanforderungen sehen extern wie legitime Verbindungsanforderungen aus.

Es gibt jedoch Tools zur Netzwerküberwachung, mit denen Unternehmen Datenverkehrsanalysen an Netzwerkendpunkten durchführen können. Paketfilterung ist der Hauptweg, dies zu tun.

Paketfiltersysteme sind häufig in Routern und Firewalls enthalten. Sie erkennen Inkonsistenzen zwischen der IP-Adresse des Pakets und gewünschten IP-Adressen, die in Zugriffssteuerungslisten (ACLs) enthalten sind. Sie erkennen auch betrügerische Pakete.

Eingangsfilterung und Ausgangsfilterung sind die beiden Arten der Paketfilterung:

- Die Eingangsfilterung untersucht eingehende Pakete, um festzustellen, ob der Quell-IP-Header mit einer zulässigen Quelladresse übereinstimmt. Es lehnt alle ab, die nicht übereinstimmen oder die anderes verdächtiges Verhalten anzeigen. Diese Filterung erstellt eine ACL mit zulässigen Quell-IP-Adressen.

- Egress filtering untersucht ausgehende Es sucht nach Quell-IP-Adressen, die nicht mit denen im Unternehmensnetzwerk übereinstimmen. Dieser Ansatz verhindert, dass Insider einen IP-Spoofing-Angriff starten.

Wie schützen Sie sich vor IP-Spoofing?

IP-Spoofing-Pakete können nicht entfernt werden. Unternehmen können jedoch Maßnahmen ergreifen, um ihre Netzwerke und Daten zu schützen.

Hier sind einige Schritte, die Unternehmen unternehmen können:

- Verwenden Sie starke Verifizierungs- und Authentifizierungsmethoden für alle Remotezugriffe. Authentifizieren Sie Geräte und Benutzer nicht ausschließlich anhand der IP-Adresse.

- Erstellen Sie eine ACL von IP-Adressen.

- Verwenden Sie sowohl die Eingangs- als auch die Ausgangspaketfilterung.

- Verwenden Sie Antiviren- und andere Sicherheitssoftware, die nach verdächtigen Netzwerkaktivitäten sucht.

- Verwenden Sie Verschlüsselungsprotokolle auf IP-Ebene, um den Datenverkehr zum und vom Enterprise Server zu schützen. Dieser Ansatz verhindert, dass Angreifer potenzielle IP-Adressen lesen, um sich auszugeben.

- Halten Sie die Netzwerksoftware auf dem neuesten Stand und üben Sie ein gutes Patch-Management.

- Laufende Netzwerküberwachung durchführen.

Firewalls und Filterregeln für Unternehmensrouter sollten so konfiguriert werden, dass möglicherweise gefälschte Pakete abgelehnt werden. Dazu gehören Pakete mit privaten IP-Adressen, die von außerhalb des Unternehmensumfangs stammen. Es deckt auch Datenverkehr ab, der aus dem Unternehmen stammt, aber eine externe Adresse als Quell-IP-Adresse vortäuscht. Dies verhindert, dass Spoofing-Angriffe aus dem internen Netzwerk gegen externe Netzwerke initiiert werden.

Was sind andere Arten von Netzwerk-Spoofing?

Es gibt verschiedene Arten von Spoofing, von denen viele in IP-basierten Netzwerken auftreten. Die meisten davon sind jedoch kein IP-Adress-Spoofing, bei dem die IP-Adresse eines Pakets geändert wird.

Einige andere Spoofing-Typen, die sich mit IP-Adressen befassen, sind die folgenden:

Address Resolution Protocol. Ein ARP-Spoofing-Angriff tritt auf, wenn ein Angreifer falsche ARP-Nachrichten über ein lokales Netzwerk (LAN) sendet. Dadurch wird die Media Access Control-Adresse des Angreifers mit der IP-Adresse eines legitimen Computers oder Servers im Netzwerk verknüpft. Dies geschieht auf der Datenverbindungsschicht in den Ethernet-Frames, die dieses Protokoll tragen.

Domänennamensystem (DNS). Bei einem DNS-Spoofing-Angriff zeichnet das DNS den Internetverkehr auf und leitet ihn von legitimen Servern zu gefälschten Servern um. DNS ordnet IP-Adressen Websites zu, und Benutzer greifen auf DNS-Server zu, um zu Websites zu gelangen. Hacker können gefälschte DNS-Einträge in DNS-Server einfügen, sodass Benutzer beim Zugriff auf den Server an den vom Hacker injizierten Speicherort und nicht an das beabsichtigte Ziel gesendet werden.

Andere Spoofing-Methoden adressieren unterschiedliche Informationstypen und wirken sich möglicherweise nicht direkt oder überhaupt nicht auf IP-Adressen aus. Einige Beispiele sind die folgenden:

Anrufer-ID. Anrufer-ID-Spoofing ändert eine Anrufer-ID, sodass ein Anruf von einem anderen Ort zu kommen scheint. Dies geschieht häufig, wenn Telemarketer Ziele mit der Vorwahl des Ziels anrufen.

E-Mail. Angreifer ändern E-Mail-Header-Felder, um fälschlicherweise anzuzeigen, dass die Nachricht von einem anderen Absender stammt. Gefälschte E-Mails sind häufig Teil eines Phishing-Angriffs, der einen Link zu einer doppelten Version einer Website enthält, die das Original zu sein scheint. Die gefälschte Website versucht, Zielopfer dazu zu bringen, Anmeldeinformationen oder andere vertrauliche Informationen zu übergeben.

Globales Positionierungssystem (GPS). GPS-Spoofing ist, wenn ein Benutzer eines mobilen Geräts das Gerät dazu bringt, einen Standort anzuzeigen, der sich von seinem tatsächlichen geografischen Standort unterscheidet. Dies kann mit einer Drittanbieteranwendung erfolgen, die unterschiedliche Positions- und Navigationsinformationen erzeugt.

Kurznachrichtendienst (SMS). SMS- oder SMS-Spoofing ist, wenn die Telefonnummer des Absenders in eine andere geändert wird, um die tatsächliche Telefonnummer zu verschleiern. Angreifer können Links zu Phishing-Sites oder Malware-Downloads in ihre Texte aufnehmen. Legitime Organisationen können diese Methode auch verwenden, um eine schwer zu merkende Telefonnummer durch eine leicht zu merkende alphanumerische ID zu ersetzen.

URL. Bei dieser Art von Spoofing verwenden böswillige Akteure eine fast identische URL, die eine echte mit einigen geänderten Zeichen nachahmt. Die Absicht ist, das Ziel dazu zu bringen, auf eine Webseite zu gehen, die das Aussehen einer legitimen nachahmt, und dann sensible Informationen einzugeben.

Was sind Beispiele für IP-Spoofing?

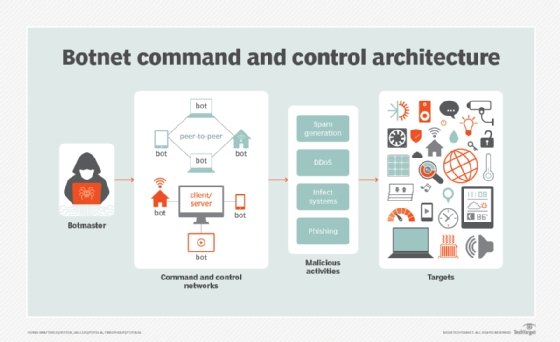

Wenn Angreifer einen DDoS-Angriff starten, verwenden sie gefälschte IP-Adressen, um Computerserver mit Paketvolumina zu überfordern, die für die Zielcomputer zu groß sind. Botnetze werden häufig verwendet, um geografisch verteilte Pakete zu senden. Große Botnetze können Zehntausende von Computern enthalten, von denen jeder mehrere Quell-IP-Adressen gleichzeitig fälschen kann. Diese automatisierten Angriffe sind schwer zu verfolgen.

Beispiele für die Verwendung von Spoofing bei DDoS-Angriffen sind die folgenden:

- GitHub. Am Feb. 28, 2018, die GitHub-Code-Hosting-Plattform wurde von dem getroffen, was zu der Zeit als der größte DDoS-Angriff aller Zeiten galt. Angreifer haben die IP-Adresse von GitHub gefälscht und Abfragen an Memcached-Server gesendet, die häufig zur Beschleunigung datenbankgesteuerter Websites verwendet werden. Die Server verstärkten die zurückgegebenen Daten von diesen Anfragen an GitHub um einen Faktor von etwa 50. Infolgedessen wurden für jedes vom Angreifer gesendete Byte bis zu 51 Kilobyte an das Ziel gesendet. GitHub wurde mit 1,35 Terabit pro Sekunde Traffic getroffen, was dazu führte, dass die Site für 10 Minuten ausfiel.

- Tsutomu Shimomura. Am Dez. 25, 1994, Hacker Kevin Mitnick startete einen Angriff gegen die Computer des rivalisierenden Hackers Tsutomu Shimomura mit IP-Spoofing. Mitnick nutzte die Vertrauensbeziehung zwischen Shimomuras X-Terminalcomputer und dem Server aus, indem er das Muster der TCP-Sequenznummern lernte, die der Computer generiert. Er überflutete den Computer mit SYN-Anfragen von gefälschten IP-Adressen, die routingfähig, aber inaktiv waren. Der Computer konnte nicht auf die Anforderungen reagieren und sein Speicher war mit SYN-Anforderungen gefüllt. Diese Technik wird als SYN-Scanning bezeichnet.

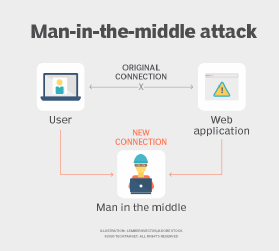

Man-in-the-Middle-Angriffe verwenden auch IP-Spoofing, um sich als Zielempfänger auszugeben, den Internetverkehr dieses Empfängers zu empfangen und mit eigenen Paketen zu antworten, die möglicherweise Malware enthalten.