![]()

Wenn ein Zertifizierungsstellenserver deinstalliert wird oder unwiederbringlich abstürzt, verbleiben einige Objekte in Active Directory. Es empfiehlt sich, diese veralteten Objekte zu entfernen.

Hintergrund

Wenn Sie eine Version der Zertifizierungsstelle installieren, die in Active Directory integriert ist (d. h. Enterprise Root oder Enterprise Subordinate), werden die folgenden 6 Objekte in der Active Directory-Datenbank erstellt/ geändert:

Name: <Allgemeiner Name der Zertifizierungsstelle>

Typ: certificateAuthority

LDAP-Pfad: CN=AIA,CN=Public Key Services,CN=Services,CN=Configuration,DC=DC=example,DC=com

Verwendet für: Enthält CA-Zertifikate, die Clients beim Validieren einer Zertifikatskette abrufen können. Zertifikate können über die Zertifikaterweiterung Authority Information Access (AIA) auf diesen Speicherort verweisen.

Name: <CA Common Name>

Typ: crlDistributionPoint

LDAP-Pfad: CN=<CAServerName>, CN= CDP, CN= Öffentlicher Schlüsseldienst, CN = Dienste, CN= Konfiguration, DC =DC=Beispiel, DC=com

Verwendet für: Enthält CRLs (base und Delta), die CAs in der ANZEIGE veröffentlicht hat. Zertifikate können über die Zertifikaterweiterung CRL Distribution Point (CDP) auf diesen Speicherort verweisen.

Name: <Root CA Common Name>

Typ: certificationAuthority

LDAP-Pfad: CN=Zertifizierungsstellen, CN=Öffentliche Schlüsseldienste, CN=Dienste, CN=Konfiguration, DC =Beispiel,DC=com

Verwendet für: Hier platzierte Root CA-Zertifikate werden automatisch von allen Domänenmitgliedern als vertrauenswürdig eingestuft. Eine AD-integrierte Zertifizierungsstelle legt ihr Zertifikat während der Installation hier ab. Sie können hier andere Root-CA-Zertifikate manuell importieren.

Name: <Allgemeiner Name der Zertifizierungsstelle>

Typ: pKIEnrollmentService

LDAP-Pfad: CN=Registrierungsdienste, CN=Öffentliche Schlüsseldienste, CN = Dienste, CN=Konfiguration, DC =Beispiel, DC=com

Verwendet für: Enthält Zertifizierungsstellenzertifikate von Zertifizierungsstellen, die Zertifikate im AD ausstellen können.

Name: <Allgemeiner Name der Zertifizierungsstelle>

Typ: msPKI-PrivateKeyRecoveryAgent

LDAP-Pfad: CN=KRA,CN=Public Key Services,CN=Services,CN=Configuration,DC=example,DC=com

Verwendet für: Enthält die Zertifikate für beliebige Schlüsselwiederherstellungsagenten. Schlüsselwiederherstellungs-Agents müssen auf der Zertifizierungsstelle manuell konfiguriert werden.

Bezeichnung: NtAuthCertificates

Typ: certificationAuthority

LDAP-Pfad: CN=Public Key Services,CN=Services,CN=Configuration,DC=example,DC=com

Verwendet für: Enthält CA-Zertifikate von CAs, deren Smartcard- und Domänencontrollerzertifikate für die Windows-Anmeldung vertrauenswürdig sind. AD-integrierte CAs werden hier automatisch duing Installation hinzugefügt.

Hinweis! Dieses Objekt wird von der ersten AD-integrierten Zertifizierungsstelle erstellt, aber nachfolgende Zertifizierungsstellen ändern dieses Objekt, anstatt neue Uniqe-Objekte zu erstellen. Weitere Informationen dazu später in diesem Artikel.

Wenn Sie die CA-Rolle später vom Server deinstallieren, wird tatsächlich nur ein AD-Objekt entfernt, das pKIEnrollmentService-Objekt. Wenn dieses Objekt entfernt wird, versuchen Clients nicht mehr, Zertifikate von dieser Zertifizierungsstelle zu registrieren. Die anderen PKI-bezogenen Objekte bleiben intakt, da alle ausgestellten nicht widerrufenen Zertifikate Probleme haben, wenn sie nicht vorhanden sind.

Wenn Sie sicher sind, dass alle von diesem Zertifizierungsstellenserver ausgestellten Zertifikate abgelaufen oder widerrufen sind, können/sollten Sie diese zertifizierungsstellenbezogenen Objekte aus AD entfernen.

Schritte

Wichtiger Hinweis: Stellen Sie sicher, dass Sie keine Objekte löschen, die sich auf andere PKI-Installationen beziehen als die CA, die Sie bereinigen möchten!

Active Directory-Standorte und -Dienste starten

Hinweis! Sie können einige dieser Schritte auch mit AD-Containern im Enterprise PKI-Snap-In verwalten ausführen, aber es gibt dort einige Probleme (KRA-Einträge werden nicht angezeigt).

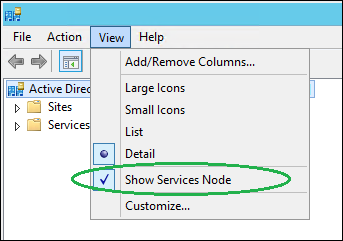

Wenn der Knoten Dienste nicht angezeigt wird, stellen Sie sicher, dass der Knoten Dienste anzeigen aktiviert ist:

Erweitern Sie Dienste / Öffentliche Schlüsseldienste/AIA, klicken Sie mit der rechten Maustaste auf das Objekt im rechten Bereich, das dem betreffenden Zertifizierungsstellenserver entspricht, und klicken Sie auf Löschen, bestätigen Sie mit Ja:

Wählen Sie den Container-CDP aus, klicken Sie im rechten Bereich mit der rechten Maustaste auf den Container, der dem betreffenden Zertifizierungsstellenserver entspricht, und klicken Sie auf Löschen.:

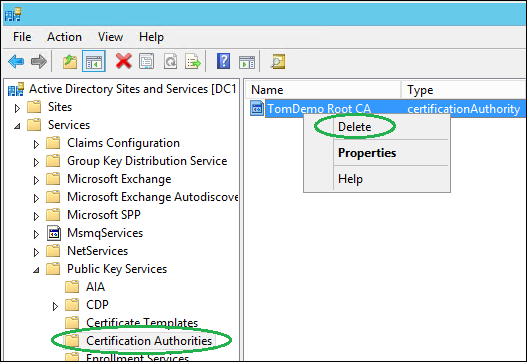

Wählen Sie die Container-Zertifizierungsstellen aus. Stellen Sie sicher, dass Sie dieses Objekt löschen. Wenn Sie Informationen zu einer untergeordneten Zertifizierungsstelle entfernen, ist dieses Objekt wie Ihre Stammzertifizierungsstelle, und es kann andere Abhängigkeiten zu diesem Zertifikat geben. Wenn Sie Informationen zu einer Enterprise-Stammzertifizierungsstelle entfernen, können Sie diese löschen. Klicken Sie dazu mit der rechten Maustaste auf das Objekt im rechten Bereich, das dem betreffenden Zertifizierungsstellenserver entspricht, und klicken Sie auf Löschen, bestätigen Sie mit Ja:

Wählen Sie den Container KRA aus, klicken Sie mit der rechten Maustaste auf das Objekt im rechten Bereich, das dem betreffenden Zertifizierungsstellenserver entspricht, und klicken Sie auf Löschen, bestätigen Sie mit Ja:

Wählen Sie die Containerregistrierungsdienste aus und stellen Sie sicher, dass der Deinstallationsassistent für Zertifizierungsstellenrollen das Objekt hier entfernt hat. Wenn der Zertifizierungsstellenserver aus irgendeinem Grund nie korrekt deinstalliert wurde, müssen Sie das pKIEnrollmentService-Objekt auch manuell entfernen. Klicken Sie dazu im rechten Bereich mit der rechten Maustaste auf das Objekt, das dem betreffenden Zertifizierungsstellenserver entspricht, und klicken Sie auf Löschen, bestätigen Sie mit Ja:

Nun müssen wir den CA-Server aus dem NtAuthCertificates Objekt löschen. Dies ist jedoch etwas anders, da dies kein separates Objekt ist, sondern ein Wert in einem vorhandenen Anzeigenobjekt.

Um Informationen über den Zertifizierungsstellenserver aus dem NtAuthCertificates-Objekt zu löschen, führen Sie den folgenden certutil-Befehl aus (Sie müssen diesen als Enterprise-Administrator ausführen):

certutil -viewdelstore „ldap: /// CN=NtAuthCertificates, CN= Öffentliche Schlüsseldienste, CN = Dienste, CN = Konfiguration, DC = tomdemo, DC=se?cACertificate?basis?objectclass=certificationAuthority“

Ändern Sie zuerst die hervorgehobenen Stamminformationen der Gesamtstruktur entsprechend Ihrer Umgebung.

Sie werden aufgefordert, eine Liste der Zertifikate im NtAuthCertificates-Objekt anzuzeigen:

Stellen Sie sicher, dass Sie das richtige CA-Zertifikat ausgewählt haben (der Screenshot zeigt nur ein Zertifikat, möglicherweise werden eines oder mehrere angezeigt), und klicken Sie dann auf OK. Wenn Sie Abbrechen wählen, werden alle Löschversuche abgebrochen.

Los geht’s, alle Informationen zur Zertifizierungsstelle wurden aus dem Active Directory entfernt. Sie sind nun bereit, eine neue, frische PKI-Lösung zu implementieren!