WPA2-Enterprise gibt es seit 2004 und gilt immer noch als Goldstandard für die Sicherheit drahtloser Netzwerke. In Verbindung mit der effektiven Authentifizierungsmethode 802.1x für Cloud RADIUS werden Benutzer seit vielen Jahren erfolgreich für den sicheren Netzwerkzugriff autorisiert. Aber in dieser Zeit ist WPA2-Enterprise nicht einfacher geworden, manuell zu konfigurieren. Unabhängig davon, ob Sie zum ersten Mal ein drahtloses Netzwerk bereitstellen oder ein erfahrener Experte sind, gibt es immer einzigartige Herausforderungen, die Ihnen Kopfschmerzen bereiten. Glücklicherweise stehen bewährte Netzwerklösungen zur Verfügung, um die Netzwerkprobleme zu beheben.

- WPA2-PSK und WPA2-Enterprise: Was ist der Unterschied?

- WPA2-PSK

- WPA3-PSK

- WPA2-Unternehmen

- WPA3-Unternehmen

- Bereitstellen von WPA2-Enterprise und 802.1x

- Die Komponenten von 802.1x

- Client / Lieferant

- Switch / Zugangspunkt / Controller

- RADIUS-Server

- Identitätsspeicher

- 802.1 x Authentifizierungsmethoden

- Kennwortbasierte Authentifizierung

- Tokenbasierte Authentifizierung

- Zertifikatbasierte Authentifizierung

- WPA2-Authentifizierungsprotokolle

- EAP-TLS

- EAP-TTLS/PAP

- PEAP-MSCHAPv2

- WPA2-Enterprise-Herausforderungen

- Nachteil #1: Gerätevariation

- Nachteil #2: MITM und Bereitstellung von Zertifikaten

- Nachteil #3: Das Problem der Kennwortänderung

- Nachteil # 4: Änderung der Benutzererwartungen

- Vereinfachung von WPA2-Enterprise mit JoinNow

- Effizienz durch Onboarding

- Zertifikat für WPA2-Enterprise

- Automatische Bereitstellung verwalteter Geräte

- RADIUS-Server und richtliniengesteuerte Zugriffskontrolle

WPA2-PSK und WPA2-Enterprise: Was ist der Unterschied?

WPA2-PSK

WPA2-PSK (Wi-Fi Protected Access 2 Pre-Shared Key) ist ein Netzwerktyp, der durch ein einziges Kennwort geschützt ist, das von allen Benutzern gemeinsam genutzt wird. Es ist allgemein anerkannt, dass ein einziges Passwort für den Zugriff auf Wi-Fi sicher ist, aber nur so viel, wie Sie denen vertrauen, die es verwenden. Andernfalls ist es für jemanden, der das Passwort auf schändliche Weise erhalten hat, trivial, das Netzwerk zu infiltrieren. Aus diesem Grund wird WPA2-PSK oft als unsicher angesehen.

Es gibt nur wenige Situationen, in denen WPA2-PSK bereitgestellt werden sollte:

- Das Netzwerk verfügt nur über wenige Geräte, die alle vertrauenswürdig sind. Dies kann ein Zuhause oder ein kleines Büro sein.

- Um gelegentliche Benutzer daran zu hindern, einem offenen Netzwerk beizutreten, wenn ein Captive Portal nicht bereitgestellt werden kann. Dies kann ein Coffee-Shop oder ein Gastnetzwerk sein.

- Als alternatives Netzwerk für Geräte, die nicht mit 802.1x kompatibel sind.

WPA3-PSK

Um die Wirksamkeit von PSK zu verbessern, bieten Aktualisierungen von WPA3-PSK einen besseren Schutz durch Verbesserung des Authentifizierungsprozesses. Eine Strategie, dies zu tun, verwendet die gleichzeitige Authentifizierung von Gleichen (SAE), um Brute-Force-Wörterbuchangriffe für einen Hacker weitaus schwieriger zu machen. Dieses Protokoll erfordert bei jedem Authentifizierungsversuch eine Interaktion des Benutzers, was zu einer erheblichen Verlangsamung für diejenigen führt, die versuchen, den Authentifizierungsprozess Brute-Force durchzuführen.

WPA2-Enterprise

Die Bereitstellung von WPA2-Enterprise erfordert einen RADIUS-Server, der die Aufgabe der Authentifizierung des Netzwerkbenutzerzugriffs übernimmt. Der eigentliche Authentifizierungsprozess basiert auf der 802.1x-Richtlinie und ist in verschiedenen Systemen mit der Bezeichnung EAP verfügbar. Da jedes Gerät authentifiziert wird, bevor es eine Verbindung herstellt, wird effektiv ein persönlicher, verschlüsselter Tunnel zwischen dem Gerät und dem Netzwerk erstellt.

WPA3-Enterprise

Eine wesentliche Verbesserung, die WPA3-Enterprise bietet, ist die Anforderung, dass die Serverzertifikatvalidierung konfiguriert werden muss, um die Identität des Servers zu bestätigen, mit dem das Gerät eine Verbindung herstellt.

Möchten Sie mehr über WPA3 erfahren? In diesem Artikel erfahren Sie mehr über die Änderungen, die WPA3 bringen wird.

Bereitstellung von WPA2-Enterprise und 802.1x

Es sind nur wenige Komponenten erforderlich, damit 802.1x funktioniert. Realistisch gesehen, wenn Sie bereits über Access Points und etwas freien Serverplatz verfügen, verfügen Sie über die gesamte Hardware, die für sicheres WLAN erforderlich ist. Manchmal benötigen Sie den Server nicht einmal: Einige Access Points verfügen über eine integrierte Software, die 802.1x betreiben kann (allerdings nur für die kleinsten kleinen Bereitstellungen). Unabhängig davon, ob Sie professionelle Lösungen kaufen oder selbst eine aus Open-Source-Tools erstellen, ist die Qualität und Benutzerfreundlichkeit von 802.1x ausschließlich ein Designaspekt.

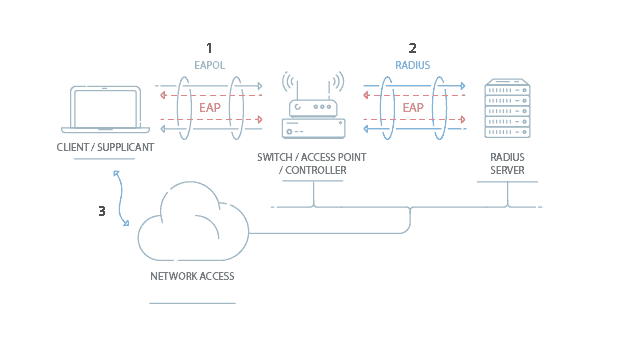

Die Komponenten von 802.1x

Client / Supplicant

Damit ein Gerät an der 802.1x-Authentifizierung teilnehmen kann, muss eine Software namens Supplicant im Netzwerkstapel installiert sein. Der Supplicant ist erforderlich, da er an der anfänglichen Aushandlung der EAP-Transaktion mit dem Switch oder Controller teilnimmt und die Benutzeranmeldeinformationen in einer mit 802.1x kompatiblen Weise verpackt. Wenn ein Client keinen Supplicant hat, werden die vom Switch oder Controller gesendeten EAP-Frames ignoriert und der Switch kann sich nicht authentifizieren.

Glücklicherweise verfügen fast alle Geräte, von denen wir erwarten, dass sie eine Verbindung zu einem drahtlosen Netzwerk herstellen, über einen integrierten Supplicant. SecureW2 bietet einen 802.1x-Supplicant für Geräte, die nativ keinen haben.

Zum Glück bietet die überwiegende Mehrheit der Gerätehersteller integrierte Unterstützung für 802.1x. Die häufigsten Ausnahmen sind Verbrauchergeräte wie Spielekonsolen, Unterhaltungsgeräte oder einige Drucker. Im Allgemeinen sollten diese Geräte weniger als 10% der Geräte in Ihrem Netzwerk ausmachen und am besten als Ausnahme und nicht als Fokus behandelt werden.

Switch / Access Point / Controller

Der Switch oder Wireless Controller spielt eine wichtige Rolle bei der 802.1x-Transaktion, indem er als ‚Broker‘ in der Börse fungiert. Bis zu einer erfolgreichen Authentifizierung verfügt der Client nicht über eine Netzwerkverbindung, und die einzige Kommunikation besteht zwischen dem Client und dem Switch in der 802.1x-Vermittlungsstelle. Der Switch / Controller initiiert den Austausch, indem er ein EAPOL-Start-Paket an den Client sendet, wenn der Client eine Verbindung zum Netzwerk herstellt. Die Antworten des Clients werden basierend auf der Konfiguration in den WLAN-Sicherheitseinstellungen an den richtigen RADIUS-Server weitergeleitet. Wenn die Authentifizierung abgeschlossen ist, trifft der Switch / Controller eine Entscheidung, ob das Gerät für den Netzwerkzugriff autorisiert werden soll, basierend auf dem Status des Benutzers und möglicherweise den Attributen, die in dem vom RADIUS-Server gesendeten Access_Accept-Paket enthalten sind.

Wenn der RADIUS-Server als Ergebnis einer Authentifizierung ein Access_Accept-Paket sendet, kann es bestimmte Attribute enthalten, die dem Switch Informationen darüber liefern, wie das Gerät mit dem Netzwerk verbunden wird. Allgemeine Attribute geben an, welches VLAN einem Benutzer zugewiesen werden soll, oder möglicherweise eine Reihe von ACLs (Access Control List), die dem Benutzer nach der Verbindung zugewiesen werden sollen. Dies wird allgemein als ‚benutzerbasierte Richtlinienzuweisung‘ bezeichnet, da der RADIUS-Server die Entscheidung basierend auf Benutzeranmeldeinformationen trifft. Häufige Anwendungsfälle wären, Gastbenutzer in ein ‚Gast-VLAN‘ und Mitarbeiter in ein ‚Mitarbeiter-VLAN‘ zu verschieben.

RADIUS-Server

Der On-Premise- oder Cloud-RADIUS-Server fungiert als „Security Guard“ des Netzwerks; Wenn Benutzer eine Verbindung zum Netzwerk herstellen, authentifiziert der RADIUS ihre Identität und autorisiert sie für die Netzwerknutzung. Ein Benutzer wird für den Netzwerkzugriff autorisiert, nachdem er sich für ein Zertifikat von der PKI (Private Key Infrastructure) registriert oder seine Anmeldeinformationen bestätigt hat. Jedes Mal, wenn der Benutzer eine Verbindung herstellt, bestätigt der RADIUS, dass er über das richtige Zertifikat oder die richtigen Anmeldeinformationen verfügt, und verhindert, dass nicht genehmigte Benutzer auf das Netzwerk zugreifen. Ein wichtiger Sicherheitsmechanismus bei der Verwendung eines RADIUS ist die Validierung von Serverzertifikaten. Dies garantiert, dass der Benutzer nur eine Verbindung zu dem Netzwerk herstellt, zu dem er beabsichtigt, indem er sein Gerät so konfiguriert, dass die Identität des RADIUS durch Überprüfen des Serverzertifikats bestätigt wird. Wenn das Zertifikat nicht dasjenige ist, nach dem das Gerät sucht, werden kein Zertifikat oder Anmeldeinformationen zur Authentifizierung gesendet.

RADIUS-Server können auch zur Authentifizierung von Benutzern aus einer anderen Organisation verwendet werden. Bei Lösungen wie Eduroam arbeiten RADIUS-Server als Proxys (z. B. RADSEC), sodass ein Student, der eine benachbarte Universität besucht, seinen Status an seiner Heimatuniversität authentifizieren und ihm einen sicheren Netzwerkzugriff an der Universität gewähren kann, die er gerade besucht.

Identitätsspeicher

Der Identitätsspeicher bezieht sich auf die Entität, in der Benutzernamen und Kennwörter gespeichert sind. In den meisten Fällen ist dies Active Directory oder möglicherweise ein LDAP-Server. Fast jeder RADIUS-Server kann eine Verbindung zu Ihrem AD oder LDAP herstellen, um Benutzer zu validieren. Bei der Verwendung von LDAP gibt es einige Einschränkungen, insbesondere in Bezug darauf, wie die Kennwörter im LDAP-Server gehasht werden. Wenn Ihre Kennwörter nicht in Klartext oder einem NTLM-Hash gespeichert sind, müssen Sie Ihre EAP-Methoden sorgfältig auswählen, da bestimmte Methoden wie EAP-PEAP möglicherweise nicht kompatibel sind. Dies ist kein Problem, das von RADIUS-Servern verursacht wird, sondern vom Passwort-Hash.

SecureW2 kann Ihnen helfen, SAML einzurichten, um Benutzer bei jedem Identitätsanbieter für den Wi-Fi-Zugriff zu authentifizieren. Hier finden Sie Anleitungen zur Integration in einige beliebte Produkte.

Um die SAML-Authentifizierung in Google Workspace einzurichten, klicken Sie hier.

Konfigurieren von WPA2-Enterprise mit Okta, klicken Sie hier.

Eine Anleitung zur SAML-Authentifizierung mit Shibboleth finden Sie hier.

Um WPA2-Enterprise mit ADFS zu konfigurieren, klicken Sie hier.

Die Entwicklung eines robusten WPA2-Unternehmensnetzwerks erfordert zusätzliche Aufgaben wie das Einrichten einer PKI oder CA (Certificate Authority), um Zertifikate nahtlos an Benutzer zu verteilen. Aber im Gegensatz zu dem, was Sie vielleicht denken, können Sie eines dieser Upgrades durchführen, ohne neue Hardware zu kaufen oder Änderungen an der Infrastruktur vorzunehmen. Beispielsweise kann das Ausrollen des Gastzugriffs oder das Ändern der Authentifizierungsmethode ohne zusätzliche Infrastruktur erfolgen. In letzter Zeit haben viele Institutionen EAP-Methoden von PEAP auf EAP-TLS umgestellt, nachdem sie eine spürbare Verbesserung der Verbindungszeit und der Roaming-Fähigkeit festgestellt oder von einem physischen RADIUS-Server zu einer Cloud-RADIUS-Lösung gewechselt hatten. Die Verbesserung der Funktionalität von drahtlosen Netzwerken kann erreicht werden, ohne ein einziges Stück Hardware zu ändern.

WPA2-Enterprise-Protokolle

Im Folgenden finden Sie eine kurze Zusammenfassung der primären WPA2-Enterprise-Authentifizierungsprotokolle. Wenn Sie einen ausführlicheren Vergleich und Kontrast wünschen, lesen Sie den Artikel in voller Länge.

EAP-TLS

EAP-TLS ist ein zertifikatsbasiertes Protokoll, das weithin als einer der sichersten EAP-Standards gilt, da es das Risiko des Diebstahls von Over-the-Air-Anmeldeinformationen eliminiert. Es ist auch das Protokoll, das die beste Benutzererfahrung bietet, da es kennwortbezogene Unterbrechungen aufgrund von Kennwortänderungsrichtlinien beseitigt. In der Vergangenheit gab es ein Missverständnis, dass zertifikatbasierte Authentifizierung schwierig einzurichten und / oder zu verwalten war, aber jetzt wird EAP-TLS von vielen als einfacher einzurichten und zu verwalten angesehen als die anderen Protokolle.

Möchten Sie mehr über die Vorteile von EAP-TLS erfahren und wie SecureW2 Sie bei der Implementierung in Ihrem eigenen Netzwerk unterstützen kann? Klicken Sie auf den Link!

EAP-TTLS /PAP

EAP-TTLS/PAP ist ein auf Anmeldeinformationen basierendes Protokoll, das für eine einfachere Einrichtung erstellt wurde, da nur der Server authentifiziert werden muss, während die Benutzerauthentifizierung optional ist. TTLS erstellt einen „Tunnel“ zwischen dem Client und dem Server und bietet Ihnen mehrere Möglichkeiten zur Authentifizierung.

Aber TTLS enthält viele Schwachstellen. Der Konfigurationsprozess kann für unerfahrene Netzwerkbenutzer schwierig sein, und ein einzelnes falsch konfiguriertes Gerät kann zu erheblichen Verlusten für die Organisation führen. Mit dem Protokoll können Anmeldeinformationen im Klartext über Funk gesendet werden, was anfällig für Cyberangriffe wie Man-In-The-Middle sein und leicht zur Erreichung der Ziele des Hackers verwendet werden kann.

Wenn Sie mehr über die Schwachstellen von TTLS-PAP erfahren möchten, lesen Sie den vollständigen Artikel hier.

PEAP-MSCHAPv2

PEAP-MSCHAPv2 ist ein auf Anmeldeinformationen basierendes Protokoll, das von Microsoft für Active Directory-Umgebungen entwickelt wurde. Obwohl PEAP-MSCHAPv2 eine der beliebtesten Methoden für die WPA2-Unternehmensauthentifizierung ist, erfordert es keine Konfiguration der Serverzertifikatvalidierung, sodass Geräte für den Diebstahl von Over-the-Air-Anmeldeinformationen anfällig sind. Gerätefehlkonfigurationen, wenn sie den Endbenutzern überlassen werden, sind relativ häufig, weshalb die meisten Unternehmen auf Onboarding-Software angewiesen sind, um Geräte für PEAP-MSCHAPv2 zu konfigurieren. Lesen Sie, wie diese Top-Universität von PEAP-MSCHAPv2 auf EAP-TLS-Authentifizierung umgestellt hat, um Netzwerkbenutzern eine stabilere Authentifizierung zu bieten.

Weitere Informationen zu PEAP MSCHAPv2 finden Sie in diesem Artikel.

802.1 x Authentifizierungsmethoden

Bevor Benutzer täglich für den Netzwerkzugriff authentifiziert werden können, müssen sie in das sichere Netzwerk integriert werden. Onboarding ist der Prozess der Überprüfung und Genehmigung von Benutzern, damit sie sich mit einer Form der Identifikation, wie Benutzername / Passwort oder Zertifikaten, mit dem sicheren Netzwerk verbinden können. Dieser Prozess wird oft zu einer erheblichen Belastung, da Benutzer ihre Geräte für das Netzwerk konfigurieren müssen. Für normale Netzwerkbenutzer kann sich der Prozess als zu schwierig erweisen, da IT-Kenntnisse auf hohem Niveau erforderlich sind, um die Schritte zu verstehen. Universitäten erleben dies beispielsweise zu Beginn eines akademischen Jahres, wenn sie Hunderte oder sogar Tausende von Studentengeräten einbinden, was zu langen Schlangen von Support-Tickets führt. Onboarding-Clients bieten eine benutzerfreundliche Alternative, mit der Endbenutzer ihre Geräte in wenigen Schritten selbst konfigurieren können, wodurch Benutzer und IT-Administratoren viel Zeit und Geld sparen.

Passwortbasierte Authentifizierung

Die überwiegende Mehrheit der Authentifizierungsmethoden basiert auf einem Benutzernamen/Passwort. Es ist am einfachsten zu implementieren, da die meisten Institutionen bereits eine Art von Anmeldeinformationen eingerichtet haben, aber das Netzwerk ist anfällig für alle Probleme von Passwörtern ohne ein Onboarding-System (siehe unten).

Für die passwortbasierte Authentifizierung gibt es grundsätzlich 2 Optionen: PEAP-MSCHAPv2 und EAP-TTLS/PAP. Beide funktionieren ähnlich, aber TTLS wird von keinem Microsoft-Betriebssystem vor Windows 8 unterstützt, ohne einen 802.1x-Anbieter eines Drittanbieters wie unseren Enterprise Client zu verwenden. Zu diesem Zeitpunkt haben die meisten Institutionen PEAP implementiert oder auf PEAP umgestellt. Sie können PEAP jedoch nicht bereitstellen, ohne Active Directory (einen proprietären Microsoft-Dienst) zu verwenden oder Ihre Kennwörter unverschlüsselt zu lassen.

Tokenbasierte Authentifizierung

In der Vergangenheit waren Token physische Geräte in Form von Schlüsselanhängern oder Dongles, die an Benutzer verteilt wurden. Sie generierten Nummern synchron mit einem Server, um einer Verbindung eine zusätzliche Validierung hinzuzufügen. Obwohl Sie sie herumtragen und erweiterte Funktionen wie Fingerabdruckscanner oder als USB-Plug-Ins verwenden können, haben Dongles Nachteile. Sie können teuer sein und sind dafür bekannt, gelegentlich die Verbindung zu den Servern zu verlieren.

Physische Token werden immer noch verwendet, aber ihre Popularität nimmt ab, da Smartphones sie überflüssig gemacht haben. Was einst auf einen Fob geladen wurde, können Sie jetzt in eine App einfügen. Darüber hinaus gibt es andere Methoden für die Zwei-Faktor-Authentifizierung außerhalb der EAP-Methode selbst, z. B. Text- oder E-Mail-Bestätigungen zur Validierung eines Geräts.

Zertifikatsbasierte Authentifizierung

Zertifikate sind seit langem eine Hauptstütze der Authentifizierung im Allgemeinen, werden jedoch normalerweise nicht in BYOD-Einstellungen bereitgestellt, da Benutzer sie für Zertifikate auf ihren eigenen Geräten installieren müssen. Sobald jedoch ein Zertifikat installiert ist, sind sie erstaunlich bequem: sie sind nicht von Kennwortänderungsrichtlinien betroffen, ist weitaus sicherer als Benutzernamen / Passwörter, und Geräte werden schneller authentifiziert.

Die PKI-Dienste von SecureW2 bilden in Kombination mit dem JoinNow Onboarding-Client eine schlüsselfertige Lösung für die zertifikatsbasierte WLAN-Authentifizierung. Eine effektive PKI stellt die notwendige Infrastruktur für die Implementierung eines zertifikatsbasierten Netzwerks bereit und gewährleistet die Sicherheit und Verteilung aller Netzwerkzertifikate.. Unternehmen können Zertifikate jetzt nahtlos an Geräte verteilen und mit unseren leistungsstarken Zertifikatsverwaltungsfunktionen problemlos verwalten.

WPA2-Enterprise-Herausforderungen

Nach unserer Erfahrung haben wir festgestellt, dass das durchschnittliche WPA2-Enterprise-Netzwerk an einer Kombination dieser 4 Probleme leidet:

Nachteil # 1: Gerätevariation

Als IEEE 2001 das 802.1x-Protokoll erstellte, gab es nur wenige Geräte, die den drahtlosen Zugriff nutzen konnten, und die Netzwerkverwaltung war viel einfacher. Seitdem ist die Zahl der Gerätehersteller mit dem Aufstieg des Mobile Computing explodiert. Um eine Perspektive zu geben, gibt es heute mehr Android-Varianten als ganze Betriebssysteme im Jahr 2001.

Die Unterstützung für 802.1x ist geräteübergreifend inkonsistent, selbst zwischen Geräten desselben Betriebssystems. Jedes Gerät hat einzigartige Eigenschaften, die dazu führen können, dass sie sich unvorhersehbar verhalten. Dieses Problem wird durch eindeutige Treiber und Software, die auf dem Gerät installiert sind, verschlimmert.

Nachteil #2: MITM und Bereitstellung von Zertifikaten

Während WPA2 eine sehr sichere Verbindung bietet, müssen Sie auch sicher sein, dass die Benutzer nur eine Verbindung zum sicheren Netzwerk herstellen. Eine sichere Verbindung ist bedeutungslos, wenn der Benutzer unwissentlich zu einem Honeypot oder Imposter Signal verbunden. Institutionen suchen und erkennen häufig Rogue Access Points, einschließlich Man-in-the-Middle-Angriffen, aber Benutzer können auch außerhalb des Standorts anfällig sein. Eine Person mit einem Laptop kann versuchen, Benutzeranmeldeinformationen an einer Bushaltestelle, einem Coffeeshop oder an einem anderen Ort zu sammeln, an dem Geräte möglicherweise eine automatische Verbindung herstellen.

Selbst wenn der Server über ein ordnungsgemäß konfiguriertes Zertifikat verfügt, gibt es keine Garantie dafür, dass Benutzer keine Verbindung zu einer betrügerischen SSID herstellen und keine ihnen vorgelegten Zertifikate akzeptieren. Es empfiehlt sich, den öffentlichen Schlüssel auf dem Gerät des Benutzers zu installieren, um die vom Server vorgelegten Zertifikate automatisch zu überprüfen.

Um mehr über MITM-Angriffe zu erfahren, lesen Sie unsere Aufschlüsselung hier.

Nachteil #3: Das Problem der Passwortänderung

Netzwerke mit Passwörtern, die regelmäßig ablaufen, werden mit WPA2-Enterprise zusätzlich belastet. Jedes Gerät verliert die Verbindung, bis es neu konfiguriert wird. Dies war weniger ein Problem, wenn der durchschnittliche Benutzer nur ein Gerät hatte, aber in der heutigen BYOD-Umgebung verfügt jeder Benutzer wahrscheinlich über mehrere Geräte, die alle eine sichere Netzwerkverbindung erfordern. Je nachdem, wie Kennwortänderungen vorgenommen werden oder wie die Benutzer Kennwörter verwalten, kann dies eine Belastung für Helpdesks darstellen.

In Netzwerken mit unerwarteten Kennwortänderungen aufgrund von Datenschutzverletzungen oder Sicherheitslücken ist dies noch schlimmer. Neben der Einführung neuer Anmeldeinformationen vor Ort muss es mit einem Zustrom von Helpdesk-Tickets im Zusammenhang mit Wi-Fi umgehen.

Nachteil # 4: Ändern der Benutzererwartungen

Der mit Abstand schwierigste Teil beim Abschluss eines WPA2-Enterprise-Netzwerk-Setups ist die Schulung der Benutzer. Benutzer haben heute unglaublich hohe Erwartungen an die Benutzerfreundlichkeit. Sie haben auch mehr Möglichkeiten als je zuvor, den offiziellen Zugang zu umgehen. Wenn das Netzwerk zu schwer zu bedienen ist, verwenden sie Daten. Wenn das Zertifikat schlecht ist, werden sie es ignorieren. Wenn sie nicht auf etwas zugreifen können, was sie wollen, verwenden sie einen Proxy.

Damit WPA2-Enterprise effektiv ist, müssen Sie die Navigation für Netzwerkbenutzer so einfach wie möglich gestalten, ohne die Sicherheit zu beeinträchtigen.

Bevor Sie mit Ihrem WPA2-Enterprise-Netzwerk beginnen, lesen Sie unseren Leitfaden zu den häufigsten Fehlern, die beim Einrichten von WPA2-Enterprise auftreten.

Vereinfachen von WPA2-Enterprise mit JoinNow

Ein ordnungsgemäß konfiguriertes WPA2-Enterprise-Netzwerk mit 802.1x-Authentifizierung ist ein leistungsstarkes Tool zum Schutz der Sicherheit von Netzwerkbenutzern und zum Sichern wertvoller Daten; dies ist jedoch keineswegs das Ende der Überlegungen, die Sie anstellen müssen. Viele Komponenten tragen zur Sicherheit und Nutzbarkeit des Netzwerks als Gesamtsystem bei. Wenn nur die Authentifizierungsmethode sicher ist, während die Konfiguration der verwalteten Geräte dem durchschnittlichen Netzwerkbenutzer überlassen bleibt, besteht ein ernstes Risiko für die Integrität des Netzwerks. SecureW2 ist sich bewusst, dass jede Facette des drahtlosen Netzwerks im Einklang mit der Sicherheit arbeiten muss, daher haben wir einige schlüsselfertige Konzepte bereitgestellt, die jeder Netzwerkadministrator bei seiner Netzwerkplanung berücksichtigen muss.

Effizienz durch Onboarding

Eine der größten Herausforderungen für Netzwerkadministratoren besteht darin, Benutzer effizient und genau in das sichere Netzwerk einzubinden. Wenn sie ihren eigenen Geräten überlassen werden, werden viele Benutzer falsch konfigurieren. Die Konfiguration für ein WPA2-Unternehmensnetzwerk mit 802.1x-Authentifizierung ist kein einfacher Vorgang und umfasst mehrere Schritte, die eine Person, die mit IT-Konzepten nicht vertraut ist, nicht verstehen würde. Wenn Benutzer keine Verbindung zur sicheren SSID herstellen und nicht ordnungsgemäß für WPA2-Enterprise eingerichtet sind, gehen die von Administratoren erwarteten Sicherheitsvorteile verloren. Für diejenigen, die die Vorteile zertifikatbasierter Netzwerke nutzen möchten, entscheiden sich viele für die Bereitstellung eines Onboarding-Clients, der die Geräte der Benutzer automatisch konfiguriert.

Onboarding-Clients, wie sie von SecureW2 angeboten werden, beseitigen die Verwirrung für Benutzer, indem Sie sie mit nur wenigen, einfachen Schritten auffordern, die von Schülern ab dem K-12-Alter ausgeführt werden sollen. Das Ergebnis ist ein ordnungsgemäß konfiguriertes WPA2-Unternehmensnetzwerk mit 802.1x-Authentifizierung, das alle Netzwerkbenutzer erfolgreich in das sichere Netzwerk integriert hat.

Möchten Sie weitere Informationen zu den Vorteilen einer optimierten und sicheren BYOD-Onboarding-Software (Bring Your Own Device)? Schauen Sie sich dieses informative Stück über Onboarding an!

Certificate-Hardened WPA2-Enterprise

Mit einer PKI können Organisationen x.509-Zertifikate verwenden und an Netzwerkbenutzer verteilen. Es besteht aus einem HSM (Hardware Security Module), CAs, Client, öffentlichen und privaten Schlüsseln und einer CRL (Certificate Revocation List). Eine effektive PKI erhöht die Netzwerksicherheit erheblich und ermöglicht es Unternehmen, kennwortbezogene Probleme mit zertifikatsbasierter Authentifizierung zu beseitigen. Sobald die PKI konfiguriert ist, können Netzwerkbenutzer mit der Registrierung für Zertifikate beginnen. Dies ist eine herausfordernde Aufgabe, aber Organisationen, die einen Onboarding-Client verwendet haben, hatten den größten Erfolg bei der Verteilung von Zertifikaten. SecureW2 ist in der Lage, alle Tools bereitzustellen, die für eine erfolgreiche PKI-Bereitstellung und eine effiziente Verteilung von Zertifikaten erforderlich sind. Nachdem die Benutzer ihre Geräte mit einem Zertifikat ausgestattet haben, können sie sich für das drahtlose Netzwerk authentifizieren. Über die sichere drahtlose Authentifizierung hinaus können Zertifikate für VPN, Webanwendungsauthentifizierung, SSL-Inspektionssicherheit und vieles mehr verwendet werden.

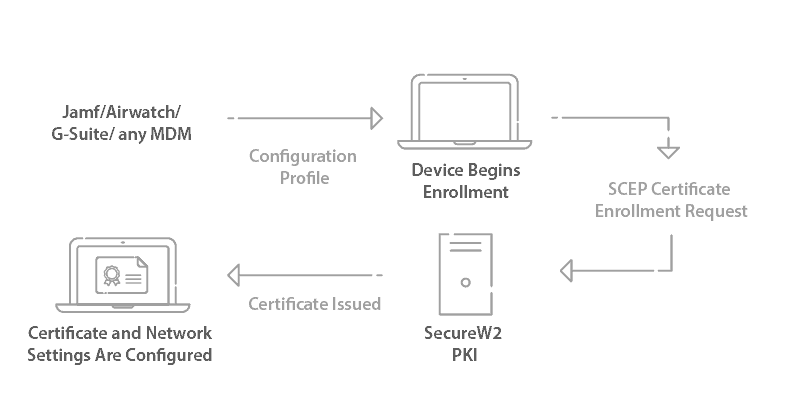

WPA2-Enterprise Managed Device Configuration

Unternehmen mit verwalteten Geräten fehlt häufig eine einheitliche Methode zum Konfigurieren von Geräten für zertifikatsgesteuerte Sicherheit. Wenn Benutzer sich selbst konfigurieren können, führt dies häufig zu vielen falsch konfigurierten Geräten, und es kann schwierig sein, die Aufgabe der IT zu überlassen. Das manuelle Konfigurieren von Dutzenden oder manchmal sogar Hunderten von Geräten für ein sicheres WPA2-Unternehmensnetzwerk wird oft als zu arbeitsintensiv angesehen, um sich zu lohnen. Die fortschrittlichen SCEP- und WSTEP-Gateways von SecureW2 bieten die Möglichkeit, verwaltete Geräte ohne Interaktion des Endbenutzers automatisch zu registrieren. Mit diesen Gateways kann eine IT-Abteilung auf einen Schlag verwaltete Geräte eines beliebigen großen Anbieters für zertifikatsgesteuerte Netzwerksicherheit konfigurieren.

RADIUS-Server und richtliniengesteuerte Zugriffskontrolle

Der RADIUS-Server spielt eine entscheidende Rolle im Netzwerk und authentifiziert jedes Gerät, wenn es eine Verbindung zum Netzwerk herstellt. Die JoinNow-Lösung von SecureW2 ist mit einem erstklassigen Cloud-RADIUS-Server ausgestattet, der eine leistungsstarke, richtliniengesteuerte 802.1x-Authentifizierung bietet. Unterstützt von AWS bietet es hochverfügbare, konsistente und qualitativ hochwertige Verbindungen und erfordert keine physische Installation. Der Server kann einfach konfiguriert und an die Anforderungen jedes Unternehmens angepasst werden, ohne dass zusätzliche Upgrades der vorhandenen Infrastruktur erforderlich sind. Nach der vollständigen Integration ist das zertifikatbasierte Netzwerk bereit, mit der Authentifizierung von Netzwerkbenutzern zu beginnen.

SecureW2 bietet auch eine branchenweit erste Technologie, die wir Dynamic Cloud RADIUS nennen, mit der der RADIUS direkt auf das Verzeichnis verweisen kann – sogar auf Cloud-Verzeichnisse wie Google, Azure und Okta. Anstatt Richtlinienentscheidungen basierend auf statischen Zertifikaten zu treffen, trifft RADIUS Richtlinienentscheidungen auf Laufzeitebene basierend auf Benutzerattributen, die im Verzeichnis gespeichert sind.

Dynamic RADIUS ist ein erweiterter RADIUS mit besserer Sicherheit und einfacherer Benutzerverwaltung. Möchten Sie mehr wissen? Sprechen Sie mit einem unserer Experten, um zu erfahren, ob Ihr WPA2-Unternehmensnetzwerk von Dynamic RADIUS profitieren kann.

Die Schlüssel zu einer erfolgreichen RADIUS-Bereitstellung sind Verfügbarkeit, Konsistenz und Geschwindigkeit. Securew2s Cloud RADIUS stattet Unternehmen mit den Tools aus, die sie benötigen, um das sichere Netzwerk einfach zu verbinden und immer verfügbar zu machen, damit Benutzer konsequent vor Bedrohungen von außen geschützt sind.