WPA2-Enterprise ha existido desde 2004 y todavía se considera el estándar de oro para la seguridad de redes inalámbricas, ya que ofrece cifrado por aire y un alto nivel de seguridad. Junto con el método de autenticación efectivo conocido como 802.1 x para Cloud RADIUS, los usuarios han sido autorizados con éxito para el acceso seguro a la red durante muchos años. Pero en ese tiempo, WPA2-Enterprise no ha sido más fácil de configurar manualmente. Independientemente de si está implementando una red inalámbrica por primera vez o un experto experimentado, siempre hay desafíos únicos listos para darle un dolor de cabeza. Por suerte, existen soluciones de red probadas y verdaderas que buscan corregir las dificultades de red que experimenta.

- WPA2-PSK y WPA2-Enterprise: ¿Cuál es la diferencia?

- WPA2-PSK

- WPA3-PSK

- WPA2-Enterprise

- WPA3-Empresa

- la Implementación de WPA2-Enterprise y 802.1 x

- Los Componentes de 802.1x

- Cliente / Suplicante

- Conmutador / Punto de acceso / Controlador

- Servidor RADIUS

- Tienda de identidad

- 802.1 Métodos de Autenticación x

- Autenticación basada en contraseñas

- Autenticación basada en Tokens

- Autenticación Basada en Certificados

- Protocolos de autenticación WPA2

- EAP-TLS

- EAP-TTLS/PAP

- PEAP-MSCHAPv2

- WPA2-Desafíos empresariales

- Inconveniente # 1: Variación del dispositivo

- Inconveniente # 2: MITM y entrega de certificados

- Inconveniente # 3: El problema de cambio de contraseña

- Inconveniente # 4: Cambiar las expectativas del usuario

- Simplificación de WPA2-Enterprise con JoinNow

- Eficiencia mediante la Incorporación

- WPA2-Enterprise reforzado con certificados

- Aprovisionamiento Automático de Dispositivos Administrados

- Servidores RADIUS y Control de Acceso Basado en directivas

WPA2-PSK y WPA2-Enterprise: ¿Cuál es la diferencia?

WPA2-PSK

WPA2-PSK (Clave Pre-compartida de Acceso protegido Wi-Fi 2) es un tipo de red protegida por una única contraseña compartida entre todos los usuarios. Generalmente se acepta que una sola contraseña para acceder a Wi-Fi es segura, pero solo en la medida en que confíes en quienes la usan. De lo contrario, es trivial que alguien que ha obtenido la contraseña a través de medios nefastos se infiltre en la red. Esta es la razón por la que WPA2-PSK a menudo se considera inseguro.

Solo hay unas pocas situaciones en las que se debe implementar WPA2-PSK:

- La red tiene solo unos pocos dispositivos, todos de confianza. Esto podría ser una casa u oficina pequeña.

- Como una forma de impedir que los usuarios ocasionales se unan a una red abierta cuando no puedan implementar un portal cautivo. Esto podría ser una cafetería o una red de invitados.

- Como red alternativa para dispositivos no compatibles con 802.1 x. Un ejemplo son las consolas de juegos en un dormitorio de estudiantes.

WPA3-PSK

Para mejorar la eficacia de PSK, las actualizaciones de WPA3-PSK ofrecen una mayor protección al mejorar el proceso de autenticación. Una estrategia para hacer esto utiliza la Autenticación Simultánea de Iguales (SAE) para hacer que los ataques de diccionario de fuerza bruta sean mucho más difíciles para un hacker. Este protocolo requiere la interacción del usuario en cada intento de autenticación, lo que provoca una desaceleración significativa para aquellos que intentan hacer fuerza bruta a través del proceso de autenticación.

WPA2-Enterprise

La implementación de WPA2-Enterprise requiere un servidor RADIUS, que se encarga de la tarea de autenticar el acceso de los usuarios de red. El proceso de autenticación real se basa en la política 802.1 x y viene en varios sistemas diferentes etiquetados como EAP. Debido a que cada dispositivo se autentica antes de conectarse, se crea un túnel personal cifrado entre el dispositivo y la red.

WPA3-Enterprise

Una mejora significativa que ofrece WPA3-Enterprise es un requisito para que la validación del certificado del servidor se configure para confirmar la identidad del servidor al que se conecta el dispositivo.

¿Está interesado en obtener más información sobre WPA3? Obtenga los detalles sobre los cambios que WPA3 está preparado para traer en este artículo.

Implementación de WPA2-Enterprise y 802.1x

Solo se necesitan algunos componentes para que 802.1 x funcione. Siendo realistas, si ya tiene puntos de acceso y espacio de servidor de repuesto, posee todo el hardware necesario para que la conexión inalámbrica segura suceda. A veces ni siquiera necesita el servidor: algunos puntos de acceso vienen con software incorporado que puede operar 802.1 x (aunque solo para las implementaciones más pequeñas). Independientemente de si compra soluciones profesionales o construye una usted mismo a partir de herramientas de código abierto, la calidad y la facilidad de 802.1 x es completamente un aspecto de diseño.

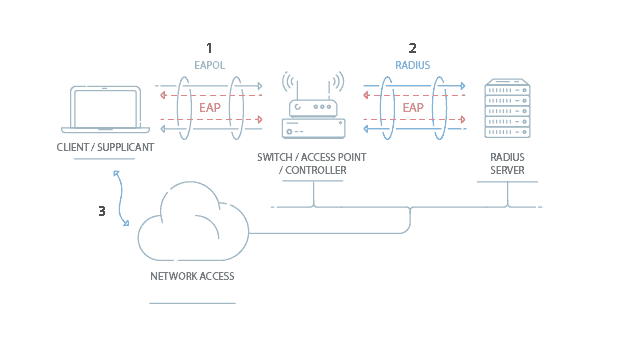

Los componentes de 802.1 x

Cliente / Suplicante

Para que un dispositivo participe en la autenticación 802.1 x, debe tener un software llamado suplicante instalado en la pila de red. El suplicante es necesario, ya que participará en la negociación inicial de la transacción EAP con el conmutador o controlador y empaquetará las credenciales de usuario de una manera compatible con 802.1 x. Si un cliente no tiene un suplicante, los fotogramas EAP enviados desde el conmutador o controlador se ignorarán y el conmutador no podrá autenticarse.

Afortunadamente, casi todos los dispositivos que esperamos que se conecten a una red inalámbrica tienen un suplicante incorporado. SecureW2 proporciona un suplicante 802.1 x para dispositivos que no lo tienen de forma nativa.

Afortunadamente, la gran mayoría de los fabricantes de dispositivos tienen soporte incorporado para 802.1 x. Las excepciones más comunes a esto pueden ser equipos de consumo, como consolas de juegos, dispositivos de entretenimiento o algunas impresoras. En términos generales, estos dispositivos deben ser menos del 10% de los dispositivos de su red y se tratan mejor como la excepción en lugar del enfoque.

Conmutador / Punto de acceso / Controlador

El conmutador o controlador inalámbrico juega un papel importante en la transacción 802.1 x al actuar como un «corredor» en la bolsa. Hasta una autenticación correcta, el cliente no tiene conectividad de red, y la única comunicación es entre el cliente y el conmutador en el exchange 802.1 x. El conmutador / controlador inicia el intercambio enviando un paquete EAPOL-Start al cliente cuando el cliente se conecta a la red. Las respuestas del cliente se reenvían al servidor RADIUS correcto en función de la configuración de la Configuración de seguridad inalámbrica. Cuando se completa la autenticación, el conmutador / controlador toma una decisión sobre si autorizar el dispositivo para el acceso a la red en función del estado del usuario y, posiblemente, de los atributos contenidos en el paquete Access_Accept enviado desde el servidor RADIUS.

Si el servidor RADIUS envía un paquete Access_Accept como resultado de una autenticación, puede contener ciertos atributos que proporcionan al conmutador información sobre cómo conectar el dispositivo a la red. Los atributos comunes especificarán qué VLAN asignar a un usuario, o posiblemente un conjunto de ACLs (Lista de Control de acceso) que se le debe dar al usuario una vez conectado. Esto se denomina comúnmente «Asignación de políticas basada en el usuario», ya que el servidor RADIUS toma la decisión en función de las credenciales del usuario. Los casos de uso comunes serían empujar a los usuarios invitados a una «VLAN invitada» y a los empleados a una «VLAN de empleado».

Servidor RADIUS

El servidor RADIUS local o en la nube actúa como» guardia de seguridad » de la red; a medida que los usuarios se conectan a la red, RADIUS autentica su identidad y los autoriza para el uso de la red. Un usuario obtiene autorización para acceder a la red después de inscribirse para obtener un certificado de la Infraestructura de clave Privada (PKI) o confirmar sus credenciales. Cada vez que el usuario se conecta, RADIUS confirma que tiene el certificado o las credenciales correctos y evita que los usuarios no aprobados accedan a la red. Un mecanismo de seguridad de claves que se puede emplear cuando se utiliza un RADIUS es la validación de certificados de servidor. Esto garantiza que el usuario solo se conecte a la red a la que desea conectarse configurando su dispositivo para confirmar la identidad del RADIUS comprobando el certificado del servidor. Si el certificado no es la que el dispositivo está buscando, no enviará un certificado o credenciales para la autenticación.

Los servidores RADIUS también se pueden usar para autenticar usuarios de una organización diferente. Las soluciones como Eduroam tienen servidores RADIUS que funcionan como proxies (como RADSEC) para que, si un estudiante visita una universidad vecina, el servidor RADIUS pueda autenticar su estado en su universidad de origen y otorgarle acceso seguro a la red en la universidad que está visitando actualmente.

Almacén de identidades

El almacén de identidades se refiere a la entidad en la que se almacenan los nombres de usuario y las contraseñas. En la mayoría de los casos, se trata de Active Directory o, potencialmente, de un servidor LDAP. Casi cualquier servidor RADIUS puede conectarse a su AD o LDAP para validar usuarios. Hay algunas advertencias cuando se usa LDAP, específicamente sobre cómo se hash las contraseñas en el servidor LDAP. Si sus contraseñas no se almacenan en texto claro o en un hash NTLM, deberá elegir cuidadosamente sus métodos EAP, ya que ciertos métodos, como EAP-PEAP, pueden no ser compatibles. Esto no es un problema causado por los servidores RADIUS, sino por el hash de contraseña.

SecureW2 puede ayudarlo a configurar SAML para autenticar a los usuarios, en cualquier proveedor de identidad, para el acceso Wi-Fi. Aquí hay guías para integrarse con algunos productos populares.

Para configurar la autenticación SAML en Google Workspace, haga clic aquí.

Configurar WPA2-Enterprise con Okta, haga clic aquí.

Para obtener una guía sobre la autenticación SAML con Shibboleth, haga clic aquí.

Para configurar WPA2-Enterprise con ADFS, haga clic aquí.

Desarrollar una red WPA2-Enterprise robusta requiere tareas adicionales, como configurar una PKI o CA (Autoridad de certificación), para distribuir certificados a los usuarios sin problemas. Pero al contrario de lo que podría pensar, puede realizar cualquiera de estas actualizaciones sin comprar nuevo hardware ni realizar cambios en la infraestructura. Por ejemplo, implementar el acceso de invitado o cambiar el método de autenticación se puede lograr sin infraestructura adicional. Recientemente, muchas instituciones han estado cambiando los métodos EAP de PEAP a EAP-TLS después de ver una mejora notable en el tiempo de conexión y la capacidad de itinerancia o de cambiar de un servidor RADIUS físico a una solución RADIUS en la nube. La mejora de la funcionalidad de las redes inalámbricas se puede obtener sin cambiar una sola pieza de hardware.

WPA2-Enterprise Protocolos

Lo que sigue es un breve resumen de los principales WPA2-Enterprise Protocolos de Autenticación. Si quieres una comparación y contraste más a fondo, lee el artículo completo.

EAP-TLS

EAP-TLS es un protocolo basado en certificados que se considera uno de los estándares EAP más seguros porque elimina el riesgo de robo de credenciales por vía aérea. También es el protocolo que proporciona la mejor experiencia de usuario, ya que elimina las desconexiones relacionadas con contraseñas debido a las políticas de cambio de contraseñas. En el pasado, existía la idea errónea de que la autenticación basada en certificados era difícil de configurar y/o administrar, pero ahora muchos consideran que EAP-TLS es más fácil de configurar y administrar que los otros protocolos.

¿Desea obtener más información sobre las ventajas de EAP-TLS y cómo SecureW2 puede ayudarlo a implementarlo en su propia red? Haga clic en el enlace!

EAP-TTLS/PAP

EAP-TTLS/PAP es un protocolo basado en credenciales que se creó para facilitar la configuración porque solo requiere que el servidor se autentique, mientras que la autenticación de usuario es opcional. TTLS crea un «túnel» entre el cliente y el servidor y le ofrece múltiples opciones para la autenticación.

Pero TTLS incluye muchas vulnerabilidades. El proceso de configuración puede ser difícil para usuarios de red sin experiencia, y un solo dispositivo mal configurado puede resultar en pérdidas significativas para la organización. El protocolo permite que las credenciales se envíen por aire en texto claro, lo que puede ser vulnerable a ataques cibernéticos como Man-In-The-Middle y fácilmente reutilizado para lograr los objetivos del hacker.

Si desea obtener más información sobre las vulnerabilidades de TTLS-PAP, lea el artículo completo aquí.

PEAP-MSCHAPv2

PEAP-MSCHAPv2 es un protocolo basado en credenciales diseñado por Microsoft para entornos de Active Directory. Aunque es uno de los métodos más populares para la autenticación WPA2-Enterprise, PEAP-MSCHAPv2 no requiere la configuración de la validación de certificados de servidor, lo que deja a los dispositivos vulnerables al robo de credenciales por aire. La configuración incorrecta de dispositivos, cuando se deja en manos de los usuarios finales, es relativamente común, por lo que la mayoría de las organizaciones confían en el software de incorporación para configurar dispositivos para PEAP-MSCHAPv2. Lea cómo esta universidad líder se convirtió de la autenticación PEAP-MSCHAPv2 a la autenticación EAP-TLS para proporcionar una autenticación más estable a los usuarios de la red.

Para obtener más información sobre PEAP MSCHAPv2, lea este artículo.

802.1 x Métodos de Autenticación

Antes de que los usuarios pueden autenticarse para acceder a la red día a día, deben incorporarse a la red segura. La incorporación es el proceso de revisión y aprobación de usuarios para que puedan conectarse a la red segura mediante una forma de identificación, como nombre de usuario/contraseña o certificados. Este proceso a menudo se convierte en una carga significativa porque requiere que los usuarios configuren sus dispositivos para la red. Para los usuarios habituales de la red, el proceso puede resultar demasiado difícil porque requiere conocimientos de TI de alto nivel para comprender los pasos. Por ejemplo, las universidades al comienzo de un año académico experimentan esto al incorporar cientos o incluso miles de dispositivos de estudiantes y resultan en largas filas de tickets de soporte. Los clientes de incorporación ofrecen una alternativa fácil de usar que permite a los usuarios finales configurar fácilmente sus dispositivos en unos pocos pasos, ahorrando a los usuarios y administradores de TI una tonelada de tiempo y dinero.

Autenticación basada en contraseña

La gran mayoría de los métodos de autenticación se basan en un nombre de usuario/contraseña. Es la más fácil de implementar, ya que la mayoría de las instituciones ya tienen algún tipo de credenciales configuradas, pero la red es susceptible a todos los problemas de contraseñas sin un sistema de incorporación (consulte a continuación).

Para la autenticación basada en contraseña, hay básicamente 2 opciones: PEAP-MSCHAPv2 y EAP-TTLS / PAP. Ambos funcionan de manera similar, pero TTLS no es compatible con ningún sistema operativo de Microsoft anterior a Windows 8 sin usar un suplicante 802.1 x de terceros, como nuestro Cliente Empresarial. En este punto, la mayoría de las instituciones se han desplegado o han hecho el cambio al PEAP. Sin embargo, no puede implementar PEAP sin usar Active Directory (un servicio propietario de Microsoft) o sin dejar sus contraseñas sin cifrar.

Autenticación basada en tokens

Históricamente, los tokens eran dispositivos físicos en forma de llaveros o dongles que se distribuían a los usuarios. Generaron números sincronizados con un servidor para agregar validación adicional a una conexión. A pesar de que puede transportarlos y utilizar funciones avanzadas como escáneres de huellas dactilares o como plug-ins USB, los dongles tienen desventajas. Pueden ser costosos y se sabe que ocasionalmente pierden conexión con los servidores.

Los tokens físicos siguen en uso, pero su popularidad está disminuyendo a medida que los teléfonos inteligentes los hacen redundantes. Lo que una vez se cargó en un mando ahora se puede poner en una aplicación. Además, hay otros métodos para la autenticación de dos factores fuera del método EAP en sí, como confirmaciones de texto o correo electrónico para validar un dispositivo.

Autenticación basada en certificados

Los certificados han sido durante mucho tiempo un pilar de la autenticación en general, pero normalmente no se implementan en la configuración de BYOD, ya que los certificados requieren que los usuarios los instalen en sus propios dispositivos. Sin embargo, una vez que se instala un certificado, son increíblemente convenientes: no se ven afectados por las políticas de cambio de contraseña, son mucho más seguros que los nombres de usuario/contraseñas y los dispositivos se autentican más rápido.

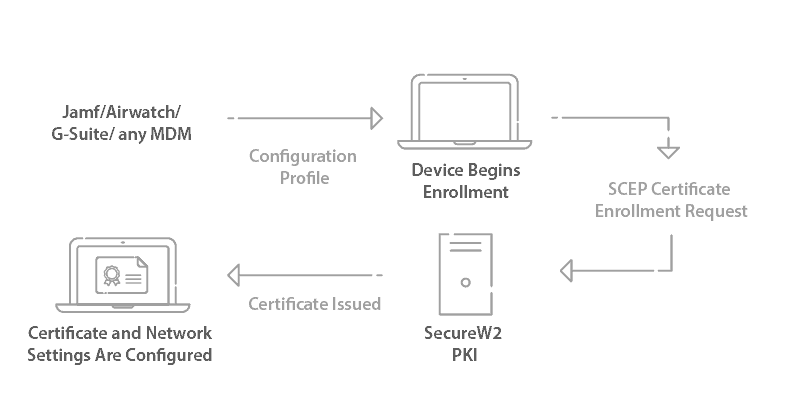

Los servicios de PKI de SecureW2, combinados con el cliente de incorporación JoinNow, crean una solución llave en mano para la autenticación Wi-Fi basada en certificados. Una PKI eficaz proporciona toda la infraestructura necesaria para implementar una red basada en certificados y mantiene la seguridad y la distribución de todos los certificados de red.. Las organizaciones ahora pueden distribuir certificados a los dispositivos sin problemas y administrarlos con facilidad utilizando nuestras potentes funciones de administración de certificados.

Desafíos WPA2-Enterprise

En nuestra experiencia, hemos encontrado que la red WPA2-Enterprise promedio sufre una combinación de estos 4 problemas:

Inconveniente #1: Variación del dispositivo

Cuando IEEE creó el protocolo 802.1 x en 2001, había pocos dispositivos que pudieran usar el acceso inalámbrico y la administración de la red era mucho más simple. Desde entonces, el número de fabricantes de dispositivos se ha disparado con el auge de la informática móvil. Para dar un poco de perspectiva, hay más sabores de Android hoy en día que sistemas operativos completos en 2001.

La compatibilidad con 802.1 x es inconsistente entre dispositivos, incluso entre dispositivos del mismo sistema operativo. Cada dispositivo tiene características únicas que pueden hacer que se comporten de manera impredecible. Este problema se ve agravado por los controladores y el software únicos instalados en el dispositivo.

Inconveniente # 2: MITM y entrega de certificados

Aunque WPA2 ofrece una conexión muy segura, también debe asegurarse de que los usuarios solo se conectarán a la red segura. Una conexión segura no tiene sentido si el usuario se conecta sin saberlo a una señal honeypot o impostora. Las instituciones a menudo buscan y detectan puntos de acceso falsos, incluidos los ataques de Intermediario, pero los usuarios pueden seguir siendo vulnerables fuera del sitio. Una persona con una computadora portátil puede intentar recopilar silenciosamente las credenciales de usuario en una parada de autobús, una cafetería o en cualquier lugar por donde pasen los dispositivos e intentar conectarse automáticamente.

Incluso si el servidor tiene un certificado configurado correctamente, no hay garantía de que los usuarios no se conecten a un SSID falso y acepten los certificados que se les presenten. La práctica recomendada es instalar la clave pública en el dispositivo del usuario para verificar automáticamente los certificados presentados por el servidor.

Para obtener más información sobre los ataques MITM, lea nuestro desglose aquí.

Inconveniente # 3: El problema de cambio de contraseña

Las redes con contraseñas que caducan regularmente enfrentan una carga adicional con WPA2-Enterprise. Cada dispositivo perderá conectividad hasta que se reconfigure. Esto era un problema menor cuando el usuario promedio solo tenía un dispositivo, pero en el entorno BYOD de hoy en día, es probable que cada usuario tenga varios dispositivos que requieren una conexión de red segura. Dependiendo de cómo se implementen los cambios de contraseña o de las habilidades de los usuarios para administrar contraseñas, esto puede ser una carga para los servicios de asistencia.

Es aún peor en redes que tienen cambios inesperados de contraseñas debido a violaciones de datos o vulnerabilidades de seguridad. Además de tener que implementar nuevas credenciales en todo el sitio, tiene que lidiar con una afluencia de tickets de asistencia relacionados con Wi-Fi.

Inconveniente # 4: Cambiar las expectativas del usuario

Con mucho, la parte más difícil de completar una configuración de red WPA2-Enterprise es capacitar a los usuarios. Los usuarios de hoy en día tienen expectativas increíblemente altas de facilidad de uso. También tienen más opciones que nunca para evitar el acceso oficial. Si la red es demasiado difícil de usar, usarán datos. Si el certificado es malo, lo ignorarán. Si no pueden acceder a algo que desean, utilizarán un proxy.

Para que WPA2-Enterprise sea eficaz, debe facilitar al máximo la navegación de los usuarios de red sin sacrificar la seguridad.

Antes de comenzar a usar su red WPA2-Enterprise, consulte nuestro manual sobre los errores más comunes que cometen las personas al configurar WPA2-Enterprise.

Simplificar WPA2-Enterprise con JoinNow

Una red WPA2-Enterprise correctamente configurada que utiliza la autenticación 802.1 x es una poderosa herramienta para proteger la seguridad de los usuarios de la red y proteger datos valiosos; pero de ninguna manera es este el fin de las consideraciones de red que necesita hacer. Muchos componentes contribuyen a la seguridad y facilidad de uso de la red como sistema completo. Si solo el método de autenticación es seguro, mientras que la configuración de los dispositivos administrados se deja al usuario promedio de la red, existe un grave riesgo para la integridad de la red. SecureW2 reconoce que cada faceta de la red inalámbrica debe funcionar al unísono para una seguridad sólida, por lo que hemos proporcionado algunos conceptos llave en mano que cada administrador de red debe considerar en su planificación de red.

Eficiencia a través de la incorporación

Uno de los mayores desafíos para los administradores de red es la incorporación eficiente y precisa de usuarios a la red segura. Si se deja a sus propios dispositivos, muchos usuarios configurarán mal. La configuración para una red WPA2-Enterprise con autenticación 802.1 x no es un proceso simple e implica varios pasos que una persona no familiarizada con los conceptos de TI no entendería. Si los usuarios no se conectan al SSID seguro y no están configurados correctamente para WPA2-Enterprise, los beneficios de seguridad que esperan los administradores se perderán. Para aquellos que desean las ventajas que vienen con las redes basadas en certificados, muchos optan por implementar un cliente de incorporación que configurará automáticamente los dispositivos de los usuarios.

Los clientes de incorporación, como los ofrecidos por SecureW2, eliminan la confusión para los usuarios al solicitarles solo unos pocos pasos simples diseñados para ser completados por estudiantes de K-12 años en adelante. El resultado es una red WPA2-Enterprise configurada correctamente con autenticación 802.1 x que ha incorporado correctamente a todos los usuarios de la red a la red segura.

¿Desea obtener más información sobre las ventajas de un software de incorporación de Bring Your Own Device (BYOD) optimizado y seguro? ¡Echa un vistazo a esta pieza informativa sobre la incorporación!

WPA2-Enterprise reforzado con certificados

Una PKI permite a las organizaciones usar certificados x. 509 y distribuirlos a los usuarios de la red. Consiste en un HSM (Módulo de seguridad de Hardware), CA, cliente, claves públicas y privadas, y una CRL (Lista de Revocación de certificados). Una PKI eficaz refuerza significativamente la seguridad de la red, lo que permite a las organizaciones eliminar los problemas relacionados con las contraseñas con la autenticación basada en certificados. Una vez configurada la PKI, los usuarios de la red pueden comenzar a inscribirse para los certificados. Esta es una tarea difícil de completar, pero las organizaciones que han utilizado un cliente de incorporación han tenido el mayor éxito en la distribución de certificados. SecureW2 es capaz de proporcionar todas las herramientas necesarias para una implementación exitosa de PKI y una distribución eficiente de certificados. Después de equipar sus dispositivos con un certificado, los usuarios están listos para ser autenticados para la red inalámbrica. Más allá de la autenticación inalámbrica segura, los certificados se pueden usar para VPN, autenticación de aplicaciones web, seguridad de inspección SSL y mucho más.

WPA2-Configuración de dispositivos administrados empresariales

Las empresas con dispositivos administrados a menudo carecen de un método unificado para configurar los dispositivos para la seguridad basada en certificados. Permitir que los usuarios se auto-configuren a menudo resulta en muchos dispositivos mal configurados, y dejar la tarea a ÉL puede ser montañoso. Configurar docenas, o a veces incluso cientos, de dispositivos manualmente para una red WPA2-Enterprise segura a menudo se considera demasiado laborioso para que valga la pena. Las pasarelas avanzadas SCEP y WSTEP de SecureW2 proporcionan un medio para inscribir automáticamente dispositivos administrados sin interacción con el usuario final. De un solo golpe, estas pasarelas permiten a un departamento de TI configurar dispositivos administrados de cualquier proveedor importante para la seguridad de red basada en certificados.

Servidores RADIUS y Control de acceso basado en directivas

El servidor RADIUS desempeña un papel fundamental en la red, autenticando todos los dispositivos cuando se conectan a la red. La solución JoinNow de SecureW2 viene incorporada con un servidor RADIUS en la nube de clase mundial, que proporciona una autenticación 802.1 x potente y basada en políticas. Respaldado por AWS, ofrece conexiones de alta disponibilidad, consistentes y de calidad, y no requiere instalación física. El servidor se puede configurar y personalizar fácilmente para adaptarse a los requisitos de cualquier organización, sin necesidad de actualizaciones de la infraestructura existente. Una vez completamente integrada, la red basada en certificados está lista para comenzar a autenticar a los usuarios de la red.

SecureW2 también ofrece una tecnología pionera en la industria que llamamos RADIO dinámico en la nube que permite que RADIUS haga referencia directa al directorio, incluso a directorios en la nube como Google, Azure y Okta. En lugar de tomar decisiones de directiva basadas en certificados estáticos, RADIUS toma decisiones de directiva a nivel de tiempo de ejecución basadas en atributos de usuario almacenados en el directorio.

RADIO dinámico es un RADIO mejorado con una mejor seguridad y una administración de usuarios más fácil. Quieres saber más? Hable con uno de nuestros expertos para ver si su red WPA2-Enterprise puede beneficiarse de Dynamic RADIUS.

Las claves para una implementación RADIUS correcta son la disponibilidad, la consistencia y la velocidad. Cloud RADIUS de SecureW2 equipa a las organizaciones con las herramientas que necesitan para que la red segura sea fácil de conectar y esté siempre disponible para que los usuarios estén constantemente protegidos de amenazas externas.