KB ID 0001113

Problème

La doctoring Cisco DNS est un processus qui intercepte un paquet de réponse DNS lorsqu’il revient sur le réseau et modifie l’adresse IP dans la réponse.

Pourquoi voudriez-vous faire cela? Disons que vous avez un serveur Web sur votre réseau, et son adresse IP publique est 111.111.111.111, et sur votre RÉSEAU local, son adresse IP interne est 192.168.1.100, son nom DNS public (ou URL) est www.yoursite.com . Lorsqu’un utilisateur tape www.votre site.avec leur navigateur, DNS répondra avec l’adresse IP publique de 111.111.111.111, et non l’adresse IP qui se trouve sur votre réseau local (192.168.1.100). Le client ne peut pas envoyer le trafic hors du pare-feu, en « épingle à cheveux » à 180 degrés et renvoyer le trafic à nouveau. Donc ça échoue. Le DNS recherche les paquets de réponse DNS contenant 111.111.111.111 et modifie dynamiquement l’adresse IP du paquet en 192.168.1.100.

Y a-t-il des conditions préalables? Seulement que le serveur DNS envoyant la réponse envoie sa réponse via l’ASA, c’est-à-dire si vous avez votre propre serveur DNS sur place qui répond à la demande (sans recherche directe ni indice racine). ensuite, la réponse DNS ne passe pas par l’ASA, elle ne peut donc pas la traiter. Cela se produit si votre site Web public et votre domaine interne ont le même nom, ou si votre serveur DNS fait autorité pour un domaine avec une adresse IP en dehors de votre réseau. Pour résoudre ce problème, votre meilleur pari est de configurer ‘Split DNS’

Configuration de Windows Split DNS

Comment configurer la falsification DNS

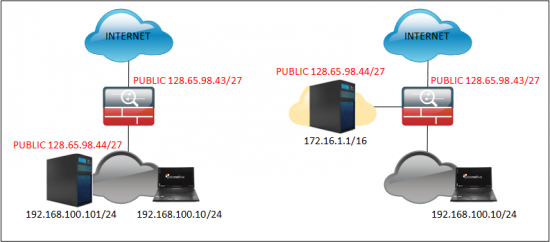

Si vous lisez le préambule, vous savez que la réponse DNS doit passer par le pare-feu et que l’adresse IP publique qui est résolue doit être sur votre réseau. Cela peut être soit un hôte sur votre réseau avec une adresse IP publique, soit un hôte dans votre DMZ qui a une adresse IP publique (les deux exemples sont présentés ci-dessous).

Il faut plus de temps pour expliquer ce qu’est le doctoring DNS que pour le configurer réellement. Essentiellement, vous ajoutez simplement le mot clé « dns » à la fin de l’instruction nat statique pour l’hôte interne à son adresse publique.

Option 1 – Traitement DNS pour un hôte sur votre réseau local

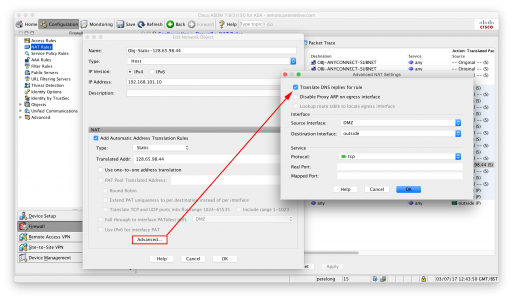

Il s’agit simplement d’un nat statique un à un avec le mot clé dns ajouté dessus, donc en utilisant l’exemple ci-dessus (à gauche), jetons un coup d’œil à nos NATS.

Petes-ASA# show run nat!object network obj_any nat (inside,outside) dynamic interfaceobject network Obj-Static-128.65.98.44 nat (inside,outside) static 128.65.98.44

Vous pouvez avoir beaucoup plus de sortie, mais cela me dit qu’il y a un NAT dynamique pour tout le trafic réseau (PAT tout sur l’interface extérieure dynamiquement). Et une traduction statique pour votre hôte interne, c’est celle à laquelle nous devons ajouter le mot clé dns.

Petes-ASA# configure terminal Petes-ASA(config)# object network Obj-Static-128.65.98.44Petes-ASA(config-network-object)# nat (inside,outside) static 128.65.98.44 dnsPetes-ASA(config-network-object)# exitPetes-ASA(config)# write memBuilding configuration...Cryptochecksum: de650019 1f1583f7 70121512 e1d093e8 15724 bytes copied in 3.430 secs (5241 bytes/sec)Petes-ASA(config)#

Comment Configurer La Documentation DNS Dans L’ASDM ?

Test de la documentation DNS

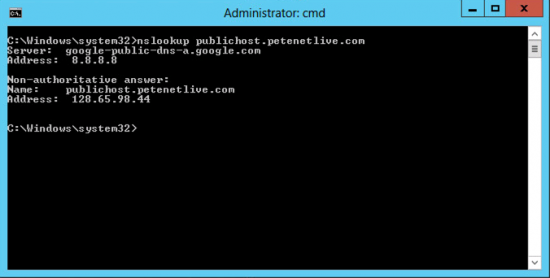

Voici un exemple de ce qui s’est passé avant la configuration de la documentation DNS (ou lorsque la documentation DNS ne fonctionne pas).

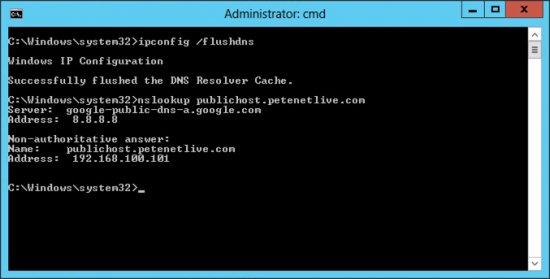

Et une fois configuré, faites de même et notez la différence;

Option 2 – Hôte dans la DMZ

Le processus est identique à ci-dessus seules les étamines NAT sont différentes, c’est-à-dire

Remarque: Je suppose que l’hôte objet existe déjà, sinon ajoutez la ligne en BLEU.

Petes-ASA# configure terminal Petes-ASA(config)# object network Obj-Static-128.65.98.44Petes-ASA(config)# host 172.16.1.1Petes-ASA(config-network-object)# nat (DMZ,outside) static 128.65.98.44 dns

Option 3 – DNS divisé

Windows – Configuration du DNS divisé