Introduction

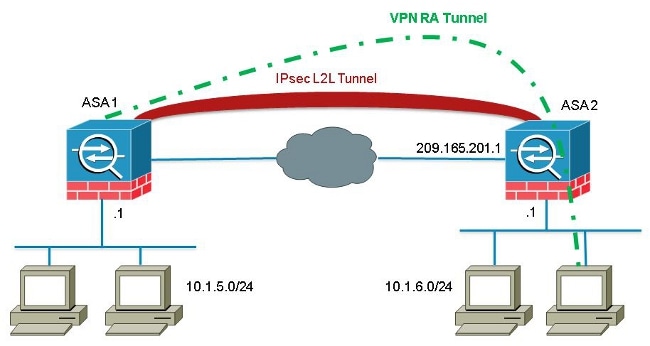

in dit document wordt beschreven hoe de ASA (Adaptive Security Appliance) van Cisco kan worden geconfigureerd om een externe VPN client verbinding van een LAN-to-Lan (L2L) peer address mogelijk te maken.

vereisten

vereisten

Cisco adviseert u deze onderwerpen te kennen:

- Cisco ASA

- Remote Access VPN ‘s

- LAN-naar-LAN VPN’ s

gebruikte componenten

de informatie in dit document is gebaseerd op ASA uit de Cisco 5520-serie die softwareversie 8.4(7) draait.

de informatie in dit document is gemaakt van de apparaten in een specifieke labomgeving. Alle apparaten die in dit document worden gebruikt, zijn gestart met een gewist (standaard) configuratie. Als uw netwerk live is, zorg er dan voor dat u de mogelijke impact van een commando begrijpt.

achtergrondinformatie

hoewel het niet gebruikelijk is om een scenario tegen te komen waarin een VPN-client probeert een verbinding tot stand te brengen via een L2L-tunnel, kunnen beheerders bepaalde externe gebruikers specifieke rechten of toegangsbeperkingen willen toewijzen en hen instrueren de softwareclient te gebruiken wanneer toegang tot deze bronnen vereist is.

Opmerking: Dit scenario werkte in het verleden, maar na een upgrade van de headend ASA naar Versie 8.4(6) of hoger, is de VPN-client niet langer in staat om de verbinding tot stand te brengen.

Cisco bug ID CSCuc75090 introduceerde een gedragsverandering. Voorheen, met de Private Internet Exchange (PIX), toen de Internet Protocol Security (IPSec) proxy niet overeen met een crypto-map Access Control List (ACL), het bleef de vermeldingen verder beneden de lijst te controleren. Dit omvatte overeenkomsten met een dynamische crypto-kaart zonder peer opgegeven.

dit werd beschouwd als een kwetsbaarheid, omdat externe beheerders toegang konden krijgen tot bronnen die de headend-beheerder niet van plan was toen de statische L2L werd geconfigureerd.

er is een fix gemaakt die een controle heeft toegevoegd om overeenkomsten met een crypto-map-item zonder een peer te voorkomen wanneer het al een kaart-item heeft gecontroleerd dat overeenkomt met de peer. Dit had echter invloed op het scenario dat in dit document wordt besproken. Met name een externe VPN-client die probeert verbinding te maken vanaf een L2L-peeradres, kan geen verbinding maken met de headend.

Configure

Gebruik deze sectie om de ASA te configureren om een externe VPN-clientverbinding vanaf een L2L-peeradres toe te staan.

voeg een nieuwe dynamische ingang

om externe VPN-verbindingen van L2L peer-adressen toe te staan, moet u een nieuwe dynamische ingang toevoegen die hetzelfde peer-IP-adres bevat.

Opmerking: U moet ook een andere dynamische regel zonder peer achterlaten, zodat elke client van het internet ook verbinding kan maken.

hier is een voorbeeld van de vorige dynamische crypto-map werkconfiguratie:

crypto dynamic-map ra-dyn-map 10 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 1 match address outside_cryptomap_1

crypto map outside_map 1 set peer 209.165.201.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic ra-dyn-map

hier is de dynamische crypto-map configuratie met de nieuwe dynamische vermelding geconfigureerd:

crypto dynamic-map ra-dyn-map 10 set ikev1 transform-set ESP-AES-128-SHA

crypto dynamic-map ra-dyn-map 10 set peer 209.165.201.1

crypto dynamic-map ra-dyn-map 20 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 1 match address outside_cryptomap_1

crypto map outside_map 1 set peer 209.165.201.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic ra-dyn-map

Verify

er is momenteel geen verificatieprocedure beschikbaar voor deze configuratie.

problemen oplossen

er is momenteel geen specifieke informatie voor het oplossen van problemen Beschikbaar voor deze configuratie.