Password Authentication Protocol, of PAP, en Challenge Handshake Authentication Protocol, of CHAP, worden beide gebruikt om PPP-sessies te authenticeren en kunnen met veel VPN ‘ s worden gebruikt.

PAP werkt als een standaard aanmeldprocedure. Het externe systeem verifieert zichzelf met behulp van een statische gebruikersnaam en wachtwoord combinatie. Het wachtwoord kan door een gevestigde versleutelde tunnel voor extra beveiliging, maar PAP is onderhevig aan tal van aanvallen. Omdat de informatie statisch is, is het kwetsbaar voor wachtwoord raden en snooping.

CHAP hanteert een meer geavanceerde en veilige benadering van authenticatie. Het creëert een unieke uitdaging zin voor elke authenticatie door het genereren van een willekeurige tekenreeks. Deze uitdaging zin wordt gecombineerd met apparaat hostnamen met behulp van eenrichtings hash functies. Met dit proces kan CHAP authenticeren op een manier dat statische geheime informatie niet via de draad wordt verzonden.

laten we dieper duiken in de verschillen tussen PAP en CHAP en hoe ze kunnen samenwerken.

Wat is PAP?

van de twee Point-to-Point Protocol (PPP) authenticatie methoden, PAP is ouder. Het werd in 1992 gestandaardiseerd door middel van het verzoek van de IETF om opmerkingen 1334. PAP is een client-server, wachtwoord gebaseerde authenticatie protocol. Authenticatie vindt slechts één keer plaats aan het begin van een sessieproces.

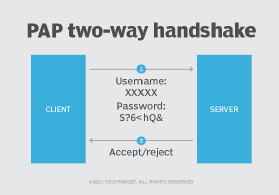

PAP maakt gebruik van een tweeweg handshake proces voor authenticatie met behulp van de volgende stappen.

Stap 1. Client stuurt gebruikersnaam en wachtwoord naar server.

de client die een PPP-sessie met een server wil opzetten, stuurt een combinatie van gebruikersnaam en wachtwoord naar de server. Dit wordt uitgevoerd door middel van een authentication-request pakket.

Stap 2. Server accepteert referenties en verifieert.

als de server luistert naar verificatieverzoeken, zal deze de gebruikersnaam en wachtwoord referenties accepteren en controleren of ze overeenkomen.

als de referenties correct zijn verzonden, zal de server een authentication-ack response packet naar de client sturen. De server zal dan de PPP-sessie tussen de client en de server instellen.

als de referenties onjuist zijn verzonden, zal de server een authentication-nak response packet naar de client sturen. De server zal geen antwoord geven op basis van de negatieve bevestiging.

PAP is een eenvoudig authenticatiemechanisme en eenvoudig te implementeren, maar het heeft ernstige nadelen aan het gebruik ervan in reële omgevingen. Het grootste nadeel is PAP stuurt statische gebruikersnamen en wachtwoorden van clients naar servers in platte tekst. Als slechte acteurs deze communicatie onderschepten, met behulp van tools zoals een pakketsniffer, konden ze een PPP-sessie namens de client authenticeren en instellen.

het is mogelijk om PAP-verificatieverzoeken te verzenden via bestaande versleutelde tunnels. Maar als er andere verificatieopties beschikbaar zijn, zoals CHAP, moeten teams een alternatieve methode gebruiken.

Wat is CHAP?

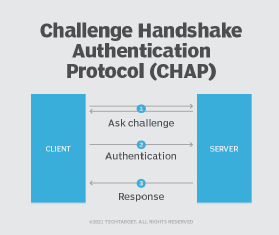

CHAP gebruikt een Drieweg handshake proces om het authenticatiewachtwoord te beschermen tegen slechte acteurs. Het werkt als volgt.

Stap 1. Nadat de koppeling tot stand is gebracht, stuurt de verificator een verificatieuitdaging.

de netwerktoegangsserver voert een hostname lookup uit op de client en initieert de CHAP-authenticatie door een “ask challenge” naar de externe gebruiker te sturen. Deze challenge bevat een willekeurig gegenereerde challenge string.

Stap 2. Client voert hostname lookup.

de client gebruikt het wachtwoord dat zowel de client als de server kennen om een versleutelde eenrichtings hash aan te maken op basis van de challenge string.

Stap 3. Server decodeert hash en verifieert.

de server zal de hash ontcijferen en controleren of het overeenkomt met de initiële challenge string. Als de tekenreeksen overeenkomen, reageert de server met een pakket voor authenticatie-succes. Als de tekenreeksen niet overeenkomen, verzendt de server een antwoord op verificatiefouten en wordt de sessie beëindigd.

Wat zijn de verschillen tussen PAP vs. CHAP?

CHAP kwam in 1996 grotendeels als antwoord op de tekortkomingen in de authenticatie die inherent zijn aan PAP. In plaats van een twee-weg handshake, CHAP gebruikt een drie-weg handshake en stuurt het wachtwoord niet over het netwerk. CHAP gebruikt een versleutelde hash waarvoor zowel de client als de server de gedeelde geheime sleutel kennen. Deze extra stap helpt bij het elimineren van de veiligheid zwakke punten gevonden in PAP.

een ander verschil is dat CHAP kan worden ingesteld om herhaalde halverwege authenticatie uit te voeren. Dit is handig voor bepaalde PPP sessies die een poort open laten, ook al heeft het apparaat op afstand de verbinding verbroken. In dat geval kan iemand anders de verbinding halverwege ophalen door fysieke connectiviteit vast te stellen.

Hoe kunnen PAP en CHAP samenwerken?

PAP en CHAP kunnen niet per se samenwerken. Maar protocollen die gebruik maken van PAP of CHAP kunnen interageren met beide authenticatie methoden, indien gewenst.

bijvoorbeeld, PPP kan PAP of CHAP gebruiken voor authenticatie. Dus, beheerders kunnen het communicatieprotocol configureren om te proberen te authenticeren via chap ‘ s veilige drie-weg handshake eerst en dan terugvallen op de minder veilige, twee-weg authenticatie proces gevonden in PAP.