nnqp ransomware targets om alle gegevens op uw computer

te versleutelen NNQP ransomware is een variant van STOP/DJVU file-encrypting virus familie. Na het infecteren van het doelsysteem door bedrog, het begint met het scannen van alle mappen en het versleutelen van alle bestanden die in hen met Salsa20 en RSA-2048 encryptie-algoritmen, plus markering getroffen bestanden met een extra .nnqp extensie. Zoals je kunt zien, het virus naam is afgeleid van de uitbreiding geeft voor versleutelde bestanden. Bijvoorbeeld, een bestand dat oorspronkelijk 1 heette.jpg wordt 1.jpg.nnqp na de aanval. Bovendien, dit ransomware daalt _readme.txt notities in elke getroffen gegevensmap. Deze nota wordt verondersteld om het slachtoffer te informeren hoe NNQP bestand decryptie tool te krijgen. Zoals uitgelegd in de nota, de enige manier om het te doen is om een flinke losgeld te betalen voor cybercriminelen.

ter verduidelijking, het enige doel van deze malware is om alle bestanden te versleutelen op de computer van het slachtoffer en vervolgens proberen af te persen van de gebruiker om een groot losgeld te betalen voor nnqp ransomware virus operators. De aanvallers zetten data-encryptie-algoritmen slecht gebruik. In dagelijkse communicatie, encryptie wordt meestal gebruikt om de overdracht van informatie te beveiligen, zodat alleen de persoon die de decryptie sleutel kan toegang tot het. In deze situatie, cybercriminelen zijn degenen die de sleutel hebben, dus ze proberen om het te verkopen voor u na illegaal blokkeren van uw toegang tot uw persoonlijke bestanden.

om het slachtoffer te voorzien van informatie over de aanval, is de ransomware ontworpen om losgeldnota ‘ s genaamd _readme te laten vallen.txt door het hele computersysteem. Deze notities geven aan dat de enige manier om te decoderen .nnqp files is om een losgeld te betalen. De aanvallers suggereren het verzenden van een versleuteld bestand dat geen waardevolle informatie bevat om hen, zodat ze kunnen bewijzen dat ze alle gegevens kunnen decoderen. Het losgeld nota geeft aan slachtoffer persoonlijke ID op te nemen in de e-mail aan hen. Ze bieden ook twee e-mailadressen te gebruiken – de primaire, [email protected] en een alternatief, [email protected]. volgens de nota, de kosten van de decryptie tools hangt af van hoe snel het slachtoffer schrijft aan de aanvallers. Als dit wordt gedaan binnen de eerste 72 uur na de infectie tijdstempel, de boeven beloven een 50% korting, waarbij de prijs wordt ingesteld op $490. Anders, de decryptie prijs blijft $980.

als u denkt over het betalen van het losgeld, willen we u waarschuwen dat dit geen aanbevolen optie is volgens cybersecurity experts en FBI. Niet alleen is het niet garanderen data recovery, Het helpt ook om brandstof verdere ransomware distributie operaties. Cybercriminelen achter dergelijke vorm van malware verdienen miljoenen in Amerikaanse dollars per jaar, dus het moedigt hen alleen maar om hun smerige zaken voort te zetten. Bovendien is er geen manier om de aanvallers op te sporen als u besluit om naar hun eisen te luisteren – de aanvallers zullen geen reguliere banktransacties accepteren om te voorkomen dat ze worden opgespoord. De enige manier waarop ze accepteren de betalingen is via cryptogeld. Ze hebben de neiging om slachtoffers te vragen om te kopen, bijvoorbeeld, Bitcoins de moeite waard het afgehandelde losgeld bedrag, en vervolgens opdracht om het bedrag over te dragen aan hun virtuele portemonnee.

een ander zorgelijk detail over deze ransomware is dat het de neiging om computers te infecteren met informatie-stelen malware, bijvoorbeeld, AZORULT of Vidar Trojans. Deze bedreigingen kunnen aanvallers om specifieke commando ‘ s op de computer van het slachtoffer op afstand uit te voeren en pak verschillende gevoelige gegevens die kunnen worden gebruikt in verdere aanvallen of chantage – bijvoorbeeld, Uw wachtwoorden, bankgegevens, browsegeschiedenis, cookies, cryptogeld portefeuilles en nog veel meer. Daarom, denk niet dat het betalen van het losgeld zal alle problemen op te lossen met uw computer en privacy. U kunt begrijpen hoe stiekem deze aanvallers zijn, omdat er geen enkele vermelding van extra malware gedaald op uw computer in de _readme.tekst notitie.

om de schade op uw computer op te ruimen, raden wij u aan het nnqp ransomware virus zonder enige vertraging te verwijderen. Voor deze, moet u uw computer opstarten in de Veilige modus met netwerk eerst. U kunt gratis richtlijnen over hoe het te doen hieronder Dit artikel te vinden. Om bestanden in verband met de malware en verschillende wijzigingen in het register te identificeren, raden we aan om een robuuste antivirus-oplossing te gebruiken, bijvoorbeeld INTEGO Antivirus. Daarnaast wilt u misschien RESTORO downloaden en gebruiken om virusschade op Windows OS-bestanden te repareren.

Ransomware Summary

| Name | NNQP Ransomware Virus |

| Type | Ransomware; Crypto-malware; Virtual Extortion Virus |

| Family | STOP/DJVU |

| Encryption type | RSA 2048 + Salsa20 |

| Previous versions | YJQS, SHGV, HUDF, NNQP, XCMB, SBPG, MIIA (find full list here) |

| Version | 363rd |

| Extension | .nnqp |

| Cybercriminal emails | [email protected], [email protected] |

| extra malware gedaald | Azorult of Vidar Trojan |

| schade | na de eerste infiltratie in het doelsysteem, de ransomware versleutelt alle bestanden op het en voegt ze met .nnqp extensie. Het virus slaat ook een kopie van _readme.txt losgeld nota in elke map en desktop. Bovendien, het virus kan de computer infecteren met extra malware. Enkele van de waargenomen varianten zijn AZORULT en Vidar Trojans. Het virus verwijdert ook Volume schaduwkopieën om bestaande systeemherstelpunten te elimineren. Sommige versies kunnen ook Windows HOSTS-bestand te bewerken om de toegang tot een set van domeinen te blokkeren. |

| losgeldbrief | _readme.txt |

| losgeld eisen | $490-$980 in Bitcoin |

| distributie | slachtoffers vaak downloaden deze ransomware langs illegale torrent downloads, gebarsten software, activators, key generators of tools zoals KMSPico. |

| bekende software scheuren Om deze malware bevatten | Corel Draw, Tenorshare 4ukey, Adobe Photoshop, Cubase, Adobe Illustrator, Internet Download Manager, Tally, League of Legends. |

| detectie namen | Trojan: Win32 / Krypter.AA!MTB (Microsoft), Gen: Variant.Fragtor.36858 (B) (Emsisoft), UDS: Trojaans.Win32.Scarsi.gen. (Kaspersky), Gen.Variant.Fragtor.36858 (BitDefender), MachineLearning/Anomalous.95% (Malwarebytes), Verpakt.Generiek.528 (Symantec) zie alle detectie naam variaties op VirusTotal |

| verwijderen | Verwijder ransomware en gerelateerde malware van uw PC met behulp van professionele software van uw keuze. We raden het gebruik van INTEGO Antivirus. Om virusschade op Windows OS-bestanden te herstellen, overweeg scannen met RESTORO. |

verwijder MALWARE & herstel VIRUSSCHADE

1 stap. Krijg robuuste antivirus om bestaande bedreigingen te verwijderen en real-time bescherming mogelijk te maken

INTEGO Antivirus voor Windows biedt robuuste real-time bescherming, Web Shield tegen phishing en misleidende websites, blokkeert kwaadaardige downloads en blokkeert Zero-Day bedreigingen. Gebruik het om ransomware en andere virussen professioneel van uw computer te verwijderen.

2 Stap. Reparatie Virusschade op Windows-besturingssysteem bestanden

Download RESTORO om uw systeem gratis te scannen en op te sporen veiligheid, hardware en stabiliteit problemen. U kunt de scanresultaten gebruiken en proberen bedreigingen handmatig te verwijderen, of u kunt ervoor kiezen om de volledige versie van de software te krijgen om gedetecteerde problemen op te lossen en virusschade aan Windows OS-systeembestanden automatisch te repareren.

hoe ransomware-achtige virussen worden gedistribueerd

om verdere malware-en ransomware-infecties te voorkomen, is het belangrijk om te leren hoe deze computervirussen worden gedistribueerd en hoe ze in uw computer kunnen komen. Als het gaat om deze bijzondere ransomware stam – STOP/DJVU (degene die je besmet met), de primaire distributie methode is gebaseerd op illegale softwareversies met scheuren, key generators en andere tools. Meestal, deze kunnen worden gedownload via torrents. Computergebruikers die de slechte gewoonte hebben om softwaredownloads te zoeken op onbevestigde en schaduwrijke online bronnen lopen het risico hun computers in gevaar te brengen, omdat cybercriminelen voor dergelijke gebruikers ten prooi vallen. Bovendien, deze computergebruikers zijn gemakkelijk targets, omdat ze ook vaak negeren hun cybersecurity software waarschuwingen met betrekking tot dergelijke torrent downloads.

er is een populaire misvatting over antivirus waarschuwingen en torrents – gebruikers hebben de neiging om ten onrechte aannemen dat antivirus markeert elke software crack als kwaadaardig. Terwijl in sommige gevallen deze waarschuwingen kunnen vals positieven, de meeste van de tijd dat ze niet. Daarom, om te voorkomen dat u besmet, raden wij u aan officiële en bevestigde online bronnen om uw programma ‘ s uit te kiezen. Slachtoffers van STOP / DJVU hebben gemeld besmet te raken na het openen van illegale versies van deze populaire programma ‘ s: Adobe Photoshop, Internet Download Manager, Corel Draw, Adobe Illustrator, VMWare Workstation, Tenorshare 4ukey, League of Legends en vele anderen.

een andere manier om ransomware te verspreiden is door het invoegen van een kwaadaardig script in DOCX, PDF, XLS of een ander bestandsformaat dat scripttalen ondersteunt, en het koppelen van een dergelijk bestand aan misleidende e-mailberichten. De aanvallers gebruiken kwaadaardige spam techniek, vaak doen alsof ze een legitieme entiteit (bijvoorbeeld, een bekende online retail bedrijf, wetshandhavingsinstantie, pakketbezorger en anderen). De bijlage kan worden genoemd als factuur, pakket tracking details, besteloverzicht, vrachtbrief, in afwachting van betaling, enz. De aanvallers willen dat u gelooft dat de bijlage werd verzonden door een betrouwbare entiteit en u overtuigen om de bijgevoegde bestand zo snel mogelijk te openen. Helaas, het openen van een en, nog erger, het uitschakelen van beveiligde modus kan ingevoegde scripts die zijn ontworpen om de werkelijke lading te downloaden en uitvoeren op uw computer draaien.

tegenwoordig kan het moeilijk zijn om gevaarlijke e-mails te identificeren. Echter, er zijn een aantal patronen gebruikt door cybercriminelen, dus we zullen proberen om ze te beschrijven. Vermijd allereerst het openen van e-mailbijlagen en koppelingen Als u de urgentie in het bericht van de afzender kunt voelen. Ten tweede, kijk uit voor onbekende groet lijn. Ten derde, oplichters hebben de neiging om e-mail onderwerp in hoofdletters te schrijven en invoegen onprofessioneel uitgelijnde e-mails met lage resolutie bedrijfslogo ‘ s. Tot slot willen we u adviseren om e-mails die uw e-mailprovider markeert als verdachte spam te vermijden. Tegenwoordig, kunt u ook niet vertrouwen e-mailadres van de afzender, omdat criminelen gebruik maken van e-mail spoofing technieken die helpen om het adres van de oorspronkelijke afzender Maskerade.

slachtoffers van STOP/DJVU ransomware variaties moeten oppassen voor nep decryptie tools online beschikbaar. Rapporten tonen aan dat cybercriminelen de neiging om deze tools te uploaden naar verdachte online bronnen. Helaas, in plaats van decoderen .nnqp bestanden, ze kunnen uw computer infecteren met tweede ransomware en versleutelen van uw bestanden opnieuw. Om deze reden raden wij u aan updates op onze site of op gerenommeerde cybersecurity nieuwssites te volgen. In de tussentijd, raden wij u aan de huidige situatie op het decoderen en repareren van STOP/DJVU-versleutelde bestanden te lezen.

hoe nnqp ransomware werkt: uitsplitsing van de functionaliteit

deze sectie geeft een overzicht van de modus operandi van NNPQ virus en wat het doet na het infecteren van uw computersysteem. Allereerst, het komt als een set van uitvoerbare bestanden, meestal genoemd als build.exe, build2.exe en een andere genaamd als 4-karakter string, bijvoorbeeld, 6GV7.executable. Sommige variaties van STOP / DJVU tonen ook een nep-Windows-update-venster tijdens de aanval om de plotselinge vertraging van het systeem te rechtvaardigen. Dit venster verschijnt van een uitvoerbaar bestand met de naam winupdate.executable.

allereerst controleert de ransomware of de computer kan worden geïnfecteerd met gegevens gecodeerde malware. Om deze reden, het maakt verbinding met https//api.2ip.ua/geo.json en slaat de reactie in geo.JSON dossier. Dit bestand kan uw land naam, stad, postcode en andere details bevatten. U kunt een screenshot van dit bestand beneden te zien. De ransomware controleert vervolgens de lijst met landen met uitzondering om ervoor te zorgen dat het systeem kan worden aangevallen. Het virus heeft de neiging om zijn activiteiten te staken als het vindt dat uw land overeenkomt met een van de volgende landen: Tadzjikistan, Oekraïne, Kirgizië, Rusland, Syrië, Kazachstan, Armenië, Belarus Of Oezbekistan.

als een match niet wordt gevonden, de ransomware gaat om wat informatie over het besmette systeem te verzamelen in informatie.txt-bestand (zoals hieronder afgebeeld). Het virus verzamelt details zoals de naam van uw computer, gebruikersnaam, versie van het besturingssysteem, infectie tijdstempel, hardware details, geïnstalleerde software lijst en actieve processen lijst. Het virus neemt ook een screenshot van het bureaublad en stuurt het langs de informatie.txt-bestand naar de opdracht&Controleserver.

volgende, de ransomware probeert om een online encryptiesleutel van de C&C-server te krijgen. Als het lukt om dit te doen, het slaat het naar bowsakkdestx.txt-bestand samen met unieke ID van het slachtoffer. Anders, de ransomware maakt gebruik van een offline sleutel voor encryptie die is hardcoded in de code van de ransomware. Hoe dan ook, de sleutel en de ID zal worden opgeslagen in het bovengenoemde bestand en de ID zal worden opgeslagen in PersonalID.txt-bestand bevindt zich in C:\SystemID. Het is ook belangrijk om te vermelden dat offline encryptiesleutel gebruik staat bekend als degene die kansen geeft om bestanden te decoderen in de toekomst, zoals hier uitgelegd. U kunt bepalen of het type online of offline versleuteling is gebruikt door te kijken naar de laatste twee tekens in de PersonalID.txt-bestand. Als deze t1 zijn, geeft het offline sleutelversleuteling aan.

de ransomware begint dan met behulp van een combinatie van Salsa20 en RSA-2048 encryptie om alle bestanden op het computersysteem te vergrendelen. U kunt een screenshot van de getroffen gegevensmap te zien in de afbeelding hieronder.

tegelijkertijd, het virus bespaart _readme.txt notitie kopiëren in elke getroffen gegevensmap. Een screenshot van de losgeldnota wordt hieronder weergegeven.

tot slot, het virus daalt extra malware gebracht langs het (zoals AZORULT of VIDAR) en verwijdert Volume Schaduwkopieën van het systeem. Het wegwerken van die zorgt ervoor dat het slachtoffer geen toegang tot bestaande systeemherstelpunten zal hebben. Bovendien, het virus kan uw Windows-HOSTS bestand te bewerken om de toegang tot een lijst van websites te voorkomen. Na het inspecteren van de lijst van geblokkeerde websites’, kunnen we zeggen dat de aanvallers proberen te voorkomen dat u websites bezoekt die relevante cybersecurity nieuws en informatie bieden met betrekking tot ransomware preventie en incident response. Pogingen om een van de geblokkeerde websites te bezoeken kan leiden dns_probe_finished_nxdomain fout in uw webbrowser.

Verwijder Nnqp Ransomware Virus en decoderen of repareren van uw bestanden

in een ongelukkig geval dat u het slachtoffer wordt van een aanval op bestandsencrypterende malware, raden wij u aan actie te ondernemen en het nnqp ransomware virus te verwijderen samen met andere malware van uw computer waarop Windows-besturingssysteem wordt uitgevoerd. De beste manier om dit te doen is het uitvoeren van uw computer in de Veilige modus met netwerken, dus zorg ervoor dat u de richtlijnen over hoe het te doen hieronder te lezen. Zodra u in de genoemde modus, kies de juiste antivirus voor de taak. Ons team raadt het gebruik van INTEGO Antivirus, dat is een uitstekend hulpmiddel voor het beschermen van uw PC en het stoppen van malware voordat het binnenkomt. Daarnaast raden we aan om RESTORO te downloaden om virusschade op Windows OS-bestanden te repareren.

hieronder vindt u de volledige nnqp-handleiding voor het verwijderen van virussen. Vergeet niet om uw lokale wetshandhavingsinstantie te informeren over de ransomware incident en verander al uw wachtwoorden in verband met de geà nfecteerde machine zo snel mogelijk. U kunt gegevens back-ups gebruiken om uw bestanden te herstellen, of leren over de kansen om te decoderen/reparatie bestanden vergrendeld door STOP/DJVU varianten (zie de bijbehorende sectie hieronder of lees diepgaand artikel over het hier).

onze GEEKS raden

ons team beveelt een twee-staps reddingsplan aan om ransomware en andere resterende malware van uw computer te verwijderen, plus Reparatie veroorzaakte virusschade aan het systeem:

stap 1 Verwijder automatisch met robuuste ANTIVIRUS

krijg INTEGO ANTIVIRUS voor Windows om ransomware, Trojaanse paarden, adware en andere spyware en malware varianten te verwijderen en bescherm uw PC en netwerk drives 24/7.. Deze VB100-gecertificeerde beveiligingssoftware maakt gebruik van state-of-art technologie om bescherming te bieden tegen ransomware, Zero-Day aanvallen en geavanceerde bedreigingen, Intego Web Shield blokkeert gevaarlijke websites, phishing-aanvallen, kwaadaardige downloads en installatie van potentieel ongewenste programma ‘ s.

gebruik INTEGO Antivirus om gedetecteerde bedreigingen van uw computer te verwijderen.

lees de volledige recensie hier.

stap 2 Repareer VIRUSSCHADE aan uw COMPUTER

RESTORO biedt een gratis scan die helpt om hardware -, beveiligings-en stabiliteitsproblemen te identificeren en presenteert een uitgebreid rapport dat u kan helpen om gedetecteerde problemen handmatig te lokaliseren en op te lossen. Het is een geweldige PC reparatie software te gebruiken nadat u malware te verwijderen met professionele antivirus. De volledige versie van de software zal gedetecteerde problemen op te lossen en te repareren virus schade veroorzaakt aan uw Windows OS-bestanden automatisch.

RESTORO gebruikt AVIRA scanning engine om bestaande spyware en malware te detecteren. Als die worden gevonden, zal de software ze elimineren.

lees de volledige recensie hier.

GeeksAdvice.com editors selecteren aanbevolen producten op basis van hun effectiviteit. We kunnen een commissie verdienen van affiliate links, zonder extra kosten voor u. Meer informatie.

Nnqp Ransomware richtlijnen voor het verwijderen van virussen

Methode 1. Ga in Veilige modus met netwerk

Stap 1. Start Windows in Veilige modus met netwerk

voordat u probeert nnqp Ransomware Virus virus te verwijderen, moet u uw computer in Veilige modus met netwerk starten. Hieronder bieden we de makkelijkste manieren om de PC op te starten in de genoemde modus, maar u kunt Extra vinden in deze diepgaande tutorial op onze website-hoe Windows in de Veilige modus te starten. Zie ook een video tutorial over hoe het te doen:

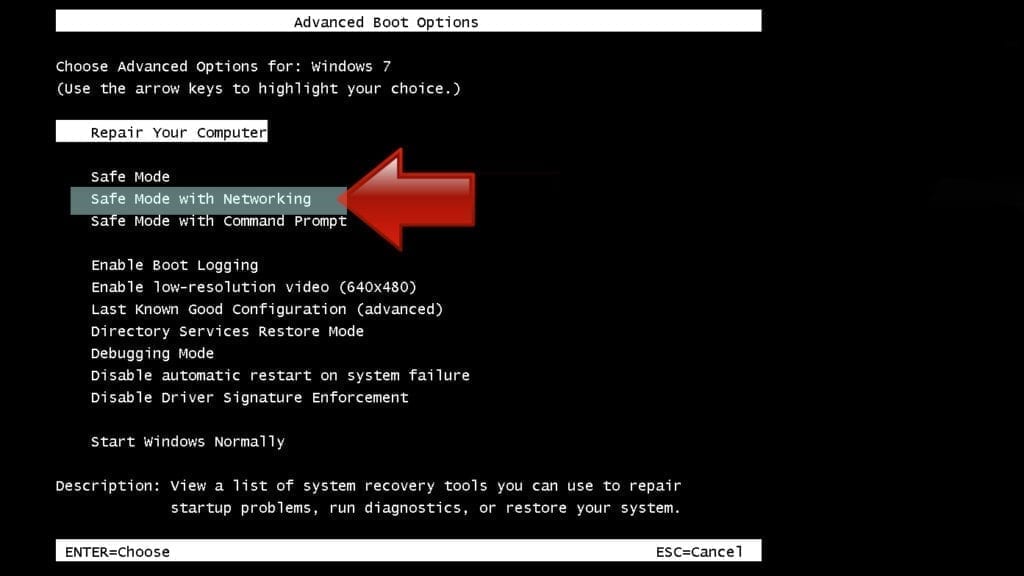

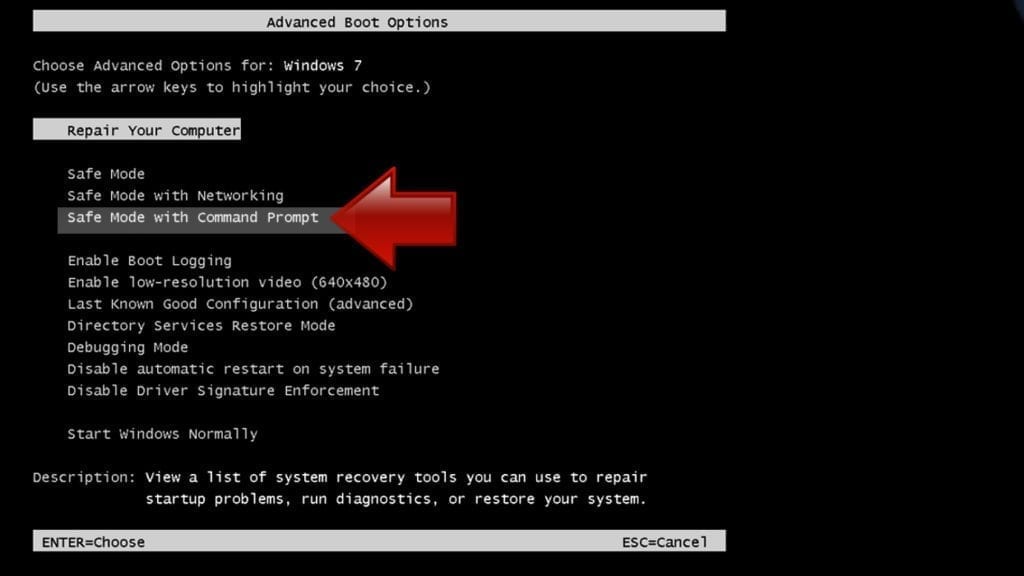

instructies voor Windows XP/Vista / 7 gebruikers

- schakel eerst uw PC uit. Druk vervolgens op de AAN / UIT-knop om het opnieuw te starten en druk onmiddellijk op de F8-knop op uw toetsenbord herhaaldelijk in intervallen van 1 seconde. Hiermee wordt het menu Geavanceerde opstartopties gestart.

- gebruik de pijltjestoetsen op het toetsenbord om naar de Veilige modus met netwerkoptie te navigeren en druk op Enter.

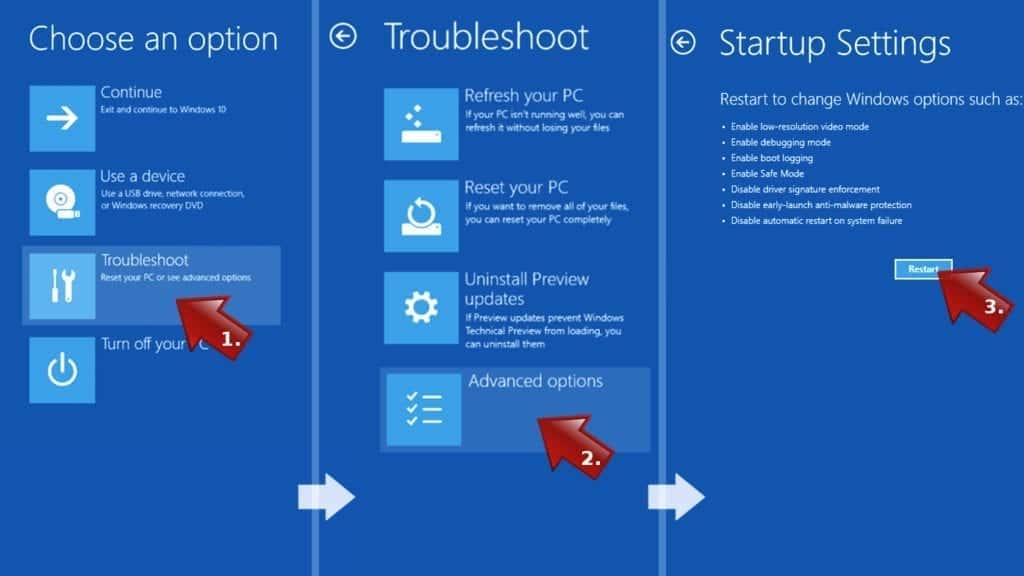

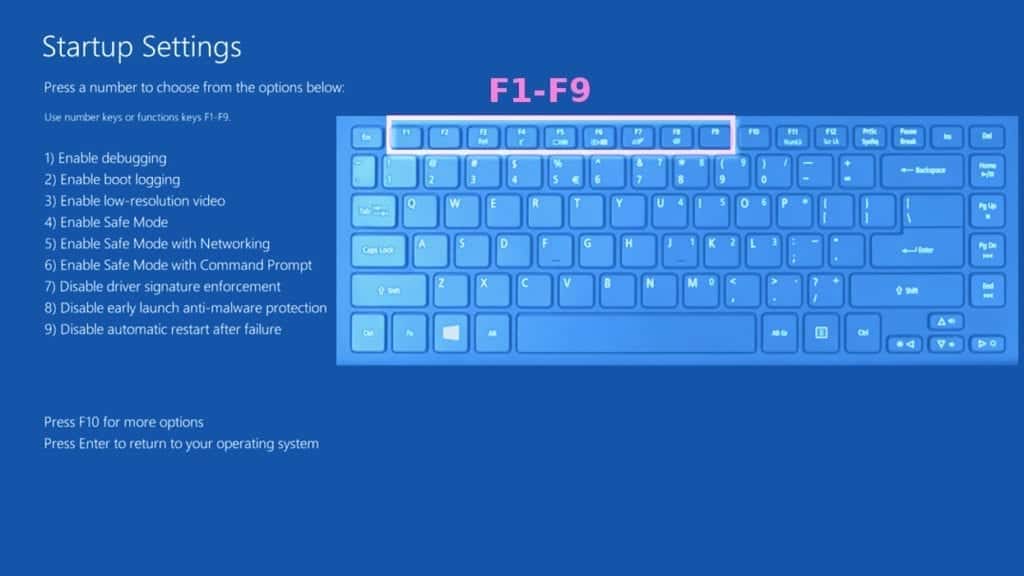

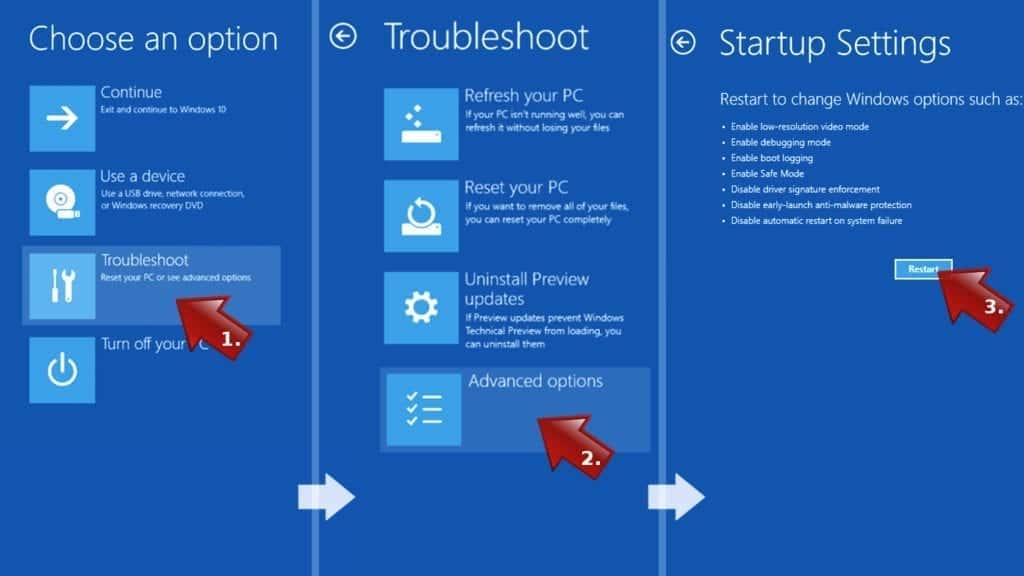

instructies voor Windows 8/8. 1/10/11 gebruikers

- Open het startmenu van Windows en druk vervolgens op de AAN / UIT-knop. Druk op uw toetsenbord en houd de Shift-toets ingedrukt en selecteer vervolgens herstart optie.

- in te voeren. Kies Problemen Oplossen > Geavanceerde Opties > Opstartinstellingen > Herstarten. Tip: Als u de opstartinstellingen niet kunt vinden, klikt u op Zie meer herstelopties.

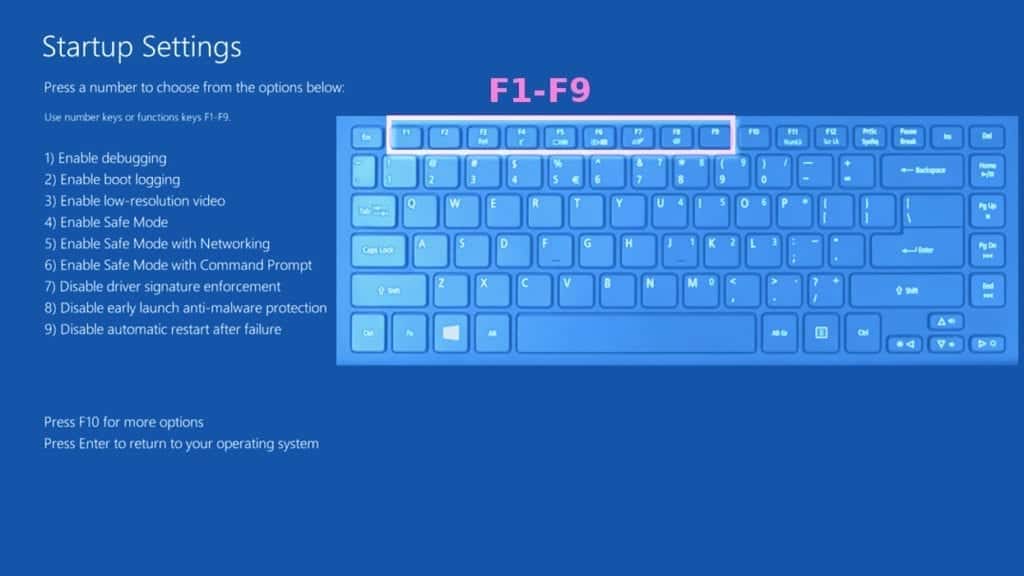

- druk in de opstartinstellingen op de juiste toets tussen F1-F9 om in de Veilige modus met netwerken te gaan. In dit geval is het de F5 sleutel.

Stap 2 Verwijder bestanden die zijn geassocieerd met het virus

nu kunt u zoeken naar en verwijderen van Nnqp Ransomware Virus bestanden. Het is zeer moeilijk om bestanden en registersleutels die behoren tot de ransomware virus te identificeren, behalve, malware makers hebben de neiging om de naam te wijzigen en ze herhaaldelijk te veranderen. Daarom is de eenvoudigste manier om een dergelijk type van een computervirus te verwijderen is om een betrouwbaar beveiligingsprogramma zoals INTEGO Antivirus, die ook data recovery software. Voor het herstellen van virusschade, overweeg het gebruik van RESTORO.

speciale aanbieding

Compatibiliteit: Microsoft Windows

bekijk de volledige Review

RESTORO is een unieke PC Reparatie Tool die wordt geleverd met een ingebouwde Avira scan engine op te sporen en te verwijderen spyware/malware bedreigingen en maakt gebruik van een gepatenteerde technologie om virusschade te herstellen. De software kan beschadigde, ontbrekende of defecte Windows OS-bestanden, beschadigde dll ‘ s en meer repareren. De gratis versie biedt een scan die problemen detecteert. Om ze op te lossen, moet de vergunningssleutel voor de volledige softwareversie worden gekocht.

Methode 2. Gebruik Systeemherstel

om Systeemherstel te kunnen gebruiken, moet u een systeemherstelpunt hebben, handmatig of automatisch aangemaakt.

Stap 1. Start Windows op in Veilige modus met de opdrachtprompt

instructies voor Windows XP/Vista / 7-gebruikers

- Sluit uw PC af. Start het opnieuw door op de AAN / UIT-knop te drukken en direct te beginnen met het herhaaldelijk indrukken van de F8-knop op uw toetsenbord in intervallen van 1 seconde. U zult het menu Geavanceerde opstartopties zien.

- navigeer met de pijltjestoetsen op het toetsenbord naar de Veilige modus met de opdrachtpromptoptie en druk op Enter.

instructies voor Windows 8/8.1/10/11 gebruikers

- start het startmenu van Windows en klik vervolgens op de AAN / UIT-knop. Druk op uw toetsenbord en houd de Shift-toets ingedrukt en kies vervolgens de optie herstarten met de muiscursor.

- in te voeren. Kies Problemen Oplossen > Geavanceerde Opties > Opstartinstellingen > Herstarten. Tip: Als u de opstartinstellingen niet kunt vinden, klikt u op Zie meer herstelopties.

- druk in de opstartinstellingen op de juiste toets tussen F1-F9 om de Veilige modus met de opdrachtprompt in te voeren. Druk in dit geval op F6 toets.

Stap 2 Start systeemherstelproces

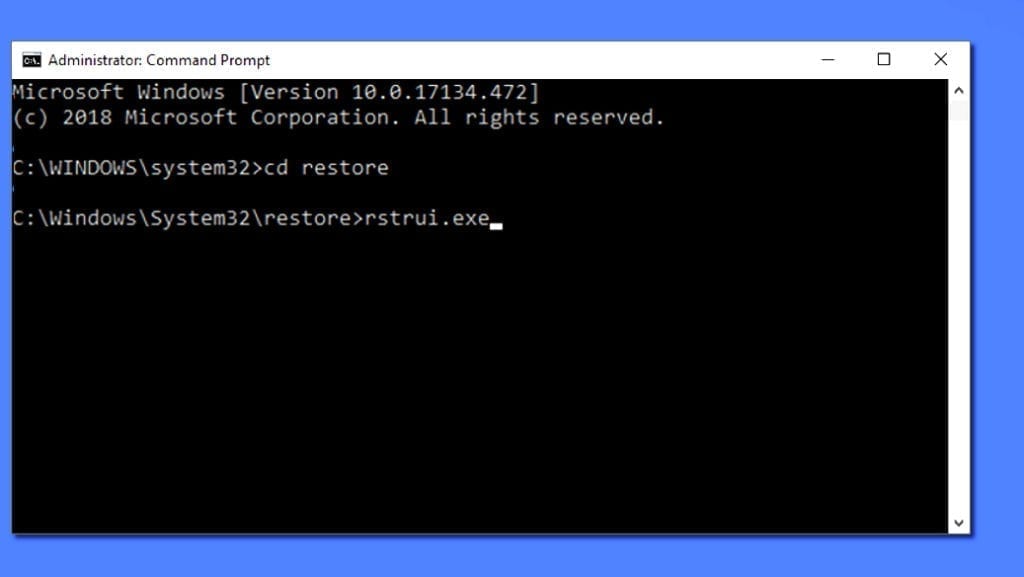

- wacht tot het systeem wordt geladen en de opdrachtprompt verschijnt.

- typ cd restore en druk op Enter, typ vervolgens rstrui.exe en druk op Enter. Of u kunt gewoon typen % systemroot % system32restorerstrui.exe in opdrachtprompt en druk op Enter.

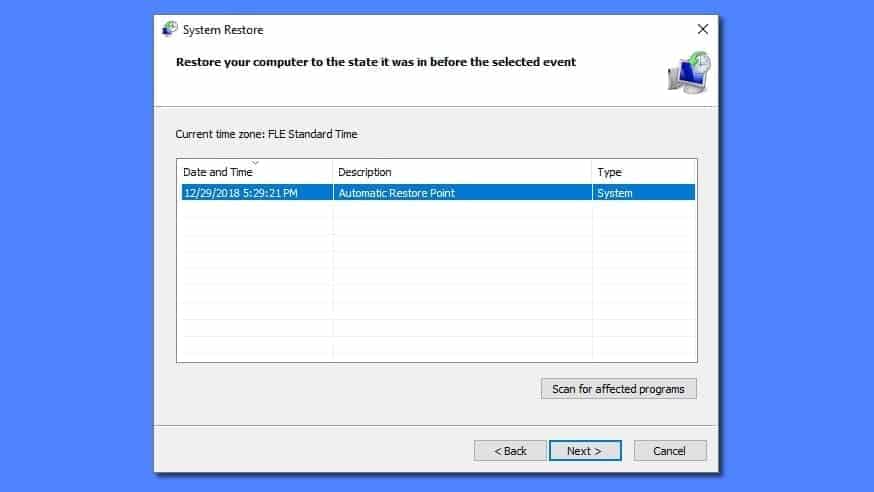

- dit opent het venster Systeemherstel. Klik op Volgende en kies vervolgens een systeemherstelpunt dat in het verleden is gemaakt. Kies er een die is gemaakt voordat ransomware infectie.

- Klik op Ja om het systeemherstelproces te starten.

na het herstellen van het systeem, raden we aan het systeem te scannen met antivirus-of anti-malwaresoftware. In de meeste gevallen, zal er geen malware blijft, maar het kan nooit kwaad om dubbel te controleren. Daarnaast raden we het controleren van ransomware preventie richtlijnen die door onze experts om uw PC te beschermen tegen soortgelijke virussen in de toekomst.

alternatieve softwareaanbevelingen

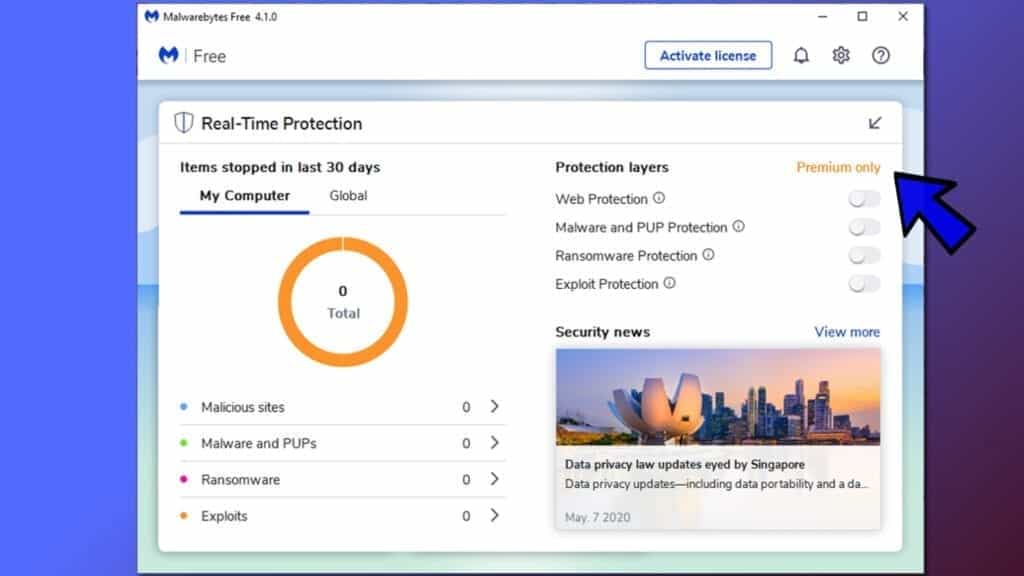

Malwarebytes Anti-Malware

het verwijderen van spyware en malware is een stap in de richting van cybersecurity. Om jezelf te beschermen tegen steeds evoluerende bedreigingen, raden we de aankoop van een Premium versie van Malwarebytes Anti-Malware, die beveiliging biedt op basis van kunstmatige intelligentie en machine learning. Inclusief ransomware bescherming. Zie prijsopties en bescherm jezelf nu.

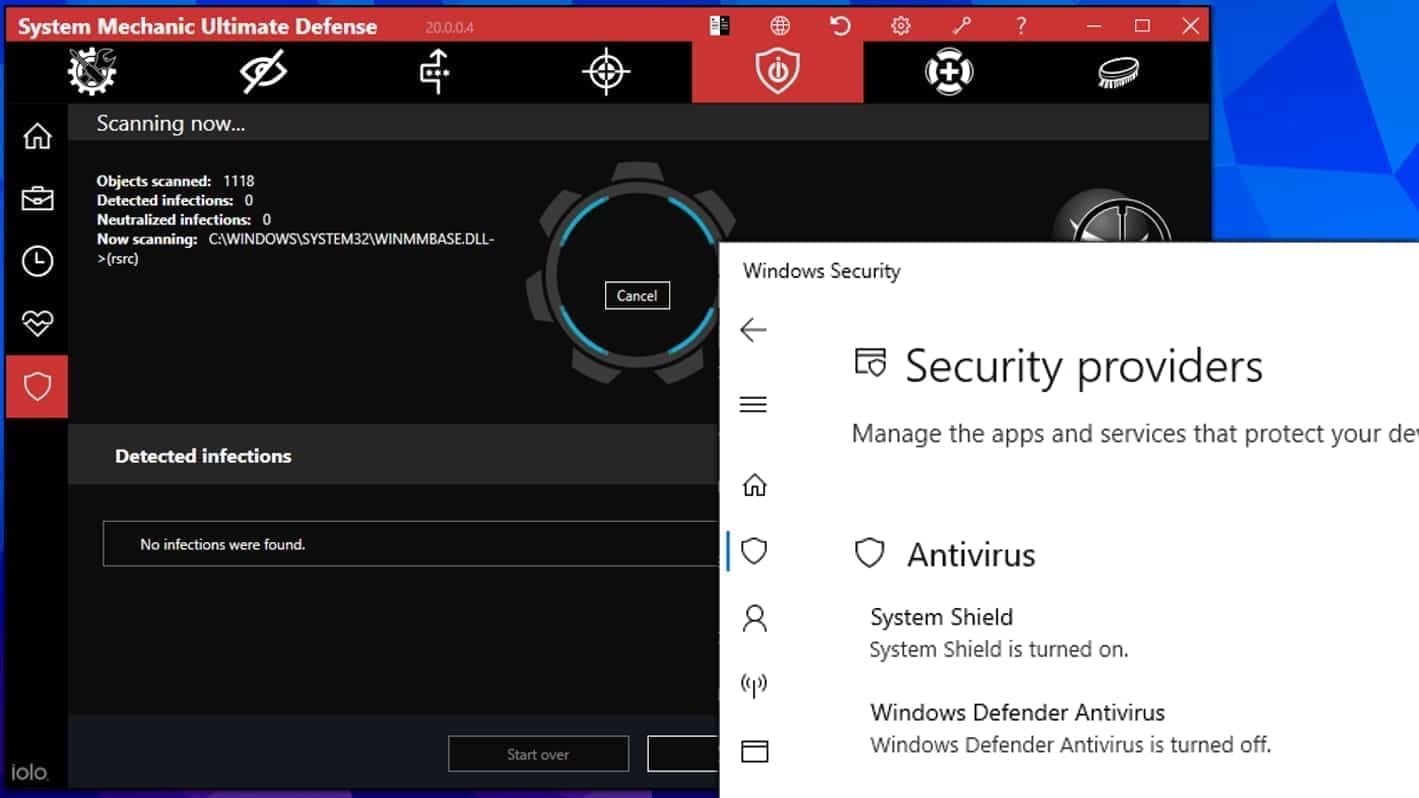

System Mechanic Ultimate Defense

Als u op zoek bent naar een alles-in-één systeemonderhoudssuite met 7 kerncomponenten die krachtige real-time bescherming, malware verwijderen op aanvraag, systeemoptimalisatie, data recovery, password manager, online privacybescherming en veilige driver wiping-technologie bieden. Daarom, als gevolg van zijn breed scala aan mogelijkheden, System Mechanic Ultimate Defense verdient Geek advies goedkeuring. Krijg het nu voor 50% korting. Misschien bent u ook geïnteresseerd in de volledige recensie.

Disclaimer. Deze site bevat affiliate links. We kunnen een kleine commissie verdienen door bepaalde producten aan te bevelen, zonder extra kosten voor u. Wij kiezen alleen kwaliteitssoftware en diensten aan te bevelen.

Nnqp-bestanden decoderen

Grote NNQP-bestanden eenvoudig repareren en openen:

er wordt gemeld dat versies van STOP / DJVU ransomware alleen het begin van 150 KB van elk bestand versleutelen om ervoor te zorgen dat het virus alle bestanden op het systeem kan beïnvloeden. In sommige gevallen, het schadelijke programma zou kunnen overslaan sommige bestanden op alle. Dat gezegd hebbende, raden we aan om deze methode eerst te testen op meerdere grote (>1GB) bestanden.

- Maak een kopie van een versleuteld bestand naar een aparte map met de commando ‘ s kopiëren > plakken.

- Klik nu met de rechtermuisknop op de gemaakte kopie en kies hernoemen. Selecteer de extensie NNQP en verwijder deze. Druk op Enter om de wijzigingen op te slaan.

- in de prompt met de vraag of u de wijzigingen wilt aanbrengen omdat het bestand onbruikbaar kan worden, klikt u op OK.

- probeer het bestand te openen.

STOP/DJVU decryptie tool usage guide

STOP/DJVU ransomware versies zijn gegroepeerd in oude en nieuwe varianten. NNQP Ransomware Virus wordt beschouwd als de nieuwe STOP/DJVU variant, net als YJQS, SHGV, HUDF, NNQP, XCMB, SBPG, MIIA (vind de volledige lijst hier). Dit betekent dat volledige data decryptie is nu alleen mogelijk als u zijn getroffen door offline encryptiesleutel. Om uw bestanden te decoderen, moet u Emsisoft Decryptor downloaden voor STOP DJVU, een tool gemaakt en onderhouden door een genie security-onderzoeker Michael Gillespie.

opmerking! Gelieve niet spam de security-onderzoeker met vragen of hij uw bestanden versleuteld met online sleutel kan herstellen-het is niet mogelijk.

om het gereedschap te testen en te zien of het NNQP-bestanden kan decoderen, volgt u de gegeven tutorial.

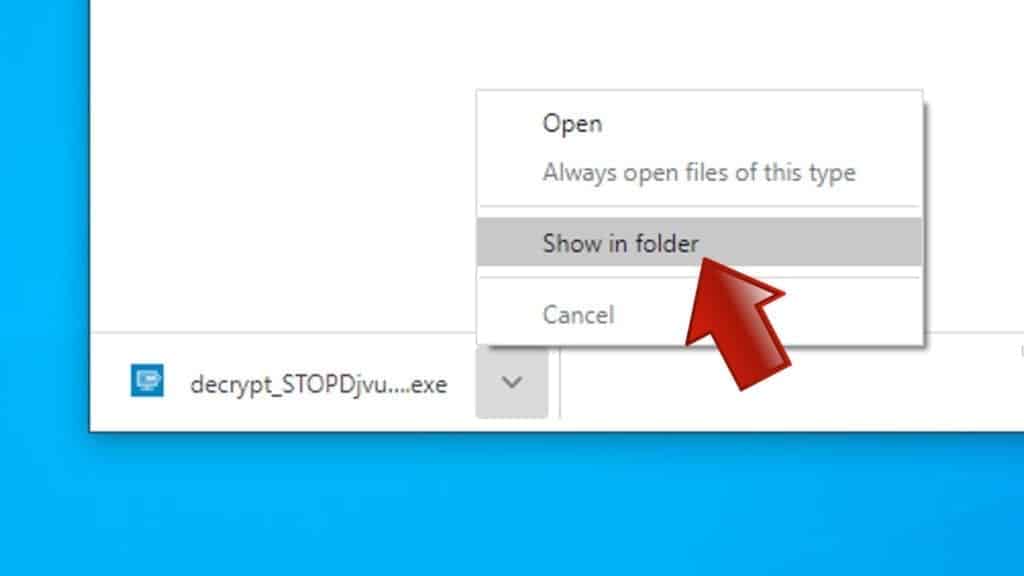

- Download de decryptie tool van Emsisoft.

- Klik op het pijltje naast uw download en kies tonen in map.

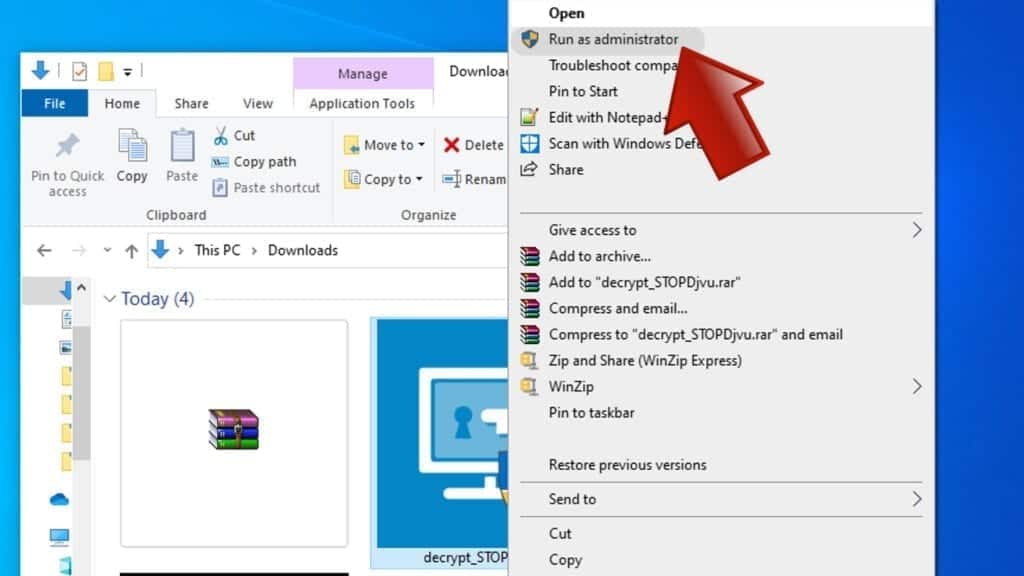

- Klik nu met de rechtermuisknop op het bestand en kies Uitvoeren als Administrator. Voer desgevraagd het wachtwoord van de beheerder in.

- Klik in het UAC-venster op Ja.

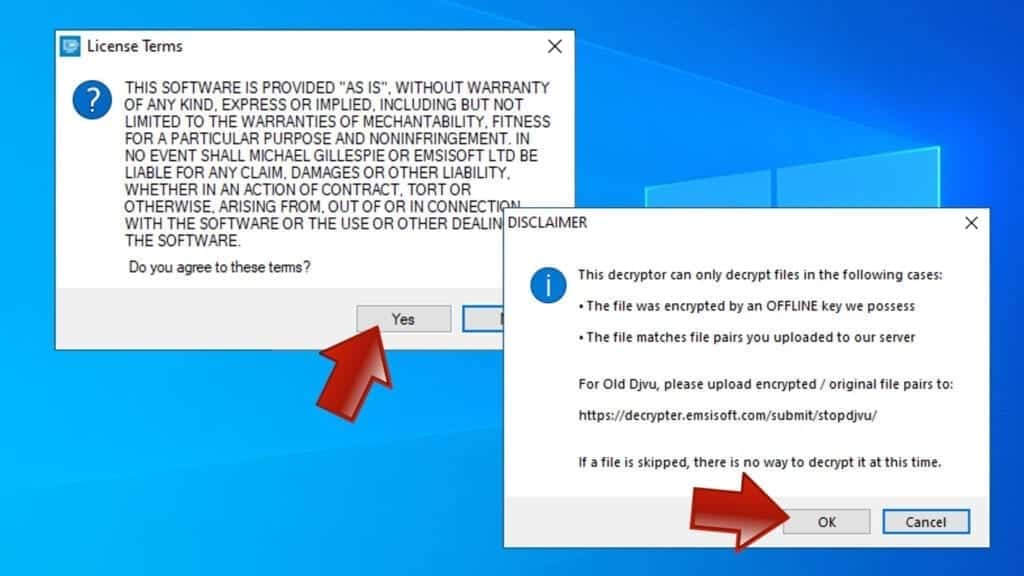

- Klik op Ja om akkoord te gaan met de softwarevoorwaarden in beide vensters.

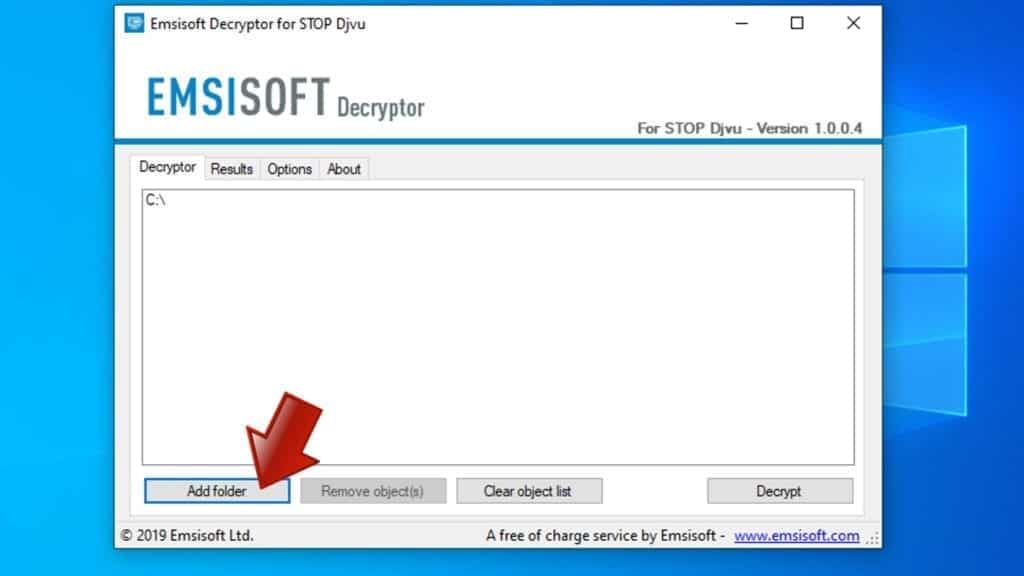

- de tool zal automatisch C:// disk bevatten als een locatie om te decoderen. De file recovery tool zal vooraf bevolken de locaties te scannen, met inbegrip van aangesloten data-opslag drives of netwerk drives. Klik op Map toevoegen als u extra locaties wilt toevoegen.

In het tabblad Opties kunt u ervoor kiezen om versleutelde bestandskopieën te bewaren. Wij raden het verlaten van deze optie geselecteerd, vooral als je niet weet of de decryptie tool zal werken.

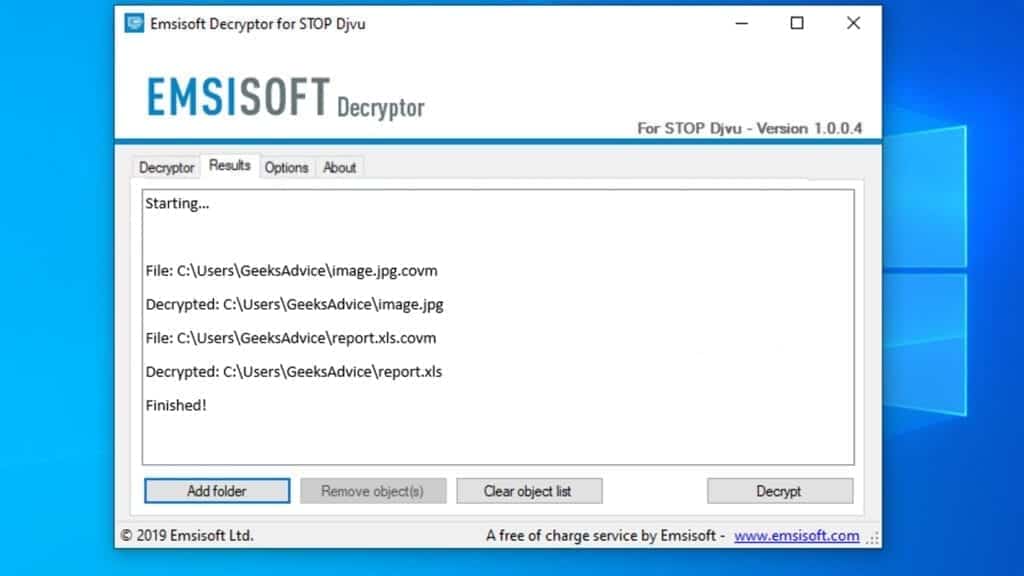

- Klik op decoderen om te beginnen met het herstellen van NNQP-bestanden. U ziet de voortgang op het tabblad Resultaten. Hier, kunt u berichten van de tool te zien, zoals de vraag of de decryptie procedure succesvol is, of je nodig hebt om te wachten op een update.

u kunt ook worden geïnformeerd dat de online sleutel werd gebruikt om uw bestanden te versleutelen. In dat geval, de decryptie tool zal niet werken voor u, en de enige manier om uw bestanden te herstellen is om een data back-up te gebruiken.

Betekenis van decryptors berichten

de nnqp decryptie tool kan verschillende berichten weergeven na een mislukte poging om uw bestanden te herstellen. U kunt een van de volgende berichten ontvangen:

fout: kan bestand niet decoderen met ID:

dit bericht betekent meestal dat er geen overeenkomstige decryptie sleutel in de database van de decryptor is.

geen sleutel voor nieuwe online Variant-ID:

: deze ID lijkt een online ID te zijn, decryptie is onmogelijk

dit bericht informeert dat uw bestanden versleuteld zijn met online sleutel, wat betekent dat niemand anders hetzelfde coderings/decryptie sleutelpaar heeft, daarom is data recovery zonder betaling van de criminelen onmogelijk.

Resultaat: Geen Sleutel voor nieuwe variant offline ID:

dit ID lijkt een offline ID te zijn. Decryptie kan mogelijk zijn in de toekomst.

als u werd geïnformeerd dat er een offline sleutel werd gebruikt, maar dat bestanden niet konden worden hersteld, betekent dit dat de offline decryptie sleutel nog niet beschikbaar is. Echter, het ontvangen van dit bericht is zeer goed nieuws, wat betekent dat het mogelijk is om uw nnqp extensie bestanden in de toekomst te herstellen zou kunnen zijn. Het kan een paar maanden duren voordat de decryptie sleutel wordt gevonden en geüpload naar de decryptor. Wij raden u aan om updates met betrekking tot de decryptable DJVU versies hier volgen. We raden ten zeerste aan om een back-up te maken van uw versleutelde gegevens en te wachten.

internetcriminaliteit melden bij juridische afdelingen

slachtoffers van het Nnqp Ransomware Virus moeten het internetcriminaliteitsincident melden op de officiële website voor fraude en zwendel van de overheid, afhankelijk van hun land:

- in de Verenigde Staten, ga naar de On Guard Online website.

- in Australië, ga naar de SCAMwatch-website.

- in Duitsland, ga naar de website van het Bundesamt für Sicherheit in der Informationstechnik.

- in Ierland, ga naar de website van An Garda Síochána.

- in Nieuw-Zeeland, ga naar de website Consumentenzaken oplichting.

- in het Verenigd Koninkrijk, ga naar de website voor Actiefraude.

- in Canada, ga naar het Canadian Anti-Fraud Centre.

- in India, ga naar het Indiase National Cybercrime Reporting Portal.In Frankrijk gaat u naar het Agence nationale de la sécurité des systèmes d ‘ information.

Als u geen autoriteit kunt vinden die overeenkomt met uw locatie op deze lijst, raden we u aan om een zoekmachine te gebruiken om “meld cybercriminaliteit”op te zoeken. Dit moet u leiden naar de juiste autoriteit website. We raden ook aan om weg te blijven van misdaadrapportagediensten van derden die vaak worden betaald. Het kost niets om internetcriminaliteit aan de officiële autoriteiten te melden.

een andere aanbeveling is om contact op te nemen met de federale politie of communicatieautoriteit van uw land of regio.

Veelgestelde vragen

u kunt NNQP-bestanden alleen openen als u de ontsleutelingssleutel hebt of als u last hebt van het offline Versleutelingstype.

om erachter te komen of u door offline encryptie werd beà nvloed, gaat u naar C:/SystemID/PersonalID.txt en zien of de string binnenkant van het eindigt in t1. U kunt ook proberen met behulp van Emsisoft Decryptor voor STOP / DJVU.

volg de richtlijnen van de officiële nnqp decryptie tools en geloof wat ze zeggen. Als ze zeggen dat het onmogelijk is om te decoderen, het is echt zo. Er is geen magische tool of menselijke staat van het decoderen van uw bestanden te verbergen ergens. Encryptie is een techniek die is gemaakt om bijna onmogelijk te decoderen zonder een speciale private sleutel (gehouden door de criminelen).

wij adviseren scannen met anti-virus, anti-malware, malware removal tools of software zoals RESTORO om virusschade op het systeem te elimineren. Als u het gebruik van een enkel gereedschap niet vertrouwt, probeer dan de een na de ander uit te voeren. We raden echter niet aan om meerdere beveiligingsprogramma ‘ s tegelijk op een computer te houden, omdat ze elkaars werk kunnen verstoren.

pas op voor nep-nnqp-decryptiehulpmiddelen die op het web circuleren. Cybercriminelen uploaden ze naar verschillende schaduwrijke websites, ook zou kunnen worden het bevorderen van hen via verdachte Youtube-video ‘ s. Deze programma ‘ s kunnen uw computer nog zwaarder infecteren (Trojaanse paarden, mijnwerkers, enz.). We stellen voor zeer voorzichtig rond het web. Als er een officiële STOP / DJVU decryptie tool beschikbaar zal zijn, het zal breed worden besproken in de publieke media.

Norbert Webb is het hoofd van Geek ‘ s advies team. Hij is de hoofdredacteur van de website die de kwaliteit van de gepubliceerde inhoud controleert. De man houdt ook van het lezen van cybersecurity nieuws, het testen van nieuwe software en het delen van zijn inzichten over hen. Norbert zegt dat het volgen van zijn passie voor informatietechnologie een van de beste beslissingen was die hij ooit heeft genomen. “Ik heb geen zin om te werken terwijl ik iets doe waar ik van hou.”Echter, de geek heeft andere interesses, zoals snowboarden en reizen.