Wat is IP spoofing?Internet Protocol (IP) spoofing is een soort kwaadaardige aanval waarbij de bedreigingsactor de echte bron van IP-pakketten verbergt om het moeilijk te maken te weten waar ze vandaan kwamen. De aanvaller maakt pakketten, het veranderen van het bron-IP-adres om zich voor te doen als een ander computersysteem, vermommen de identiteit van de afzender of beide. Het kopveld van het vervalste pakket voor het bron-IP-adres bevat een adres dat verschilt van het werkelijke bron-IP-adres.

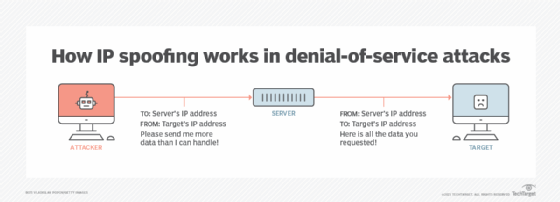

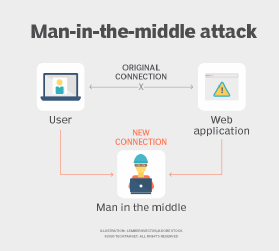

IP spoofing is een techniek die vaak wordt gebruikt door aanvallers om DDoS-aanvallen (distributed denial of service) en man-in-the-middle-aanvallen op gerichte apparaten of de omliggende infrastructuren te lanceren. Het doel van DDoS-aanvallen is om een doel te overweldigen met verkeer, terwijl het verbergen van de identiteit van de kwaadaardige bron, het voorkomen van mitigatie inspanningen.

het gebruik van valse IP-adressen stelt aanvallers in staat om het volgende te doen:

- voorkomen dat de autoriteiten ontdekken wie ze zijn en hen betrekken bij de aanval.;

- voorkomen dat gerichte apparaten waarschuwingen versturen over aanvallen waarbij zij onbewust deelnemen; en

- omzeilen beveiligingsscripts, apparaten en diensten die IP-adressen blokkeren waarvan bekend is dat ze bronnen van kwaadaardig verkeer zijn.

Hoe werkt IP-spoofing?

internetverkeer wordt verzonden in eenheden die pakketten worden genoemd. Pakketten bevatten IP-headers met routeringsinformatie over het pakket. Deze informatie omvat het bron-IP-adres en het doel-IP-adres. Zie het pakket als een pakket in de mail en het bron-IP-adres als het retouradres op dat pakket.

bij IP-adres spoofing verandert de aanvaller het bronadres in de uitgaande pakketheader. Op die manier ziet de doelcomputer het pakket als afkomstig van een vertrouwde bron-zoals een computer op een bedrijfsnetwerk-en accepteert het.

aanvallers kunnen frauduleuze pakketheaders genereren door het bronadres met behulp van een tool te vervalsen en continu te randomiseren. Ze kunnen ook het IP-adres van een ander bestaand apparaat gebruiken, zodat reacties op het vervalste pakket daar in plaats daarvan naartoe gaan.

om IP-spoofing uit te voeren, hebben aanvallers het volgende nodig::

- een vertrouwd IP-adres dat het ontvangende apparaat zou toestaan om het netwerk binnen te komen. Er zijn tal van manieren om Apparaat IP ‘ s te vinden. Een manier is Shodan, een online database van IP-adres-naar-apparaat mappings.

- de mogelijkheid om het pakket te onderscheppen en de echte IP-header te verwisselen voor de frauduleuze. Een network sniffing tool of een Address Resolution Protocol (ARP) scan kan worden gebruikt om pakketten op een netwerk te onderscheppen en IP-adressen te verzamelen om te spoofen.

Hoe kunt u IP-spoofing detecteren?

eindgebruikers hebben moeite met het detecteren van IP-spoofing. Deze aanvallen worden uitgevoerd op de netwerklaag — laag 3 van het Open Systems Interconnection communications model. Op die manier zijn er geen uiterlijke tekenen van knoeien. De vervalste verbindingsaanvragen lijken op legitieme verbindingsaanvragen extern.

er zijn echter tools voor netwerkbewaking die organisaties kunnen gebruiken om verkeersanalyse uit te voeren op netwerkeindpunten. Pakketfiltering is de belangrijkste manier om dit te doen.

Pakketfiltersystemen bevinden zich vaak in routers en firewalls. Ze detecteren inconsistenties tussen het IP-adres van het pakket en de gewenste IP-adressen op ACL ‘ s (access control lists). Ze detecteren ook frauduleuze pakketten.

binnenkomende en uitgaande filtering zijn de twee soorten pakketfiltering:

- Ingress filtering onderzoekt inkomende pakketten om te zien of de bron IP header overeenkomt met een Toegestaan bronadres. Het verwerpt elke die niet overeenkomen of die andere verdachte gedrag weer te geven. Deze filtering zorgt voor een ACL met toegestane bron-IP-adressen.

- Egress filtering onderzoekt uitgaande it-scans voor bron-IP-adressen die niet overeenkomen met die op het netwerk van het bedrijf. Deze aanpak voorkomt dat insiders een IP-spoofing-aanval kunnen lanceren.

hoe beschermt u tegen IP-spoofing?

IP-vervalste pakketten kunnen niet worden geëlimineerd. Maar organisaties kunnen maatregelen nemen om hun netwerken en gegevens te beschermen.

hier zijn enkele stappen die bedrijven kunnen nemen:

- gebruik sterke verificatiemethoden en verificatiemethoden voor alle externe toegang. Authenticeer apparaten en gebruikers niet uitsluitend op basis van IP-adres.

- Maak een ACL van IP-adressen.

- gebruik zowel het filteren van pakketten als het filteren van pakketten.

- gebruik antivirussoftware en andere beveiligingssoftware die op verdachte netwerkactiviteiten letten.

- gebruik versleutelingsprotocollen op IP-niveau om verkeer van en naar de enterprise-server te beschermen. Deze aanpak houdt aanvallers van het lezen van potentiële IP-adressen te imiteren.

- houd netwerksoftware bijgewerkt en oefen goed patchbeheer.

- het uitvoeren van doorlopende netwerkmonitoring.

Firewalls en enterprise router filtering regels moeten worden geconfigureerd om pakketten die kunnen worden vervalst weigeren. Dat zou pakketten met private IP-adressen die afkomstig zijn van buiten de enterprise perimeter. Het heeft ook betrekking op verkeer dat afkomstig is binnen de onderneming, maar spoofs een extern adres als de bron IP-adres. Dit voorkomt dat spoofing aanvallen worden geïnitieerd vanuit het interne netwerk tegen externe netwerken.

Wat zijn andere soorten netwerkspoofing?

er zijn verschillende soorten spoofing, waarvan er vele op IP-gebaseerde netwerken voorkomen. Maar de meeste hiervan zijn geen IP-adres spoofing waarbij het IP-adres van een pakket wordt gewijzigd.

enkele andere spoofingtypen die IP-adressen behandelen, zijn het volgende:

Address Resolution Protocol. Een ARP spoofing aanval treedt op wanneer een aanvaller valse ARP berichten stuurt over een local area network (LAN). Dit koppelt het Media access control-adres van de aanvaller aan het IP-adres van een legitieme computer of server op het netwerk. Dit gebeurt op de data link laag in de Ethernet frames die dat protocol dragen.

Domain name system (DNS). Met een DNS spoofing-aanval, de DNS-records en leidt internetverkeer uit de buurt van legitieme servers en in de richting van nep degenen. DNS koppelt IP-adressen aan websites en gebruikers krijgen toegang tot DNS-servers om naar websites te gaan. Hackers kunnen nep-DNS-items in DNS-servers injecteren, zodat, wanneer gebruikers toegang tot de server, ze worden verzonden naar de locatie die de hacker geïnjecteerd, in plaats van naar hun beoogde bestemming.

andere spoofingmethoden zijn gericht op verschillende soorten informatie en hebben mogelijk geen rechtstreeks of helemaal geen invloed op IP-adressen. Enkele voorbeelden zijn:

nummerweergave. Caller ID spoofing verandert een caller ID om een telefoontje lijken te komen van een andere locatie. Dit gebeurt vaak wanneer telemarketeers bellen doelen met behulp van het doel netnummer.

e-mail. Aanvallers veranderen e-mail header velden om ten onrechte aan te geven dat het bericht afkomstig is van een andere afzender. Vervalste e-mail is vaak onderdeel van een phishing-aanval die een link bevat naar een dubbele versie van een website die het origineel lijkt te zijn. De vervalste website probeert doel slachtoffers te verleiden tot het overhandigen van Inloggegevens of andere vertrouwelijke informatie.

Global positioning system (GPS). GPS spoofing is wanneer een gebruiker van een mobiel apparaat trucs het apparaat in het weergeven van een locatie die verschilt van de werkelijke geografische locatie. Dit kan worden gedaan met behulp van een applicatie van derden die verschillende positie en navigatie-informatie produceert.

Short Message Service (SMS). SMS of sms-bericht spoofing is wanneer het telefoonnummer van de afzender wordt gewijzigd in een ander om het echte telefoonnummer te verdoezelen. Aanvallers kunnen links naar phishing-sites of malware downloads in hun teksten. Legitieme organisaties kunnen deze methode ook gebruiken om een moeilijk te onthouden telefoonnummer te vervangen door een eenvoudig te onthouden alfanumerieke ID.

URL. Bij dit soort spoofing gebruiken kwaadaardige acteurs een bijna identieke URL die een echte URL nabootst met een paar veranderde karakters. De bedoeling is om het doel te krijgen om naar een webpagina die het uiterlijk van een legitieme bootst en dan hebben ze gevoelige informatie in te voeren.

wat zijn voorbeelden van IP-spoofing?

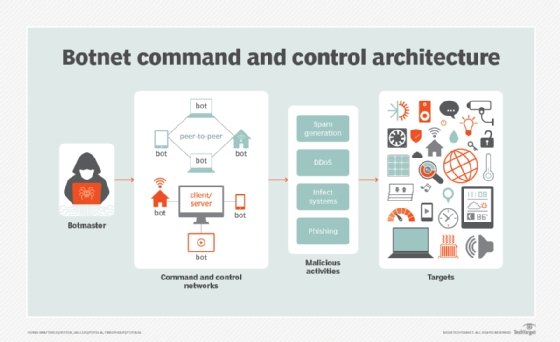

wanneer aanvallers een DDoS-aanval starten, gebruiken ze vervalste IP-adressen om computerservers te overweldigen met pakketvolumes die te groot zijn voor de doelcomputers. Botnets worden vaak gebruikt om geografisch verspreide pakketten te verzenden. Grote botnets kunnen tienduizenden computers bevatten, die elk meerdere bron-IP-adressen tegelijkertijd kunnen spoofen. Deze automatische aanvallen zijn moeilijk te traceren.

voorbeelden van hoe spoofing is gebruikt in DDoS-aanvallen zijn::

- GitHub. Op Februari. 28, 2018, de GitHub code hosting platform werd getroffen door wat op het moment werd aangenomen dat de grootste DDoS-aanval ooit. Aanvallers spoofed GitHub ’s IP-adres en stuurde query’ s naar memcached servers die vaak worden gebruikt om de snelheid van database-driven sites. De servers versterkten de geretourneerde gegevens van deze verzoeken naar GitHub met een factor van ongeveer 50. Als gevolg daarvan, voor elke byte verzonden door de aanvaller, tot 51 kilobytes werden verzonden naar het doel. GitHub werd geraakt met 1,35 terabit per seconde verkeer, waardoor de site 10 minuten naar beneden ging.

- Tsutomu Shimomura. Op Dec. 25, 1994, hacker Kevin Mitnick lanceerde een aanval op de computers van rivaal hacker Tsutomu Shimomura met behulp van IP spoofing. Mitnick maakte gebruik van de vertrouwensrelatie tussen Shimomura ‘ s X terminal computer en de server door het patroon van TCP-volgnummers te leren die de computer genereert. Hij overspoelde de computer met SYN-verzoeken van vervalste IP-adressen die routeerbaar maar inactief waren. De computer kon niet reageren op de verzoeken en het geheugen is gevuld met SYN-Verzoeken. Deze techniek staat bekend als SYN scanning.

Man-in-the-middle-aanvallen gebruiken ook IP-spoofing om zich voor te doen als een doelontvanger, het internetverkeer van die ontvanger te ontvangen en te reageren met hun eigen pakketten, die malware kunnen bevatten.