![]()

wanneer een CA-server wordt verwijderd of niet meer kan worden hersteld, blijven sommige objecten achter in Active Directory. Het is een goede gewoonte om deze verouderde objecten te verwijderen.

Achtergrond

wanneer u een versie van de certificaatautoriteit installeert die met Active Directory is geà ntegreerd (d.w.z. Enterprise Root of Enterprise ondergeschikte), worden de volgende 6 objecten aangemaakt/gewijzigd in de Active Directory-database:

naam: <CA algemene naam>

Type: certificateAuthority

LDAP-pad: CN=AIA,CN=openbare Sleuteldiensten,CN=Services,CN=configuratie,DC=DC=voorbeeld, DC=com

gebruikt voor: bevat CA-certificaten die clients kunnen ophalen bij het valideren van een certificatenketen. Certificaten kunnen naar deze locatie verwijzen via de AIA-certificaatextensie (Authority Information Access).

naam: <CA algemene naam>

Type: crldistributiepunt

LDAP-pad: CN= <CAServerName>, CN = CDP,CN=Public Key Service, CN = Services, CN = Configuration, DC = DC = example, DC = com

gebruikt voor: Bevat CRL ’s (base en delta) die Ca’ s in de AD hebben gepubliceerd. Certificaten kunnen naar deze locatie verwijzen via de CDP-certificaatextensie (CRL Distribution Point).

naam: <Root-CA algemene naam>

Type: certificationAuthority

LDAP-pad: CN=certificeringsinstanties,CN=openbare Sleuteldiensten,CN=diensten,CN=configuratie,DC=voorbeeld,DC=com

gebruikt voor: Root-CA-certificaten die hier worden geplaatst, worden automatisch vertrouwd door alle domeinleden. Een AD-geà ntegreerde CA plaatst zijn certificaat hier tijdens de installatie. U kunt hier handmatig andere basiscertificaten importeren.

naam: <CA algemene naam>

Type: pKIEnrollmentService

LDAP-pad: CN=Inschrijvingsdiensten,CN=openbare Sleuteldiensten,CN=diensten,CN=configuratie,DC=voorbeeld,DC=com

gebruikt voor: bevat CA-certificaten van Ca ‘ s die certificaten in de AD kunnen afgeven.

naam: <CA algemene naam>

Type: Mspki-PrivateKeyRecoveryAgent

LDAP-pad: CN = KRA,CN=Public Key Services,CN=Services,CN=Configuration,DC=voorbeeld, DC=com

gebruikt voor: Bevat de certificaten voor alle sleutelherstelagenten. Sleutelherstelagenten moeten handmatig worden geconfigureerd op de CA.

naam: NtAuthCertificates

Type: certificationAuthority

LDAP-pad: CN=Public Key Services,CN=Services,CN=Configuration,DC=voorbeeld, DC = com

gebruikt voor: bevat CA-certificaten van CAs die smart card-en domeincontrollercertificaten worden vertrouwd voor Windows-aanmelding. AD-geà ntegreerde CAs worden hier automatisch duing installatie toegevoegd.

opmerking! Dit object wordt aangemaakt door de eerste met AD geïntegreerde CA, maar daaropvolgende Ca ‘ s wijzigen dit object in plaats van nieuwe uniqe-objecten te maken. Meer informatie hierover later in dit artikel.

wanneer u later de CA-rol van de server verwijdert, wordt slechts één AD-object verwijderd, het pkienrollmentservice-object. Wanneer dat object wordt verwijderd, zullen clients niet langer proberen certificaten bij die CA in te schrijven. De andere PKI-gerelateerde objecten blijven intact, omdat uitgegeven niet-ingetrokken certificaten problemen zullen hebben als ze niet bestaan.

Als u er zeker van bent dat alle uitgegeven certificaten van die CA-server verlopen of ingetrokken zijn, kunt/moet u deze ca-gerelateerde objecten uit AD verwijderen.

Steps

belangrijke noot: Zorg ervoor dat u geen objecten verwijdert die gerelateerd zijn aan andere PKI-installaties dan de CA die u op het punt staat op te ruimen!

start Active Directory-Sites en Services

opmerking! U kunt een aantal van deze stappen ook uitvoeren met Ad-Containers beheren in de Enterprise PKI-module , maar er zijn een aantal problemen (Kra entrys worden niet weergegeven), dus ik zou vasthouden aan Active Directory-Sites en Services.

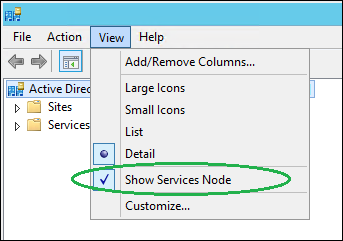

als u het knooppunt Services niet ziet, zorg er dan voor dat het knooppunt Services tonen is aangevinkt:

Vouw Services/Public Key Services/AIA, met de rechtermuisknop op het object in het rechterdeelvenster het afstemmen van de CA-server in kwestie en klikt u op Verwijderen en bevestig met Ja:

Selecteer de container CENSUS, met de rechtermuisknop op de container in het rechterdeelvenster het afstemmen van de CA-server in kwestie en klikt u op Verwijderen en bevestig met Ja twee keer:

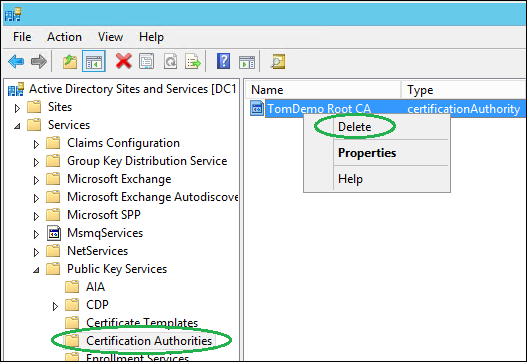

Selecteer de container Certificatie-Instanties. Zorg ervoor dat u dit object moet verwijderen. Als u informatie over een ondergeschikte CA verwijdert, is dit object waarschijnlijk uw hoofd-CA en zijn er mogelijk andere afhankelijkheden voor dit certificaat. Als u informatie over een Enterprise-Root-CA verwijdert, kunt u deze verwijderen. Klik hiervoor met de rechtermuisknop op het object in het rechterdeelvenster dat overeenkomt met de CA-server in kwestie en klik op verwijderen, bevestig met Ja:

Selecteer de container KRA, klik met de rechtermuisknop op het object in het rechterdeelvenster dat overeenkomt met de CA-server in kwestie en klik op verwijderen, bevestig met Ja:

Selecteer de containerinschrijvingsservices en zorg ervoor dat de wizard CA-rol verwijderen het object hier heeft verwijderd. Als de CA-server om welke reden dan ook nooit correct is verwijderd, moet u ook het pkienrollmentservice-object handmatig verwijderen. Klik hiervoor met de rechtermuisknop op het object in het rechterdeelvenster dat overeenkomt met de CA-server in kwestie en klik op verwijderen, bevestig met Ja:

nu moeten we de CA-server verwijderen van het object NtAuthCertificates. Dit is echter een beetje anders, omdat dit geen apart object is, maar eerder een waarde in een bestaand AD object.

om informatie over de CA-server van het object NtAuthCertificates te verwijderen, voert u het volgende certutil commando uit (u moet dit Uitvoeren als Enterprise Admin):

certutil-viewdelstore ” ldap: / / / CN = NtAuthCertificates, CN=Public Key Services, CN = Services,CN = Configuration, DC = tomdemo, DC = se?cacertificaat?basis?objectclass=certification authority”

Wijzig eerst de gemarkeerde Forest Root-informatie op basis van uw omgeving.

u krijgt een lijst met certificaten in het object NtAuthCertificates:

zorg ervoor dat u het juiste CA-certificaat hebt geselecteerd (de schermafbeelding toont slechts één certificaat, u kunt er één of meer zien) en klik vervolgens op OK. Als u annuleren kiest, worden verwijderingspogingen afgebroken.

Kijk, alle informatie over de CA is verwijderd uit de Active Directory. U bent nu klaar om een nieuwe, frisse PKI-oplossing te implementeren!