WPA2-Enterprise bestaat sinds 2004 en wordt nog steeds beschouwd als de gouden standaard voor draadloze netwerkbeveiliging, het leveren van over-the-air encryptie en een hoog niveau van beveiliging. In combinatie met de effectieve verificatiemethode bekend als 802.1 x voor Cloud RADIUS, gebruikers zijn met succes geautoriseerd voor veilige netwerktoegang voor vele jaren. Maar in die tijd, WPA2-Enterprise heeft niet gekregen een gemakkelijker handmatig configureren. Of u nu voor het eerst een draadloos netwerk inzet of een ervaren expert, er staan altijd unieke uitdagingen klaar om u hoofdpijn te bezorgen. Gelukkig zijn beproefde en echte netwerkoplossingen beschikbaar om de netwerkproblemen die u ervaart te corrigeren.

- WPA2-PSK en WPA2-Enterprise: Wat is het verschil?

- WPA2-PSK

- WPA3-PSK

- WPA2-Enterprise

- WPA3-Enterprise

- het implementeren van WPA2-Enterprise en 802.1 x

- de componenten van 802.1x

- Client / Supplicant

- Switch / Access Point / Controller

- RADIUS-Server

- Identiteit Winkel

- 802.1 x-Authenticatie Methodes

- een op wachtwoorden Gebaseerd Authenticatie

- Token-Gebaseerde Authenticatie

- Certificaat Gebaseerde Authenticatie

- WPA2-Verificatie Protocollen

- EAP-TLS

- EAP-TTLS/PAP

- PEAP-MSCHAPv2

- WPA2-Enterprise Uitdagingen

- Nadeel #1: Device variatie

- Nadeel #2: MITM en leveren van certificaten

- Nadeel #3: wijzigen van Het wachtwoord probleem

- Nadeel #4: het Wijzigen van de verwachtingen van de gebruiker

- de Vereenvoudiging van de WPA2-Enterprise met JoinNow

- Efficiëntie Door middel van on-boarding

- Certificaat Gehard WPA2-Enterprise

- Auto-Provisioning van Beheerde Apparaten

- RADIUS-Servers en-Beleid Gedreven Access Control

WPA2-PSK en WPA2-Enterprise: Wat is het Verschil?

WPA2-PSK

WPA2-PSK (Wi-Fi Protected Access 2 Pre-Shared Key) is een type netwerk dat wordt beschermd door een enkel wachtwoord dat wordt gedeeld tussen alle gebruikers. Het is algemeen aanvaard dat een enkel wachtwoord voor toegang tot Wi-Fi veilig is, maar alleen zoveel als u degenen die het gebruiken vertrouwt. Anders, het is triviaal voor iemand die het wachtwoord heeft verkregen door middel van snode middelen om het netwerk te infiltreren. Daarom wordt WPA2-PSK vaak als onveilig beschouwd.

er zijn slechts enkele situaties waarin WPA2-PSK moet worden ingezet:

- het netwerk heeft slechts een paar apparaten, die allemaal vertrouwd zijn. Dit kan een huis of een klein kantoor zijn.

- als een manier om toevallige gebruikers te beperken om zich aan te sluiten bij een open netwerk wanneer ze geen captive portal kunnen implementeren. Dit kan een coffeeshop of gastnetwerk zijn.

- als alternatief netwerk voor apparaten die niet compatibel zijn met 802.1 x. een voorbeeld zijn spelconsoles in een studentenzaal.

WPA3-PSK

om de effectiviteit van PSK te verbeteren, bieden updates van WPA3-PSK meer bescherming door het authenticatieproces te verbeteren. Een strategie om dit te doen maakt gebruik van Simultaneous Authentication of Equals (SAE) om brute-force woordenboek aanvallen veel moeilijker te maken voor een hacker. Dit protocol vereist interactie van de gebruiker bij elke verificatiepoging, wat een aanzienlijke vertraging veroorzaakt voor degenen die het verificatieproces proberen te forceren.

WPA2-Enterprise

voor de implementatie van WPA2-Enterprise is een RADIUS-server vereist, die de taak van verificatie van de toegang van netgebruikers uitvoert. Het eigenlijke verificatieproces is gebaseerd op het 802.1 x-beleid en wordt geleverd in verschillende systemen met het label EAP. Omdat elk apparaat geauthenticeerd is voordat het verbinding maakt, wordt er effectief een persoonlijke, versleutelde tunnel gemaakt tussen het apparaat en het netwerk.

WPA3-Enterprise

een significante verbetering die WPA3-Enterprise biedt, is een vereiste dat servercertificaatvalidatie moet worden geconfigureerd om de identiteit te bevestigen van de server waarmee het apparaat verbinding maakt.

geïnteresseerd in meer informatie over WPA3? Krijg de details over de veranderingen WPA3 is klaar om te brengen in dit artikel.

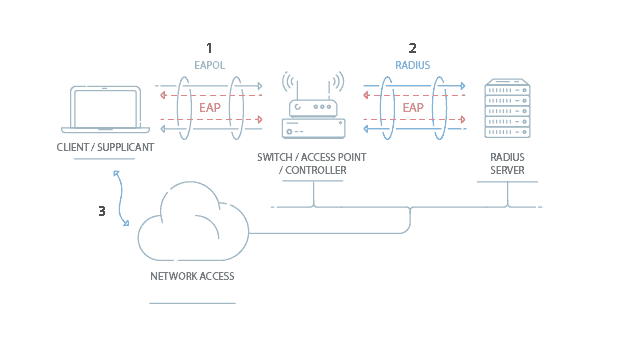

implementatie van WPA2-Enterprise en 802.1x

er zijn slechts een paar componenten nodig om 802.1 x te laten werken. Realistisch, als u al toegangspunten en wat reserve serverruimte hebt, beschikt u over alle hardware die nodig is om veilig draadloos mogelijk te maken. Soms heb je niet eens de server nodig: sommige access points worden geleverd met ingebouwde software die 802.1 x kan bedienen (hoewel alleen voor de kleinste van de kleine implementaties). Of u nu professionele oplossingen koopt of er zelf een bouwt met open source tools, de kwaliteit en het gemak van 802.1 x is volledig een ontwerpaspect.

de componenten van 802.1 x

Client / Supplicant

om een apparaat deel te laten nemen aan de 802.1 x authenticatie, moet het een stuk software genaamd supplicant geïnstalleerd hebben in de netwerkstack. De smeekbede is noodzakelijk omdat hij zal deelnemen aan de eerste onderhandelingen over de EAP-transactie met de switch of controller en de gebruikersreferenties zal verpakken op een manier die voldoet aan 802.1 x. Als een client geen smeekbede heeft, worden de EAP-frames die vanaf de switch of controller worden verzonden genegeerd en kan de switch niet worden geverifieerd.

gelukkig hebben bijna alle apparaten die we verwachten te verbinden met een draadloos netwerk een supplicant ingebouwd. SecureW2 biedt een 802.1 x-smeekbede voor apparaten die er geen hebben.

gelukkig heeft de overgrote meerderheid van de apparaatfabrikanten ingebouwde ondersteuning voor 802.1 x. de meest voorkomende uitzonderingen hierop zijn consumentenuitrusting, zoals spelconsoles, entertainmentapparaten of sommige printers. Over het algemeen moeten deze apparaten minder dan 10% van de apparaten op uw netwerk zijn en kunnen ze het beste als uitzondering worden behandeld in plaats van als focus.

Switch / Access Point / Controller

de switch of draadloze controller speelt een belangrijke rol in de 802.1 x-transactie door op te treden als “broker” op de beurs. Tot een succesvolle verificatie heeft de client geen netwerkverbinding en is de enige communicatie tussen de client en de switch in de 802.1 x-uitwisseling. De switch / controller initieert de uitwisseling door een eapol-Start-pakket naar de client te sturen wanneer de client verbinding maakt met het netwerk. De antwoorden van de client worden doorgestuurd naar de juiste RADIUS-server op basis van de configuratie in de draadloze beveiligingsinstellingen. Wanneer de verificatie is voltooid, beslist de switch/controller of het apparaat voor netwerktoegang moet worden geautoriseerd op basis van de status van de gebruiker en mogelijk de attributen in het Access_Accept-pakket dat vanaf de RADIUS-server is verzonden.

als de RADIUS-server een Access_Accept-pakket verzendt als gevolg van een authenticatie, kan het bepaalde attributen bevatten die de switch-informatie geven over hoe het apparaat op het netwerk moet worden aangesloten. Algemene attributen geven aan welke VLAN een gebruiker moet worden toegewezen, of mogelijk een set ACL ‘ s (Access Control List) die de gebruiker moet worden gegeven zodra deze is verbonden. Dit wordt vaak ‘gebruiker-gebaseerde beleidstoewijzing’ genoemd, omdat de RADIUS-server de beslissing neemt op basis van gebruikersreferenties. Veelvoorkomende gebruikssituaties zouden zijn om gastgebruikers naar een ‘gast VLAN’ te duwen en werknemers naar een ‘werknemer VLAN’.

RADIUS-Server

de RADIUS-server op locatie of in de Cloud fungeert als de” beveiligingsbeambte ” van het netwerk; wanneer gebruikers verbinding maken met het netwerk, verifieert de RADIUS hun identiteit en machtigt deze voor netwerkgebruik. Een gebruiker wordt geautoriseerd voor netwerktoegang nadat hij zich heeft ingeschreven voor een certificaat van de PKI (Private Key Infrastructure) of zijn referenties heeft bevestigd. Elke keer dat de gebruiker verbinding maakt, bevestigt de RADIUS dat ze het juiste certificaat of de juiste referenties hebben en voorkomt dat niet-goedgekeurde gebruikers toegang krijgen tot het netwerk. Een belangrijk beveiligingsmechanisme dat moet worden gebruikt bij het gebruik van een RADIUS is servercertificaatvalidatie. Dit garandeert dat de gebruiker alleen verbinding maakt met het netwerk dat hij van plan is door zijn apparaat te configureren om de identiteit van de RADIUS te bevestigen door het servercertificaat te controleren. Als het certificaat niet het certificaat is waarnaar het apparaat op zoek is, wordt er geen certificaat of referenties voor verificatie verzonden.

RADIUS-servers kunnen ook worden gebruikt om gebruikers van een andere organisatie te verifiëren. Bij oplossingen als Eduroam werken RADIUS-servers als proxies (zoals RADSEC), zodat als een student een naburige universiteit bezoekt, de RADIUS-server hun status kan verifiëren bij hun thuisuniversiteit en hen beveiligde netwerktoegang kan verlenen aan de universiteit die ze momenteel bezoeken.

Identity Store

de Identity Store verwijst naar de entiteit waarin gebruikersnamen en wachtwoorden worden opgeslagen. In de meeste gevallen is dit Active Directory of mogelijk een LDAP-server. Bijna elke RADIUS-server kan verbinding maken met uw advertentie of LDAP om gebruikers te valideren. Er zijn een paar kanttekeningen wanneer LDAP wordt gebruikt, specifiek over hoe de wachtwoorden worden gehasht in de LDAP-server. Als uw wachtwoorden niet in duidelijke tekst of een NTLM-hash worden opgeslagen, moet u uw EAP-methoden zorgvuldig kiezen omdat bepaalde methoden, zoals EAP-PEAP, mogelijk niet compatibel zijn. Dit is geen probleem veroorzaakt door RADIUS-servers, maar eerder door de wachtwoordhash.

SecureW2 kan u helpen bij het instellen van SAML om gebruikers te authenticeren, op elke identiteitsprovider, voor Wi-Fi-toegang. Hier zijn handleidingen voor de integratie met een aantal populaire producten.

voor het instellen van SAML-authenticatie binnen Google Workspace, Klik hier.

WPA2-Enterprise configureren met Okta, Klik hier.

voor een handleiding over SAML-authenticatie met Shibboleth, Klik hier.

om WPA2-Enterprise met ADFS te configureren, klik hier.

het ontwikkelen van een robuust WPA2-Enterprise netwerk vereist extra taken, zoals het opzetten van een PKI of CA (Certificate Authority), om certificaten naadloos te distribueren naar gebruikers. Maar in tegenstelling tot wat je zou denken, kunt u een van deze upgrades te maken zonder het kopen van nieuwe hardware of het maken van wijzigingen in de infrastructuur. Bijvoorbeeld, het uitrollen van gasttoegang of het wijzigen van de verificatiemethode kan worden uitgevoerd zonder extra infrastructuur. Onlangs zijn veel instellingen overgestapt van EAP-methoden van PEAP naar EAP-TLS na het zien van een merkbare verbetering in verbindingstijd en roamingcapaciteit of het overschakelen van een fysieke RADIUS-server naar een Cloud RADIUS-oplossing. Het verbeteren van de functionaliteit van draadloze netwerken kan worden verkregen zonder een enkel stuk hardware te veranderen.

WPA2-Enterprise protocollen

hier volgt een korte samenvatting van de primaire WPA2-Enterprise authenticatie protocollen. Als u een meer diepgaande vergelijk-en-contrast wilt, lees dan het volledige artikel.

EAP-TLS

EAP-TLS is een op certificaten gebaseerd protocol dat algemeen wordt beschouwd als een van de veiligste EAP-standaarden omdat het het risico op diefstal van informatie via de ether elimineert. Het is ook het protocol dat de beste gebruikerservaring biedt, omdat het wachtwoordgerelateerde verbraken elimineert als gevolg van wachtwoordveranderingsbeleid. In het verleden was er een misvatting dat op certificaten gebaseerde authenticatie moeilijk te installeren en/of te beheren was, maar nu wordt EAP-TLS door velen beschouwd als eenvoudiger te installeren en te beheren dan de andere protocollen.

wilt u meer weten over de voordelen van EAP-TLS en hoe SecureW2 u kan helpen het in uw eigen netwerk te implementeren? Klik op de link!

EAP-TTLS/PAP

EAP-TTLS/PAP is een op referenties gebaseerd protocol dat is gemaakt voor een eenvoudigere setup, omdat het alleen de server vereist om te worden geverifieerd, terwijl gebruikersauthenticatie optioneel is. TTLS creëert een” tunnel ” tussen de client en de server en geeft je meerdere keuzes voor authenticatie.

maar TTLS bevat veel kwetsbaarheden. Het configuratieproces kan moeilijk zijn voor onervaren netwerkgebruikers, en een enkel verkeerd geconfigureerd apparaat kan leiden tot aanzienlijk verlies voor de organisatie. Het protocol maakt het mogelijk referenties te worden verzonden via de lucht in duidelijke tekst, die kwetsbaar voor cyberaanvallen zoals Man-in-the-Middle en gemakkelijk hergebruikt om de doelen van de hacker te bereiken kan zijn.

als u meer wilt weten over de kwetsbaarheden van TTLS-PAP, lees dan het volledige artikel hier.

PEAP-MSCHAPv2

PEAP-MSCHAPv2 is een op referenties gebaseerd protocol dat door Microsoft is ontworpen voor Active Directory-omgevingen. Hoewel het een van de meest populaire methoden voor WPA2-Enterprise authenticatie is, vereist PEAP-MSCHAPv2 niet de configuratie van server-certificaat validatie, waardoor apparaten kwetsbaar zijn voor over-the-Air credential diefstal. Device misconfiguratie, wanneer overgelaten aan eindgebruikers, is relatief gebruikelijk dat is de reden waarom de meeste organisaties vertrouwen op Onboarding Software om apparaten te configureren voor PEAP-MSCHAPv2. Lees hoe deze topuniversiteit is geconverteerd van PEAP-MSCHAPv2 naar EAP-TLS-verificatie om een stabielere verificatie voor netwerkgebruikers te bieden.

voor meer informatie over PEAP MSCHAPv2, lees dit artikel.

802.1 X-verificatiemethoden

voordat gebruikers dagelijks voor netwerktoegang kunnen worden geverifieerd, moeten ze op het beveiligde netwerk worden aangesloten. Onboarding is het proces van het beoordelen en goedkeuren van gebruikers, zodat ze verbinding kunnen maken met het beveiligde netwerk met behulp van een vorm van identificatie, zoals gebruikersnaam/wachtwoord of certificaten. Dit proces wordt vaak een aanzienlijke last, omdat het vereist dat gebruikers hun apparaten geconfigureerd voor het netwerk. Voor reguliere netgebruikers kan het proces te moeilijk blijken te zijn omdat het IT-kennis van hoog niveau vereist om de stappen te begrijpen. Zo ervaren universiteiten aan het begin van een academisch jaar dit bij het onboarden van honderden of zelfs duizenden apparaten van studenten en resulteert dit in lange rijen support tickets. Onboarding clients bieden een eenvoudig te gebruiken alternatief dat eindgebruikers in staat stelt om eenvoudig zelf te configureren hun apparaten in een paar stappen, het opslaan van gebruikers en IT-beheerders een ton van tijd en geld.

op een wachtwoord gebaseerde authenticatie

de overgrote meerderheid van de authenticatiemethoden is afhankelijk van een gebruikersnaam/wachtwoord. Het is het makkelijkst te implementeren omdat de meeste instellingen al een soort van referenties hebben ingesteld, maar het netwerk is gevoelig voor alle problemen van wachtwoorden zonder een onboarding systeem (zie hieronder).

voor wachtwoordgebaseerde authenticatie zijn er in principe 2 opties: PEAP-MSCHAPv2 en EAP-TTLS/PAP. Ze werken beide op dezelfde manier, maar TTLS wordt niet ondersteund door een Microsoft OS Voor Windows 8 zonder gebruik te maken van een derde partij 802.1 x supplicant, zoals onze Enterprise Client. Op dit moment hebben de meeste instellingen de overstap gemaakt naar PEAP. U kunt PEAP echter niet implementeren zonder Active Directory (een eigen Microsoft-service) te gebruiken of uw wachtwoorden niet-versleuteld te laten.

Token-gebaseerde authenticatie

historisch gezien waren tokens fysieke apparaten in de vorm van sleutelhangers of dongles die aan gebruikers zouden worden gedistribueerd. Ze genereerden nummers synchroon met een server om extra validatie toe te voegen aan een verbinding. Hoewel je ze kunt dragen rond en gebruik maken van geavanceerde functies zoals vingerafdrukscanners of als USB-plug-ins, dongles hebben nadelen. Ze kunnen duur zijn en zijn bekend om af en toe de verbinding met de servers te verliezen.

fysieke tokens worden nog steeds gebruikt, maar hun populariteit neemt af omdat smartphones ze overbodig hebben gemaakt. Wat ooit op een fob werd geladen, kun je nu in een app plaatsen. Daarnaast zijn er andere methoden voor tweefactorverificatie buiten de EAP-methode zelf, zoals tekst-of e-mailbevestigingen om een apparaat te valideren.

authenticatie op basis van certificaten

certificaten zijn al lang een steunpilaar van authenticatie in het algemeen, maar worden doorgaans niet gebruikt in BYOD-instellingen omdat certificaten vereisen dat gebruikers ze op hun eigen apparaten installeren. Echter, zodra een certificaat is geïnstalleerd, ze zijn verbazingwekkend handig: ze worden niet beïnvloed door het beleid voor het wijzigen van wachtwoorden, is veel veiliger dan gebruikersnamen/wachtwoorden, en apparaten worden sneller geverifieerd.

de PKI-services van SecureW2, gecombineerd met de joinnow onboarding-client, maken een kant-en-klare oplossing voor op certificaten gebaseerde Wi-Fi-authenticatie. Een effectieve PKI biedt alle nodige infrastructuur om een op certificaten gebaseerd netwerk te implementeren en onderhoudt de beveiliging en distributie van alle netwerkcertificaten.. Organisaties kunnen nu naadloos certificaten distribueren naar apparaten en ze eenvoudig beheren met behulp van onze krachtige functies voor certificaatbeheer.

WPA2-Enterprise Challenges

In onze ervaring hebben we ontdekt dat het gemiddelde WPA2-Enterprise netwerk lijdt aan een combinatie van deze 4 Problemen:

nadeel #1: Apparaatvariatie

toen IEEE in 2001 het 802.1 x-protocol creëerde, waren er maar weinig apparaten die draadloze toegang konden gebruiken en was netwerkbeheer veel eenvoudiger. Sindsdien is het aantal fabrikanten van apparaten geëxplodeerd met de opkomst van mobiele computing. Om wat perspectief te geven, zijn er meer smaken van Android vandaag dan er hele besturingssystemen waren in 2001.

ondersteuning voor 802.1 x is inconsistent tussen apparaten, zelfs tussen apparaten van hetzelfde besturingssysteem. Elk apparaat heeft unieke kenmerken waardoor ze zich onvoorspelbaar kunnen gedragen. Dit probleem wordt verergerd door unieke stuurprogramma ‘ s en software geïnstalleerd op het apparaat.

nadeel # 2: MITM en het leveren van certificaten

hoewel WPA2 een zeer veilige verbinding biedt, moet u er ook zeker van zijn dat de gebruikers alleen verbinding zullen maken met het beveiligde netwerk. Een beveiligde verbinding is zinloos als de gebruiker onbewust verbonden is met een honeypot-of bedriegerssignaal. Instellingen zoeken vaak naar en detecteren bedrieglijke toegangspunten, waaronder Man-in-the-Middle-aanvallen, maar gebruikers kunnen nog steeds kwetsbaar zijn off-site. Een persoon met een laptop kan proberen om rustig te verzamelen gebruikersgegevens bij een bushalte, coffeeshop, of waar dan ook apparaten kunnen passeren en proberen om automatisch te verbinden.

zelfs als de server een certificaat correct geconfigureerd heeft, is er geen garantie dat gebruikers geen verbinding maken met een valse SSID en geen certificaten accepteren die aan hen worden gepresenteerd. Het beste is om de publieke sleutel op het apparaat van de gebruiker te installeren om automatisch de certificaten te verifiëren die door de server worden gepresenteerd.

voor meer informatie over MITM-aanvallen, lees hier onze uitsplitsing.

nadeel # 3: Het Probleem met wachtwoordwijziging

netwerken met wachtwoorden die regelmatig verlopen, hebben een extra last met WPA2-Enterprise. Elk apparaat verliest de connectiviteit totdat het opnieuw is geconfigureerd. Dit was minder een probleem wanneer de gemiddelde gebruiker had slechts één apparaat, maar in de huidige BYOD omgeving, elke gebruiker is waarschijnlijk meerdere apparaten die allemaal een veilige netwerkverbinding nodig hebben. Afhankelijk van hoe wachtwoordwijzigingen worden uitgevoerd of de mogelijkheden van de gebruikers om wachtwoorden te beheren, kan dit een last zijn voor helpdesks.

het is nog erger op netwerken die onverwachte wachtwoordwijzigingen hebben als gevolg van datalekken of beveiligingsproblemen. Naast het uitrollen van nieuwe referenties site-wide, het heeft te maken met een instroom van helpdesk tickets met betrekking tot Wi-Fi.

nadeel # 4: veranderende verwachtingen van de gebruiker

veruit het moeilijkste deel van het voltooien van een WPA2-Enterprise Netwerk setup is het opleiden van de gebruikers. Gebruikers van vandaag hebben ongelooflijk hoge verwachtingen voor gebruiksgemak. Ze hebben ook meer opties dan ooit om te werken rond officiële toegang. Als het netwerk te moeilijk is om te gebruiken, zullen ze data gebruiken. Als het certificaat slecht is, zullen ze het negeren. Als ze geen toegang hebben tot iets wat ze willen, zullen ze een proxy gebruiken.

wil WPA2-Enterprise effectief zijn, dan moet u het voor netwerkgebruikers zo gemakkelijk mogelijk maken om te navigeren zonder dat dit ten koste gaat van de veiligheid.

voordat u aan de slag gaat met uw WPA2-Enterprise netwerk, bekijk dan onze primer over de meest voorkomende fouten die mensen maken bij het opzetten van WPA2-Enterprise.

WPA2-Enterprise vereenvoudigen met JoinNow

een goed geconfigureerd WPA2-Enterprise-netwerk met 802.1 X-authenticatie is een krachtig hulpmiddel voor het beschermen van de veiligheid van netgebruikers en het beveiligen van waardevolle gegevens; maar in geen geval is dit het einde van het netwerk overwegingen die je moet maken. Veel componenten dragen bij aan de veiligheid en bruikbaarheid van het netwerk als compleet systeem. Als alleen de verificatiemethode veilig is terwijl de configuratie van beheerde apparaten aan de gemiddelde netwerkgebruiker wordt overgelaten, bestaat er een ernstig risico voor de integriteit van het netwerk. SecureW2 erkent dat elk facet van het draadloze netwerk in harmonie moet werken voor ijzer-beklede beveiliging, dus we hebben een aantal kant-en-klare Concepten geleverd waarmee elke netwerkbeheerder rekening moet houden in zijn netwerkplanning.

efficiëntie door Onboarding

een van de grootste uitdagingen voor netwerkbeheerders is het efficiënt en nauwkeurig onboarden van gebruikers op het beveiligde netwerk. Indien overgelaten aan hun eigen apparaten, zullen veel gebruikers verkeerd configureren. Configureren voor een WPA2-Enterprise-netwerk met 802.1 x-verificatie is geen eenvoudig proces en omvat verschillende stappen die een persoon die niet bekend is met IT-Concepten niet zou begrijpen. Als gebruikers geen verbinding maken met de beveiligde SSID en niet goed zijn ingesteld voor WPA2-Enterprise, gaan de beveiligingsvoordelen die beheerders verwachten verloren. Voor degenen die de voordelen van op certificaten gebaseerde netwerken willen, kiezen velen ervoor om een onboarding-client te implementeren die automatisch gebruikersapparaten configureert.

Onboardingclients, zoals die aangeboden door SecureW2, elimineren de verwarring voor gebruikers door hen te vragen met slechts een paar eenvoudige stappen ontworpen om te worden voltooid door leerlingen van de leeftijd van K-12 en ouder. Het resultaat is een goed geconfigureerd WPA2-Enterprise-netwerk met 802.1 X-authenticatie dat met succes alle netwerkgebruikers heeft onboarded naar het beveiligde netwerk.

wilt u meer informatie over de voordelen van een gestroomlijnde en veilige Bring Your Own Device (BYOD) Onboarding software? Bekijk dit informatieve stuk over onboarding!

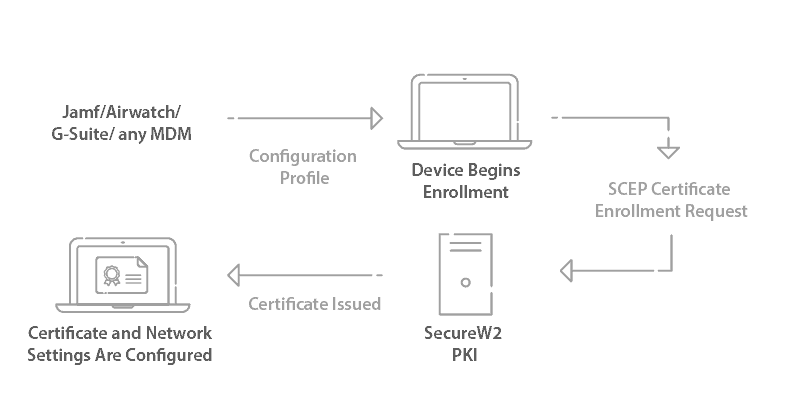

certificaat-gehard WPA2-Enterprise

een PKI stelt organisaties in staat x.509 certificaten te gebruiken en te distribueren naar netgebruikers. Het bestaat uit een HSM (Hardware Security Module), Ca ‘ s, client, publieke en private sleutels, en een CRL (Certificate Revocation List). Een effectieve PKI versterkt de netwerkbeveiliging aanzienlijk, waardoor organisaties wachtwoordgerelateerde problemen kunnen elimineren met op certificaten gebaseerde authenticatie. Zodra de PKI is geconfigureerd, kunnen netwerkgebruikers beginnen met het inschrijven voor certificaten. Dit is een uitdagende taak om te voltooien, maar organisaties die een onboarding client hebben gebruikt, hebben het meeste succes gehad met het distribueren van certificaten. SecureW2 is in staat om alle tools te bieden die nodig zijn voor een succesvolle PKI-implementatie en efficiënte distributie van certificaten. Na het uitrusten van hun apparaten met een certificaat, gebruikers zijn klaar om te worden geverifieerd voor het draadloze netwerk. Naast veilige draadloze authenticatie kunnen certificaten worden gebruikt voor VPN, verificatie van webtoepassingen, SSL-Inspectiebeveiliging en nog veel meer.

WPA2-Enterprise Managed Device Configuration

bedrijven met beheerde apparaten hebben vaak geen uniforme methode om apparaten geconfigureerd te krijgen voor certificaatgestuurde beveiliging. Het toestaan van gebruikers om zelf-configureren resulteert vaak in veel verkeerd geconfigureerde apparaten, en het verlaten van de taak aan het kan bergachtig zijn. Het handmatig configureren van tientallen, of soms zelfs honderden apparaten voor een veilig WPA2-Enterprise-netwerk wordt vaak als te arbeidsintensief beschouwd om de moeite waard te zijn. De geavanceerde SCEP-en WSTEP-gateways van SecureW2 bieden een middel om beheerde apparaten automatisch in te schrijven zonder interactie met de eindgebruiker. Met deze gateways kan een IT-afdeling in één klap beheerde apparaten van elke grote leverancier configureren voor certificaatgestuurde netwerkbeveiliging.

RADIUS-Servers en beleidsgestuurde Toegangscontrole

de RADIUS-server speelt een cruciale rol in het netwerk en verifieert elk apparaat wanneer het verbinding maakt met het netwerk. De JoinNow-oplossing van SecureW2 is ingebouwd met een Cloud RADIUS-server van wereldklasse, die krachtige, beleidsgestuurde 802.1 x-authenticatie biedt. Ondersteund door AWS, het levert hoge beschikbaarheid, consistente en kwaliteit verbindingen, en vereist geen fysieke installatie. De server kan eenvoudig worden geconfigureerd en aangepast aan de eisen van een organisatie, zonder dat vorkheftruck upgrades van bestaande infrastructuur nodig zijn. Eenmaal volledig geïntegreerd, is het op certificaten gebaseerde netwerk klaar om te beginnen met de verificatie van netwerkgebruikers.

SecureW2 biedt ook een technologie die we Dynamic Cloud RADIUS noemen en waarmee de RADIUS direct naar de directory kan verwijzen – zelfs cloud Directory ‘ s zoals Google, Azure en Okta. In plaats van beleidsbeslissingen te nemen op basis van statische certificaten, maakt RADIUS beleidsbeslissingen op runtime-niveau op basis van gebruikerskenmerken die zijn opgeslagen in de map.

Dynamic RADIUS is een verbeterde RADIUS met een betere beveiliging en eenvoudiger gebruikersbeheer. Meer weten? Praat met een van onze experts om te zien of uw WPA2-Enterprise netwerk kan profiteren van Dynamic RADIUS.

de sleutels voor een succesvolle RADIUS-implementatie zijn beschikbaarheid, consistentie en snelheid. De Cloud RADIUS van SecureW2 voorziet organisaties van de tools die ze nodig hebben om het beveiligde netwerk eenvoudig te verbinden en altijd beschikbaar te maken, zodat gebruikers consequent worden beschermd tegen bedreigingen van buitenaf.