KB ID 0001113

Problema

Cisco DNS medicar é um processo que intercepta um pacote de resposta DNS como ele vem de volta para a rede, e altera o endereço IP na resposta.

por que você gostaria de fazer isso? Bem, digamos que você tenha um servidor web em sua rede, e seu IP público é 111.111.111.111, e em sua LAN seu endereço IP interno é 192.168.1.100, seu nome DNS público, (ou URL) é www.yoursite.com. quando um usuário digita www.seu site.com em seu navegador, DNS irá responder com o IP público de 111.111.111.111, e não o endereço IP que está em sua LAN (192.168.1.100). O cliente não pode enviar o tráfego para fora do firewall, ‘hairpin’ – lo embora 180 graus e enviar o tráfego de volta novamente. Então falha. O que o DNS faz é procurar pacotes de resposta DNS que tenham 111.111.111.111 neles e altera dinamicamente o ip no pacote para 192.168.1.100.

existem pré-requisitos? Somente que o servidor DNS que envia a resposta envia-lhe a resposta embora o ASA, isto é. se você tiver seu próprio servidor DNS no local que atenda à solicitação (sem uma pesquisa antecipada ou uma dica raiz). então a resposta DNS não vai embora o ASA assim que não pode o doutor. Isso acontece se o seu site público e o seu domínio interno tiverem o mesmo nome ou se o seu servidor DNS tiver autoridade para um domínio com um endereço IP fora da sua rede. Para resolver esse problema, sua melhor aposta é configurar ‘Split DNS’

Windows configurando Split DNS

como configurar DNS Doctoring

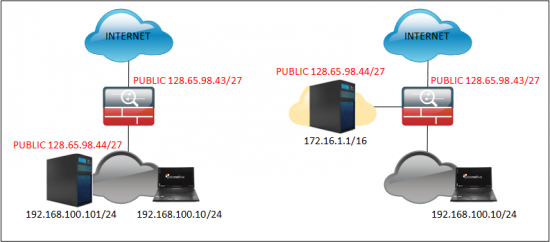

se você ler o preâmbulo, sabe que a resposta DNS precisa passar pelo firewall, e o IP público que é resolvido precisa estar na sua rede. Isso pode ser um host em sua rede com um IP público ou um host em sua DMZ que tenha UM IP público (ambos os exemplos são mostrados abaixo).

demora mais para explicar o que é DNS doctoring, do que para realmente configurá-lo. Essencialmente, você simplesmente adiciona a palavra-chave ‘ dns ‘ ao final da instrução NAT estática para o host interno em seu endereço público.

Opção 1-Doctoring DNS para um host em sua LAN

este é simplesmente um nat estático um para um com a palavra-chave dns adicionada a ele, portanto, usando o exemplo acima (à esquerda), vamos dar uma olhada em nossos NATs.

Petes-ASA# show run nat!object network obj_any nat (inside,outside) dynamic interfaceobject network Obj-Static-128.65.98.44 nat (inside,outside) static 128.65.98.44

você pode ter muito mais saída, mas isso me diz que há um NAT dinâmico para todo o tráfego de rede (PAT tudo para a interface externa dinamicamente). E uma tradução estática para o seu host interno, é a que precisamos adicionar a palavra-chave dns.

Petes-ASA# configure terminal Petes-ASA(config)# object network Obj-Static-128.65.98.44Petes-ASA(config-network-object)# nat (inside,outside) static 128.65.98.44 dnsPetes-ASA(config-network-object)# exitPetes-ASA(config)# write memBuilding configuration...Cryptochecksum: de650019 1f1583f7 70121512 e1d093e8 15724 bytes copied in 3.430 secs (5241 bytes/sec)Petes-ASA(config)#

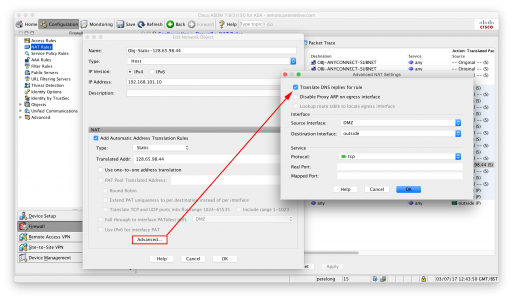

Como faço para configurar o Doctoring DNS no ASDM?

Testing DNS Doctoring

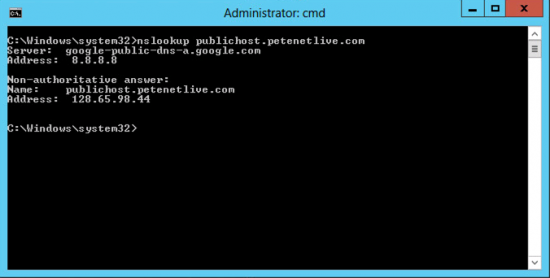

Heres um exemplo do que aconteceu antes de configurar DNS doctoring, (ou onde DNS doctoring não está funcionando).

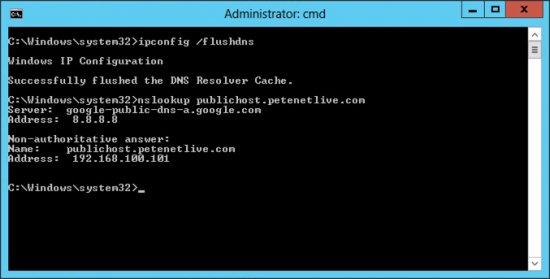

e, uma vez configurado, faça o mesmo e observe a diferença;

Opção 2 – Anfitrião da DMZ

O processo é idêntico ao acima apenas o NAT estames é diferente, i.e.

Nota: eu estou supondo que o objeto host já existe, se NÃO, em seguida, adicione a linha em AZUL.

Petes-ASA# configure terminal Petes-ASA(config)# object network Obj-Static-128.65.98.44Petes-ASA(config)# host 172.16.1.1Petes-ASA(config-network-object)# nat (DMZ,outside) static 128.65.98.44 dns

Opção 3-DNS dividido

Windows-configurando DNS dividido