KB ID 0001113

problemă

Cisco DNS doctoring este un proces care interceptează un pachet de răspuns DNS pe măsură ce revine în rețea și modifică adresa IP în răspuns.

de ce ai vrea să faci asta? Ei bine, să presupunem că aveți un server web în rețea, iar IP-ul său public este 111.111.111.111, iar pe LAN adresa IP internă este 192.168.1.100, numele său public DNS (sau URL) este www.yoursite.com. atunci când un utilizator tipuri www.site-ul tău.com în browser-ul lor, DNS va răspunde cu IP-ul public de 111.111.111.111, și nu adresa IP care este pe LAN (192.168.1.100). Clientul nu poate trimite traficul din firewall,’ ac de păr ‘ deși 180 de grade și trimite traficul înapoi din nou. Deci nu reușește. Ce face DNS este să căutați pachete de răspuns DNS care au 111.111.111.111 în ele și modifică dinamic ip-ul din pachet la 192.168.1.100.

există condiții prealabile? Numai că serverul DNS care trimite răspunsul îl trimite răspuns prin ASA, adică. dacă aveți propriul server DNS la fața locului care servește cererea (fără o căutare înainte sau un indiciu rădăcină). apoi, răspunsul DNS nu merge deși ASA, astfel încât să nu-l poate doctor. Acest lucru se întâmplă dacă site-ul public și domeniul dvs. intern au același nume sau dacă serverul DNS este autoritar pentru un domeniu cu o adresă IP în afara rețelei dvs. Pentru a rezolva această problemă, cel mai bun pariu este să configurați ‘Split DNS’

Windows Configurarea split DNS

cum să configurați DNS Doctoring

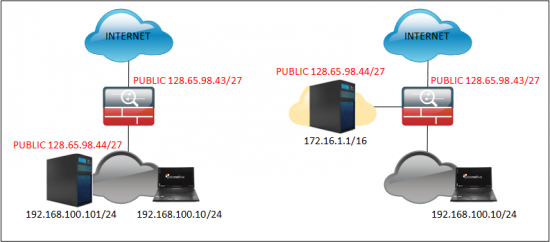

dacă citiți preambulul, știți că răspunsul DNS trebuie să meargă prin firewall, iar IP-ul public care este rezolvat trebuie să fie în rețeaua dvs. Aceasta poate fi fie o gazdă din rețeaua dvs. cu un IP public, fie o gazdă din DMZ care are un IP public (ambele exemple sunt prezentate mai jos).

este nevoie de mai mult timp pentru a explica ce este DNS doctoring, decât o face pentru a configura de fapt. În esență, pur și simplu adăugați cuvântul cheie ‘dns’ la sfârșitul declarației statice nat pentru gazda internă la adresa sa publică.

opțiunea 1 – DNS Doctoring pentru o gazdă pe LAN

acesta este pur și simplu un NAT static unu-la-unu cu cuvântul cheie dns adăugat pe el, deci folosind exemplul de mai sus (din stânga), să aruncăm o privire la NATs noastre.

Petes-ASA# show run nat!object network obj_any nat (inside,outside) dynamic interfaceobject network Obj-Static-128.65.98.44 nat (inside,outside) static 128.65.98.44

este posibil să aveți o ieșire mult mai mult, dar acest lucru îmi spune theres un NAT dinamic pentru tot traficul de rețea (PAT totul la interfața exterioară dinamic). Și o traducere statică pentru gazda dvs. internă, aceasta este cea la care trebuie să adăugăm cuvântul cheie dns.

Petes-ASA# configure terminal Petes-ASA(config)# object network Obj-Static-128.65.98.44Petes-ASA(config-network-object)# nat (inside,outside) static 128.65.98.44 dnsPetes-ASA(config-network-object)# exitPetes-ASA(config)# write memBuilding configuration...Cryptochecksum: de650019 1f1583f7 70121512 e1d093e8 15724 bytes copied in 3.430 secs (5241 bytes/sec)Petes-ASA(config)#

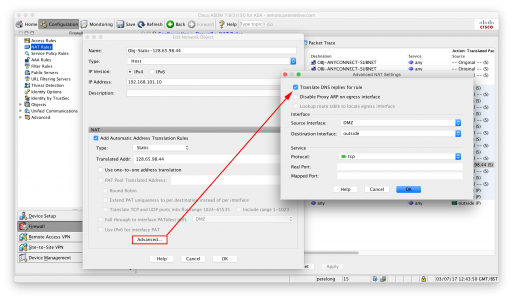

Cum pot configura DNS Doctoring în ASDM?

testarea DNS Doctoring

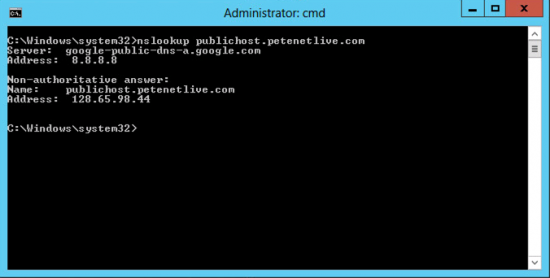

Heres un exemplu de ceea ce sa întâmplat înainte de a ne Configurare DNS doctoring, (sau în cazul în care DNS doctoring nu este de lucru).

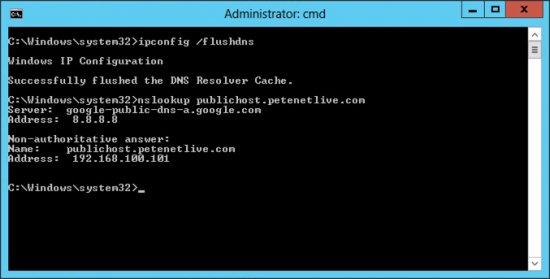

și odată ce a fost configurat, faceți același lucru și notați diferența;

Opțiunea 2 – gazdă în DMZ

procesul este identic cu mai sus numai stamine NAT este diferit, adică

notă: sunt presupunând gazdă obiect există deja, dacă nu, apoi adăugați linia în albastru.

Petes-ASA# configure terminal Petes-ASA(config)# object network Obj-Static-128.65.98.44Petes-ASA(config)# host 172.16.1.1Petes-ASA(config-network-object)# nat (DMZ,outside) static 128.65.98.44 dns

Opțiunea 3-Split DNS

Windows-Configurarea split DNS