Inledning

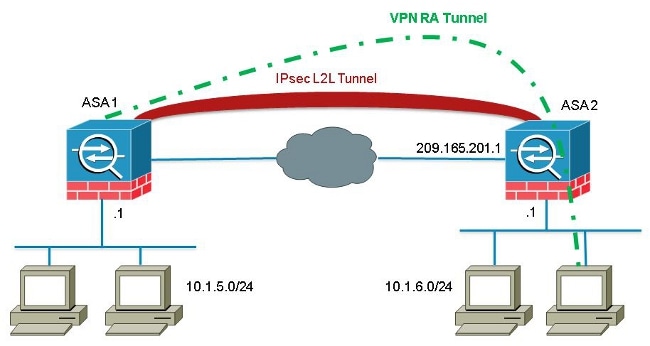

det här dokumentet beskriver hur du konfigurerar Cisco Adaptive Security Appliance (ASA) för att tillåta en fjärranslutning av VPN-klienter från en LAN-till-Lan (L2L) peer-adress.

förutsättningar

krav

Cisco rekommenderar att du har kunskap om dessa ämnen:

- Cisco ASA

- fjärråtkomst VPN

- LAN-till-LAN VPN

komponenter som används

informationen i detta dokument är baserad på Cisco 5520-serien ASA som kör programversion 8.4(7).

informationen i det här dokumentet skapades från enheterna i en specifik labbmiljö. Alla enheter som används i det här dokumentet började med en rensad (standard) konfiguration. Om ditt nätverk är live, Se till att du förstår den potentiella effekten av något kommando.

bakgrundsinformation

även om det inte är vanligt att stöta på ett scenario där en VPN-klient försöker upprätta en anslutning via en L2L-tunnel, kan administratörer tilldela specifika privilegier eller åtkomstbegränsningar till vissa fjärranvändare och instruera dem att använda programklienten när åtkomst till dessa resurser krävs.

Obs: Detta scenario fungerade tidigare, men efter en uppgradering av headend ASA till Version 8.4(6) eller senare kan VPN-klienten inte längre upprätta anslutningen.

Cisco bug ID CSCuc75090 infört en beteendeförändring. Tidigare, med Private Internet Exchange (PIX), när Internet Protocol Security (IPSec) proxy inte matchade en crypto-map Access Control List (ACL), fortsatte den att kontrollera poster längre ner i listan. Detta inkluderade matchningar med en dynamisk kryptokarta utan peer specificerad.

detta ansågs vara en sårbarhet, eftersom fjärradministratörer kunde få tillgång till resurser som headend-administratören inte hade för avsikt när den statiska L2L konfigurerades.

en fix skapades som lade till en check för att förhindra matchningar med en kryptokartpost utan peer när den redan kontrollerade en kartpost som matchade peer. Detta påverkade dock scenariot som diskuteras i detta dokument. Specifikt kan en fjärr VPN-klient som försöker ansluta från en L2L peer-adress inte ansluta till headend.

konfigurera

använd det här avsnittet för att konfigurera ASA för att tillåta en fjärranslutning av VPN-klienter från en L2L peer-adress.

Lägg till en ny dynamisk post

för att tillåta fjärranslutna VPN-anslutningar från L2L peer-adresser måste du lägga till en ny dynamisk post som innehåller samma peer-IP-adress.

Obs: Du måste också lämna en annan dynamisk post utan peer så att alla klienter från internet kan ansluta också.

här är ett exempel på den tidigare dynamiska crypto-map-arbetskonfigurationen:

crypto dynamic-map ra-dyn-map 10 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 1 match address outside_cryptomap_1

crypto map outside_map 1 set peer 209.165.201.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic ra-dyn-map

här är den dynamiska kryptokartkonfigurationen med den nya dynamiska posten konfigurerad:

crypto dynamic-map ra-dyn-map 10 set ikev1 transform-set ESP-AES-128-SHA

crypto dynamic-map ra-dyn-map 10 set peer 209.165.201.1

crypto dynamic-map ra-dyn-map 20 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 1 match address outside_cryptomap_1

crypto map outside_map 1 set peer 209.165.201.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic ra-dyn-map

verifiera

det finns för närvarande inget verifieringsförfarande tillgängligt för denna konfiguration.

Felsök

det finns för närvarande ingen specifik felsökningsinformation tillgänglig för denna konfiguration.