NNQP ransomware mål för att kryptera all data på din dator

NNQP ransomware är en variant av STOP/DJVU-filkrypterande virusfamilj. Efter att ha infekterat målsystemet genom bedrägeri börjar det skanna alla mappar och kryptera alla filer som finns i dem med salsa20 och RSA-2048 krypteringsalgoritmer, plus märkning av drabbade filer med ytterligare .nnqp förlängning. Som du kan se kommer virusnamnet från tillägget det ger för krypterade filer. Till exempel en fil som ursprungligen kallades 1.jpg blir 1.jpg.nnqp efter attacken. Dessutom, denna ransomware droppar _readme.Txt anteckningar i varje drabbade datamapp. Denna anteckning är tänkt att informera offret hur man får nnqp fil dekryptering verktyg. Som förklaras i anteckningen är det enda sättet att göra det att betala en rejäl lösen för cyberbrottslingar.

för att klargöra, det enda syftet med denna malware är att kryptera alla filer på offrets dator och sedan försöka pressa användaren att betala en stor lösen för nnqp ransomware virus operatörer. Angriparna sätter datakrypteringsalgoritmer till dålig användning. I daglig kommunikation används kryptering vanligtvis för att säkra informationsöverföring så att endast den person som har dekrypteringsnyckeln kan komma åt den. I den här situationen är cyberbrottslingar de som har nyckeln, så de försöker sälja den åt dig efter att du olagligt har blockerat din åtkomst till dina personliga filer.

för att ge offret information om attacken är ransomware utformad för att släppa lösenanteckningar som heter _readme.txt i hela datorsystemet. Dessa anteckningar anger att det enda sättet att dekryptera .nnqp filer är att betala en lösen. Angriparna föreslår att man skickar en krypterad fil som inte innehåller någon värdefull information till dem så att de kan bevisa att de kan dekryptera all data. Lösen anteckningen anger att inkludera offrets personliga ID i e-postmeddelandet till dem. De ger också två e – postadresser att använda-den primära, [email protected] och ett alternativ, [email protected] anteckningen beror kostnaden för dekrypteringsverktygen på hur snabbt offret skriver till angriparna. Om detta görs inom de första 72 timmarna efter infektionstiden, lovar skurkarna 50% rabatt, vilket sätter priset till $490. Annars förblir dekrypteringspriset $ 980.

om du funderar på att betala lösen, vill vi varna dig för att detta inte är ett rekommenderat alternativ enligt cybersäkerhetsexperter och FBI. Inte bara garanterar det inte dataåterställning, det hjälper också till att driva ytterligare ransomware-distributionsverksamhet. Cyberbrottslingar bakom sådan typ av skadlig kod tjänar miljoner i amerikanska dollar årligen, så det uppmuntrar dem bara att fortsätta sin smutsiga verksamhet. Dessutom finns det inget sätt att spåra angriparna om du bestämmer dig för att lyssna på deras krav – angriparna accepterar inte vanliga banktransaktioner för att undvika att spåras. Det enda sättet de accepterar betalningarna är via cryptocurrency. De tenderar att be offren att köpa till exempel Bitcoins värda det avvecklade lösenbeloppet och sedan beordra att överföra beloppet till sin virtuella plånbok.

en annan oroande detalj om denna ransomware är att den tenderar att infektera datorer med informationsstjälande skadlig kod, till exempel AZORULT eller Vidar trojaner. Dessa hot tillåter angripare att köra specifika kommandon på offrets dator på distans och extrahera olika känsliga data som kan användas vid ytterligare attacker eller utpressning – till exempel dina lösenord, bankuppgifter, webbhistorik, cookies, cryptocurrency plånböcker och mer. Tro därför inte att betala lösen kommer att lösa alla problem med din dator och integritet. Du kan förstå hur lömska dessa angripare är eftersom det inte finns ett enda omnämnande av ytterligare skadlig kod tappade på datorn i _readme.txt notera.

för att rensa upp den förödelse som orsakas på din dator, rekommenderar vi dig att ta bort NNQP ransomware virus utan dröjsmål. För detta bör du starta datorn i Säkert läge med nätverk först. Du kan hitta gratis riktlinjer för hur du gör det under den här artikeln. För att identifiera filer som är associerade med skadlig programvara och olika registerändringar föreslår vi att du använder en robust antiviruslösning, till exempel INTEGO Antivirus. Dessutom kanske du vill ladda ner RESTORO och använda den för att reparera viruspåverkade skador på Windows OS-filer.

Ransomware Summary

| Name | NNQP Ransomware Virus |

| Type | Ransomware; Crypto-malware; Virtual Extortion Virus |

| Family | STOP/DJVU |

| Encryption type | RSA 2048 + Salsa20 |

| Previous versions | YJQS, SHGV, HUDF, NNQP, XCMB, SBPG, MIIA (find full list here) |

| Version | 363rd |

| Extension | .nnqp |

| Cybercriminal emails | [email protected], [email protected] |

| ytterligare skadlig kod tappade | Azorult eller Vidar Trojan |

| skada | efter den första infiltrationen i målsystemet krypterar ransomware alla filer på den och lägger till dem .nnqp förlängning. Viruset sparar också en kopia av _readme.Txt hotbrev i varje mapp och skrivbord. Dessutom kan viruset infektera datorn med ytterligare skadlig kod. Några av de observerade varianterna är AZORULT och Vidar trojaner. Viruset raderar också Volymskuggkopior för att eliminera befintliga systemåterställningspunkter. Vissa versioner kan också redigera Windows HOSTS-filen för att blockera åtkomst till en uppsättning domäner. |

| hotbrev | _readme.txt |

| Ransom efterfrågan | $490-$980 i Bitcoin |

| Distribution | offren laddar ofta ner denna ransomware längs olagliga torrentnedladdningar, knäckt programvara, aktivatorer, nyckelgeneratorer eller verktyg som KMSPico. |

| känd programvara sprickor att innehålla denna malware | Corel Draw, Tenorshare 4ukey, Adobe Photoshop, Cubase, Adobe Illustrator, Internet Download Manager, Tally, League of Legends. |

| upptäckt namn | Trojan:Win32/Krypter.AA!MTB (Microsoft), Gen: Variant.Fragtor.36858 (B) (Emsisoft), UDS:Trojan.Win32.Scarsi.gen (Kaspersky), Gen:Variant.Fragtor.36858 (BitDefender), MachineLearning/Avvikande.95% (Malwarebytes), Packade.Generisk.528 (Symantec) se alla varianter av detekteringsnamn på VirusTotal |

| borttagning | ta bort ransomware och relaterade skadliga program från datorn med hjälp av professionell programvara som du väljer. Vi rekommenderar starkt att du använder INTEGO Antivirus. För att reparera virusskador på Windows OS-filer, överväg att skanna med RESTORO. |

ta bort skadlig kod & reparera virusskador

1 Steg. Få robust antivirus för att ta bort befintliga hot och aktivera Realtidsskydd

INTEGO Antivirus för Windows ger robust realtidsskydd, webbskydd mot phishing och bedrägliga webbplatser, blockerar skadliga nedladdningar och blockerar Nolldagshot. Använd den för att ta bort ransomware och andra virus från din dator professionellt.

2 steg. Reparera virusskador på Windows-operativsystemfiler

ladda ner RESTORO för att skanna ditt system gratis och upptäcka säkerhets -, hårdvaru-och stabilitetsproblem. Du kan använda skanningsresultaten och försöka ta bort hot manuellt, eller du kan välja att få den fullständiga versionen av programvaran för att åtgärda upptäckta problem och reparera virusskador på Windows OS-systemfiler automatiskt.

hur ransomware-typ virus distribueras

för att förhindra ytterligare malware och ransomware infektioner, det är viktigt att lära sig hur dessa virus distribueras och hur de kan komma in i din dator. När det gäller denna speciella ransomware stam-STOP / DJVU (den du blev smittad med), den primära distributionsmetoden bygger på piratkopierade programversioner som innehåller sprickor, nyckel generatorer och andra verktyg. För det mesta kan dessa laddas ner via torrenter. Datoranvändare som har den dåliga vanan att söka nedladdning av programvara på obekräftade och skumma online-resurser riskerar att få sina datorer komprometterade, eftersom cyberbrottslingar byter för sådana användare. Dessutom är dessa datoranvändare enkla mål eftersom de ofta ignorerar sina varningar för cybersäkerhetsprogramvara angående sådana torrentnedladdningar.

det finns en populär missuppfattning om antivirusvarningar och torrenter – användare tenderar att felaktigt anta att antivirus markerar varje programspricka som skadlig. Även om dessa varningar i vissa fall kan vara falska positiva, för det mesta är de inte. Därför, för att undvika att bli smittade, rekommenderar vi dig att välja officiella och bekräftade online-resurser för att få dina program från. Offren för STOP / DJVU har rapporterat att bli smittade efter att ha öppnat piratkopierade versioner av dessa populära program: Adobe Photoshop, Internet Download Manager, Corel Draw, Adobe Illustrator, VMWare Workstation, Tenorshare 4ukey, League of Legends och många andra.

ett annat sätt att sprida ransomware är att infoga ett skadligt skript i DOCX, PDF, XLS eller ett annat filformat som stöder skriptspråk och bifoga en sådan fil till bedrägliga e-postmeddelanden. Angriparna använder skadlig skräppostteknik, som ofta låtsas vara en legitim enhet (till exempel ett välkänt online-detaljhandelsföretag, brottsbekämpande organ, paketleveransföretag och andra). Bilagan kan namnges som faktura, paketspårningsinformation, orderöversikt, fraktsedel, väntande betalning etc. Angriparna vill att du ska tro att bilagan skickades av en pålitlig enhet och övertyga dig om att öppna den bifogade filen så snart som möjligt. Tyvärr kan du öppna ett och, ännu värre, inaktivera Säkert läge köra insatta skript som är utformade för att ladda ner den faktiska nyttolasten och köra den på din dator.

numera kan det vara svårt att identifiera farliga e-postmeddelanden. Det finns dock vissa mönster som används av cyberbrottslingar, så vi kommer att försöka beskriva dem. För det första, undvik att öppna e-postbilagor och länkar om du kan känna brådska i avsändarens meddelande. För det andra, se upp för obekant hälsningslinje. Tredje, bedragare tenderar att skriva e-post Ämnesrad med versaler och infoga oprofessionellt inriktade e-postmeddelanden som innehåller låg upplösning företagslogotyper. Slutligen vill vi råda dig att undvika e-postmeddelanden som din e-postleverantör markerar som misstänkt skräppost. Numera kan du inte heller lita på avsändarens e-postadress, eftersom brottslingar använder sig av e-postförfalskningstekniker som hjälper till att maskera den ursprungliga avsändarens adress.

offer för STOP / DJVU ransomware variationer bör akta sig för falska dekryptering verktyg tillgängliga online. Rapporter visar att cyberbrottslingar tenderar att ladda upp dessa verktyg till misstänkta online-resurser. Tyvärr, istället för att dekryptera .nnqp-filer, de kan infektera din dator med andra ransomware och kryptera dina filer igen. Av denna anledning rekommenderar vi att du följer uppdateringar på vår webbplats eller på ansedda webbplatser för cybersäkerhet. Under tiden rekommenderar vi att du läser nuvarande situation på dekryptera och reparera STOP/DJVU-krypterade filer.

hur nnqp ransomware fungerar: uppdelning av dess funktionalitet

detta avsnitt översikter modus operandi av NNPQ virus och vad den gör efter att infektera din dator. Först och främst kommer den som en uppsättning körbara filer, oftast namngivna som build.exe, build2.exe och en annan som heter 4-teckensträng, till exempel 6GV7.exe. Vissa variationer av STOP / DJVU visar också ett falskt Windows-uppdateringsfönster under attacken för att motivera den plötsliga systemnedgången. Det här fönstret visas från en körbar namngiven winupdate.exe.

först och främst kontrollerar ransomware om datorn kan infekteras med datakrypterad skadlig kod. Av denna anledning ansluter den till https/ / api.2ip.ua / geo.json och sparar svaret i geo.json-fil. Den här filen kan innehålla ditt lands namn, stad, postnummer och andra detaljer. Du kan se en skärmdump av den här filen nedan. Ransomware kontrollerar sedan sin undantagslandslista för att säkerställa att systemet kan attackeras. Viruset tenderar att upphöra med sin verksamhet om det upptäcker att ditt land matchar ett av följande länder: Tadzjikistan, Ukraina, Kirgizistan, Ryssland, Syrien, Kazachstan, Armenien, Vitryssland eller Uzbekistan.

om en matchning inte hittas fortsätter ransomware att samla in information om det komprometterade systemet till information.txt-fil (som visas nedan). Viruset samlar information såsom datorns namn, användarnamn, operativsystem version, infektion tidsstämpel, hårdvara detaljer, installerad programvara lista och aktiva processer lista. Viruset tar också en skärmdump av skrivbordet och skickar den längs informationen.txt-fil till dess kommando &kontrollserver.

därefter försöker ransomware att få en online-krypteringsnyckel från sin C&C-server. Om det lyckas göra det sparar det det till bowsakkdestx.txt-fil tillsammans med offrets unika ID. Annars använder ransomware en offline-nyckel för kryptering som är hårdkodad i ransomware-koden. Hur som helst sparas nyckeln och ID: t i den ovannämnda filen och ID: t sparas i PersonalID.txt-fil finns i C:\SystemID. Det är också viktigt att nämna att offline krypteringsnyckelanvändning är känd som den som ger chanser att dekryptera filer i framtiden som förklaras här. Du kan identifiera om krypteringstyp online eller offline användes genom att titta på de två sista tecknen i PersonalID.txt-fil. Om dessa är t1 indikerar det offline – nyckelkryptering.

ransomware börjar sedan använda en kombination av salsa20 och RSA-2048-kryptering för att låsa alla filer på datorsystemet. Du kan se en skärmdump av den drabbade datamappen i bilden nedan.

samtidigt sparar viruset _readme.Txt notera kopia i varje drabbade datamapp. En skärmdump av hotbrev visas nedan.

slutligen släpper viruset ytterligare skadlig kod som tagits med det (som AZORULT eller Vidar) och tar bort Volymskuggkopior från systemet. Att bli av med dem säkerställer att offret inte har tillgång till befintliga systemåterställningspunkter. Dessutom kan viruset redigera din Windows HOSTS-fil för att förhindra åtkomst till en lista över webbplatser. Efter att ha inspekterat listan över blockerade webbplatser kan vi säga att angriparna försöker hindra dig från att besöka webbplatser som tillhandahåller relevanta cybersäkerhetsnyheter och information om förebyggande av ransomware och incidentrespons. Försök att besöka en av de blockerade webbplatserna kan utlösa dns_probe_finished_nxdomain-fel i din webbläsare.

ta bort Nnqp Ransomware Virus och dekryptera eller reparera dina filer

i en olycklig händelse av att bli ett offer för fil-kryptering av skadlig kod attack, rekommenderar vi att du vidta åtgärder och ta bort NNQP ransomware virus tillsammans med andra skadliga program från datorn som kör Windows operativsystem. Det bästa sättet att göra detta är att köra din dator i Säkert läge med nätverk, så se till att läsa riktlinjer för hur du gör det nedan. När du är i nämnda läge väljer du rätt antivirus för uppgiften. Vårt team rekommenderar att du använder INTEGO Antivirus, vilket är ett utmärkt verktyg för att skydda din dator och stoppa skadlig kod innan den går in i den. Dessutom föreslår vi att du laddar ner RESTORO för att reparera virusskador på Windows OS-filer.

du hittar den fullständiga nnqp-virusborttagningshandledningen nedan. Glöm inte att informera din lokala brottsbekämpande organ om ransomware incident och ändra alla dina lösenord i samband med den infekterade maskinen så snart som möjligt. Du kan använda säkerhetskopior för att återställa dina filer, eller lära sig om chanser att dekryptera/reparera filer låsta av STOP/DJVU varianter (se motsvarande avsnitt nedan eller läsa fördjupad artikel om det här).

våra nördar rekommenderar

vårt team rekommenderar en tvåstegs räddningsplan för att ta bort ransomware och annan återstående skadlig kod från din dator, plus reparation orsakade virusskador på systemet:

steg 1. Ta bort automatiskt med ROBUST ANTIVIRUS

få INTEGO ANTIVIRUS för Windows för att ta bort ransomware, trojaner, adware och andra spionprogram och malware varianter och skydda din dator och nätverksenheter 24/7.. Denna VB100-certifierade säkerhetsprogram använder state-of-art teknik för att ge skydd mot ransomware, Zero-Day attacker och avancerade hot, Intego Web Shield blockerar farliga webbplatser, nätfiskeattacker, skadliga nedladdningar och installation av potentiellt oönskade program.

använd INTEGO Antivirus för att ta bort upptäckta hot från din dator.

Läs hela recensionen här.

steg 2. Reparera virusskador på din dator

RESTORO tillhandahåller en kostnadsfri genomsökning som hjälper till att identifiera maskinvaru -, säkerhets-och stabilitetsproblem och presenterar en omfattande rapport som kan hjälpa dig att hitta och åtgärda upptäckta problem manuellt. Det är en stor PC reparation programvara att använda när du tar bort skadlig kod med professionell antivirus. Den fullständiga versionen av programvaran fixar upptäckta problem och reparerar virusskador som orsakas av dina Windows OS-filer automatiskt.

RESTORO använder AVIRA scanning engine för att upptäcka befintliga spionprogram och skadlig kod. Om någon hittas kommer programvaran att eliminera dem.

Läs hela recensionen här.

GeeksAdvice.com redaktörer väljer rekommenderade produkter baserat på deras effektivitet. Vi kan tjäna en provision från affiliate länkar, utan extra kostnad för dig. Läs mer.

Nnqp Ransomware Virus Borttagning riktlinjer

Metod 1. Gå in i Säkert läge med nätverk

Steg 1. Starta Windows i felsäkert läge med nätverk

innan du försöker ta bort Nnqp Ransomware Virus virus, måste du starta datorn i felsäkert läge med nätverk. Nedan tillhandahåller vi de enklaste sätten att starta PC i nämnda läge, men du kan hitta ytterligare i denna djupgående handledning på vår webbplats-Hur man startar Windows i Säkert läge. Se också en videohandledning om hur du gör det:

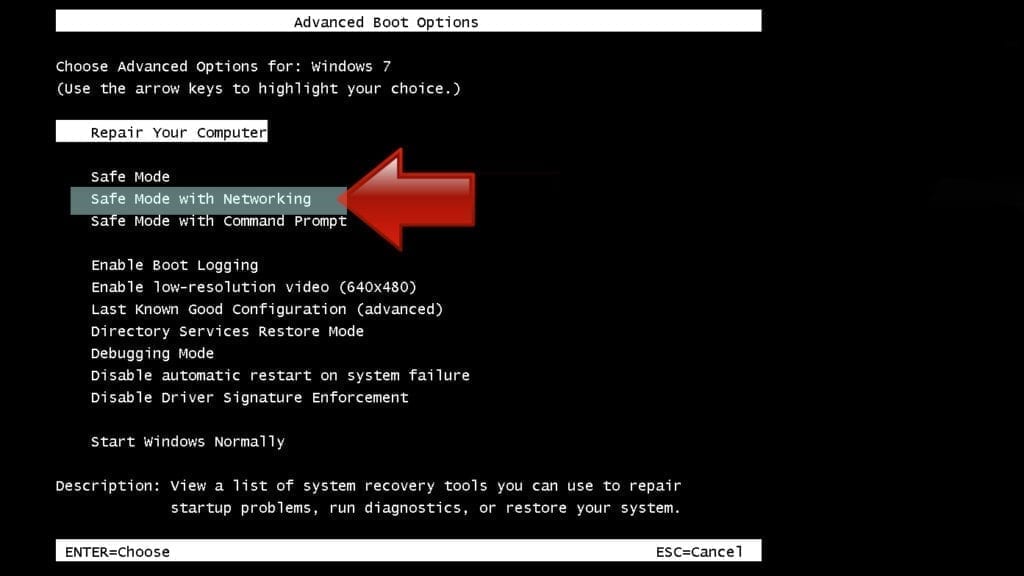

instruktioner för Windows XP / Vista / 7-användare

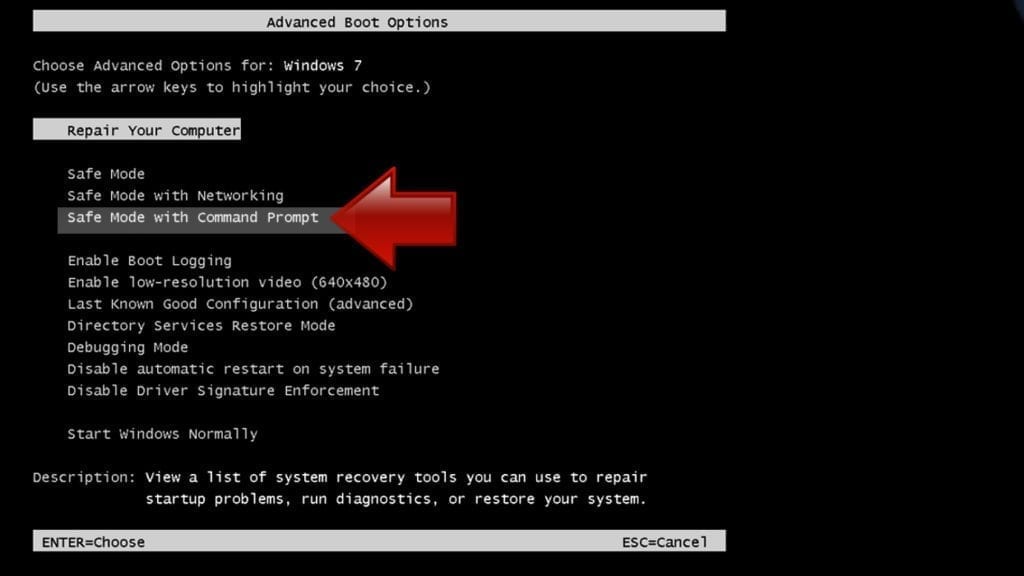

- stäng först av datorn. Tryck sedan på strömbrytaren för att starta den igen och börja omedelbart trycka på F8-knappen på tangentbordet upprepade gånger i 1 sekunders intervall. Detta startar menyn Avancerade startalternativ.

- Använd piltangenterna på tangentbordet för att navigera ner till Säkert läge med nätverksalternativ och tryck på Enter.

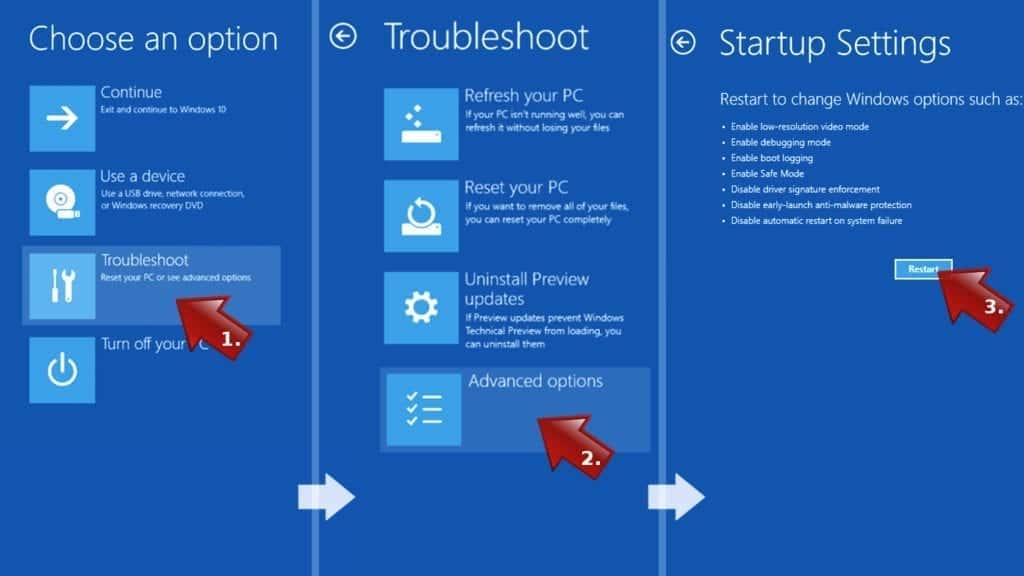

instruktioner för Windows 8 / 8.1 / 10 / 11 användare

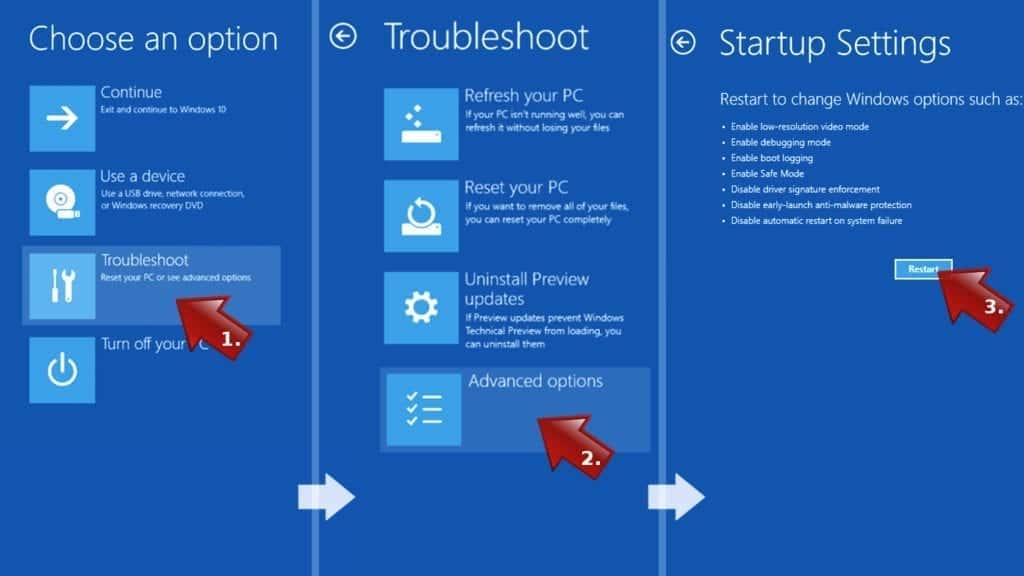

- öppna Windows Start-menyn och tryck sedan ner strömbrytaren. På tangentbordet trycker du ner och håller ned Skift-tangenten och väljer sedan starta om alternativ.

- detta tar dig till Windows Felsökningsskärm. Välj Felsök > Avancerade Alternativ > Startinställningar > Starta Om. Tips: om du inte hittar Startinställningar klickar du på Visa fler återställningsalternativ.

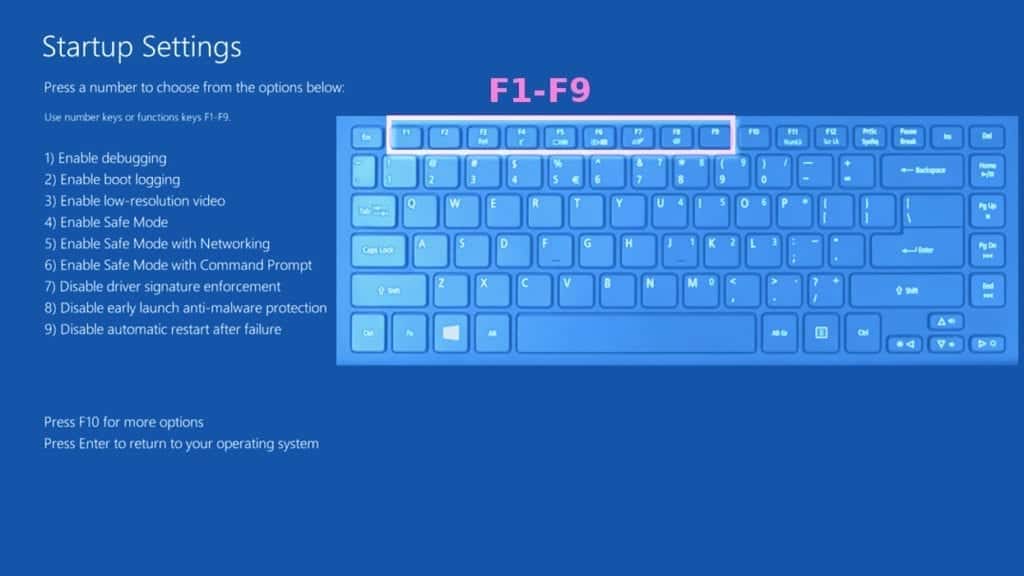

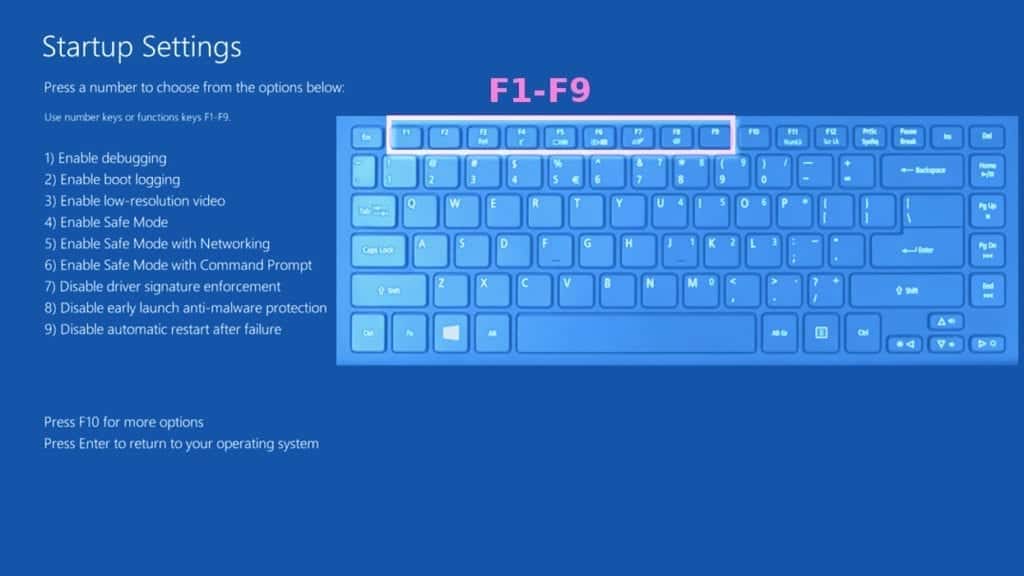

- i Startinställningar trycker du på höger knapp mellan F1-F9 för att gå in i Säkert läge med nätverk. I det här fallet är det F5-tangenten.

steg 2. Ta bort filer som är associerade med viruset

nu kan du söka efter och ta bort Nnqp Ransomware virus filer. Det är mycket svårt att identifiera filer och registernycklar som tillhör ransomware virus, förutom, malware skapare tenderar att byta namn och ändra dem upprepade gånger. Därför är det enklaste sättet att avinstallera en sådan typ av datavirus att använda ett pålitligt säkerhetsprogram som INTEGO Antivirus, som även innehåller dataåterställningsprogram. För reparation av virusskador, överväg att använda RESTORO.

särskilda

Kompatibilitet: Microsoft Windows

se hela recensionen

RESTORO är ett unikt PC-reparationsverktyg som levereras med en inbyggd Avira-skanningsmotor för att upptäcka och ta bort spionprogram/malware-hot och använder en patenterad teknik för att reparera virusskador. Programvaran kan reparera skadade, saknade eller felaktiga Windows OS-filer, skadade DLL-filer och mer. Den fria versionen erbjuder en skanning som upptäcker problem. För att fixa dem måste licensnyckel för hela programvaruversionen köpas.

Metod 2. Använd Systemåterställning

för att kunna använda Systemåterställning måste du ha en systemåterställningspunkt, skapad antingen manuellt eller automatiskt.

Steg 1. Starta Windows i felsäkert läge med Kommandotolken

instruktioner för Windows XP/Vista/7 användare

- Stäng av datorn. Starta det igen genom att trycka på strömbrytaren och börja omedelbart trycka på F8-knappen på tangentbordet upprepade gånger i 1 sekunders intervall. Du kommer att se menyn Avancerade startalternativ.

- använd piltangenterna på tangentbordet, navigera ner till Säkert läge med Kommandotolken och tryck på Enter.

instruktioner för Windows 8 / 8.1 / 10 / 11 användare

- starta Windows Start-menyn och klicka sedan på strömbrytaren. På tangentbordet trycker du ner och håller ned Shift-tangenten och väljer sedan starta om alternativ med muspekaren.

- detta tar dig till Windows Felsökningsskärm. Välj Felsök > Avancerade Alternativ > Startinställningar > Starta Om. Tips: om du inte hittar Startinställningar klickar du på Visa fler återställningsalternativ.

- i Startinställningar trycker du på höger knapp mellan F1-F9 för att gå in i Säkert läge med Kommandotolken. Tryck i så fall på F6-tangenten.

steg 2. Starta systemåterställningsprocessen

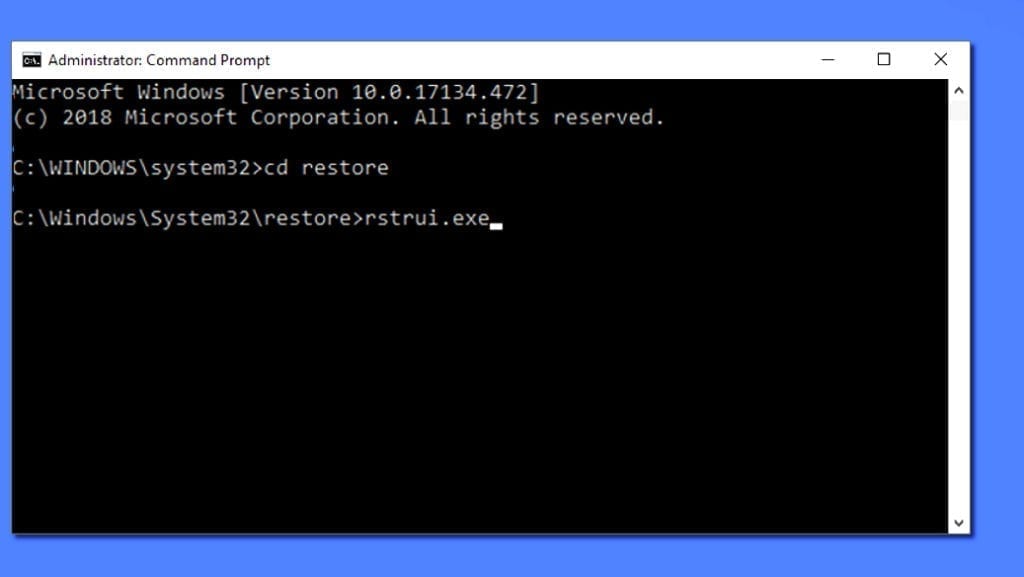

- vänta tills systemet laddas och kommandotolken visas.

- skriv cd restore och tryck på Enter och skriv sedan rstrui.exe och tryck på Enter. Eller så kan du bara skriva %systemroot % system32restorerstrui.exe i kommandotolken och tryck på Enter.

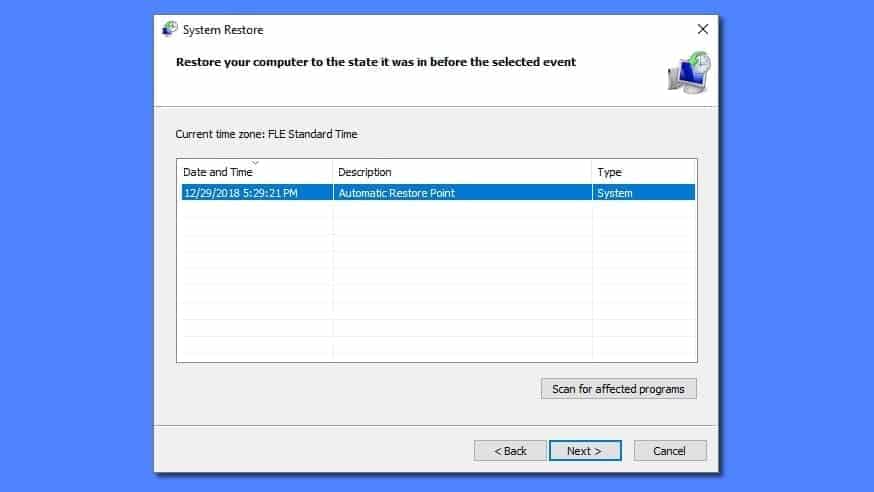

- Detta startar systemåterställningsfönstret. Klicka på Nästa och välj sedan en systemåterställningspunkt som skapats tidigare. Välj en som skapades före ransomware infektion.

- Klicka på Ja för att starta systemåterställningsprocessen.

när du har återställt systemet rekommenderar vi att du skannar systemet med antivirus-eller anti-malware-programvara. I de flesta fall kommer det inte att finnas några skadliga program kvar, men det gör aldrig ont att dubbelkontrollera. Dessutom rekommenderar vi att kontrollera ransomware förebyggande riktlinjer som tillhandahålls av våra experter för att skydda din dator mot liknande virus i framtiden.

alternativa programvarurekommendationer

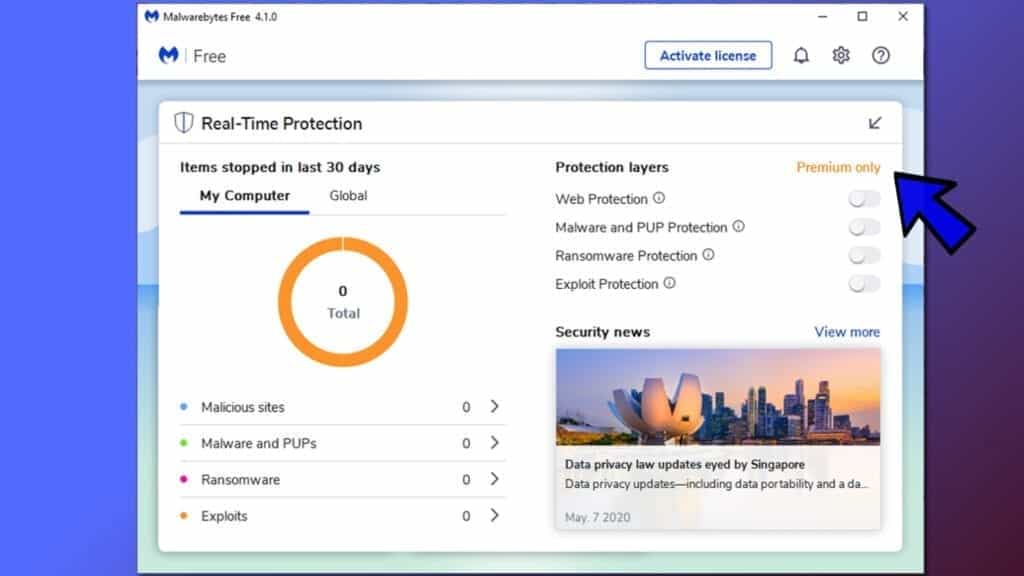

Malwarebytes Anti-Malware

att ta bort spionprogram och skadlig kod är ett steg mot cybersäkerhet. För att skydda dig mot ständigt växande hot rekommenderar vi starkt att du köper en premiumversion av Malwarebytes Anti-Malware, som ger säkerhet baserad på artificiell intelligens och maskininlärning. Inkluderar ransomware skydd. Se prisalternativ och skydda dig nu.

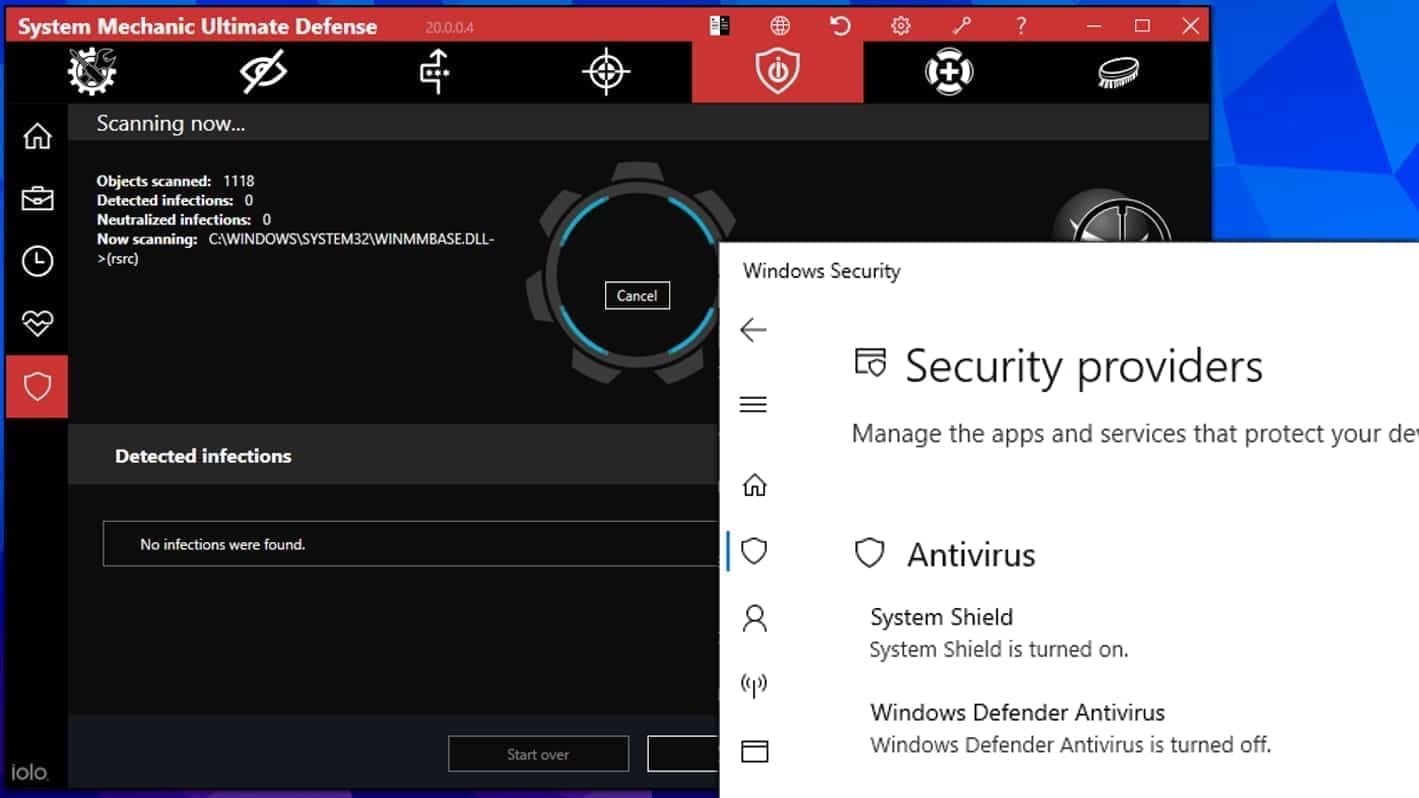

System Mechanic Ultimate Defense

om du letar efter en allt-i-ett system underhåll svit som har 7 kärnkomponenter som ger kraftfull realtidsskydd, on-demand malware borttagning, systemoptimering, dataåterställning, lösenord manager, Online privacy protection och säker drivrutin torka teknik. Därför, på grund av sitt breda utbud av funktioner, System Mechanic Ultimate Defense förtjänar Geeks råd godkännande. Få det nu för 50% rabatt. Du kanske också är intresserad av sin fullständiga recension.

ansvarsfriskrivning. Denna webbplats innehåller affiliate länkar. Vi kan tjäna en liten provision genom att rekommendera vissa produkter, utan extra kostnad för dig. Vi väljer bara kvalitet programvara och tjänster att rekommendera.

dekryptera nnqp-filer

Fix och öppna stora nnqp-filer enkelt:

det rapporteras att STOP/DJVU ransomware-versioner krypterar bara början 150 KB av varje fil för att säkerställa att viruset lyckas påverka alla filer på systemet. I vissa fall kan det skadliga programmet hoppa över vissa filer alls. Som sagt rekommenderar vi att du testar den här metoden på flera stora (>1GB) filer först.

- skapa en kopia av krypterad fil till en separat mapp med kopiera > klistra in kommandon.

- högerklicka nu på den skapade kopian och välj Byt namn. Välj nnqp-tillägget och ta bort det. Tryck på Enter för att spara ändringar.

- i prompten som frågar om du vill göra ändringarna eftersom filen kan bli oanvändbar klickar du på OK.

- försök öppna filen.

STOP / DJVU dekryptering tool usage guide

STOP/DJVU ransomware versioner är grupperade i gamla och nya varianter. Nnqp Ransomware Virus anses vara den nya STOP / DJVU variant, precis som YJQS, SHGV, HUDF, NNQP, XCMB, SBPG, MIIA (hitta hela listan här). Detta innebär fullständig data dekryptering är nu möjligt endast om du har påverkats av offline krypteringsnyckel. För att dekryptera dina filer måste du ladda ner Emsisoft Decryptor för STOP DJVU, ett verktyg som skapats och underhålls av en genius säkerhetsforskare Michael Gillespie.

Obs! Vänligen spamma inte säkerhetsforskaren med frågor om han kan återställa dina filer krypterade med online-Nyckel – det är inte möjligt.

för att testa verktyget och se om det kan dekryptera nnqp-filer, följ den givna handledningen.

- ladda ner dekrypteringsverktyget från Emsisoft.

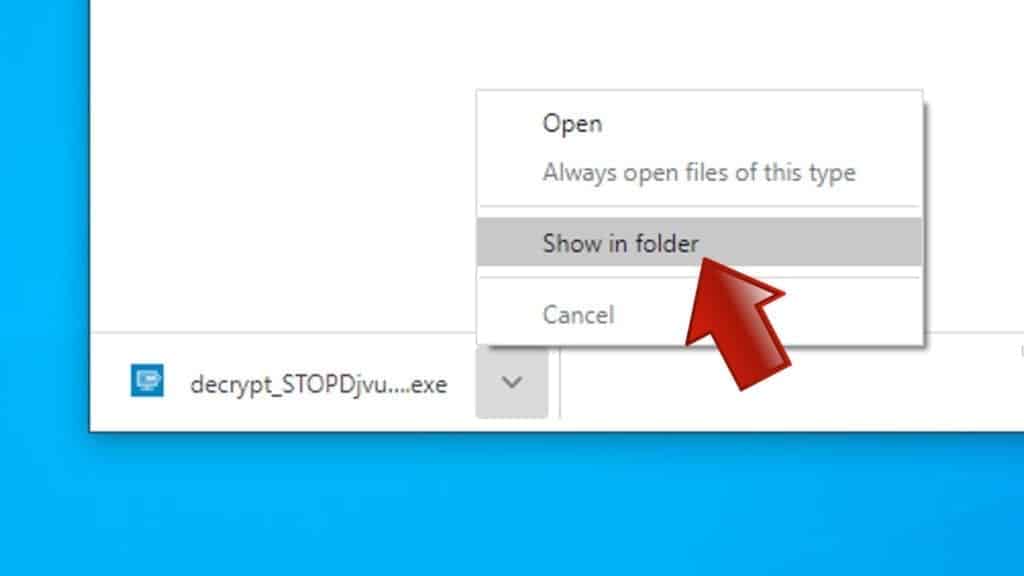

- Klicka på den lilla pilen bredvid din nedladdning och välj Visa i mapp.

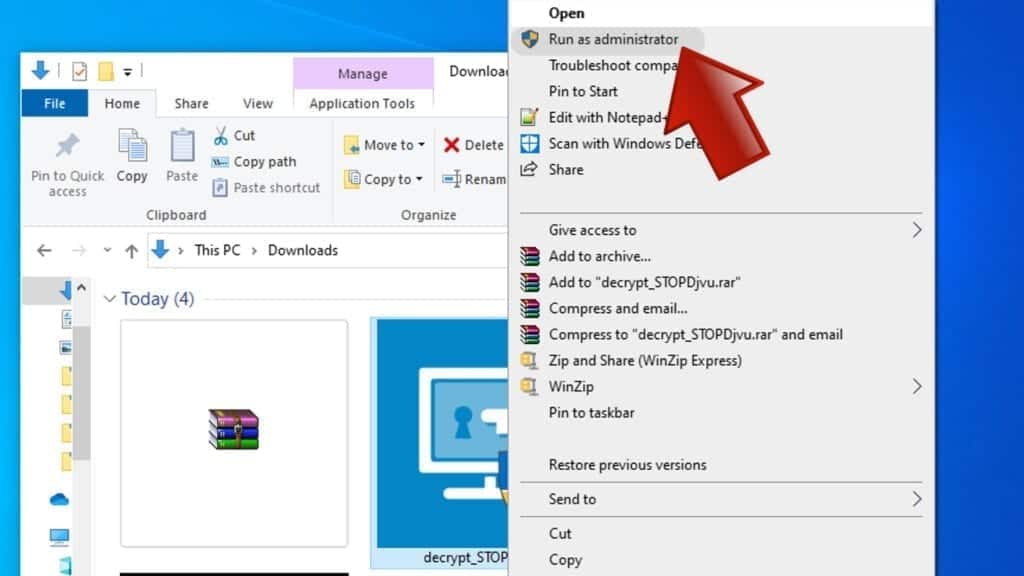

- högerklicka nu på filen och välj Kör som administratör. Om du blir ombedd anger du administratörens lösenord.

- i UAC-fönstret klickar du på Ja.

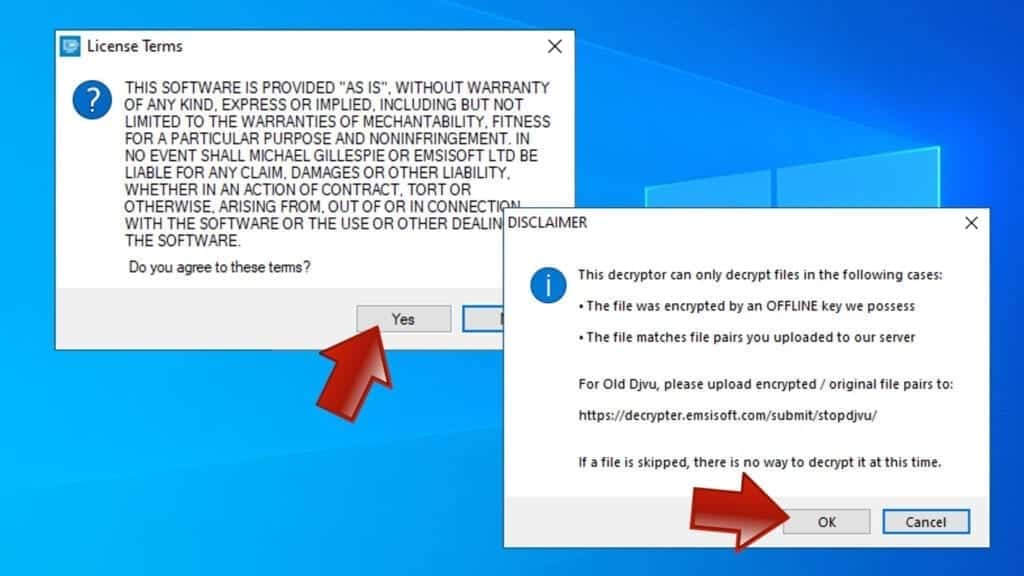

- Klicka på Ja för att godkänna programvaruvillkor i båda fönstren.

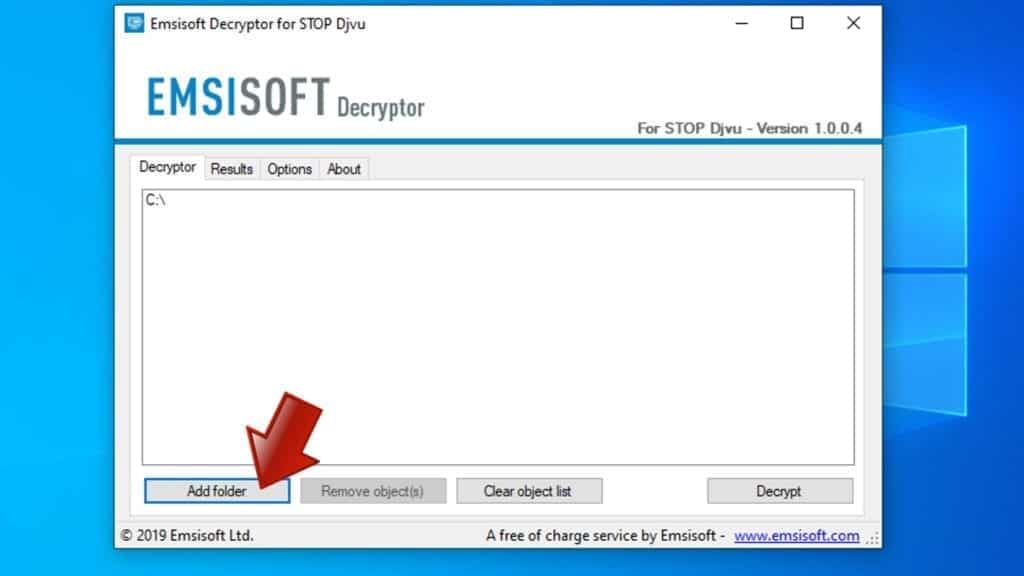

- verktyget kommer automatiskt att inkludera C:// disk som en plats att dekryptera. Filåterställningsverktyget kommer att förbefolka de platser som ska skannas, inklusive anslutna datalagringsenheter eller nätverksenheter. Klicka på Lägg till mapp om du vill lägga till ytterligare platser.

i fliken Alternativ kan du välja att behålla krypterade filkopior. Vi rekommenderar att du lämnar det här alternativet valt, särskilt om du inte vet om dekrypteringsverktyget fungerar.

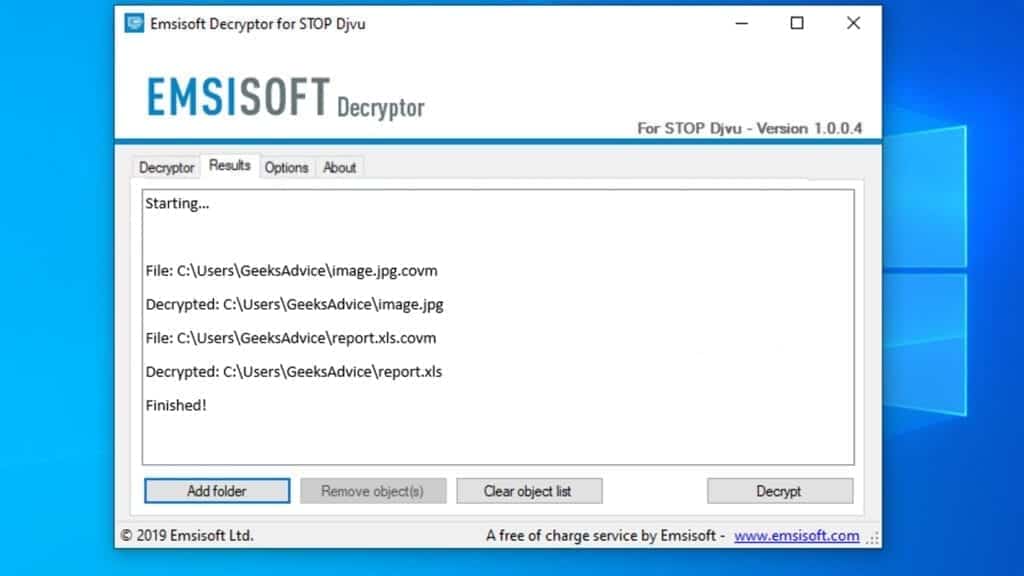

- Klicka på Dekryptera för att börja återställa nnqp-filer. Du kommer att se framstegen på fliken Resultat. Här kan du se meddelanden från verktyget, till exempel om dekrypteringsproceduren är framgångsrik, eller om du måste vänta på en uppdatering.

du kan också informeras om att online key användes för att kryptera dina filer. I sådana fall, dekryptering verktyget fungerar inte för dig, och det enda sättet att återställa dina filer är att använda en säkerhetskopiering.

betydelser av decryptor meddelanden

den nnqp dekryptering verktyg kan visa flera olika meddelanden efter misslyckade försök att återställa dina filer. Du kan få ett av följande meddelanden:

fel: Det gick inte att dekryptera filen med ID:

det här meddelandet betyder vanligtvis att det inte finns någon motsvarande dekrypteringsnyckel i decryptorns databas.

ingen nyckel för ny Variant online-ID:

meddelande: detta ID verkar vara ett online-ID, dekryptering är omöjligt

detta meddelande informerar om att dina filer krypterades med online-nyckel, vilket betyder att ingen annan har samma krypterings – /dekrypteringsnyckelpar, därför är dataåterställning utan att betala brottslingarna omöjligt.

resultat: ingen nyckel för ny variant offline-ID:

detta ID verkar vara ett offline-ID. Dekryptering kan vara möjlig i framtiden.

om du informerades om att en offline-nyckel användes, men filer inte kunde återställas, betyder det att offline-dekrypteringsnyckeln inte är tillgänglig ännu. Att ta emot detta meddelande är dock extremt goda nyheter, vilket innebär att det kan vara möjligt att återställa dina nnqp-förlängningsfiler i framtiden. Det kan ta några månader tills dekrypteringsnyckeln hittas och laddas upp till decryptor. Vi rekommenderar dig att följa uppdateringar om de decryptable DJVU versioner här. Vi rekommenderar starkt att du säkerhetskopierar dina krypterade data och väntar.

rapportera internetbrott till juridiska avdelningar

offer för Nnqp Ransomware Virus bör rapportera internetbrottshändelsen till den officiella regeringens bedrägeri och bluffwebbplats enligt deras land:

- i USA, Gå till On Guard online webbplats.

- i Australien, gå till SCAMwatch webbplats.

- i Tyskland, gå till webbplatsen Bundesamt f exporr Sicherheit in der Informationstechnik.

- i Irland, gå till webbplatsen An Garda s Exceptionoch Exceptionna.

- i Nya Zeeland, gå till webbplatsen Consumer Affairs Scams.

- i Storbritannien, gå till webbplatsen Action Fraud.

- i Kanada, gå till Canadian Anti-Fraud Centre.

- i Indien, gå till Indian National Cybercrime Reporting Portal.

- i Frankrike, gå till Agence nationale de la S.

om du inte hittar en myndighet som motsvarar din plats i den här listan rekommenderar vi att du använder en sökmotor för att leta upp ”rapportera cyberbrott”. Detta bör leda dig till rätt myndighetswebbplats. Vi rekommenderar också att du håller dig borta från tredje parts brottsrapporteringstjänster som ofta betalas. Det kostar ingenting att rapportera internetbrott till officiella myndigheter.

en annan rekommendation är att kontakta ditt lands eller regionens federala polis eller kommunikationsmyndighet.

Vanliga frågor

du kan bara öppna nnqp-filer om du har dekrypteringsnyckeln eller om du påverkades av offlinekrypteringstyp.

för att ta reda på om du påverkades av offline-kryptering, gå till C:/SystemID/PersonalID.txt och se om strängen inuti den slutar i t1. Du kan också försöka använda Emsisoft Decryptor för STOP/DJVU.

följ anvisningarna från de officiella nnqp-dekrypteringsverktygen och tro vad de säger. Om de säger att det är omöjligt att dekryptera, är det verkligen så. Det finns inget magiskt verktyg eller människa som kan dekryptera dina filer som gömmer sig någonstans. Kryptering är en teknik som skapats för att vara nästan omöjligt att dekryptera utan en särskild privat nyckel (innehas av brottslingar).

vi rekommenderar att du skannar med anti-virus, Anti-malware, malware removal tools eller programvara som RESTORO för att eliminera virusskador på systemet. Om du inte litar på att använda ett enda verktyg, försök att köra efter varandra. Vi rekommenderar dock inte att du håller flera säkerhetsprogram på en dator samtidigt eftersom de kan störa varandras arbete.

akta dig för falska nnqp-dekrypteringsverktyg som cirkulerar runt på webben. Cyberbrottslingar laddar upp dem till olika skumma webbplatser, kan också marknadsföra dem via misstänkta Youtube-videor. Dessa program kan infektera din dator ännu tyngre (trojaner, gruvarbetare, etc.). Vi föreslår att du är extremt försiktig på webben. Om det kommer att finnas ett officiellt stopp / DJVU-dekrypteringsverktyg tillgängligt kommer det att diskuteras allmänt i offentliga medier.

Norbert Webb är chef för Geeks Rådgivningsteam. Han är chefredaktör för webbplatsen som kontrollerar kvaliteten på publicerat innehåll. Mannen älskar också att läsa cybersäkerhetsnyheter, testa ny programvara och dela sina insikter om dem. Norbert säger att efter hans passion för informationsteknologi var ett av de bästa besluten han någonsin har fattat. ”Jag känner inte för att arbeta medan jag gör något jag älskar.”Nörd har dock andra intressen, som snowboard och resor.