vad är IP-spoofing?

Internet Protocol (IP) spoofing är en typ av skadlig attack där hotskådespelaren döljer den verkliga källan till IP-paket för att göra det svårt att veta var de kom ifrån. Angriparen skapar paket, ändrar källans IP-adress för att efterlikna ett annat datorsystem, dölja avsändarens identitet eller båda. Det falska paketets rubrikfält för källans IP-adress innehåller en adress som skiljer sig från den faktiska källans IP-adress.

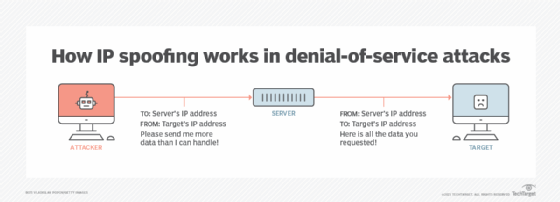

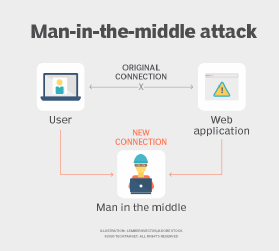

IP-spoofing är en teknik som ofta används av angripare för att starta DDoS-attacker (distributed denial of service) och man-in-the-middle-attacker mot riktade enheter eller omgivande infrastrukturer. Målet med DDoS-attacker är att överväldiga ett mål med trafik samtidigt som man döljer identiteten på den skadliga källan, vilket förhindrar mildringsinsatser.

genom att använda falska IP-adresser kan angripare göra följande:

- Håll myndigheterna från att upptäcka vem de är och implicera dem i attacken;

- förhindra riktade enheter från att skicka varningar om attacker där de är ovetande deltagare; och

- bypass säkerhetsskript, enheter och tjänster som blocklist IP-adresser kända för att vara källor till skadlig trafik.

hur fungerar IP-spoofing?

Internettrafik skickas i enheter som kallas paket. Paket innehåller IP-rubriker som har routinginformation om paketet. Denna information inkluderar källans IP-adress och destinationens IP-adress. Tänk på paketet som ett paket i posten och källans IP-adress som returadressen på det paketet.

i IP – adressspoofing ändrar angriparen källadressen i det utgående pakethuvudet. På så sätt ser destinationsdatorn paketet som kommer från en betrodd källa-till exempel en dator i ett företagsnätverk-och accepterar det.

angripare kan generera bedrägliga pakethuvuden genom att förfalska och kontinuerligt randomisera källadressen med hjälp av ett verktyg. De kan också använda IP-adressen för en annan befintlig enhet så att svar på det falska paketet går dit istället.

för att utföra IP-spoofing behöver angripare följande:

- en betrodd IP-adress som den mottagande enheten skulle tillåta att komma in i nätverket. Det finns många sätt att hitta enhets-IPs. Ett sätt är Shodan, en online-databas med IP-adress-till-enhet-mappningar.

- förmågan att avlyssna paketet och byta ut den verkliga IP-rubriken för den bedrägliga. Ett nätverkssniffverktyg eller en Arp-skanning (Address Resolution Protocol) kan användas för att fånga upp paket i ett nätverk och samla IP-adresser för att förfalska.

hur kan du upptäcka IP-spoofing?

slutanvändare har svårt att upptäcka IP-spoofing. Dessa attacker utförs på nätverkslager-lager 3 i Open Systems Interconnection communications-modellen. På så sätt finns det inga yttre tecken på manipulering. De falska anslutningsförfrågningarna ser ut som legitima anslutningsförfrågningar externt.

det finns dock nätverksövervakningsverktyg som organisationer kan använda för att utföra trafikanalys vid nätverksslutpunkter. Paketfiltrering är det viktigaste sättet att göra detta.

Paketfiltreringssystem finns ofta i Routrar och brandväggar. De upptäcker inkonsekvenser mellan paketets IP-adress och önskade IP-adresser som finns på åtkomstkontrolllistor (ACL). De upptäcker också bedrägliga paket.

Ingressfiltrering och egressfiltrering är de två typerna av paketfiltrering:

- Ingressfiltrering undersöker inkommande paket för att se om källans IP-rubrik matchar en tillåten källadress. Den avvisar alla som inte matchar eller som visar annat misstänkt beteende. Denna filtrering etablerar en ACL med tillåtna käll-IP-adresser.

- Egress-filtrering undersöker utgående It-skanningar efter käll-IP-adresser som inte matchar dem i företagets nätverk. Detta tillvägagångssätt hindrar insiders från att starta en IP-spoofing-attack.

Hur skyddar du mot IP-spoofing?

IP-falska paket kan inte elimineras. Men organisationer kan vidta åtgärder för att skydda sina nätverk och data.

här är några steg företag kan ta:

- använd starka verifierings-och autentiseringsmetoder för all fjärråtkomst. Autentisera inte enheter och användare enbart baserat på IP-adress.

- gör en ACL av IP-adresser.

- använd både ingress och egress paketfiltrering.

- använd antivirus och annan säkerhetsprogramvara som tittar på misstänkt nätverksaktivitet.

- använd krypteringsprotokoll på IP-nivå för att skydda trafik som går till och från företagsservern. Detta tillvägagångssätt hindrar angripare från att läsa potentiella IP-adresser för att efterlikna.

- Håll nätverksprogramvaran uppdaterad och öva på god patchhantering.

- utföra pågående nätverksövervakning.

brandväggar och enterprise router filtreringsregler bör konfigureras för att avvisa paket som kan vara falska. Det skulle inkludera paket med privata IP-adresser som kommer utanför företagets omkrets. Det täcker också trafik som har sitt ursprung i företaget men förfalskar en extern adress som källans IP-adress. Detta förhindrar att förfalskningsattacker initieras från det interna nätverket mot externa nätverk.

Vad är andra typer av nätverkspoofing?

det finns flera typer av spoofing, varav många händer på IP-baserade nätverk. Men de flesta av dessa är inte IP-adress spoofing där IP-adressen för ett paket ändras.

några andra spoofing-typer som hanterar IP-adresser inkluderar följande:

Adressupplösningsprotokoll. En ARP-spoofing-attack inträffar när en angripare skickar falska ARP-meddelanden över ett lokalt nätverk (LAN). Detta länkar angriparens media access control-adress med IP-adressen för en legitim dator eller server i nätverket. Detta inträffar vid datalänkskiktet i Ethernet-ramarna som bär det protokollet.

domännamnssystem (DNS). Med en DNS-spoofing-attack registrerar DNS och avleder Internettrafik från legitima servrar och mot falska. DNS kartor IP-adresser till webbplatser, och användare tillgång DNS-servrar för att komma till webbplatser. Hackare kan injicera falska DNS-poster i DNS-servrar så att när användare kommer åt servern skickas de till den plats som hackaren injicerade, snarare än till deras avsedda destination.

andra förfalskningsmetoder adresserar olika informationstyper och kan inte påverka IP-adresser direkt eller alls. Några exempel är följande:

nummerpresentation. Caller ID spoofing ändrar ett nummerpresentation för att ringa ett telefonsamtal verkar komma från en annan plats. Detta händer ofta när telemarketers kallar mål med målets Riktnummer.

e-post. Angripare ändrar e-postrubrikfält för att felaktigt indikera att meddelandet härstammar från en annan avsändare. Spoofed e-post är ofta en del av en phishing-attack som innehåller en länk till en dubblettversion av en webbplats som verkar vara originalet. Den falska webbplatsen försöker lura måloffer att överlämna inloggningsuppgifter eller annan konfidentiell information.

Globalt positioneringssystem (GPS). GPS-spoofing är när en användare av en mobil enhet lurar enheten att visa en plats som skiljer sig från dess verkliga geografiska plats. Detta kan göras med hjälp av en tredjepartsapplikation som producerar olika positions-och navigationsinformation.

kort meddelandetjänst (SMS). SMS eller SMS spoofing är när avsändarens telefonnummer ändras till ett annat för att dölja det verkliga telefonnumret. Angripare kan inkludera länkar till phishing-webbplatser eller nedladdningar av skadlig kod i sina texter. Legitima organisationer kan också använda den här metoden för att ersätta ett svårt att komma ihåg telefonnummer med ett lätt att komma ihåg alfanumeriskt ID.

URL. Med denna typ av spoofing använder skadliga aktörer en nästan identisk URL som efterliknar en riktig med några ändrade tecken. Avsikten är att få målet att gå till en webbsida som efterliknar utseendet på en legitim och sedan få dem att ange känslig information.

Vad är exempel på IP-spoofing?

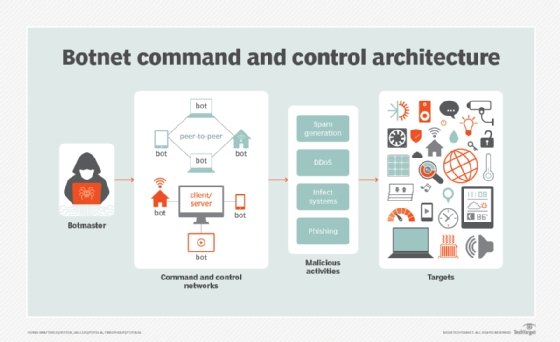

när angripare startar en DDOS-attack använder de falska IP-adresser för att överväldiga datorservrar med paketvolymer för stora för destinationsdatorerna att hantera. Botnät används ofta för att skicka geografiskt spridda paket. Stora botnät kan innehålla tiotusentals datorer, som var och en kan förfalska flera IP-adresser samtidigt. Dessa automatiska attacker är svåra att spåra.

exempel på hur spoofing har använts i DDoS-attacker inkluderar följande:

- GitHub. Den Feb. 28, 2018, drabbades GitHub code hosting-plattformen av det som då tros vara den största DDoS-attacken någonsin. Angripare förfalskade GitHubs IP-adress och skickade frågor till memcached-servrar som ofta används för att påskynda databasdrivna webbplatser. Servrarna förstärkte de returnerade data från dessa förfrågningar till GitHub med en faktor på cirka 50. Som ett resultat skickades upp till 51 kilobytes till målet för varje byte som skickades av angriparen. GitHub träffades med 1,35 terabit per sekund av trafiken, vilket fick Webbplatsen att gå ner i 10 minuter.

- Tsutomu Shimomura. Den Dec. 25, 1994, hacker Kevin Mitnick lanserade en attack mot datorerna av rivaliserande hacker Tsutomu Shimomura med hjälp av IP-spoofing. Mitnick utnyttjade förtroendeförhållandet mellan Shimomuras X-terminaldator och servern genom att lära sig mönstret för TCP-sekvensnummer som datorn genererar. Han översvämmade datorn med SYN-förfrågningar från falska IP-adresser som var dirigerbara men inaktiva. Datorn kunde inte svara på förfrågningarna och dess minne fylldes med SYN-förfrågningar. Denna teknik är känd som SYN-skanning.

man-in-the-middle-attacker använder också IP-spoofing för att efterlikna en målmottagare, ta emot mottagarens internettrafik och svara med sina egna paket, som kan innehålla skadlig kod.