Password Authentication Protocol, eller PAP, och Challenge Handshake Authentication Protocol, eller CHAP, används båda för att autentisera PPP-sessioner och kan användas med många VPN.

PAP fungerar som en vanlig inloggningsprocedur. Fjärrsystemet autentiserar sig genom att använda en statisk användarnamn och lösenord kombination. Lösenordet kan passera genom en etablerad krypterad tunnel för ytterligare säkerhet, men PAP är föremål för många attacker. Eftersom informationen är statisk är den sårbar för lösenordsgissning och snooping.

CHAP tar en mer sofistikerad och säker metod för autentisering. Det skapar en unik utmaningsfras för varje autentisering genom att generera en slumpmässig sträng. Denna utmaningsfras kombineras med enhetsvärdnamn med hjälp av envägs hash-funktioner. Med denna process kan CHAP autentisera på ett sätt som statisk hemlig information inte skickas över ledningen.

Låt oss dyka djupare in i skillnaderna mellan PAP och CHAP och hur de kan arbeta tillsammans.

Vad är PAP?

av de två punkt-till-punkt-protokollet (PPP) autentiseringsmetoder, PAP är äldre. Det standardiserades 1992 genom IETF begäran om kommentarer 1334. PAP är ett klient-server, lösenordsbaserat autentiseringsprotokoll. Autentisering sker endast en gång i början av en session etableringsprocess.

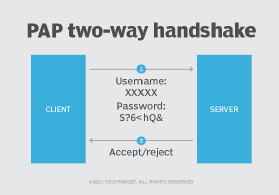

PAP använder en tvåvägs handskakningsprocess för autentisering med följande steg.

Steg 1. Klienten skickar användarnamn och lösenord till servern.

klienten som vill upprätta en PPP-session med en server skickar ett användarnamn och lösenordskombination till servern. Detta utförs genom ett autentiseringsbegäranspaket.

steg 2. Servern accepterar referenser och verifierar.

om servern lyssnar på autentiseringsbegäranden accepterar den användarnamnet och lösenordsuppgifterna och verifierar att de matchar.

om autentiseringsuppgifterna skickas korrekt skickar servern ett autentiseringspaket till klienten. Servern etablerar sedan PPP-sessionen mellan klienten och servern.

om autentiseringsuppgifterna skickas felaktigt skickar servern ett autentiseringsnak-svarspaket till klienten. Servern kommer inte att upprätta ett svar baserat på den negativa bekräftelsen.

PAP är en enkel autentiseringsmekanism och lätt att implementera, men den har allvarliga nackdelar med dess användning i verkliga miljöer. Den största nackdelen är PAP skickar statiska användarnamn och lösenord från klienter till servrar i klartext. Om dåliga aktörer avlyssnade denna kommunikation, med hjälp av verktyg som en paketsniffer, kunde de autentisera och upprätta en PPP-session på kundens vägnar.

det är möjligt att skicka Pap-autentiseringsförfrågningar via befintliga krypterade tunnlar. Men om andra autentiseringsalternativ är tillgängliga, till exempel CHAP, bör Team använda en alternativ metod.

Vad är CHAP?

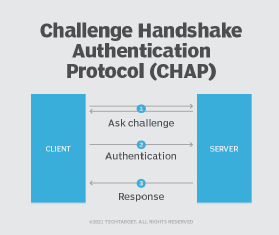

CHAP använder en trevägs handskakningsprocess för att skydda autentiseringslösenordet från dåliga aktörer. Det fungerar som följer.

Steg 1. När Länken har upprättats skickar autentiseraren en autentiseringsutmaning.

nätverksåtkomstservern utför en värdnamnssökning på klienten och initierar CHAP-autentiseringen genom att skicka en ”ask challenge” till fjärranvändaren. Denna utmaning innehåller en slumpmässigt genererad utmaningssträng.

steg 2. Klienten utför hostname lookup.

klienten använder lösenordet som både klienten och servern vet för att skapa en krypterad enkelriktad hash baserad på utmaningssträngen.

steg 3. Servern dekrypterar hash och verifierar.

servern dekrypterar hashen och verifierar att den matchar den ursprungliga utmaningssträngen. Om strängarna matchar svarar servern med ett autentiseringssuccespaket. Om strängarna inte matchar skickar servern ett meddelande om autentiseringsfel och sessionen avslutas.

vad är skillnaderna mellan PAP vs. CHAP?

CHAP kom med 1996 till stor del som ett svar på de autentiseringsbrister som finns i PAP. I stället för en tvåvägs handskakning använder CHAP en trevägs handskakning och skickar inte lösenordet över nätverket. CHAP använder en krypterad hash för vilken både klienten och servern känner till den delade hemliga nyckeln. Detta extra steg hjälper till att eliminera de säkerhetsbrister som finns i PAP.

en annan skillnad är CHAP kan ställas in för att göra upprepade midsession autentiseringar. Detta är användbart för vissa PPP-sessioner som lämnar en port öppen trots att fjärrenheten har kopplats bort. Isåfall, någon annan kunde plocka upp anslutningen midsession genom att upprätta fysisk anslutning.

Hur kan PAP och CHAP arbeta tillsammans?

PAP och CHAP kan inte arbeta tillsammans i sig. Men protokoll som använder antingen PAP eller CHAP kan interagera med båda autentiseringsmetoderna, om så önskas.

till exempel kan PPP använda antingen PAP eller CHAP för autentisering. Så administratörer kan konfigurera kommunikationsprotokollet för att försöka autentisera via CHAP: s säkra trevägshandskakning först och sedan falla tillbaka till den mindre säkra, tvåvägsautentiseringsprocessen som finns i PAP.