![]()

när en CA-server avinstalleras eller kraschar efter återställning lämnas vissa objekt i Active Directory. Det är bra att ta bort dessa föråldrade objekt.

Bakgrund

när du installerar en version av certifikatutfärdare som är Active Directory-integrerad (dvs. Enterprise Root eller Enterprise underordnad) följande 6 objekt skapas / ändras i Active Directory-databasen:

namn: <ca Common Name>

Typ: certificateAuthority

LDAP-sökväg: CN=AIA,CN=Public Key Services,CN=Services,CN=Configuration,DC=DC=example,DC=com

används för: Innehåller CA-certifikat som klienter kan hämta när de validerar en certifikatkedja. Certifikat kan peka på den här platsen via certifikattillägget Authority Information Access (AIA).

namn: <ca Common Name>

Typ: crlDistributionPoint

LDAP-sökväg: CN = <CAServerName>, CN = CDP, CN=Public Key Service, CN = tjänster, CN=konfiguration, DC = DC = exempel, DC = com

används för: Innehåller CRL (base och delta) som CAs har publicerat i annonsen. Certifikat kan peka på den här platsen via CRL Distribution Point (CDP) certifikatförlängning.

namn: <Root CA Common Name>

Typ: certificationAuthority

LDAP-sökväg: CN=certifikatutfärdare,CN=offentliga nyckeltjänster,CN=tjänster,CN=konfiguration,DC=exempel,DC=com

används för: Root CA-certifikat som placeras här är automatiskt betrodda av alla domänmedlemmar. En ANNONSINTEGRERAD certifikatutfärdare placerar sitt certifikat här under installationen. Du kan importera andra rotcertifikatutfärdare här manuellt.

namn: <ca Common Name>

Typ: pKIEnrollmentService

LDAP-sökväg: CN=Enrollment Services,CN=Public Key Services,CN=Services,CN=Configuration,DC=example,DC=com

används för: Innehåller CA-certifikat från CAs som kan utfärda certifikat i annonsen.

namn: <ca Common Name>

Typ: Mspki-PrivateKeyRecoveryAgent

LDAP-sökväg: CN=KRA,CN=Public Key Services,CN=Services,CN=Configuration,DC=example,DC=com

används för: Innehåller certifikaten för alla nyckelåterställningsagenter. Nyckelåterställningsagenter måste konfigureras manuellt på CA.

namn: Ntauthcertificates

Typ: certificationAuthority

LDAP-sökväg: CN=Public Key Services,CN=Services,CN=Configuration,DC=exempel,DC=com

används för: Innehåller CA-certifikat från CAs vars smartkort och domänkontrollantcertifikat är betrodda för Windows-inloggning. AD-integrerade CAs läggs här automatiskt duing installation.

Obs! Detta objekt skapas av den första annonsintegrerade CA, men efterföljande CAs ändrar detta objekt istället för att skapa nya uniqe-objekt. Mer information om detta senare i den här artikeln.

när du senare avinstallerar CA-rollen från servern tas bara ett ANNONSOBJEKT bort, objektet pKIEnrollmentService. När objektet tas bort kommer klienter inte längre att försöka registrera certifikat från certifikatutfärdaren. De andra PKI-relaterade objekten lämnas intakta, eftersom alla utfärdade icke-återkallade certifikat kommer att ha problem om de inte existerar.

om du är säker på att alla utfärdade certifierade från den CA-servern antingen har gått ut eller återkallats kan/bör du ta bort dessa CA-relaterade objekt från AD.

steg

viktig anmärkning: Se till att du inte tar bort några objekt relaterade till andra PKI installationer än CA Du är på väg att rensa upp!

starta Active Directory-webbplatser och tjänster

Obs! Du kan också göra några av dessa steg med Hantera ANNONSBEHÅLLARE i Enterprise PKI-snapin-modulen , men det finns några problem där (KRA-ingångar visas inte), så jag skulle hålla fast vid Active Directory-webbplatser och tjänster.

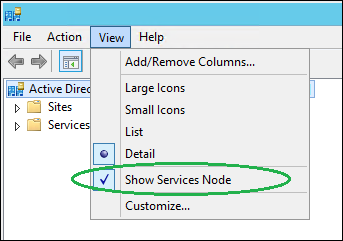

om du inte ser noden tjänster, se till att noden Visa tjänster är markerad:

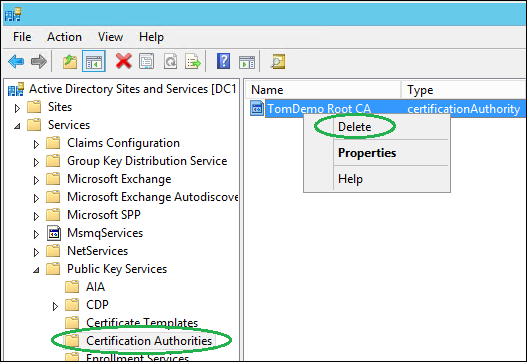

expandera tjänster / Public Key Services / AIA, högerklicka på objektet i den högra rutan som matchar CA-servern i fråga och klicka på Ta bort, bekräfta med Ja:

Välj behållaren CDP, högerklicka på behållaren i den högra rutan som matchar CA-servern i fråga och klicka på Ta bort, bekräfta med ja två gånger:

Välj Behållare certifieringsmyndigheter. Se till att du bör ta bort det här objektet. Om du tar bort information om en underordnad certifikatutfärdare är detta objekt likly din rotcertifikatutfärdare och det kan finnas andra beroenden till certifikatet. Om du tar bort information om en Enterprise Root CA kan du ta bort den. För att göra det, högerklicka på objektet i den högra rutan som matchar CA-servern i fråga och klicka på Ta bort, bekräfta med Ja:

Välj behållaren KRA, högerklicka på objektet i den högra rutan som matchar CA-servern i fråga och klicka på Ta bort, bekräfta med Ja:

Välj behållarregistreringstjänster, se till att ca-rollen avinstallationsguiden tog bort objektet här. Om CA-servern av någon anledning aldrig avinstallerades korrekt måste du också ta bort objektet pkienrollmentservice manuellt. För att göra det, högerklicka på objektet i den högra rutan som matchar CA-servern i fråga och klicka på Ta bort, bekräfta med Ja:

nu måste vi ta bort CA-servern från ntauthcertificates-objektet. Detta är dock lite annorlunda, eftersom detta inte är ett separat objekt utan snarare ett värde i ett befintligt ANNONSOBJEKT.

för att ta bort information om CA-servern från ntauthcertificates-objektet, Kör följande certutil-kommando (du måste köra detta som företagsadministratör):

certutil-viewdelstore ” ldap:///CN=NtAuthCertificates,CN=offentliga nyckeltjänster,CN=tjänster,CN=konfiguration,DC=tomdemo,DC=se?cACertificate?basen?objectclass=certification authority”

ändra den markerade Skogsrotinformationen enligt din miljö först.

du kommer att uppmanas med en lista med certifikat i objektet ntauthcertificates:

se till att du har valt rätt CA-certifikat (skärmdumpen visar bara ett certifikat, du kan se ett eller flera) och klicka sedan på OK. Om du väljer Avbryt avbryts eventuella raderingsförsök.

där går du, all information om CA har tagits bort från Active Directory. Du är nu redo att implementera en ny, fräsch PKI-lösning!