WPA2-Enterprise har funnits sedan 2004 och anses fortfarande vara guldstandarden för trådlös nätverkssäkerhet, vilket ger luftkryptering och hög säkerhetsnivå. I samband med den effektiva autentiseringsmetoden som kallas 802.1 x för Cloud RADIUS har användare framgångsrikt godkänts för säker nätverksåtkomst i många år. Men på den tiden har WPA2-Enterprise inte blivit enklare att manuellt konfigurera. Oavsett om du använder ett trådlöst nätverk för första gången eller en erfaren expert, finns det alltid unika utmaningar som är redo att ge dig huvudvärk. Lyckligtvis är beprövade nätverkslösningar tillgängliga för att försöka korrigera nätverksvårigheterna du upplever.

- WPA2-PSK och WPA2-Enterprise: Vad är skillnaden?

- WPA2-PSK

- WPA3-PSK

- WPA2-företag

- WPA3-företag

- distribuera WPA2-Enterprise och 802.1 x

- komponenterna i 802.1x

- klient / Supplicant

- omkopplare / åtkomstpunkt / styrenhet

- RADIUS Server

- Identitetsbutik

- 802.1 X autentiseringsmetoder

- lösenordsbaserad autentisering

- tokenbaserad autentisering

- certifikatbaserad autentisering

- WPA2 autentiseringsprotokoll

- EAP-TLS

- EAP-TTLS / PAP

- PEAP-MSCHAPv2

- WPA2-företagsutmaningar

- nackdel # 1: Enhetsvariation

- nackdel # 2: MITM och leverera certifikat

- nackdel # 3: problemet med lösenordsbyte

- nackdel # 4: ändra användarnas förväntningar

- förenkla WPA2-Enterprise med JoinNow

- effektivitet genom Onboarding

- Certifikathärdad WPA2-Enterprise

- Auto Provisioning Managed Devices

- RADIUS-servrar och Policydriven åtkomstkontroll

WPA2-PSK och WPA2-Enterprise: Vad är skillnaden?

WPA2-PSK

WPA2-PSK (Wi-Fi Protected Access 2 Pre-Shared Key) är en typ av nätverk som skyddas av ett enda lösenord som delas mellan alla användare. Det är allmänt accepterat att ett enda lösenord för åtkomst till Wi-Fi är säkert, men bara så mycket som du litar på dem som använder det. Annars är det trivialt för någon som har fått lösenordet genom skändliga medel för att infiltrera nätverket. Det är därför WPA2-PSK ofta anses osäker.

det finns bara några få situationer där WPA2-PSK ska distribueras:

- nätverket har bara några enheter, som alla är betrodda. Detta kan vara ett hem eller ett litet kontor.

- som ett sätt att begränsa tillfälliga användare från att gå med i ett öppet nätverk när det inte går att distribuera en captive portal. Detta kan vara en kaffebutik eller gästnätverk.

- som ett alternativt nätverk för enheter som inte är kompatibla med 802.1 x. ett exempel är spelkonsoler i en Studenthem.

WPA3-PSK

för att förbättra effektiviteten hos PSK erbjuder uppdateringar av WPA3-PSK större skydd genom att förbättra autentiseringsprocessen. En strategi för att göra detta använder samtidig autentisering av lika (SAE) för att göra brute-force dictionary attacker mycket svårare för en hacker. Detta protokoll kräver interaktion från användaren vid varje autentiseringsförsök, vilket orsakar en betydande avmattning för dem som försöker brute-force genom autentiseringsprocessen.

WPA2-Enterprise

distribuera WPA2-Enterprise kräver en RADIUS-server, som hanterar uppgiften att autentisera nätverksanvändares åtkomst. Den faktiska autentiseringsprocessen är baserad på 802.1 x-policyn och finns i flera olika system märkta EAP. Eftersom varje enhet autentiseras innan den ansluts skapas en personlig, krypterad tunnel effektivt mellan enheten och nätverket.

WPA3-Enterprise

en betydande förbättring som WPA3-Enterprise erbjuder är ett krav för att validering av servercertifikat ska konfigureras för att bekräfta identiteten på den server som enheten ansluter till.

intresserad av att lära dig mer om WPA3? Få information om de förändringar WPA3 är redo att ta i den här artikeln.

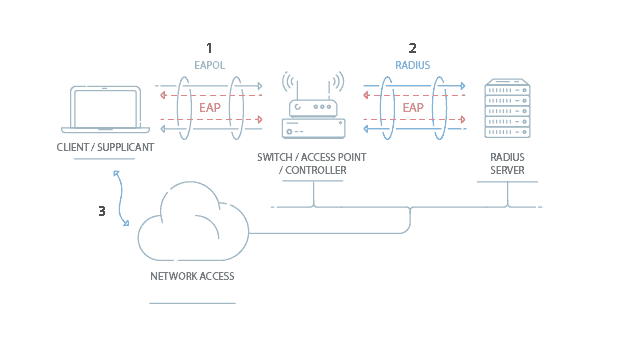

distribuera WPA2-Enterprise och 802.1x

det finns bara några komponenter som behövs för att 802.1 x ska fungera. Realistiskt, om du redan har åtkomstpunkter och lite extra serverutrymme, har du all hårdvara som behövs för att göra säker trådlös hända. Ibland behöver du inte ens servern: vissa åtkomstpunkter har inbyggd programvara som kan fungera 802.1 x (men endast för de minsta små distributionerna). Oavsett om du köper professionella lösningar eller bygger en själv från open source-verktyg, är kvaliteten och enkelheten i 802.1 x helt en designaspekt.

komponenterna i 802.1 x

klient / Supplicant

för att en enhet ska kunna delta i 802.1 x-autentiseringen måste den ha en programvara som kallas en supplicant installerad i nätverksstacken. Supplicanten är nödvändig eftersom den kommer att delta i den inledande förhandlingarna om EAP-transaktionen med omkopplaren eller styrenheten och paketera användaruppgifterna på ett sätt som överensstämmer med 802.1 x. Om en klient inte har en supplicant ignoreras EAP-ramarna som skickas från omkopplaren eller styrenheten och omkopplaren kan inte autentiseras.

lyckligtvis har nästan alla enheter som vi kan förvänta oss att ansluta till ett trådlöst nätverk en supplicant inbyggd. SecureW2 tillhandahåller en 802.1 x supplicant för enheter som inte har en inbyggd.

tack och lov har de allra flesta enhetstillverkare inbyggt stöd för 802.1 x. de vanligaste undantagen från detta kan vara konsumentutrustning, till exempel spelkonsoler, underhållningsenheter eller vissa skrivare. Generellt sett bör dessa enheter vara mindre än 10% av enheterna i ditt nätverk och behandlas bäst som undantag snarare än fokus.

Switch / Access Point / Controller

omkopplaren eller den trådlösa styrenheten spelar en viktig roll i 802.1 x-transaktionen genom att fungera som en ’mäklare’ i utbytet. Fram till en lyckad autentisering har klienten inte nätverksanslutning, och den enda kommunikationen är mellan klienten och omkopplaren i 802.1 x-utbytet. Växeln / styrenheten initierar utbytet genom att skicka ett eapol-Start-paket till klienten när klienten ansluter till nätverket. Klientens svar vidarebefordras till rätt RADIUS-server baserat på konfigurationen i de trådlösa säkerhetsinställningarna. När autentiseringen är klar fattar omkopplaren/styrenheten ett beslut om att auktorisera enheten för nätverksåtkomst baserat på användarens status och eventuellt attributen i Access_Accept-paketet som skickas från RADIUS-servern.

om RADIUS-servern skickar ett Access_Accept-paket som ett resultat av en autentisering kan det innehålla vissa attribut som ger omkopplaren information om hur du ansluter enheten i nätverket. Vanliga attribut anger vilket VLAN som ska tilldelas en användare, eller möjligen en uppsättning ACL (Åtkomstkontrolllista) som användaren ska ges när den är ansluten. Detta kallas vanligtvis ’användarbaserad Principtilldelning’, eftersom RADIUS-servern fattar beslutet baserat på användaruppgifter. Vanliga användningsfall skulle vara att driva gästanvändare till en ’gäst VLAN’ och anställda till en ’anställd VLAN’.

RADIUS-Server

den lokala eller Molnradius-servern fungerar som ”säkerhetsvakt” för nätverket; när användare ansluter till nätverket autentiserar radien deras identitet och auktoriserar dem för nätverksanvändning. En användare blir auktoriserad för nätverksåtkomst efter att ha registrerat sig för ett certifikat från PKI (Private Key Infrastructure) eller bekräftat sina referenser. Varje gång användaren ansluter, radien bekräftar att de har rätt certifikat eller referenser och förhindrar alla icke godkända användare från att komma åt nätverket. En viktig säkerhetsmekanism att använda när du använder en RADIUS är validering av servercertifikat. Detta garanterar att användaren bara ansluter till det nätverk de tänker genom att konfigurera sin enhet för att bekräfta radius identitet genom att kontrollera servercertifikatet. Om certifikatet inte är det som enheten letar efter kommer det inte att skicka ett certifikat eller referenser för autentisering.

RADIUS-servrar kan också användas för att autentisera användare från en annan organisation. Lösningar som Eduroam har RADIUS-servrar som proxyservrar (som RADSEC) så att om en student besöker ett närliggande universitet kan RADIUS-servern verifiera sin status vid sitt hemuniversitet och ge dem säker nätverksåtkomst vid universitetet de för närvarande besöker.

Identity Store

Identity Store hänvisar till den enhet där användarnamn och lösenord lagras. I de flesta fall är detta Active Directory, eller potentiellt en LDAP-server. Nästan alla RADIUS-servrar kan ansluta till din annons eller LDAP för att validera användare. Det finns några varningar när LDAP används, specifikt kring hur lösenorden hashas i LDAP-servern. Om dina lösenord inte lagras i klartext eller en NTLM-hash måste du välja dina EAP-metoder noggrant eftersom vissa metoder, till exempel EAP-PEAP, kanske inte är kompatibla. Det här är inte ett problem som orsakas av RADIUS-servrar, utan snarare från lösenordshashen.

SecureW2 kan hjälpa dig att ställa in SAML för att autentisera användare, på alla identitetsleverantörer, för Wi-Fi-åtkomst. Här är guider för att integrera med några populära produkter.

för att konfigurera SAML-autentisering i Google Workspace, klicka här.

konfigurera WPA2-Enterprise med Okta, klicka här.

för en guide om SAML-autentisering med Shibboleth, klicka här.

för att konfigurera WPA2-Enterprise med ADFS, klicka här.

att utveckla ett robust WPA2-Enterprise-nätverk kräver ytterligare uppgifter, som att konfigurera en PKI eller ca (certifikatutfärdare), för att smidigt distribuera certifikat till användare. Men i motsats till vad du kanske tror kan du göra någon av dessa uppgraderingar utan att köpa ny hårdvara eller göra ändringar i infrastrukturen. Till exempel kan utrullning av gäståtkomst eller ändring av autentiseringsmetoden utföras utan ytterligare infrastruktur. Nyligen har många institutioner bytt EAP-metoder från PEAP till EAP-TLS efter att ha sett märkbar förbättring av anslutningstid och roamingförmåga eller bytt från en fysisk RADIUS-server till en Cloud RADIUS-lösning. Att förbättra funktionaliteten hos trådlösa nätverk kan uppnås utan att ändra en enda hårdvara.

WPA2-Enterprise Protocols

följande är en kort sammanfattning av de primära WPA2-Enterprise Authentication Protocols. Om du vill ha en mer djupgående jämförelse och kontrast, Läs artikeln i full längd.

EAP-TLS

EAP-TLS är ett certifikatbaserat protokoll som är allmänt anses vara en av de säkraste EAP standarder eftersom det eliminerar risken för over-the-air referens stöld. Det är också protokollet som ger den bästa användarupplevelsen, eftersom det eliminerar lösenordsrelaterade kopplingar på grund av lösenordsändringspolicyer. Tidigare fanns det en missuppfattning att certifikatbaserad autentisering var svår att installera och / eller hantera, men nu anses EAP-TLS av många faktiskt vara lättare att installera och hantera än de andra protokollen.

vill du lära dig mer om fördelarna med EAP-TLS och hur SecureW2 kan hjälpa dig att implementera det i ditt eget nätverk? Klicka på länken!

EAP-TTLS/PAP

EAP-TTLS/PAP är ett referensbaserat protokoll som skapades för en enklare installation eftersom det bara kräver att servern ska autentiseras, medan användarautentisering är valfri. TTLS skapar en” tunnel ” mellan klienten och servern och ger dig flera val för autentisering.

men TTLS innehåller många sårbarheter. Konfigurationsprocessen kan vara svår för oerfarna nätverksanvändare, och en enda felkonfigurerad enhet kan leda till betydande förluster för organisationen. Protokollet gör att referenser kan skickas över luften i klartext, vilket kan vara sårbart för cyberattacker som Man-in-the-Middle och enkelt repurposed för att uppnå hackarens mål.

om du vill veta mer om sårbarheterna i TTLS-PAP, Läs hela artikeln här.

PEAP-MSCHAPv2

PEAP-MSCHAPv2 är ett referensbaserat protokoll som designades av Microsoft för Active Directory-miljöer. Även om det är en av de mest populära metoderna för WPA2-Enterprise-autentisering, kräver PEAP-MSCHAPv2 inte konfigurationen av server-certifikatvalidering, vilket gör att enheter är sårbara för stöld över luften. Device felkonfiguration, när den lämnas till slutanvändare, är relativt vanligt vilket är anledningen till de flesta organisationer förlitar sig på Onboarding programvara för att konfigurera enheter för PEAP-MSCHAPv2. Läs hur detta toppuniversitet konverterade från PEAP-MSCHAPv2 till EAP-TLS-autentisering för att ge mer stabil autentisering till nätverksanvändare.

för mer information om PEAP MSCHAPv2, läs den här artikeln.

802.1 X autentiseringsmetoder

innan användare kan autentiseras för nätverksåtkomst dagligen måste de vara ombord på det säkra nätverket. Onboarding är processen att granska och godkänna användare så att de kan ansluta till det säkra nätverket med hjälp av en form av identifiering, till exempel användarnamn/lösenord eller certifikat. Denna process blir ofta en betydande börda eftersom det kräver att användarna konfigurerar sina enheter för nätverket. För vanliga nätverksanvändare kan processen visa sig vara för svår eftersom den kräver hög IT-kunskap för att förstå stegen. Till exempel upplever universitet i början av ett läsår detta när de går ombord på hundratals eller till och med tusentals studenters enheter och resulterar i långa rader med supportbiljetter. Onboarding-klienter erbjuder ett lättanvänt alternativ som gör det möjligt för slutanvändare att enkelt självkonfigurera sina enheter i några steg, vilket sparar användare och IT-administratörer massor av tid och pengar.

lösenordsbaserad autentisering

de allra flesta autentiseringsmetoder är beroende av ett användarnamn/lösenord. Det är det enklaste att distribuera eftersom de flesta institutioner redan har någon form av referenser, men nätverket är mottagligt för alla problem med lösenord utan ett onboarding-system (se nedan).

för lösenordsbaserad autentisering finns det i princip 2-alternativ: PEAP-MSCHAPv2 och EAP-TTLS / PAP. De fungerar båda på samma sätt, men TTLS stöds inte av något Microsoft OS före Windows 8 utan att använda en tredje part 802.1 x supplicant, till exempel Vår företagsklient. Vid denna tidpunkt har de flesta institutioner distribuerat eller gjort övergången till PEAP. Du kan dock inte distribuera PEAP utan att antingen använda Active Directory (en egen Microsoft-tjänst) eller lämna dina lösenord okrypterade.

tokenbaserad autentisering

historiskt sett var tokens fysiska enheter i form av nyckelfob eller donglar som skulle distribueras till användare. De genererade nummer synkroniserade med en server för att lägga till ytterligare validering i en anslutning. Även om du kan bära dem runt och använda avancerade funktioner som fingeravtrycksskannrar eller som USB-plug-ins, har donglar nackdelar. De kan vara dyra och är kända för att ibland förlora anslutningen till servrarna.

fysiska tokens används fortfarande, men deras popularitet minskar eftersom smartphones har gjort dem överflödiga. Det som en gång laddades på en fob kan du nu lägga in i en app. Dessutom finns det andra metoder för tvåfaktorsautentisering utanför själva EAP-metoden, till exempel text-eller e-postbekräftelser för att validera en enhet.

certifikatbaserad autentisering

certifikat har länge varit en grundpelare för autentisering i allmänhet, men distribueras vanligtvis inte i BYOD-inställningar eftersom certifikat kräver att användare installerar dem på sina egna enheter. Men när ett certifikat är installerat är de otroligt praktiska: de påverkas inte av lösenordsändringspolicyer, är mycket säkrare än användarnamn/lösenord och enheter autentiseras snabbare.

Securew2s PKI-tjänster, i kombination med JoinNow onboarding-klienten, skapar en nyckelfärdig lösning för certifikatbaserad Wi-Fi-autentisering. En effektiv PKI tillhandahåller all nödvändig infrastruktur för att implementera ett certifikatbaserat nätverk och upprätthåller säkerheten och distributionen av alla nätverkscertifikat.. Organisationer kan nu smidigt distribuera certifikat till enheter och hantera dem med lätthet med hjälp av våra kraftfulla certifikathanteringsfunktioner.

WPA2-Enterprise Challenges

enligt vår erfarenhet har vi funnit att det genomsnittliga WPA2-Enterprise-nätverket lider av en kombination av dessa 4 Problem:

nackdel #1: Enhetsvariation

när IEEE skapade 802.1 x-protokollet 2001 fanns det få enheter som kunde använda trådlös åtkomst och nätverkshantering var mycket enklare. Sedan dess har antalet enhetstillverkare exploderat med ökningen av mobil databehandling. För att ge lite perspektiv finns det fler smaker av Android idag än det fanns hela operativsystem 2001.

stöd för 802.1 x är inkonsekvent mellan enheter, även mellan enheter i samma operativsystem. Varje enhet har unika egenskaper som kan få dem att uppträda oförutsägbart. Detta problem förvärras av unika drivrutiner och programvara installerad på enheten.

nackdel #2: MITM och leverera certifikat

medan WPA2 erbjuder en mycket säker anslutning, du måste också vara säker på att användarna bara kommer att ansluta till det säkra nätverket. En säker anslutning är meningslös om användaren omedvetet ansluten till en honeypot eller bedragare signal. Institutioner sveper ofta efter och upptäcker oseriösa åtkomstpunkter, inklusive Man-in-the-Middle-attacker, men användare kan fortfarande vara sårbara utanför platsen. En person med en bärbar dator kan försöka tyst samla användaruppgifter vid en busshållplats, kaffebar eller var som helst enheter kan passera och försöka automatiskt ansluta.

även om servern har ett certifikat korrekt konfigurerat finns det ingen garanti för att användarna inte kommer att ansluta till ett falskt SSID och acceptera några certifikat som presenteras för dem. Bästa praxis är att installera den offentliga nyckeln på användarens enhet för att automatiskt verifiera certifikaten som presenteras av servern.

för att lära dig mer om MITM-attacker, läs vår uppdelning här.

nackdel #3: problemet med lösenordsbyte

nätverk med lösenord som löper ut regelbundet står inför en extra börda med WPA2-Enterprise. Varje enhet förlorar anslutningen tills den konfigureras om. Detta var mindre problem när den genomsnittliga användaren bara hade en enhet, men i dagens BYOD-miljö kommer varje användare sannolikt att ha flera enheter som alla kräver en säker nätverksanslutning. Beroende på hur lösenordsändringar antas eller användarnas förmåga att hantera lösenord kan detta vara en börda för helpdesks.

det är ännu värre på nätverk som har oväntade lösenordsändringar på grund av dataöverträdelser eller säkerhetsproblem. Förutom att behöva rulla ut nya referenser på hela webbplatsen måste den hantera en tillströmning av helpdesk-biljetter relaterade till Wi-Fi.

nackdel #4: ändra användarnas förväntningar

den överlägset svåraste delen av att slutföra en WPA2-Enterprise Network setup är att träna användarna. Användare idag har otroligt höga förväntningar på användarvänlighet. De har också fler alternativ än någonsin att arbeta runt officiell åtkomst. Om nätverket är för svårt att använda Använder de data. Om certifikatet är dåligt kommer de att ignorera det. Om de inte kan komma åt något de vill ha, kommer de att använda en proxy.

för att WPA2-Enterprise ska vara effektivt måste du göra det så enkelt som möjligt för nätverksanvändare att navigera utan att offra säkerheten.

innan du börjar på ditt WPA2-Enterprise-nätverk, kolla in vår primer på de vanligaste misstagen som människor gör när de konfigurerar WPA2-Enterprise.

förenkla WPA2-Enterprise med JoinNow

ett korrekt konfigurerat WPA2-Enterprise-nätverk som använder 802.1 x-autentisering är ett kraftfullt verktyg för att skydda nätverksanvändarnas säkerhet och säkra värdefulla data; men det är inte alls slutet på nätverksöverväganden du behöver göra. Många komponenter bidrar till nätverkets säkerhet och användbarhet som ett komplett system. Om bara autentiseringsmetoden är säker medan konfigurationen av hanterade enheter lämnas till den genomsnittliga nätverksanvändaren finns det en allvarlig risk för nätverkets integritet. SecureW2 inser att varje aspekt av det trådlösa nätverket måste fungera tillsammans för järnklädd säkerhet, så vi har tillhandahållit några nyckelfärdiga koncept som varje nätverksadministratör behöver tänka på i sin nätverksplanering.

effektivitet genom Onboarding

en av de största utmaningarna för nätverksadministratörer är effektivt och korrekt onboarding användare till det säkra nätverket. Om de lämnas till sina egna enheter kommer många användare att felkonfigurera. Konfigurera för ett WPA2-Enterprise-nätverk med 802.1 x-autentisering är inte en enkel process och innebär flera steg som en person som inte känner till IT-begrepp inte skulle förstå. Om användare inte ansluter till det säkra SSID och inte är korrekt konfigurerade för WPA2-Enterprise, kommer de förväntade säkerhetsförmånerna för administratörer att gå förlorade. För dem som vill ha fördelarna med certifikatbaserade nätverk väljer många att distribuera en onboarding-klient som automatiskt konfigurerar användarnas enheter.

Onboarding-klienter, som de som erbjuds av SecureW2, eliminerar förvirringen för användare genom att uppmana dem med bara några enkla steg som är utformade för att slutföras av K-12-åldersstudenter och uppåt. Resultatet är ett korrekt konfigurerat WPA2-Enterprise-nätverk med 802.1 x-autentisering som framgångsrikt har anslutit alla nätverksanvändare till det säkra nätverket.

vill du ha mer information om fördelarna med en strömlinjeformad och säker Bring Your Own Device (BYOD) Onboarding programvara? Kolla in denna informativa bit på onboarding!

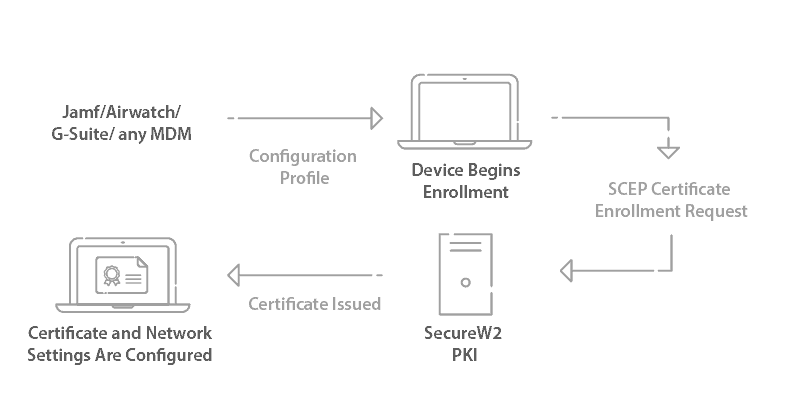

Certifikathärdad WPA2-Enterprise

en PKI gör det möjligt för organisationer att använda X.509-certifikat och distribuera dem till nätverksanvändare. Den består av en HSM (Hardware Security Module), CAs, klient, offentliga och privata nycklar och en CRL (Certificate Revocation List). En effektiv PKI stärker nätverkssäkerheten avsevärt, vilket gör det möjligt för organisationer att eliminera lösenordsrelaterade problem med certifikatbaserad autentisering. När PKI har konfigurerats kan nätverksanvändare börja registrera sig för certifikat. Detta är en utmanande uppgift att slutföra, men organisationer som har använt en onboarding-klient har haft mest framgång med att distribuera certifikat. SecureW2 kan tillhandahålla alla verktyg som behövs för en framgångsrik PKI-distribution och effektiv distribution av certifikat. Efter att ha utrustat sina enheter med ett certifikat är användarna redo att autentiseras för det trådlösa nätverket. Utöver säker trådlös autentisering kan certifikat användas för VPN, webbapplikationsautentisering, SSL-Inspektionssäkerhet och mycket mer.

WPA2-Enterprise Managed Device Configuration

företag med hanterade enheter saknar ofta en enhetlig metod för att få enheter konfigurerade för certifikatdriven säkerhet. Att låta användare självkonfigurera resulterar ofta i många felkonfigurerade enheter, och att lämna uppgiften till den kan vara bergig. Att konfigurera dussintals, eller ibland till och med hundratals, enheter manuellt för ett säkert WPA2-företagsnätverk anses ofta vara för arbetsintensivt för att vara värt. Securew2s avancerade SCEP-och WSTEP-gateways ger ett sätt att automatiskt registrera hanterade enheter utan slutanvändarinteraktion. I ett fall tillåter dessa gateways en IT-avdelning att konfigurera hanterade enheter från någon större leverantör för certifikatdriven nätverkssäkerhet.

RADIUS-servrar och Principdriven åtkomstkontroll

RADIUS-servern spelar en viktig roll i nätverket och autentiserar varje enhet när de ansluter till nätverket. Securew2s JoinNow-lösning är inbyggd med en Molnradie-server i världsklass som ger kraftfull, policydriven 802.1 x-autentisering. Uppbackad av AWS ger den hög tillgänglighet, konsekventa och kvalitetsanslutningar och kräver ingen fysisk installation. Servern kan enkelt konfigureras och anpassas för att passa alla organisationers krav, utan gaffeltruckuppgraderingar av befintlig infrastruktur krävs. När det är helt integrerat är det certifikatbaserade nätverket redo att börja autentisera nätverksanvändare.

SecureW2 erbjuder också en branschens första teknik som vi kallar Dynamic Cloud RADIUS som gör att radien direkt kan referera till katalogen-även molnkataloger som Google, Azure och Okta. Istället för att fatta policybeslut baserat på statiska certifikat gör RADIUS principbeslut på runtime-nivå baserat på användarattribut som lagras i katalogen.

dynamisk radie är en förbättrad radie med bättre säkerhet och enklare användarhantering. Vill du veta mer? Prata med en av våra experter för att se om ditt WPA2-Enterprise-nätverk kan dra nytta av Dynamic RADIUS.

nycklarna till en lyckad RADIUS-distribution är tillgänglighet, konsistens och hastighet. Securew2s Cloud RADIUS utrustar organisationer med de verktyg de behöver för att göra det säkra nätverket enkelt att ansluta till och alltid tillgängligt så att användarna konsekvent skyddas mot yttre hot.