WPA2-Enterprise è stato intorno dal 2004 ed è ancora considerato il gold standard per la sicurezza della rete wireless, offrendo over-the-air crittografia e un elevato livello di sicurezza. In combinazione con il metodo di autenticazione efficace noto come 802.1 x per Cloud RADIUS, gli utenti sono stati autorizzati con successo per l’accesso sicuro alla rete per molti anni. Ma in quel momento, WPA2-Enterprise non è diventato più facile da configurare manualmente. Indipendentemente dal fatto che tu stia implementando una rete wireless per la prima volta o da un esperto esperto, ci sono sempre sfide uniche pronte a darti un mal di testa. Fortunatamente, sono disponibili soluzioni di rete provate e vere che cercano di correggere le difficoltà di rete che si verificano.

- WPA2-PSK e WPA2-Enterprise: qual è la differenza?

- WPA2-PSK

- WPA3-PSK

- WPA2-Enterprise

- WPA3-Enterprise

- la Distribuzione WPA2-Enterprise e 802.1 x

- I Componenti di 802.1x

- Client / Supplicant

- Switch / Access Point / Controller

- Server RADIUS

- Archivio Identità

- 802.1 x i Metodi di Autenticazione

- Autenticazione Basata su Password

- Token di Autenticazione Basato su

- l’Autenticazione Basata su Certificato

- WPA2 Protocolli di Autenticazione

- EAP-TLS

- EAP-TTLS/PAP

- PEAP-MSCHAPv2

- WPA2-Enterprise Sfide

- Svantaggio #1: Dispositivo di variazione

- Svantaggio #2: MITM e la consegna di certificati

- Svantaggio #3: La modifica della password problema

- Svantaggio #4: Modifica delle attese degli utenti

- Semplificando WPA2-Enterprise con JoinNow

- Efficienza Attraverso l’Attivazione

- Certificato Temprato WPA2-Enterprise

- Auto-Provisioning dei Dispositivi Gestiti

- Server RADIUS e basato su Criteri di Controllo di Accesso

WPA2-PSK e WPA2-Enterprise: Qual è la Differenza?

WPA2-PSK

WPA2-PSK (Wi-Fi Protected Access 2 Pre-Shared Key) è un tipo di rete protetto da un’unica password condivisa tra tutti gli utenti. È generalmente accettato che una singola password per accedere al Wi-Fi sia sicura, ma solo per quanto ti fidi di chi la utilizza. Altrimenti, è banale per qualcuno che ha ottenuto la password attraverso mezzi nefasti per infiltrarsi nella rete. Questo è il motivo per cui WPA2-PSK è spesso considerato insicuro.

Ci sono solo alcune situazioni in cui WPA2-PSK dovrebbe essere distribuito:

- La rete ha solo pochi dispositivi, tutti affidabili. Questa potrebbe essere una casa o un piccolo ufficio.

- Come un modo per limitare gli utenti occasionali di entrare in una rete aperta quando non è in grado di distribuire un captive portal. Questo potrebbe essere un negozio di caffè o rete ospite.

- Come rete alternativa per dispositivi non compatibili con 802.1 x. Un esempio di console di gioco in un dormitorio per studenti.

WPA3-PSK

Per migliorare l’efficacia di PSK, gli aggiornamenti di WPA3-PSK offrono una maggiore protezione migliorando il processo di autenticazione. Una strategia per farlo utilizza l’autenticazione simultanea di Equals (SAE) per rendere gli attacchi del dizionario a forza bruta molto più difficili per un hacker. Questo protocollo richiede l’interazione da parte dell’utente su ogni tentativo di autenticazione, causando un rallentamento significativo per coloro che tentano di forza bruta attraverso il processo di autenticazione.

WPA2-Enterprise

La distribuzione di WPA2-Enterprise richiede un server RADIUS, che gestisce il compito di autenticare l’accesso degli utenti della rete. Il processo di autenticazione effettivo si basa sulla politica 802.1 x ed è disponibile in diversi sistemi etichettati EAP. Poiché ogni dispositivo viene autenticato prima di connettersi, viene effettivamente creato un tunnel personale crittografato tra il dispositivo e la rete.

WPA3-Enterprise

Un miglioramento significativo che WPA3-Enterprise offre è un requisito per la convalida del certificato del server da configurare per confermare l’identità del server a cui il dispositivo si connette.

Sei interessato a saperne di più su WPA3? Ottenere i dettagli sulle modifiche WPA3 è pronta a portare in questo articolo.

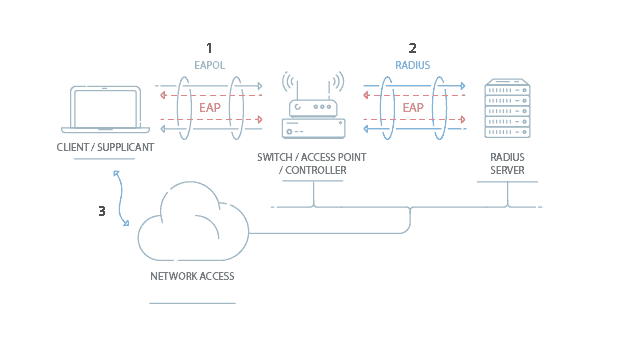

Distribuzione di WPA2-Enterprise e 802.1x

Ci sono solo alcuni componenti necessari per far funzionare 802.1 x. Realisticamente, se si dispone già di punti di accesso e un po ‘ di spazio server di riserva, si possiede tutto l’hardware necessario per rendere sicuro wireless accadere. A volte non è nemmeno necessario il server: alcuni punti di accesso sono dotati di software integrato in grado di operare 802.1 x (anche se solo per le più piccole distribuzioni). Indipendentemente dal fatto che tu acquisti soluzioni professionali o ne crei una tu stesso da strumenti open source, la qualità e la facilità di 802.1 x è interamente un aspetto di design.

I componenti di 802.1 x

Client / Supplicant

Affinché un dispositivo possa partecipare all’autenticazione 802.1 x, deve avere un software chiamato supplicant installato nello stack di rete. Il supplicante è necessario in quanto parteciperà alla negoziazione iniziale della transazione EAP con lo switch o il controller e impacchetterà le credenziali dell’utente in modo conforme a 802.1 x. Se un client non dispone di un supplicant, i frame EAP inviati dallo switch o dal controller verranno ignorati e lo switch non sarà in grado di autenticarsi.

Fortunatamente, quasi tutti i dispositivi ci si potrebbe aspettare di connettersi a una rete wireless hanno un supplicant built-in. SecureW2 fornisce un supplicant 802.1 x per i dispositivi che non ne hanno uno in modo nativo.

Fortunatamente, la stragrande maggioranza dei produttori di dispositivi ha il supporto integrato per 802.1 x. Le eccezioni più comuni a questo potrebbero essere dispositivi di consumo, come console di gioco, dispositivi di intrattenimento o alcune stampanti. In generale, questi dispositivi dovrebbero essere meno del 10% dei dispositivi sulla rete e sono meglio trattati come l’eccezione piuttosto che il focus.

Switch / Access Point / Controller

Lo switch o il controller wireless svolgono un ruolo importante nella transazione 802.1 x fungendo da “broker” nello scambio. Fino a un’autenticazione riuscita, il client non dispone di connettività di rete e l’unica comunicazione è tra il client e lo switch nello scambio 802.1 x. Lo switch / controller avvia lo scambio inviando un pacchetto EAPOL-Start al client quando il client si connette alla rete. Le risposte del client vengono inoltrate al server RADIUS corretto in base alla configurazione nelle impostazioni di sicurezza wireless. Quando l’autenticazione è completa, lo switch / controller decide se autorizzare il dispositivo per l’accesso alla rete in base allo stato dell’utente e possibilmente agli attributi contenuti nel pacchetto Access_Accept inviato dal server RADIUS.

Se il server RADIUS invia un pacchetto Access_Accept come risultato di un’autenticazione, può contenere determinati attributi che forniscono allo switch informazioni su come collegare il dispositivo alla rete. Gli attributi comuni specificheranno quale VLAN assegnare a un utente, o forse un insieme di ACL (Access Control List) che l’utente dovrebbe essere dato una volta connesso. Questo viene comunemente chiamato “Assegnazione dei criteri basata sull’utente”, poiché il server RADIUS sta prendendo la decisione in base alle credenziali dell’utente. Casi d’uso comuni sarebbero quelli di spingere gli utenti guest a una “VLAN guest” e i dipendenti a una “VLAN Employee”.

RADIUS Server

Il server RADIUS on-premise o Cloud funge da “guardia di sicurezza” della rete; quando gli utenti si connettono alla rete, RADIUS autentica la loro identità e li autorizza per l’uso della rete. Un utente diventa autorizzato per l’accesso alla rete dopo la registrazione di un certificato dal PKI (Private Key Infrastructure) o la conferma delle proprie credenziali. Ogni volta che l’utente si connette, RADIUS conferma di avere il certificato o le credenziali corretti e impedisce agli utenti non approvati di accedere alla rete. Un meccanismo di sicurezza chiave da utilizzare quando si utilizza un RADIUS è la convalida del certificato del server. Ciò garantisce che l’utente si connetta solo alla rete che intende configurare il proprio dispositivo per confermare l’identità del RADIUS controllando il certificato del server. Se il certificato non è quello che il dispositivo sta cercando, non invierà un certificato o credenziali per l’autenticazione.

I server RADIUS possono anche essere utilizzati per autenticare gli utenti da un’organizzazione diversa. Soluzioni come Eduroam hanno server RADIUS funzionano come proxy (come RADSEC) in modo che se uno studente visita un’università vicina, il server RADIUS può autenticare il loro stato nella loro università di origine e concedere loro un accesso sicuro alla rete presso l’università che stanno attualmente visitando.

Identity Store

L’Identity Store si riferisce all’entità in cui sono memorizzati nomi utente e password. Nella maggior parte dei casi, si tratta di Active Directory o potenzialmente di un server LDAP. Quasi tutti i server RADIUS possono connettersi al tuo ANNUNCIO o LDAP per convalidare gli utenti. Ci sono alcuni avvertimenti quando viene utilizzato LDAP, in particolare su come le password sono hash nel server LDAP. Se le tue password non sono memorizzate in chiaro o in un hash NTLM, dovrai scegliere attentamente i tuoi metodi EAP poiché alcuni metodi, come EAP-PEAP, potrebbero non essere compatibili. Questo non è un problema causato dai server RADIUS, ma piuttosto dall’hash della password.

SecureW2 può aiutarti a configurare SAML per autenticare gli utenti, su qualsiasi provider di identità, per l’accesso Wi-Fi. Ecco le guide per l’integrazione con alcuni prodotti popolari.

Per impostare l’autenticazione SAML all’interno di Google Workspace, fare clic qui.

Configurazione di WPA2-Enterprise con Okta, clicca qui.

Per una guida sull’autenticazione SAML utilizzando Shibboleth, clicca qui.

Per configurare WPA2-Enterprise con ADFS, fare clic qui.

Lo sviluppo di una solida rete WPA2-Enterprise richiede attività aggiuntive, come l’impostazione di un PKI o CA (Certificate Authority), per distribuire i certificati agli utenti senza problemi. Ma contrariamente a quanto si potrebbe pensare, è possibile effettuare uno di questi aggiornamenti senza acquistare nuovo hardware o apportare modifiche all’infrastruttura. Ad esempio, è possibile implementare l’accesso guest o modificare il metodo di autenticazione senza infrastruttura aggiuntiva. Recentemente, molte istituzioni hanno cambiato i metodi EAP da PEAP a EAP-TLS dopo aver visto notevoli miglioramenti nel tempo di connessione e nella capacità di roaming o nel passaggio da un server RADIUS fisico a una soluzione RADIUS Cloud. Migliorare la funzionalità delle reti wireless può essere ottenuto senza cambiare un singolo pezzo di hardware.

Protocolli WPA2-Enterprise

Quello che segue è un breve riassunto dei protocolli di autenticazione WPA2-Enterprise primari. Se desideri un confronto e un contrasto più approfonditi, leggi l’articolo completo.

EAP-TLS

EAP-TLS è un protocollo basato su certificati che è ampiamente considerato uno degli standard EAP più sicuri perché elimina il rischio di furto di credenziali over-the-air. È anche il protocollo che fornisce la migliore esperienza utente, in quanto elimina le disconnessioni relative alla password a causa delle politiche di modifica della password. In passato, c’era un equivoco sul fatto che l’autenticazione basata su certificati fosse difficile da configurare e/o gestire, ma ora EAP-TLS è considerato da molti più facile da configurare e gestire rispetto agli altri protocolli.

Vuoi saperne di più sui vantaggi di EAP-TLS e su come SecureW2 può aiutarti a implementarlo nella tua rete? Clicca sul link!

EAP-TTLS/PAP

EAP-TTLS/PAP è un protocollo basato su credenziali creato per una configurazione più semplice perché richiede solo l’autenticazione del server, mentre l’autenticazione dell’utente è facoltativa. TTLS crea un “tunnel” tra il client e il server e offre più opzioni per l’autenticazione.

Ma TTLS include molte vulnerabilità. Il processo di configurazione può essere difficile per gli utenti di rete inesperti e un singolo dispositivo mal configurato può causare perdite significative per l’organizzazione. Il protocollo consente di inviare le credenziali via etere in chiaro, che possono essere vulnerabili agli attacchi informatici come Man-In-The-Middle e facilmente riproposti per raggiungere gli obiettivi dell’hacker.

Se vuoi saperne di più sulle vulnerabilità di TTLS-PAP, leggi l’articolo completo qui.

PEAP-MSCHAPv2

PEAP-MSCHAPv2 è un protocollo basato su credenziali progettato da Microsoft per ambienti Active Directory. Sebbene sia uno dei metodi più diffusi per l’autenticazione WPA2-Enterprise, PEAP-MSCHAPv2 non richiede la configurazione della convalida del certificato server, lasciando i dispositivi vulnerabili al furto di credenziali over-the-Air. La configurazione errata del dispositivo, quando lasciata agli utenti finali, è relativamente comune, motivo per cui la maggior parte delle organizzazioni si affida al software di onboarding per configurare i dispositivi per PEAP-MSCHAPv2. Leggi come questa università superiore convertito da PEAP-MSCHAPv2 per l’autenticazione EAP-TLS per fornire un’autenticazione più stabile per gli utenti della rete.

Per ulteriori informazioni su PEAP MSCHAPv2, leggere questo articolo.

802.1 x Metodi di autenticazione

Prima che gli utenti possano essere autenticati per l’accesso alla rete giorno per giorno, devono essere onboarded alla rete sicura. L’onboarding è il processo di revisione e approvazione degli utenti in modo che possano connettersi alla rete sicura utilizzando una forma di identificazione, come nome utente/password o certificati. Questo processo diventa spesso un onere significativo perché richiede agli utenti di ottenere i loro dispositivi configurati per la rete. Per gli utenti di rete regolari, il processo può rivelarsi troppo difficile perché richiede conoscenze IT di alto livello per comprendere i passaggi. Per esempio, le università all’inizio di un anno accademico esperienza questo quando onboarding centinaia o addirittura migliaia di dispositivi dello studente e si traduce in lunghe file di ticket di supporto. I client di onboarding offrono un’alternativa facile da usare che consente agli utenti finali di auto-configurare facilmente i propri dispositivi in pochi passaggi, risparmiando agli utenti e agli amministratori IT un sacco di tempo e denaro.

Autenticazione basata su password

La stragrande maggioranza dei metodi di autenticazione si basa su un nome utente/password. È il più facile da implementare poiché la maggior parte delle istituzioni ha già una sorta di credenziali configurate, ma la rete è suscettibile a tutti i problemi delle password senza un sistema di onboarding (vedi sotto).

Per l’autenticazione basata su password, ci sono fondamentalmente 2 opzioni: PEAP-MSCHAPv2 e EAP-TTLS / PAP. Entrambi funzionano allo stesso modo, ma TTLS non è supportato da alcun sistema operativo Microsoft prima di Windows 8 senza utilizzare un supplicant 802.1 x di terze parti, come il nostro client Enterprise. A questo punto, la maggior parte delle istituzioni hanno distribuito o fatto il passaggio a PEAP. Tuttavia, non è possibile distribuire PEAP senza utilizzare Active Directory (un servizio Microsoft proprietario) o lasciare le password non crittografate.

Autenticazione basata su token

Storicamente, i token erano dispositivi fisici sotto forma di portachiavi o dongle che sarebbero stati distribuiti agli utenti. Hanno generato numeri sincronizzati con un server per aggiungere ulteriore convalida a una connessione. Anche se è possibile portarli in giro e utilizzare funzionalità avanzate come scanner di impronte digitali o come plug-in USB, dongle hanno aspetti negativi. Possono essere costosi e sono noti per perdere occasionalmente la connessione ai server.

I token fisici sono ancora in uso, ma la loro popolarità sta calando poiché gli smartphone li hanno resi ridondanti. Quello che una volta era caricato su un fob è ora possibile mettere in un app. Inoltre, esistono altri metodi per l’autenticazione a due fattori al di fuori del metodo EAP stesso, come conferme di testo o e-mail per convalidare un dispositivo.

Autenticazione basata su certificato

I certificati sono stati a lungo un pilastro dell’autenticazione in generale, ma in genere non vengono distribuiti nelle impostazioni BYOD poiché i certificati richiedono agli utenti di installarli sui propri dispositivi. Tuttavia, una volta installato un certificato, sono incredibilmente convenienti: non sono influenzati dalle politiche di modifica della password, sono molto più sicuri dei nomi utente / password e i dispositivi vengono autenticati più velocemente.

I servizi PKI di SecureW2, combinati con il client di onboarding JoinNow, creano una soluzione chiavi in mano per l’autenticazione Wi-Fi basata su certificati. Un PKI efficace fornisce tutta l’infrastruttura necessaria per implementare una rete basata su certificati e mantiene la sicurezza e la distribuzione di tutti i certificati di rete.. Le organizzazioni possono ora distribuire facilmente i certificati ai dispositivi e gestirli con facilità utilizzando le nostre potenti funzionalità di gestione dei certificati.

WPA2-Enterprise Challenges

Nella nostra esperienza, abbiamo scoperto che la rete media WPA2-Enterprise soffre di una combinazione di questi 4 problemi:

Inconveniente #1: Variazione del dispositivo

Quando IEEE ha creato il protocollo 802.1 x nel 2001, c’erano pochi dispositivi che potevano utilizzare l’accesso wireless e la gestione della rete era molto più semplice. Da allora, il numero di produttori di dispositivi è esploso con l’ascesa del mobile computing. Per dare qualche prospettiva, ci sono più sapori di Android oggi che ci sono stati interi sistemi operativi nel 2001.

Il supporto per 802.1 x è incoerente tra dispositivi, anche tra dispositivi dello stesso sistema operativo. Ogni dispositivo ha caratteristiche uniche che possono farli comportarsi in modo imprevedibile. Questo problema è aggravato da driver e software unici installati sul dispositivo.

Inconveniente #2: MITM e consegna certificati

Mentre WPA2 offre una connessione molto sicura, devi anche essere sicuro che gli utenti si connetteranno solo alla rete sicura. Una connessione sicura non ha senso se l’utente si collega inconsapevolmente a un segnale honeypot o impostore. Le istituzioni spesso cercano e rilevano punti di accesso non autorizzati, inclusi gli attacchi Man-in-the-Middle, ma gli utenti possono comunque essere vulnerabili fuori sede. Una persona con un computer portatile può tentare di raccogliere tranquillamente le credenziali dell’utente a una fermata dell’autobus, caffetteria, o ovunque dispositivi potrebbero passare attraverso e provare a connettersi automaticamente.

Anche se il server ha un certificato configurato correttamente, non vi è alcuna garanzia che gli utenti non si connetteranno a un SSID canaglia e accetteranno i certificati presentati loro. La migliore pratica consiste nell’installare la chiave pubblica sul dispositivo dell’utente per verificare automaticamente i certificati presentati dal server.

Per saperne di più sugli attacchi MITM, leggi la nostra ripartizione qui.

Inconveniente #3: Il problema della modifica della password

Le reti con password che scadono regolarmente devono affrontare un onere aggiuntivo con WPA2-Enterprise. Ogni dispositivo perderà la connettività fino alla riconfigurazione. Questo era meno di un problema quando l’utente medio aveva un solo dispositivo, ma in ambiente BYOD di oggi, ogni utente è probabile che avere più dispositivi che tutti richiedono una connessione di rete sicura. A seconda di come vengono apportate modifiche alle password o delle capacità degli utenti di gestire le password, questo può essere un onere per gli helpdesk.

È ancora peggio sulle reti che hanno modifiche impreviste della password a causa di violazioni dei dati o vulnerabilità di sicurezza. Oltre a dover stendere nuove credenziali a livello di sito, ha a che fare con un afflusso di biglietti helpdesk relativi al Wi-Fi.

Svantaggio #4: Modifica delle aspettative degli utenti

Di gran lunga la parte più difficile del completamento di una configurazione di rete WPA2-Enterprise è la formazione degli utenti. Gli utenti oggi hanno aspettative incredibilmente alte per la facilità d’uso. Hanno anche più opzioni che mai per aggirare l’accesso ufficiale. Se la rete è troppo difficile da usare, useranno i dati. Se il certificato è difettoso, lo ignoreranno. Se non possono accedere a qualcosa che vogliono, useranno un proxy.

Affinché WPA2-Enterprise sia efficace, è necessario semplificare la navigazione degli utenti della rete senza sacrificare la sicurezza.

Prima di iniziare la tua rete WPA2-Enterprise, consulta il nostro primer sugli errori più comuni che le persone commettono durante la configurazione di WPA2-Enterprise.

Semplificare WPA2-Enterprise con JoinNow

Una rete WPA2-Enterprise correttamente configurata che utilizza l’autenticazione 802.1 x è un potente strumento per proteggere la sicurezza degli utenti della rete e proteggere dati preziosi; ma in nessun modo è questa la fine delle considerazioni di rete che devi fare. Molti componenti contribuiscono alla sicurezza e all’usabilità della rete come sistema completo. Se solo il metodo di autenticazione è sicuro mentre la configurazione dei dispositivi gestiti è lasciata all’utente medio della rete, vi è un serio rischio per l’integrità della rete. SecureW2 riconosce che ogni aspetto della rete wireless deve funzionare all’unisono per una sicurezza di ferro, quindi abbiamo fornito alcuni concetti chiavi in mano che ogni amministratore di rete deve considerare nella pianificazione della rete.

Efficienza attraverso l’onboarding

Una delle maggiori sfide per gli amministratori di rete è l’onboarding efficiente e accurato degli utenti nella rete sicura. Se lasciato ai propri dispositivi, molti utenti saranno configurati in modo errato. La configurazione per una rete WPA2-Enterprise con autenticazione 802.1 x non è un processo semplice e comporta diversi passaggi che una persona che non ha familiarità con i concetti IT non capirebbe. Se gli utenti non si connettono all’SSID sicuro e non sono configurati correttamente per WPA2-Enterprise, i vantaggi di sicurezza previsti dagli amministratori andranno persi. Per coloro che desiderano i vantaggi offerti dalle reti basate su certificati, molti scelgono di distribuire un client di onboarding che configurerà automaticamente i dispositivi degli utenti.

I client di onboarding, come quelli offerti da SecureW2, eliminano la confusione per gli utenti richiedendo loro solo pochi, semplici passaggi progettati per essere completati da studenti di età K-12 e superiori. Il risultato è una rete WPA2-Enterprise correttamente configurata con autenticazione 802.1 x che ha correttamente onboarded tutti gli utenti della rete alla rete protetta.

Vuoi maggiori informazioni sui vantaggi di un software di onboarding BYOD (Bring Your Own Device) snello e sicuro? Dai un’occhiata a questo pezzo informativo su onboarding!

Certificato-Hardened WPA2-Enterprise

Un PKI consente alle organizzazioni di utilizzare i certificati x.509 e distribuirli agli utenti della rete. È costituito da un HSM (Hardware Security Module), CAS, client, chiavi pubbliche e private e un CRL (Certificate Revocation List). Un PKI efficace rafforza in modo significativo la sicurezza della rete, consentendo alle organizzazioni di eliminare i problemi relativi alle password con l’autenticazione basata su certificati. Una volta configurato il PKI, gli utenti della rete possono iniziare la registrazione per i certificati. Questo è un compito impegnativo da completare, ma le organizzazioni che hanno utilizzato un client di onboarding hanno avuto il maggior successo nella distribuzione dei certificati. SecureW2 è in grado di fornire tutti gli strumenti necessari per una distribuzione PKI di successo e una distribuzione efficiente dei certificati. Dopo aver dotato i propri dispositivi di un certificato, gli utenti sono pronti per essere autenticati per la rete wireless. Oltre all’autenticazione wireless sicura, i certificati possono essere utilizzati per VPN, autenticazione di applicazioni Web, sicurezza di ispezione SSL e molto altro.

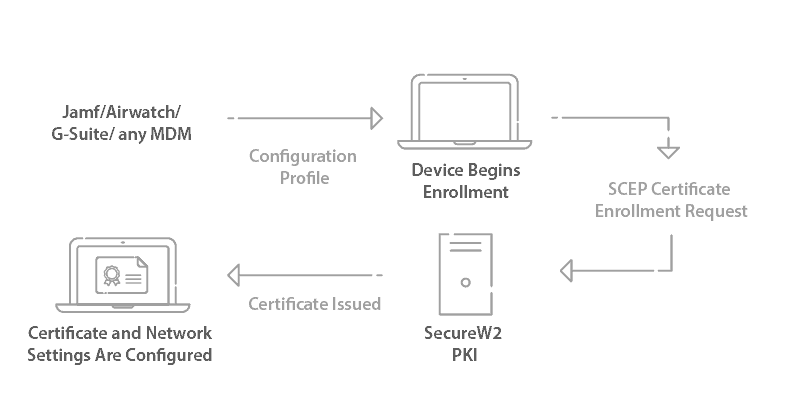

WPA2-Enterprise Managed Device Configuration

Le aziende con dispositivi gestiti spesso non dispongono di un metodo unificato per configurare i dispositivi per la sicurezza basata sui certificati. Consentire agli utenti di auto-configurare spesso si traduce in molti dispositivi configurati in modo errato, e lasciando il compito ad esso può essere montuoso. La configurazione manuale di decine, o talvolta anche centinaia, di dispositivi per una rete WPA2-Enterprise sicura è spesso considerata troppo laboriosa per essere utile. I gateway SCEP e WSTEP avanzati di SecureW2 forniscono un mezzo per la registrazione automatica dei dispositivi gestiti senza alcuna interazione con l’utente finale. In un colpo solo, questi gateway consentono a un reparto IT di configurare i dispositivi gestiti da qualsiasi fornitore principale per la sicurezza della rete basata su certificati.

Server RADIUS e controllo degli accessi basato su criteri

Il server RADIUS svolge un ruolo fondamentale nella rete, autenticando ogni dispositivo quando si connette alla rete. La soluzione JoinNow di SecureW2 è integrata con un server Cloud RADIUS di livello mondiale, che fornisce un’autenticazione 802.1 x potente e basata su policy. Supportato da AWS, offre connessioni ad alta disponibilità, coerenti e di qualità e non richiede alcuna installazione fisica. Il server può essere facilmente configurato e personalizzato per adattarsi alle esigenze di qualsiasi organizzazione, senza necessità di aggiornamenti dell’infrastruttura esistente. Una volta completamente integrato, la rete basata su certificati è pronta per iniziare l’autenticazione degli utenti della rete.

SecureW2 offre anche una tecnologia di primo settore che chiamiamo Dynamic Cloud RADIUS che consente a RADIUS di fare riferimento direttamente alla directory, anche directory cloud come Google, Azure e Okta. Invece di prendere decisioni sui criteri in base a certificati statici, RADIUS prende decisioni sui criteri a livello di runtime in base agli attributi utente memorizzati nella directory.

Dynamic RADIUS è un RAGGIO migliorato con una migliore sicurezza e una gestione più semplice degli utenti. Vuoi saperne di più? Parla con uno dei nostri esperti per vedere se la tua rete WPA2-Enterprise può beneficiare di Dynamic RADIUS.

Le chiavi per una distribuzione RADIUS riuscita sono disponibilità, coerenza e velocità. Il Cloud RADIUS di SecureW2 fornisce alle organizzazioni gli strumenti necessari per rendere la rete sicura facile da connettere e sempre disponibile, in modo che gli utenti siano costantemente protetti dalle minacce esterne.