mitä on IP huijaus?

Internet Protocol (IP) – huijaus on haittaohjelman tyyppinen hyökkäys, jossa uhkaaja piilottaa IP-pakettien todellisen lähteen vaikeuttaakseen niiden alkuperää. Hyökkääjä luo paketteja, muuttaen lähteen IP-osoitteen esiintymään eri tietokonejärjestelmänä, naamioimaan lähettäjän henkilöllisyyden tai molemmat. Väärennetyn paketin lähteen IP-osoitteen otsikkokenttä sisältää osoitteen, joka on eri kuin varsinainen lähde-IP-osoite.

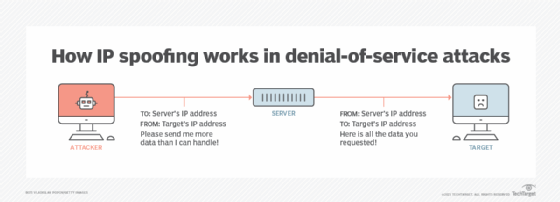

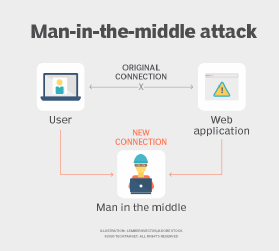

IP-huijaus on hyökkääjien usein käyttämä tekniikka, jolla he käynnistävät hajautettuja palvelunestohyökkäyksiä (DDoS) ja man-in-the-middle-hyökkäyksiä kohdistettuja laitteita tai ympäröivää infrastruktuuria vastaan. DDoS-hyökkäysten tavoitteena on hukuttaa kohde liikenteeseen ja samalla piilottaa haitallisen lähteen henkilöllisyys estäen lieventämistoimet.

väärennettyjen IP-osoitteiden avulla hyökkääjät voivat tehdä seuraavaa:

- Estäkää viranomaisia paljastamasta keitä he ovat ja sotkemasta heitä hyökkäykseen.;

- estä kohdennettuja laitteita lähettämästä hälytyksiä hyökkäyksistä, joihin ne ovat tietämättömiä osallistujia; ja

- ohita suojausskriptit, laitteet ja palvelut, jotka estävät pahantahtoisen liikenteen lähteiksi tiedettyjen IP-osoitteiden käytön.

miten IP-huijaus toimii?

Internet-liikenne lähetetään paketeiksi kutsutuissa yksiköissä. Paketit sisältävät IP-otsikoita, joissa on paketin reititystiedot. Näihin tietoihin kuuluvat lähde-IP-osoite ja kohde-IP-osoite. Ajattele pakettia pakettina postissa ja lähde-IP-osoitetta kyseisen paketin palautusosoitteena.

IP-osoiteväärennöksessä hyökkääjä vaihtaa lähtevän paketin otsikon lähdeosoitetta. Näin kohdetietokone näkee paketin tulevan luotettavasta lähteestä-kuten yritysverkon tietokoneesta-ja hyväksyy sen.

hyökkääjät voivat luoda vilpillisiä pakettiotsikoita väärentämällä ja satunnaistamalla jatkuvasti lähdeosoitetta työkalulla. He voivat myös käyttää toisen olemassa olevan laitteen IP-osoitetta niin, että vastaukset väärennettyyn pakettiin menevät sinne sen sijaan.

IP-huijauksen suorittamiseen hyökkääjät tarvitsevat seuraavat:

- luotettava IP-osoite, jonka vastaanottava laite sallii verkkoon pääsyn. On olemassa lukuisia tapoja löytää laitteen IP. Yksi tapa on Shodan, online-tietokanta IP-osoite-laite kartoituksia.

- kyky siepata paketti ja vaihtaa todellinen IP-otsikko vilpilliseen. Verkon haistelutyökalua tai Osoiteresoluutioprotokollaa (Arp) voidaan käyttää verkon pakettien sieppaamiseen ja IP-osoitteiden keräämiseen huijausta varten.

miten IP-huijauksen voi tunnistaa?

loppukäyttäjien on vaikea havaita IP-huijausta. Nämä hyökkäykset suoritetaan verkkokerroksen — Kerros 3 Open Systems Interconnection communications model. Siten ei ole ulkoisia merkkejä peukaloinnista. Väärennetyt yhteyspyynnöt näyttävät laillisilta yhteyspyynnöiltä ulkoisesti.

on kuitenkin olemassa verkon seurantatyökaluja, joita organisaatiot voivat käyttää liikenteen analysointiin verkon päätepisteissä. Pakettien suodatus on tärkein tapa tehdä tämä.

Pakettisuodatusjärjestelmät ovat usein reitittimissä ja palomuureissa. Ne havaitsevat epäjohdonmukaisuuksia paketin IP-osoitteen ja access control List (ACLs) – luettelossa olevien toivottujen IP-osoitteiden välillä. Ne myös havaitsevat vilpillisiä paketteja.

Ingress-suodatus ja egress-suodatus ovat kahta pakettisuodatustyyppiä:

- Ingress-suodatus tutkii saapuvat paketit nähdäkseen, vastaako lähteen IP-otsake sallittua lähdeosoitetta. Se hylkää kaikki, jotka eivät sovi yhteen tai jotka osoittavat muuta epäilyttävää käytöstä. Tämä suodatus määrittää ACL: n sallituilla lähde-IP-osoitteilla.

- Egress filtering tutkii lähteviä It-osoitteita, jotka eivät vastaa yhtiön verkossa olevia lähde-IP-osoitteita. Tämä lähestymistapa estää sisäpiiriläisiä käynnistämästä IP-huijaushyökkäystä.

miten suojaudut IP-huijauksilta?

IP-väärennettyjä paketteja ei voi poistaa. Mutta organisaatiot voivat ryhtyä toimiin suojellakseen verkkojaan ja tietojaan.

tässä muutamia askeleita, joita yritykset voivat ottaa:

- käytä vahvoja todentamis-ja todennusmenetelmiä kaikessa etäkäytössä. Älä Todenna laitteita ja käyttäjiä pelkästään IP-osoitteen perusteella.

- tee IP-osoitteista ACL.

- käytä sekä sisään-että uloskäyntipakkauksen suodatusta.

- käytä virustorjunta-ja muita tietoturvaohjelmistoja, jotka tarkkailevat epäilyttävää verkon toimintaa.

- käytä IP-tason salausprotokollia suojaamaan Enterprise-palvelimelle menevää ja sieltä lähtevää liikennettä. Tämä lähestymistapa estää hyökkääjiä lukemasta mahdollisia IP-osoitteita tekeytymään.

- pidä verkko-ohjelmisto ajan tasalla ja harjoittele hyvää korjaustiedostojen hallintaa.

- suoritetaan jatkuvaa verkon seurantaa.

palomuurit ja yrityksen reitittimen suodatussäännöt tulee konfiguroida hylkäämään paketit, joita voidaan väärentää. Siihen sisältyisi paketteja, joissa on yksityisiä IP-osoitteita, jotka tulevat yritysalueen ulkopuolelta. Se kattaa myös liikenteen, joka on peräisin yrityksen sisältä, mutta sisältää ulkoisen osoitteen lähteenä IP-osoitteena. Tämä estää huijaushyökkäysten aloittamisen sisäisestä verkosta ulkoisia verkkoja vastaan.

Mitä ovat muunlaiset verkkohuijaukset?

huijauksia on useita, joista monet tapahtuvat IP-pohjaisissa verkoissa. Suurin osa näistä ei kuitenkaan ole IP-osoitteiden huijausta, jossa paketin IP-osoite vaihdetaan.

joitakin muita IP-osoitteita käsitteleviä huijaustyyppejä ovat esimerkiksi

osoitteen Ratkaisuprotokolla. ARP-huijaushyökkäys tapahtuu, kun hyökkääjä lähettää vääriä ARP-viestejä lähiverkon (LAN) kautta. Tämä yhdistää hyökkääjän medioiden kulunvalvontaosoitteen verkossa olevan laillisen tietokoneen tai palvelimen IP-osoitteeseen. Tämä tapahtuu datayhteyskerroksessa Ethernet-kehyksissä, joissa kyseinen protokolla on.

Domain name system (DNS). DNS huijaus hyökkäys, DNS kirjaa ja ohjaa internet-liikenteen pois laillisia palvelimia ja kohti väärennettyjä. DNS kartat IP-osoitteet sivustot, ja käyttäjät käyttävät DNS-palvelimet päästä sivustoja. Hakkerit voivat pistää väärennettyjä DNS-merkintöjä DNS-palvelimiin niin, että kun käyttäjät pääsevät palvelimelle, ne lähetetään paikkaan, että hakkeri ruiskutti, eikä niiden aiottuun määränpäähän.

muut huijausmenetelmät koskevat eri tietotyyppejä eivätkä välttämättä vaikuta IP-osoitteisiin suoraan tai lainkaan. Joitakin esimerkkejä ovat:

soittajan tunnus. Soittajatunnusten huijaus muuttaa soittajatunnusta, jotta puhelu näyttäisi tulevan eri paikasta. Tämä tapahtuu yleensä, kun puhelinmyyjät soittavat kohteisiin käyttäen kohteen suuntanumeroa.

Sähköposti. Hyökkääjät muuttavat sähköpostin otsikkokenttiä osoittaakseen virheellisesti, että viesti on peräisin eri lähettäjältä. Huijattu sähköposti on usein osa tietojenkalasteluhyökkäystä, joka sisältää linkin alkuperäiseltä vaikuttavan verkkosivun kaksoiskappaleversioon. Huijaussivusto yrittää huijata kohdeuhreja luovuttamaan kirjautumistunnuksia tai muita luottamuksellisia tietoja.

Global positioning system (GPS). GPS-huijaus on sitä, kun mobiililaitteen käyttäjä huijaa laitteen näyttämään sen todellisesta maantieteellisestä sijainnista poikkeavan sijainnin. Tämä voidaan tehdä käyttämällä kolmannen osapuolen sovellusta, joka tuottaa erilaisia sijainti-ja navigointitietoja.

lyhytviestipalvelu (SMS). Tekstiviesti-tai tekstiviestihuijaus on sitä, kun lähettäjän puhelinnumero vaihdetaan toiseen oikean puhelinnumeron hämärtämiseksi. Hyökkääjät voivat sisällyttää teksteihinsä linkkejä tietojenkalastelusivustoille tai haittaohjelmien Latauksia. Lailliset organisaatiot voivat myös käyttää tätä menetelmää korvaamaan vaikeasti muistettavan puhelinnumeron helposti muistettavalla aakkosnumeerisella tunnuksella.

URL. Tämän tyyppisessä huijauksessa ilkeämieliset näyttelijät käyttävät lähes identtistä URL-osoitetta, joka jäljittelee todellista, jossa on muutama muuttunut hahmo. Tarkoitus on saada kohde menemään verkkosivulle, joka jäljittelee aidon ulkonäköä, ja sitten saada heidät syöttämään arkaluontoisia tietoja.

mitkä ovat esimerkkejä IP-huijauksesta?

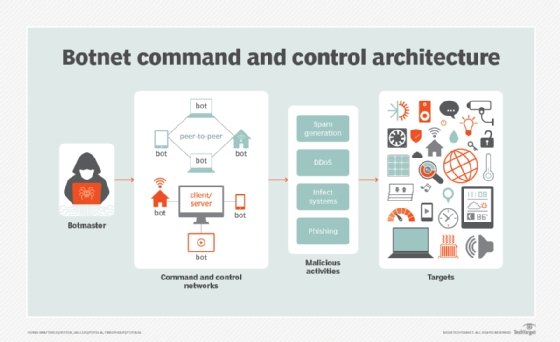

kun hyökkääjät käynnistävät DDoS-hyökkäyksen, he käyttävät väärennettyjä IP-osoitteita peittääkseen tietokonepalvelimet, joiden pakettivolyymit ovat liian suuria kohdetietokoneiden käsiteltäviksi. Bottiverkkoja käytetään usein maantieteellisesti hajallaan olevien pakettien lähettämiseen. Suuret bottiverkot voivat sisältää kymmeniätuhansia tietokoneita, joista jokainen voi väärentää useita lähde-IP-osoitteita samanaikaisesti. Näitä automaattisia hyökkäyksiä on vaikea jäljittää.

esimerkkejä siitä, miten huijausta on käytetty DDoS-hyökkäyksissä, ovat seuraavat:

- GitHub. Helmikuuta. 28, 2018, GitHub code hosting-alusta joutui mitä tuolloin uskottiin olevan suurin DDoS hyökkäys koskaan. Hyökkääjät huijasivat GitHubin IP-osoitteen ja lähettivät kyselyitä memcached-palvelimille, joita käytetään usein nopeuttamaan tietokantavetoisia sivustoja. Palvelimet vahvistivat GitHubille näistä pyynnöistä palautettua dataa noin 50: llä. Tämän seurauksena jokaista hyökkääjän lähettämää tavua kohti kohteeseen lähetettiin jopa 51 kilotavua. GitHubiin osui 1,35 terabittiä sekunnissa, mikä aiheutti työmaan hiljenemisen 10 minuutiksi.

- Tsutomu Shimomura. Joulukuuta. 25, 1994, hakkeri Kevin Mitnick käynnisti hyökkäyksen tietokoneisiin kilpailevan hakkeri Tsutomu Shimomura käyttäen IP huijaus. Mitnick hyödynsi Shimomuran X-päätelaitteen tietokoneen ja palvelimen välistä luottamussuhdetta oppimalla tietokoneen luomien TCP-järjestysnumeroiden kaavan. Hän tulvi tietokoneelle väärennettyjen IP-osoitteiden syn-pyyntöjä, jotka olivat reititettäviä mutta toimimattomia. Tietokone ei pystynyt vastaamaan pyyntöihin, ja sen muisti täyttyi SYN-pyynnöistä. Tätä tekniikkaa kutsutaan SYN-skannaukseksi.

Man-in-the-middle-hyökkäykset käyttävät myös IP-huijausta esiintyäkseen kohdeosoittajana, vastaanottaakseen kyseisen vastaanottajan internet-liikennettä ja vastatakseen omilla paketeillaan, jotka voivat sisältää haittaohjelmia.