WPA2-Enterprise on ollut olemassa vuodesta 2004, ja sitä pidetään edelleen langattomien verkkojen tietoturvan kultakantana, sillä se tarjoaa over-the-air-salauksen ja korkean turvallisuustason. Yhdessä Cloud RADIUS 802.1 x – nimisen tehokkaan todennusmenetelmän kanssa käyttäjät ovat saaneet turvallisen verkkoyhteyden useiden vuosien ajan. Mutta sinä aikana, WPA2-Enterprise ei ole saanut mitään helpompaa manuaalisesti määrittää. Riippumatta siitä, oletko ottaa käyttöön langattoman verkon ensimmäistä kertaa tai kokenut asiantuntija, on aina ainutlaatuisia haasteita valmis antamaan sinulle päänsärkyä. Onneksi tarjolla on hyväksi havaittuja ja aitoja verkostoitumisratkaisuja, joilla pyritään korjaamaan kokemiasi verkkoongelmia.

- WPA2-PSK ja WPA2-Enterprise: Mitä eroa?

- WPA2-PSK

- WPA3-PSK

- WPA2-Enterprise

- WPA3-Enterprise

- otetaan käyttöön WPA2-Enterprise ja 802.1 x

- 802: n komponentit.1x

- asiakas / Supplicant

- Switch / Access Point / Controller

- RADIUS Server

- Identity Store

- 802.1 x-todennusmenetelmät

- Salasanapohjainen todennus

- Token-pohjainen todennus

- Varmennepohjainen todennus

- WPA2-Todennusprotokollat

- EAP-TLS

- EAP-TTLS / PAP

- PEAP-MSCHAPv2

- WPA2-Yrityshaasteet

- haitta #1: Laitevaihtelu

- haitta #2: MITM ja varmenteiden toimittaminen

- haitta #3: salasanan vaihto-ongelma

- haitta #4: käyttäjän odotuksen muuttaminen

- Simplifying WPA2-Enterprise with JoinNow

- Efficiency Through Onboarding

- Certificate Hardened WPA2-Enterprise

- Auto Provisioning Managed Devices

- RADIUS Servers and Policy Driven Access Control

WPA2-PSK ja WPA2-Enterprise: Mitä eroa?

WPA2-PSK

WPA2-PSK (Wi-Fi Protected Access 2 Pre-Shared Key) on verkkotyyppi, joka on suojattu yhdellä kaikkien käyttäjien kesken jaetulla salasanalla. Se on yleisesti hyväksytty, että yksi salasana käyttää Wi-Fi on turvallinen, mutta vain niin paljon kuin luotat niihin, jotka käyttävät sitä. Muuten, se on triviaalia joku, joka on saanut salasanan kautta ilkeä keinoja soluttautua verkkoon. Tämän vuoksi WPA2-PSK: ta pidetään usein epävarmana.

on vain muutamia tilanteita, joissa WPA2-PSK: ta tulisi käyttää:

- verkossa on vain muutama laite, joihin kaikkiin luotetaan. Tämä voi olla koti tai pieni toimisto.

- keinona rajoittaa satunnaisten käyttäjien liittymistä avoimeen verkkoon, kun he eivät voi ottaa käyttöön kytkettyä portaalia. Kyseessä voi olla kahvila tai vierasverkko.

- vaihtoehtoisena verkkona laitteille, jotka eivät ole yhteensopivia 802.1 x: n kanssa. esimerkkinä pelikonsolit opiskelija-asuntolassa.

WPA3-PSK

PSK: n tehokkuuden parantamiseksi WPA3-PSK: n päivitykset tarjoavat paremman suojan parantamalla autentikointiprosessia. Strategia tehdä tämä käyttää samanaikaista todennusta tasavertaisten (SAE) tehdä brute-force sanakirja hyökkäykset paljon vaikeampaa hakkeri. Tämä protokolla vaatii käyttäjältä vuorovaikutusta jokaisessa todennusyrityksessä, mikä aiheuttaa merkittävää hidastumista niille, jotka yrittävät raa ’ asti pakottaa todennusprosessin läpi.

WPA2-Enterprise

WPA2-Enterprisen käyttöönotto vaatii RADIUS-palvelimen, joka hoitaa verkonkäyttäjien pääsyn todentamisen. Varsinainen autentikointiprosessi perustuu 802.1 x-käytäntöön ja tulee useisiin eri EAP-nimisiin järjestelmiin. Koska jokainen laite on todennettu ennen sen yhdistämistä, laitteen ja verkon välille syntyy tehokkaasti henkilökohtainen, salattu tunneli.

WPA3-Enterprise

merkittävä parannus, jonka WPA3-Enterprise tarjoaa, on vaatimus, että palvelinvarmenteen validointi on määritettävä sen palvelimen tunnistamiseksi, johon laite on yhteydessä.

Kiinnostaako lisätietoja WPA3: sta? Lisätietoja muutoksista WPA3 on valmis tuomaan tässä artikkelissa.

otetaan käyttöön WPA2-Enterprise ja 802.1x

on vain muutamia komponentteja, joita tarvitaan, jotta 802.1 x toimisi. Realistisesti, jos sinulla on jo tukiasemia ja jonkin verran ylimääräistä palvelintilaa, sinulla on kaikki laitteisto, jota tarvitaan turvallisen langattoman tapahtua. Joskus et edes tarvitse palvelinta: joissakin tukiasemissa on sisäänrakennettu ohjelmisto, joka voi toimia 802.1 x: llä (tosin vain pienimmissä pienissä käyttöönotoissa). Riippumatta siitä, ostatko ammattimaisia ratkaisuja tai rakennat sellaisen itse avoimen lähdekoodin työkaluista, 802.1 x: n laatu ja helppous on täysin suunnittelunäkökulma.

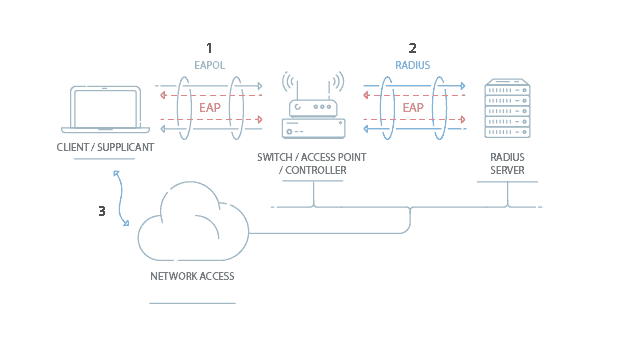

komponentit 802.1 x

Client / Supplicant

jotta laite voi osallistua 802.1 x-todennukseen, sillä täytyy olla verkkopinoon asennettu supplicant-niminen ohjelmisto. Supplicant on tarpeen, koska se osallistuu EAP-tapahtuman ensimmäiseen neuvotteluun kytkimen tai ohjaimen kanssa ja paketoi käyttäjätunnukset 802.1 x: n mukaisella tavalla. Jos asiakkaalla ei ole supplicantia, kytkimestä tai ohjaimesta lähetetyt EAP-kehykset ohitetaan eikä kytkin pysty todentamaan.

onneksi lähes kaikissa langattomaan verkkoon liitettävissä laitteissa on sisäänrakennettu supplicant. SecureW2 tarjoaa 802.1 x supplicant laitteille, joilla ei ole natiivisti.

onneksi valtaosalla laitevalmistajista on sisäänrakennettu tuki 802.1 x: lle.yleisimmät poikkeukset tähän saattavat olla kuluttajavarusteet, kuten pelikonsolit, viihdelaitteet tai jotkut tulostimet. Yleisesti ottaen näiden laitteiden pitäisi olla alle 10% verkon laitteista ja niitä kohdellaan parhaiten poikkeuksena eikä painopisteenä.

Switch / Access Point / Controller

kytkimellä tai langattomalla ohjaimella on tärkeä rooli 802.1 x-kaupassa toimimalla pörssin ”välittäjänä”. Onnistuneeseen tunnistautumiseen asti asiakkaalla ei ole verkkoyhteyttä, ja ainoa kommunikaatio on asiakkaan ja kytkimen välillä 802.1 x-vaihdossa. Kytkin / ohjain käynnistää vaihdon lähettämällä eapol-Start-paketin asiakkaalle, kun asiakas muodostaa yhteyden verkkoon. Asiakkaan vastaukset välitetään oikealle RADIUS-palvelimelle langattomien suojausasetusten määritysten perusteella. Kun todennus on valmis, kytkin / ohjain tekee päätöksen siitä, sallitaanko laitteelle pääsy verkkoon käyttäjän tilan ja mahdollisesti radius-palvelimelta lähetetyn Access_Accept-paketin sisältämien attribuuttien perusteella.

jos RADIUS-palvelin lähettää Access_Accept-paketin todennuksen seurauksena, se voi sisältää tiettyjä attribuutteja, jotka antavat kytkimelle tietoa siitä, miten laite liitetään verkkoon. Yhteiset attribuutit määrittelevät, mikä VLAN antaa käyttäjälle, tai mahdollisesti joukko ACL: iä (Access Control List) käyttäjälle tulee antaa yhdistämisen jälkeen. Tätä kutsutaan yleisesti ’Käyttäjäpohjaiseksi Käytäntökohteeksi’, koska RADIUS-palvelin tekee päätöksen käyttäjän tunnistetietojen perusteella. Yleinen käyttötapaus olisi työntää vieras käyttäjät ’ vieras VLAN ’ja työntekijät’työntekijä VLAN’.

RADIUS Server

on-premise tai Cloud RADIUS server toimii verkon ”turvamiehenä”; kun käyttäjät muodostavat yhteyden verkkoon, RADIUS todentaa heidän henkilöllisyytensä ja valtuuttaa heidät verkon käyttöön. Käyttäjä valtuutetaan käyttämään verkkoa sen jälkeen, kun hän on rekisteröinyt varmenteen PKI: stä (Private Key Infrastructure) tai vahvistanut valtakirjansa. Joka kerta, kun käyttäjä muodostaa yhteyden, säde vahvistaa, että heillä on oikea varmenne tai tunnukset ja estää hyväksymättömien käyttäjien pääsyn verkkoon. Keskeinen turvamekanismi, jota käytetään käytettäessä sädettä, on palvelinvarmenteen validointi. Tämä takaa sen, että käyttäjä muodostaa yhteyden aiottuun verkkoon vain määrittämällä laitteensa vahvistamaan säteen henkilöllisyyden tarkistamalla palvelimen varmenteen. Jos varmenne ei ole se, jota laite etsii, se ei lähetä varmennetta tai tunnuksia todennusta varten.

RADIUS-palvelimia voidaan käyttää myös eri organisaation käyttäjien todentamiseen. Eduroamin kaltaisissa ratkaisuissa RADIUS-palvelimet toimivat välityspalvelimina (kuten RADSEC) niin, että jos opiskelija vierailee naapuriyliopistossa, RADIUS-palvelin voi todentaa heidän tilansa kotiyliopistossa ja antaa heille turvallisen verkkoyhteyden yliopistossa, jossa he parhaillaan vierailevat.

Identity Store

Identity Store tarkoittaa yksikköä, johon käyttäjätunnukset ja salasanat on tallennettu. Useimmissa tapauksissa tämä on Active Directory tai mahdollisesti LDAP-palvelin. Lähes mikä tahansa RADIUS-palvelin voi muodostaa yhteyden mainokseesi tai LDAP: iin vahvistaaksesi käyttäjiä. On olemassa muutamia varoituksia, kun LDAP käytetään, erityisesti noin miten salasanat ovat hashed LDAP-palvelimella. Jos salasanojasi ei ole tallennettu cleartext tai NTLM hash, sinun täytyy valita EAP menetelmiä huolellisesti, koska tietyt menetelmät, kuten EAP-PEAP, eivät ehkä ole yhteensopivia. Kyse ei ole RADIUS-palvelimien aiheuttamasta ongelmasta, vaan salasanojen hajautuksesta.

SecureW2: n avulla voit määrittää SAML: n todentaaksesi käyttäjät millä tahansa identiteetin tarjoajalla Wi-Fi-yhteyttä varten. Tässä on oppaita integroida joitakin suosittuja tuotteita.

jos haluat määrittää SAML-todennuksen Google Workspacessa, klikkaa tästä.

WPA2-Enterprisen määrittäminen Okta: lla, klikkaa tästä.

jos haluat oppaan SAML-todennuksesta shibbolethin avulla, Klikkaa tästä.

jos haluat määrittää WPA2-Enterprisen ADFS: n avulla, Klikkaa tästä.

vankan WPA2-Enterprise-verkon kehittäminen vaatii lisätehtäviä, kuten PKI: n tai varmenneviranomaisen (varmenneviranomainen) perustamista varmenteiden saumattoman jakelun mahdollistamiseksi käyttäjille. Mutta toisin kuin ehkä luulet, voit tehdä mitään näistä päivityksistä ostamatta uutta laitteistoa tai tekemällä muutoksia infrastruktuuriin. Esimerkiksi vieraiden pääsyn käyttöönotto tai autentikointimenetelmän muuttaminen voidaan toteuttaa ilman lisäinfrastruktuuria. Viime aikoina monet laitokset ovat vaihtaneet EAP-menetelmiä PEAP: stä EAP-TLS: ään nähtyään huomattavaa parannusta yhteysajassa ja verkkovierailukyvyssä tai siirtymistä fyysisestä RADIUS-palvelimesta pilven säde-ratkaisuun. Langattomien verkkojen toimivuutta voidaan parantaa ilman, että ainuttakaan laitteistoa vaihdetaan.

WPA2 – Enterprise Protocols

Seuraavassa on lyhyt yhteenveto ensisijaisista WPA2-Enterprise Autentikointiprotokollista. Jos haluat syvällisemmän vertailun ja kontrastin, Lue kokopitkä artikkeli.

EAP-TLS

EAP-TLS on varmennepohjainen protokolla, jota pidetään yleisesti yhtenä turvallisimmista EAP-standardeista, koska se poistaa ilmalla tapahtuvien luottotietovarkauksien riskin. Se on myös protokolla, joka tarjoaa parhaan käyttökokemuksen, koska se poistaa salasanoihin liittyvät katkaisut johtuen salasananvaihtokäytännöistä. Aiemmin oli harhaluulo, että varmennepohjainen todennus oli vaikea asentaa ja / tai hallita, mutta nyt monet pitävät EAP-TLS: ää itse asiassa helpompana asentaa ja hallita kuin muita protokollia.

Haluatko lisätietoja EAP-TLS: n eduista ja siitä, miten SecureW2 voi auttaa sinua toteuttamaan sen omassa verkostossasi? Klikkaa linkkiä!

EAP-TTLS/PAP

EAP-TTLS/PAP on luottotietoihin perustuva protokolla, joka luotiin helpottamaan asennusta, koska se vaatii vain palvelimen todennuksen, kun taas käyttäjän todennus on valinnainen. TTLS luo” tunnelin ” asiakkaan ja palvelimen välille ja antaa useita vaihtoehtoja todennukseen.

mutta TTLS sisältää monia haavoittuvuuksia. Konfigurointiprosessi voi olla vaikea kokemattomille verkonkäyttäjille, ja yksittäinen väärin määritetty laite voi aiheuttaa merkittäviä tappioita organisaatiolle. Protokollan avulla tunnistetiedot voidaan lähettää ilmassa selkokielellä, joka voi olla haavoittuvainen kyberhyökkäyksille kuten Man-in-the-Middle ja helposti repurposed saavuttaa hakkerin tavoitteet.

jos haluat tietää lisää TTLS-PAP: n haavoittuvuuksista, lue koko artikkeli täältä.

PEAP-MSCHAPv2

PEAP-MSCHAPv2 on Microsoftin Active Directory-ympäristöjä varten suunnittelema tietopohjainen protokolla. Vaikka se on yksi suosituimmista menetelmistä WPA2-Enterprise todennus, PEAP-MSCHAPv2 ei vaadi määritystä palvelimen varmenteen validointi, jättäen laitteet alttiita Over-the-Air credential varkaus. Laitteen virheelliset, kun jätetään loppukäyttäjille, on suhteellisen yleistä, minkä vuoksi useimmat organisaatiot luottavat Onboarding ohjelmisto määrittää laitteiden PEAP-MSCHAPv2. Lue, miten tämä huippuyliopisto muunnetaan PEAP-MSCHAPv2: sta EAP-TLS-todennukseen tarjotakseen vakaamman todennuksen verkonkäyttäjille.

lisätietoja PEAP MSCHAPv2: sta löytyy tästä artikkelista.

802.1 x todennusmenetelmät

ennen kuin käyttäjät voidaan todentaa verkkoyhteyttä varten päivittäin, heidät on liitettävä suojattuun verkkoon. Onboarding on prosessi, jossa tarkistetaan ja hyväksytään käyttäjät, jotta he voivat muodostaa yhteyden suojattuun verkkoon käyttämällä tunnistusmuotoa, kuten käyttäjätunnusta/salasanaa tai varmenteita. Tämä prosessi tulee usein merkittävä taakka, koska se vaatii käyttäjiä saada laitteensa konfiguroitu verkkoon. Tavallisille verkonkäyttäjille prosessi voi osoittautua liian vaikeaksi, koska vaiheiden ymmärtäminen vaatii korkeatasoista tietoteknistä osaamista. Esimerkiksi lukuvuoden alussa yliopistoissa koetaan tämä, kun siellä on satoja tai jopa tuhansia opiskelijoiden laitteita ja seurauksena on pitkiä tukilippujonoja. Onboarding-asiakkaat tarjoavat helppokäyttöisen vaihtoehdon, jonka avulla loppukäyttäjät voivat helposti itse määrittää laitteensa muutamassa vaiheessa, mikä säästää käyttäjiä ja sen ylläpitäjiä paljon aikaa ja rahaa.

Salasanapohjainen tunnistautuminen

valtaosa tunnistautumismenetelmistä perustuu käyttäjätunnukseen / salasanaan. Se on helpoin ottaa käyttöön, koska useimmilla laitoksilla on jo jonkinlainen tunnukset perustettu, mutta verkko on altis kaikille salasanojen ongelmille ilman onboarding-järjestelmää (KS.alla).

salasanapohjaiseen tunnistautumiseen on periaatteessa 2 vaihtoehtoa: PEAP-MSCHAPv2 ja EAP-TTLS/PAP. Molemmat toimivat samalla tavalla, mutta TTLS: ää ei tue mikään Microsoft-käyttöjärjestelmä ennen Windows 8: aa ilman kolmannen osapuolen 802.1 x-supplicantia, kuten Yritysasiakasohjelmaamme. Tässä vaiheessa useimmat laitokset ovat ottaneet käyttöön tai siirtyneet PEAP. Kuitenkin, et voi ottaa käyttöön PEAP joko käyttämällä Active Directory (oma Microsoft-palvelu) tai jättämättä salasanoja salaamaton.

Token-pohjainen todennus

historiallisesti tokenit olivat fyysisiä laitteita avainten fobien tai donglien muodossa, jotka jaettaisiin käyttäjille. Ne loivat numeroita synkronoituna palvelimen kanssa lisätäkseen lisävahvistusta yhteydelle. Vaikka voit kuljettaa niitä ympäri ja hyödyntää kehittyneitä ominaisuuksia, kuten sormenjälki skannereita tai USB-laajennuksia, dongles ei ole haittoja. Ne voivat olla kalliita ja niiden tiedetään ajoittain menettävän yhteyden palvelimiin.

fyysiset poletit ovat edelleen käytössä, mutta niiden suosio on hiipumassa älypuhelinten tehtyä niistä tarpeettomia. Mikä oli kerran ladattu fob voit nyt laittaa sovelluksen. Lisäksi on olemassa muita menetelmiä kaksivaiheiseen todennukseen kuin itse EAP-menetelmä, kuten teksti-tai sähköpostivahvistukset laitteen validoimiseksi.

varmenteisiin perustuva todennus

varmenteet ovat jo pitkään olleet yleisesti todennuksen tukipilari, mutta niitä ei tyypillisesti oteta käyttöön BYOD-asetuksissa, koska varmenteet vaativat käyttäjiä asentamaan ne omiin laitteisiinsa. Kuitenkin, kun todistus on asennettu, ne ovat hämmästyttävän käteviä: niihin salasanojen vaihtokäytännöt eivät vaikuta, ne ovat paljon turvallisempia kuin käyttäjätunnukset/salasanat, ja laitteet todennetaan nopeammin.

SecureW2: n PKI-palvelut yhdessä JoinNow onboarding-asiakkaan kanssa luovat avaimet käteen-ratkaisun Varmennepohjaiseen Wi-Fi-todennukseen. Tehokas PKI tarjoaa kaiken tarvittavan infrastruktuurin varmennepohjaisen verkon toteuttamiseksi ja ylläpitää kaikkien verkkovarmenteiden turvallisuutta ja jakelua.. Organisaatiot voivat nyt jakaa varmenteita saumattomasti laitteisiin ja hallita niitä helposti tehokkaiden varmenteiden hallintaominaisuuksiemme avulla.

WPA2-Enterprise Challenges

kokemuksemme perusteella olemme havainneet, että keskimääräinen WPA2-Enterprise-verkko kärsii näiden 4 ongelman yhdistelmästä:

haitta #1: Laitevaihtelu

kun IEEE loi 802.1 x-protokollan vuonna 2001, langatonta yhteyttä käyttäviä laitteita oli vähän ja verkon hallinta oli paljon yksinkertaisempaa. Sittemmin laitevalmistajien määrä on räjähtänyt mobiililaskennan nousun myötä. Antaa hieman perspektiiviä, on enemmän makuja Android tänään kuin oli kokonaisia käyttöjärjestelmiä vuonna 2001.

tuki 802.1 x: lle on epäjohdonmukaista eri laitteissa, jopa saman käyttöjärjestelmän laitteissa. Jokaisella laitteella on ainutlaatuisia ominaisuuksia, jotka voivat saada ne käyttäytymään arvaamattomasti. Tätä ongelmaa pahentavat laitteeseen asennetut ainutlaatuiset ajurit ja ohjelmistot.

haittapuoli #2: MITM ja varmenteiden toimittaminen

vaikka WPA2 tarjoaa erittäin turvallisen yhteyden, on myös oltava varma, että käyttäjät muodostavat yhteyden vain suojattuun verkkoon. Suojattu yhteys on merkityksetön, jos käyttäjä on tietämättään yhteydessä honeypot – tai huijarisignaaliin. Instituutiot etsivät ja havaitsevat usein rogue-tukiasemia, mukaan lukien Man-in-the-Middle-hyökkäykset, mutta käyttäjät voivat silti olla haavoittuvia paikan ulkopuolella. Henkilö, jolla on kannettava tietokone, voi yrittää kaikessa hiljaisuudessa kerätä käyttäjätunnuksia bussipysäkillä, kahvilassa tai missä tahansa laitteissa, jotka saattavat kulkea läpi ja yrittää muodostaa automaattisen yhteyden.

vaikka palvelimella olisi varmenne oikein määritettynä, ei ole mitään takeita siitä, että käyttäjät eivät muodostaisi yhteyttä SSID-järjestelmään ja hyväksyisi heille esitettyjä varmenteita. Paras käytäntö on asentaa julkinen avain käyttäjän laitteeseen, jotta palvelimen esittämät varmenteet voidaan tarkistaa automaattisesti.

jos haluat lisätietoja MITM-hyökkäyksistä, Lue erittely täältä.

haitta #3: salasanojen vaihto-ongelma

verkot, joiden salasanat vanhenevat säännöllisesti, joutuvat WPA2-Enterprisen lisätaakan alle. Jokainen laite menettää yhteyden, kunnes konfiguroidaan uudelleen. Tämä oli vähemmän ongelma, kun keskivertokäyttäjällä oli vain yksi laite, mutta nykypäivän BYOD-ympäristössä jokaisella käyttäjällä on todennäköisesti useita laitteita, jotka kaikki vaativat turvallisen verkkoyhteyden. Riippuen siitä, miten salasanamuutokset on säädetty tai käyttäjien kyvyistä hallita salasanoja, tämä voi olla taakka neuvontapalveluille.

se on vielä huonompi verkoissa, joissa on yllättäviä salasanamuutoksia tietomurtojen tai tietoturvahaavoittuvuuksien takia. Sen lisäksi, että se ottaa käyttöön uusia valtakirjoja koko sivuston, se on käsiteltävä tulva helpdesk liput liittyvät Wi-Fi.

haitta #4: käyttäjän odotuksen muuttaminen

ylivoimaisesti vaikein osa WPA2-Enterprise-verkkoasetusten valmistamisessa on käyttäjien kouluttaminen. Käyttäjillä on nykyään uskomattoman suuret odotukset helppokäyttöisyydestä. Heillä on myös enemmän vaihtoehtoja kuin koskaan työskennellä virallisen pääsyn ympärillä. Jos verkko on liian vaikea käyttää, he käyttävät dataa. Jos todistus on huono, he jättävät sen huomiotta. Jos he eivät pääse käsiksi haluamaansa, he käyttävät välityspalvelinta.

jotta WPA2-Enterprise olisi tehokas, verkonkäyttäjien on tehtävä navigointi mahdollisimman helpoksi tietoturvasta tinkimättä.

ennen kuin aloitat WPA2-Enterprise-verkon käytön, tutustu pohjustustapaamme yleisimpiin virheisiin, joita ihmiset tekevät perustettaessa WPA2-Enterprise-järjestelmää.

WPA2-Enterprise with JoinNow

oikein konfiguroitu WPA2-Enterprise network using 802.1 x authentication on tehokas työkalu verkonkäyttäjien turvallisuuden ja arvokkaiden tietojen turvaamiseen; mutta tämä ei suinkaan ole loppuun verkon näkökohdat sinun täytyy tehdä. Monet komponentit edistävät verkon turvallisuutta ja käytettävyyttä kokonaisena järjestelmänä. Jos vain todennusmenetelmä on turvallinen, kun hallittujen laitteiden konfigurointi jätetään keskivertoverkon käyttäjälle, verkon eheys on vakavasti uhattuna. SecureW2 tunnustaa, että langattoman verkon kaikkien osa-alueiden on työskenneltävä yhdessä rautaisen turvallisuuden puolesta, joten olemme toimittaneet joitakin avaimet käteen-konsepteja, jotka jokaisen verkon ylläpitäjän on otettava huomioon verkon suunnittelussa.

käytön tehokkuus

yksi verkon ylläpitäjien suurimmista haasteista on käyttäjien tehokas ja tarkka ohjaaminen suojattuun verkkoon. Jos jätetään omia laitteita, monet käyttäjät väärin. WPA2-Enterprise-verkon määrittäminen 802.1 x-todennuksella ei ole yksinkertainen prosessi ja siihen sisältyy useita vaiheita, joita tietotekniikkaan perehtynyt henkilö ei ymmärtäisi. Jos käyttäjät eivät muodosta yhteyttä suojattuun SSID: hen ja niitä ei ole määritetty oikein WPA2-Enterpriselle, ylläpitäjien odottamat turvallisuusedut menetetään. Niille, jotka haluavat varmennepohjaisten verkkojen tarjoamat edut, monet valitsevat onboarding-asiakkaan, joka määrittää käyttäjien laitteet automaattisesti.

onboarding-asiakkaat, kuten SecureW2: n tarjoamat, poistavat käyttäjien hämmennyksen kehottamalla heitä vain muutamalla yksinkertaisella toimenpiteellä, jotka on suunniteltu K-12-vuotiaiden ja sitä vanhempien opiskelijoiden suoritettaviksi. Tuloksena on oikein määritetty WPA2-Enterprise-verkko 802.1 x-todennuksella, joka on onnistuneesti liitetty kaikki verkonkäyttäjät suojattuun verkkoon.

Haluatko lisätietoja virtaviivaisen ja turvallisen Bring Your Own Device (BYOD) Onboarding-ohjelmiston eduista? Katso tämä informatiivinen juttu onboarding!

Varmennekarkaistu WPA2-Enterprise

a PKI antaa organisaatioille mahdollisuuden käyttää x. 509-varmenteita ja jakaa niitä verkonkäyttäjille. Se koostuu HSM (Hardware Security Module), CAs, client, public and private keys, ja CRL (Certificate Revocation List). Tehokas PKI vahvistaa merkittävästi verkon turvallisuutta, jolloin organisaatiot voivat poistaa salasanoihin liittyvät ongelmat varmennepohjaisella todennuksella. Kun PKI on määritetty, verkonkäyttäjät voivat alkaa rekisteröidä varmenteita. Tämä on haastava tehtävä, mutta organisaatiot, jotka ovat käyttäneet onboarding-asiakasta, ovat menestyneet parhaiten varmenteiden jakamisessa. SecureW2 pystyy tarjoamaan kaikki tarvittavat työkalut PKI: n onnistuneeseen käyttöönottoon ja tehokkaaseen varmenteiden jakeluun. Kun käyttäjät ovat varustaneet laitteensa varmenteella, he ovat valmiita todennettaviksi langattomaan verkkoon. Turvallisen langattoman todennuksen lisäksi varmenteita voidaan käyttää VPN: ään, verkkosovellusten todennukseen, SSL-Tarkastussuojaukseen ja paljon muuhun.

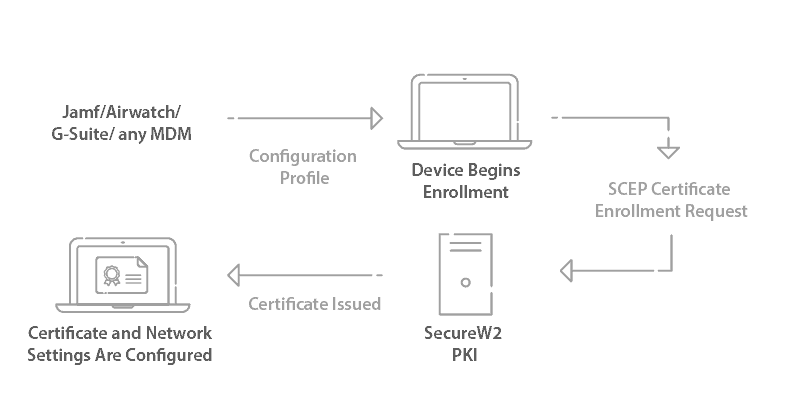

WPA2-Enterprise Managed Device Configuration

yrityksillä, joilla on hallittuja laitteita, ei useinkaan ole yhtenäistä menetelmää laitteiden konfiguroimiseksi varmennepohjaista tietoturvaa varten. Käyttäjien itsensä määrittäminen johtaa usein moniin virheellisiin laitteisiin, ja tehtävän jättäminen sille voi olla vuoristoista. Kymmenien tai joskus jopa satojen laitteiden konfigurointia manuaalisesti suojattua WPA2-Enterprise-verkkoa varten pidetään usein liian työläänä ollakseen kannattavaa. SecureW2: n kehittyneet SCEP-ja WSTEP-yhdyskäytävät tarjoavat keinon rekisteröidä hallinnoidut laitteet automaattisesti ilman loppukäyttäjän vuorovaikutusta. Yhdellä iskulla nämä yhdyskäytävät antavat IT-osastolle mahdollisuuden määrittää minkä tahansa suuren toimittajan hallinnoidut laitteet varmennepohjaisen verkon tietoturvaa varten.

RADIUS Servers and Policy Driven Access Control

RADIUS-palvelimella on tärkeä rooli verkossa, sillä se todentaa jokaisen laitteen, kun se muodostaa yhteyden verkkoon. SecureW2: n JoinNow-ratkaisu on sisäänrakennettu maailmanluokan Cloud RADIUS-palvelimeen, joka tarjoaa tehokkaan, käytäntöön perustuvan 802.1 x-todennuksen. Tukena AWS, se tarjoaa korkea saatavuus, johdonmukainen ja laadukkaita yhteyksiä, ja ei vaadi fyysistä asennusta. Palvelin voidaan helposti konfiguroida ja räätälöidä vastaamaan minkä tahansa organisaation vaatimuksia, eikä olemassa olevan infrastruktuurin trukkipäivityksiä tarvita. Kun varmennepohjainen verkko on täysin integroitu, se on valmis aloittamaan verkonkäyttäjien todentamisen.

SecureW2 tarjoaa myös alan ensimmäisen teknologian, jota kutsumme dynaamiseksi pilven säteeksi, jonka avulla säde voi suoraan viitata hakemistoon – jopa pilvihakemistoihin, kuten Google, Azure ja Okta. Sen sijaan, että säde tekisi staattisiin varmenteisiin perustuvia poliittisia päätöksiä, se tekee runtime-tason poliittisia päätöksiä hakemistoon tallennettujen käyttäjä-attribuuttien perusteella.

dynaaminen säde on parannettu säde, jolla on parempi turvallisuus ja helpompi Käyttäjähallinta. Haluatko tietää lisää? Kysy asiantuntijaltamme, voiko WPA2-yritysverkostosi hyötyä dynaamisesta säteestä.

avain onnistuneeseen RADIUS-käyttöönottoon on käytettävyys, johdonmukaisuus ja nopeus. SecureW2: n Cloud RADIUS varustaa organisaatiot työkaluilla, joita ne tarvitsevat, jotta suojattuun verkkoon on helppo muodostaa yhteys ja se on aina saatavilla, joten käyttäjät ovat jatkuvasti suojattuja ulkopuolisilta uhilta.