KB ID 0001113

probleem

Cisco DNS doctoring is een proces dat een DNS-antwoordpakket onderschept als het terug in het netwerk komt, en het IP-adres in het antwoord verandert.

waarom zou u dit willen doen? Laten we zeggen dat je een webserver op je netwerk hebt, en het publieke IP is 111.111.111.111, en op je LAN is het interne IP-adres 192.168.1.100, de publieke DNS-naam (of URL) is www.yoursite.com. wanneer een gebruiker www typt.jouw plaats.com in hun browser, DNS zal reageren met de openbare IP van 111.111.111.111, en niet het IP-adres dat op uw LAN (192.168.1.100). De client kan het verkeer niet uit de firewall sturen, ‘haarspeld’ het al 180 graden en stuur het verkeer weer in. Dus het faalt. Wat DNS doet is zoeken naar DNS response pakketten die 111.111.111.111 in zich hebben en dynamisch verandert het ip in het pakket naar 192.168.1.100.

zijn er voorwaarden? Alleen dat de DNS-server die het antwoord verzendt, het antwoord door de ASA stuurt, d.w.z. als u een eigen DNS-server ter plaatse hebt die het verzoek dient (zonder een forward lookup of een root hint). dan gaat de DNS reactie niet door de ASA, dus het kan het niet behandelen. Dit gebeurt als uw openbare website en uw interne domein dezelfde naam hebben, of als uw DNS-server gezaghebbend is voor een domein met een IP-adres buiten uw netwerk. Om dat probleem op te lossen kunt u het beste ‘Split DNS’

Windows instellen Split DNS

hoe DNS Doctoring

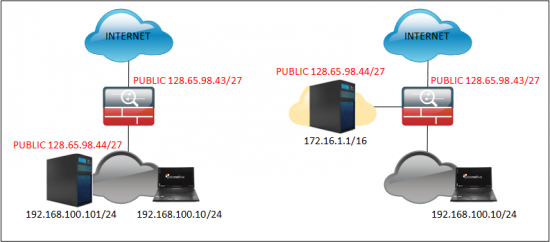

Instellen als u de preambule leest, weet u dat het DNS-antwoord door de firewall moet gaan en dat het publieke IP-adres dat wordt opgelost op uw netwerk moet staan. Dit kan een host op je netwerk zijn met een publiek IP, of een host in je DMZ met een publiek IP (beide voorbeelden worden hieronder getoond).

het duurt langer om uit te leggen wat DNS doctoring is, dan om het daadwerkelijk op te zetten. In wezen voeg je gewoon het’ dns ‘ trefwoord toe aan het einde van het static nat statement voor de interne host aan zijn publieke adres.

Optie 1 – DNS Doctoring voor een host op uw LAN

dit is gewoon een een-op-een statische nat met het DNS-sleutelwoord toegevoegd aan het, dus met behulp van het voorbeeld hierboven (aan de linkerkant), laten we een kijkje nemen op onze NATs.

Petes-ASA# show run nat!object network obj_any nat (inside,outside) dynamic interfaceobject network Obj-Static-128.65.98.44 nat (inside,outside) static 128.65.98.44

je hebt misschien veel meer output, maar dit vertelt me dat er een dynamische NAT is voor al het netwerkverkeer (PAT alles dynamisch naar de externe interface). En een statische vertaling voor uw interne host, dat is degene die we nodig hebben om het DNS trefwoord toe te voegen aan.

Petes-ASA# configure terminal Petes-ASA(config)# object network Obj-Static-128.65.98.44Petes-ASA(config-network-object)# nat (inside,outside) static 128.65.98.44 dnsPetes-ASA(config-network-object)# exitPetes-ASA(config)# write memBuilding configuration...Cryptochecksum: de650019 1f1583f7 70121512 e1d093e8 15724 bytes copied in 3.430 secs (5241 bytes/sec)Petes-ASA(config)#

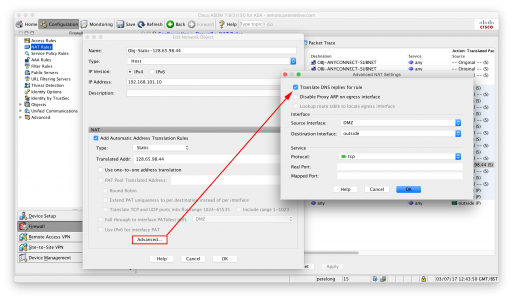

hoe stel ik DNS Doctoring in in de ASDM?

het testen van DNS Doctoring

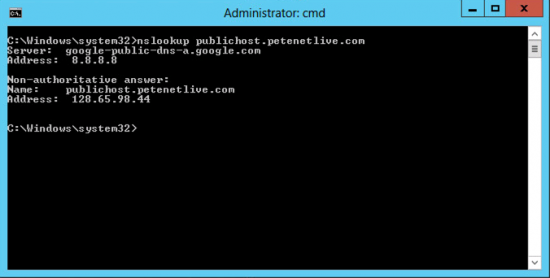

geeft een voorbeeld van wat er gebeurde voordat we DNS doctoring instelden (of waar DNS doctoring niet werkt).

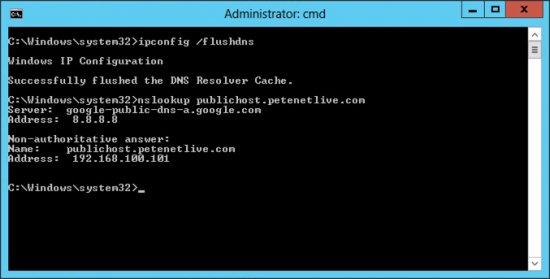

en zodra het is geconfigureerd, doe hetzelfde en noteer het verschil;

Optie 2 – Host in de DMZ

het proces is identiek aan hierboven alleen de nat meeldraden zijn anders, dat wil zeggen

opmerking: Ik neem aan dat de object host al bestaat, als dit niet het geval is, voeg dan de regel in blauw toe.

Petes-ASA# configure terminal Petes-ASA(config)# object network Obj-Static-128.65.98.44Petes-ASA(config)# host 172.16.1.1Petes-ASA(config-network-object)# nat (DMZ,outside) static 128.65.98.44 dns

optie 3-DNS

Windows splitsen-DNS

instellen