KB ID 0001113

Problem

Cisco DNS doctoring är en process som fångar upp en DNS-svarspaket som det kommer tillbaka till nätverket, och ändrar IP-adressen i svaret.

varför skulle du vilja göra det här? Låt oss säga att du har en webbserver i ditt nätverk och dess offentliga IP är 111.111.111.111, och på ditt LAN är dess interna IP-adress 192.168.1.100, dess offentliga DNS-namn (eller URL) är www.yoursite.com. när en användare skriver www.din sida.kom in i deras webbläsare, DNS kommer att svara med den offentliga IP-adressen för 111.111.111.111, och inte IP-adressen som finns på ditt LAN (192.168.1.100). Klienten kan inte skicka trafiken ut ur brandväggen, ’hårnål’ det men 180 grader och skicka trafiken tillbaka in igen. Så det misslyckas. Vad DNS gör är att leta efter DNS-svarspaket som har 111.111.111.111 i dem och dynamiskt ändrar ip i paketet till 192.168.1.100.

finns det några förutsättningar? Endast att DNS-servern som skickar svaret skickar det svar även om ASA, dvs. om du har en egen DNS-server på plats som serverar begäran (utan en framåtriktad sökning eller en root-ledtråd). då går DNS-svaret inte om ASA så det kan inte läkare det. Detta händer om din offentliga webbplats och din interna domän har samma namn, eller om din DNS-server är auktoritativ för en domän med en IP-adress utanför ditt nätverk. För att lösa det problemet är det bästa att ställa in ’Split DNS’

Windows-inställning av Split DNS

hur man ställer in DNS-Doctoring

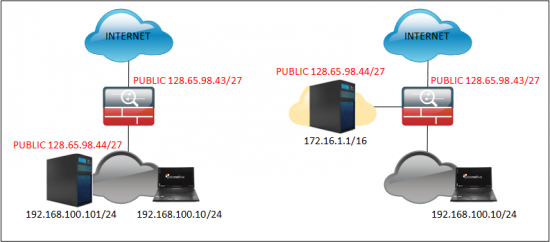

om du läser ingressen vet du att DNS-svaret måste gå igenom brandväggen och den offentliga IP som löses måste vara på ditt nätverk. Detta kan antingen vara en värd i ditt nätverk med en offentlig IP eller en värd i din DMZ som har en offentlig IP (båda exemplen visas nedan).

det tar längre tid att förklara vad DNS-doctoring är, än det gör för att faktiskt ställa in det. I huvudsak lägger du helt enkelt till ’dns’ – nyckelordet i slutet av det statiska nat-uttalandet för den interna värden till sin offentliga adress.

alternativ 1-DNS-Doctoring för en värd på ditt LAN

Detta är helt enkelt en en-till-en statisk nat med dns-nyckelordet lagt till det, så med hjälp av exemplet ovan (till vänster), låt oss ta en titt på våra Nat.

Petes-ASA# show run nat!object network obj_any nat (inside,outside) dynamic interfaceobject network Obj-Static-128.65.98.44 nat (inside,outside) static 128.65.98.44

du kan ha en mycket mer utgång, men detta säger theres en dynamisk NAT för all nätverkstrafik (klappa allt till utsidan gränssnittet dynamiskt). Och en statisk översättning för din interna värd, det är den vi behöver lägga till dns-nyckelordet till.

Petes-ASA# configure terminal Petes-ASA(config)# object network Obj-Static-128.65.98.44Petes-ASA(config-network-object)# nat (inside,outside) static 128.65.98.44 dnsPetes-ASA(config-network-object)# exitPetes-ASA(config)# write memBuilding configuration...Cryptochecksum: de650019 1f1583f7 70121512 e1d093e8 15724 bytes copied in 3.430 secs (5241 bytes/sec)Petes-ASA(config)#

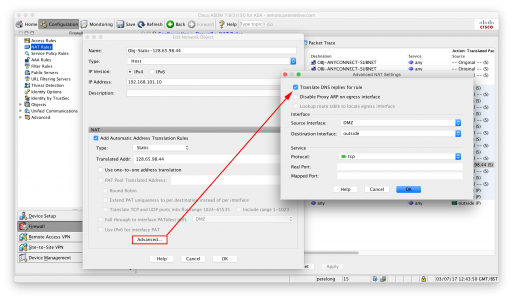

Hur ställer jag in DNS-Doctoring i ASDM?

testa DNS-Doctoring

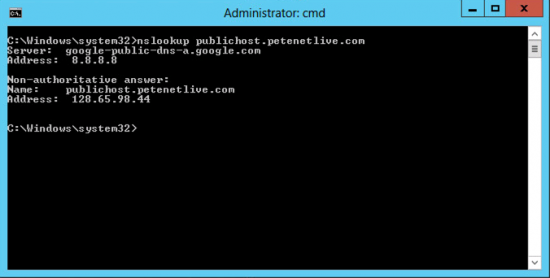

här är ett exempel på vad som hände innan vi konfigurerade DNS-doctoring, (eller där DNS-doctoring inte fungerar).

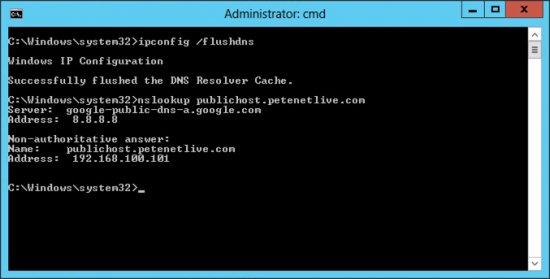

och när den har konfigurerats gör du samma sak och notera skillnaden;

alternativ 2 – värd i DMZ

processen är identisk med ovan endast NAT stamens är annorlunda, dvs

OBS: Jag antar att objektvärden redan finns, om inte, lägg sedan till raden i blått.

Petes-ASA# configure terminal Petes-ASA(config)# object network Obj-Static-128.65.98.44Petes-ASA(config)# host 172.16.1.1Petes-ASA(config-network-object)# nat (DMZ,outside) static 128.65.98.44 dns

alternativ 3-Split DNS

Windows-ställa in Split DNS