KB ID 0001113

Problem

Cisco DNS Doctoring ist ein Prozess, der ein DNS-Antwortpaket abfängt, wenn es zurück ins Netzwerk kommt, und die IP-Adresse in der Antwort ändert.

Warum sollten Sie das tun wollen? Nehmen wir an, Sie haben einen Webserver in Ihrem Netzwerk und seine öffentliche IP lautet 111.111.111.111, und in Ihrem LAN lautet seine interne IP-Adresse 192.168.1.100, sein öffentlicher DNS-Name (oder URL) lautet www.yoursite.com . Wenn ein Benutzer www eingibt.yoursite.com in ihren Browser, DNS antwortet mit der öffentlichen IP von 111.111.111.111 und nicht mit der IP-Adresse in Ihrem LAN (192.168.1.100). Der Client kann den Datenverkehr nicht aus der Firewall senden, sondern ihn um 180 Grad drehen und den Datenverkehr wieder einsenden. Es schlägt also fehl. DNS sucht nach DNS-Antwortpaketen mit 111.111.111.111 und ändert die IP im Paket dynamisch in 192.168.1.100.

Gibt es Voraussetzungen? Nur dass der DNS-Server, der die Antwort sendet, diese Antwort über die ASA sendet, d. h. wenn Sie einen eigenen DNS-Server vor Ort haben, der die Anforderung bedient (ohne Forward-Lookup oder Root-Hinweis). dann geht die DNS-Antwort nicht durch die ASA, sodass sie nicht empfangen werden kann. Dies geschieht, wenn Ihre öffentliche Website und Ihre interne Domäne denselben Namen haben oder wenn Ihr DNS-Server für eine Domäne mit einer IP-Adresse außerhalb Ihres Netzwerks autorisierend ist. Um dieses Problem zu lösen, ist es am besten, ‚Split DNS‘ einzurichten

Windows Einrichten von Split DNS

Einrichten von DNS Doctoring

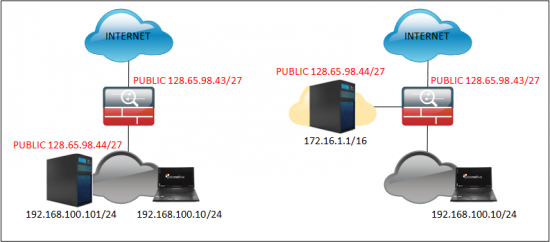

Wenn Sie die Präambel lesen, wissen Sie, dass die DNS-Antwort durch die Firewall gehen muss und die öffentliche IP, die aufgelöst wird, in Ihrem Netzwerk sein muss. Dies kann entweder ein Host in Ihrem Netzwerk mit einer öffentlichen IP-Adresse oder ein Host in Ihrer DMZ mit einer öffentlichen IP-Adresse sein (beide Beispiele werden unten gezeigt).

Es dauert länger zu erklären, was DNS Doctoring ist, als es tatsächlich einzurichten. Im Wesentlichen fügen Sie einfach das Schlüsselwort ‚dns‘ am Ende der statischen nat-Anweisung für den internen Host zu seiner öffentlichen Adresse hinzu.

Option 1 – DNS-Doctoring für einen Host in Ihrem LAN

Dies ist einfach ein Eins-zu-Eins-statisches nat mit dem hinzugefügten dns-Schlüsselwort.

Petes-ASA# show run nat!object network obj_any nat (inside,outside) dynamic interfaceobject network Obj-Static-128.65.98.44 nat (inside,outside) static 128.65.98.44

Sie haben vielleicht viel mehr Ausgabe, aber das sagt mir, dass es ein dynamisches NAT für den gesamten Netzwerkverkehr gibt (alles dynamisch an die externe Schnittstelle senden). Und eine statische Übersetzung für Ihren internen Host, zu der wir das DNS-Schlüsselwort hinzufügen müssen.

Petes-ASA# configure terminal Petes-ASA(config)# object network Obj-Static-128.65.98.44Petes-ASA(config-network-object)# nat (inside,outside) static 128.65.98.44 dnsPetes-ASA(config-network-object)# exitPetes-ASA(config)# write memBuilding configuration...Cryptochecksum: de650019 1f1583f7 70121512 e1d093e8 15724 bytes copied in 3.430 secs (5241 bytes/sec)Petes-ASA(config)#

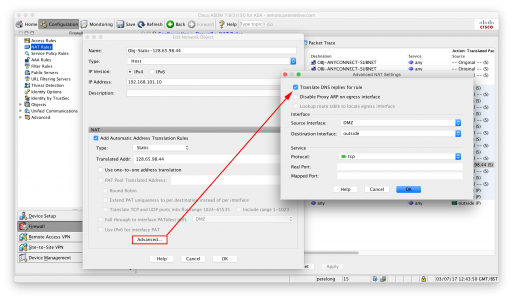

Wie richte ich DNS Doctoring im ASDM ein?

Testen von DNS Doctoring

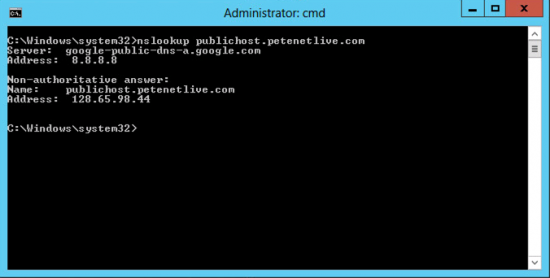

Hier ist ein Beispiel dafür, was passiert ist, bevor wir DNS Doctoring eingerichtet haben (oder wo DNS Doctoring nicht funktioniert).

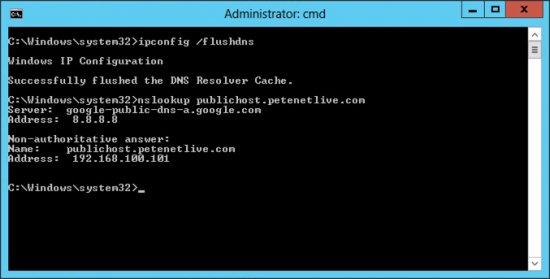

Und machen Sie nach der Konfiguration dasselbe und notieren Sie den Unterschied;

Option 2 – Host in der DMZ

Der Prozess ist identisch mit oben nur die NAT-Staubblätter sind anders, dh

Hinweis: Ich gehe davon aus, dass der Objekthost bereits vorhanden ist.

Petes-ASA# configure terminal Petes-ASA(config)# object network Obj-Static-128.65.98.44Petes-ASA(config)# host 172.16.1.1Petes-ASA(config-network-object)# nat (DMZ,outside) static 128.65.98.44 dns

Option 3 – Split DNS

Windows – Einrichten von Split DNS